Introducción

La ingeniería social es el método que consiste en aprovechar el elemento humano para conseguir unos objetivos determinados. La misma emplea una serie de técnicas y estrategias con el fin de obtener información sensible de la víctima.

Podemos encontrar dos tipos de ingeniría social, aquella cuya base es únicamente el factor humano y la que se sirve de otros dispositivos. El primer tipo es derivado de la interacción persona a persona para obtener la información que se busca; el segundo es aquel que emplea o se vale de software y hardware con el mismo objetivo. El ser humano siempre estará presente para el engaño y para ser influenciado por ese engaño.

Así, hay una conocida regla que dice: "el ser humano es el eslabón más débil de la cadena respecto a la seguridad informática". Hace referencia a la posibilidad de ser engañado para que se realicen determinadas acciones orientadas a obtener esos datos sensibles: contraseñas, información bancaria, control de acceso al sistema, datos privados o personales, entre otros.

La ausencia de educación en el ámbito de la seguridad informática, la velocidad de las conexiones en tiempo real, y la propia desidia del usuario en informarse sobre las prácticas de estafas informáticas, todo junto , coopera al triunfo de los métodos de seducción malintencionada.

Es de obligada referencia los cuatro principios elementales de Kevin David Mitnick en relación al factor humano y la ingeniería social:

- A todos nos gusta que nos alaben.

- El primer movimiento es siempre de confianza hacia el otro.

- No nos gusta decir No, solo decir si.

- Todos queremos ayudar.

Sin dudas, los principios de Mitnick invocan las reglas de la psicología humana básica y la natural tendencia del ser humano a confiar en los demás

¿Cuáles son los ejes de la Ingeniería Social?

Se suele considerar cómo el "arte" de manipular o engañar por parte de los ciberdelincuentes, pero fundamentalmente hay que entenderla como un método de ataque para conseguir determinados objetivos, donde la interacción con la psicología humana es el eje fundamental.

El éxito de esta última, reiteramos, dependerá de las estrategias de persuasión e influencia sobre la víctima, siendo susceptible de desarrollarse en distintos escenarios. La ingeniería social ha ido cambiando con el tiempo para adaptarse en la evasión de los controles de seguridad, tanto a nivel de software (antivirus) como de servidores de email, por referir algún ejemplo.

Encontramos el origen de la ingeniería social a nivel de telecomunicaciones en las llamadas telefónicas, con ejemplos muy variados y elaborados, haciéndose pasar por el ISP o por otro servicio, o hasta por apoyo técnico de Microsoft, con el objetivo de obtener información directamente del entorno más cercano de la víctima o de ella misma.

Con el paso del tiempo y la evolución de las entidades legítimas, derivó en el uso de SMS y los servicios de mensajería instantánea, hasta llegar a técnicas más complicadas usando las de redes sociales, e-mails, control del equipo objetivo (por medio de la modificación del archivo lmhost, el cual se encarga de resolver las consultas web y asocia la dirección IP al dominio), y lo que se denomina pharming, que se refiere a la sustracción de datos a través de la modificación de las consultas realizadas a servidores DNS.

El correo electrónico acompañado de adjuntos infectados o enlaces maliciosos y las redes sociales son el medio perfecto para la propagación de link falsos que redireccionan a páginas dePhishing, las cuales solicitan el ingreso de datos con excusas elaboradas.

Las estrategias de "enganche" varían: se apela a la simpatía, a la intimidación, e incluso al ego; y desde luego, a los recursos técnicos. Pueden ir desde noticias alarmantes, pedidos de ayuda solidaria, o avisos del tipo "Michael Jackson está vivo", pornografía, o que tu computadora está infectada, sin faltar el USB "abandonado", etc.

Los engaños se tornan cada vez más sofisticados (con la consiguiente dificultad de detección), es decir, desde aquellos correos mal redactados y plagados de faltas de ortografía, hasta los scammers actuales, donde se montan/clonan sitios web falsos enteros que se erigen como atractivos o señuelos fiables para la víctima, algunos hasta pueden incluir el uso del protocolo "httpS".

La tendencia natural de los usuarios en hacer clic indiscriminadamente sin detenerse a leer, examinar o pensar hacia donde lo lleva un link, o a bajar archivos de fuentes no confiables, mantener las contraseñas por defecto o usar otras poco robustas, todo junto favorece el uso de la ingenieria social como vector de ataque.

Con algo de paciencia y "seducción" discursiva, los niveles de éxito se disparan y nos lleva a sostener que la ingeniería social ocupa un destacadisimo lugar como medio para el hacking. Así, diversas fuentes hacen referencia a que entre el 90 y el 95% de los ataques informáticos no se valen de una vulnerabilidad del software, sino que los sitúan en el ámbito de la ingeniería social para obtener credenciales o datos sensibles que exponga la seguridad de los usuarios.

Etapas de una estrategia de ingeniería social

Indudablemente, las líneas siguientes no aspiran a dar una fórmula de los pasos a seguir en esta metodología de intrusión. Sino más bien una especie de sistematización de elementos comunes y lógicos cuando se desarrolla la misma en un ataque "puro" a la víctima. La pericia y experiencia del que realiza el engaño, y las particularidades del objetivo incidirán directamente en los resultados.

Se habla así de las siguientes etapas:

1. Selección y reconocimiento: implica selección y recolección de información acerca de la víctima u objetivo. Es indispensable saber el escenario que se pretende atacar. No es lo mismo obtener una contraseña de un gerente de una empresa, que información sobre seguridad militar. Seguramente en el primer caso, un recorrido por las redes sociales brindará (voluntariamente) información para ser usada en un ataque de ingeniería social. Aquí se comienza realizar un perfil de la víctima: confiado, expuesto, con conocimientos informáticos o no, etc.

2. Análisis y contacto: la información obtenida en la fase anterior, se examina cuidadosamente. El siguiente paso será el contacto con el objetivo mediante a cualquiera de los mecanismos que comentamos en el apartado anterior. Esta fase es de vital importancia, se comienzan a generar los vínculos, se construye la relación de confianza y se va “ascendiendo” en la relación que llevará a la víctima revelar la información deseada.

3. Generación de vector de ataque y explotación: el vínculo de confianza se ha creado. La psicología del humano está en la fase de auge en materia de manipulación. Los elementos recolectados en las dos etapas anteriores, habilitan a derrotar “defensas”, y así arribar a la etapa final.

4. Ejecución de vector e intrusión: éxito del ataque. Finalmente se han obtenido los datos sensibles del objetivo que permiten vulnerar su seguridad: acceso a una cuenta, al sistema, red, etc.

Repetimos que estas son líneas generales, los llamados ataques mixtos, son también cuidadosamente planificados y estructurados; y comprenden toda la información que se expone en línea, por ejemplo, las transacciones comerciales; que implican no solo un engaño a la víctima sino la propia vulnerabilidad del sitio Web y el uso de herramientas automatizadas como por ejemplo SET (Social-Engineering Toolkit).

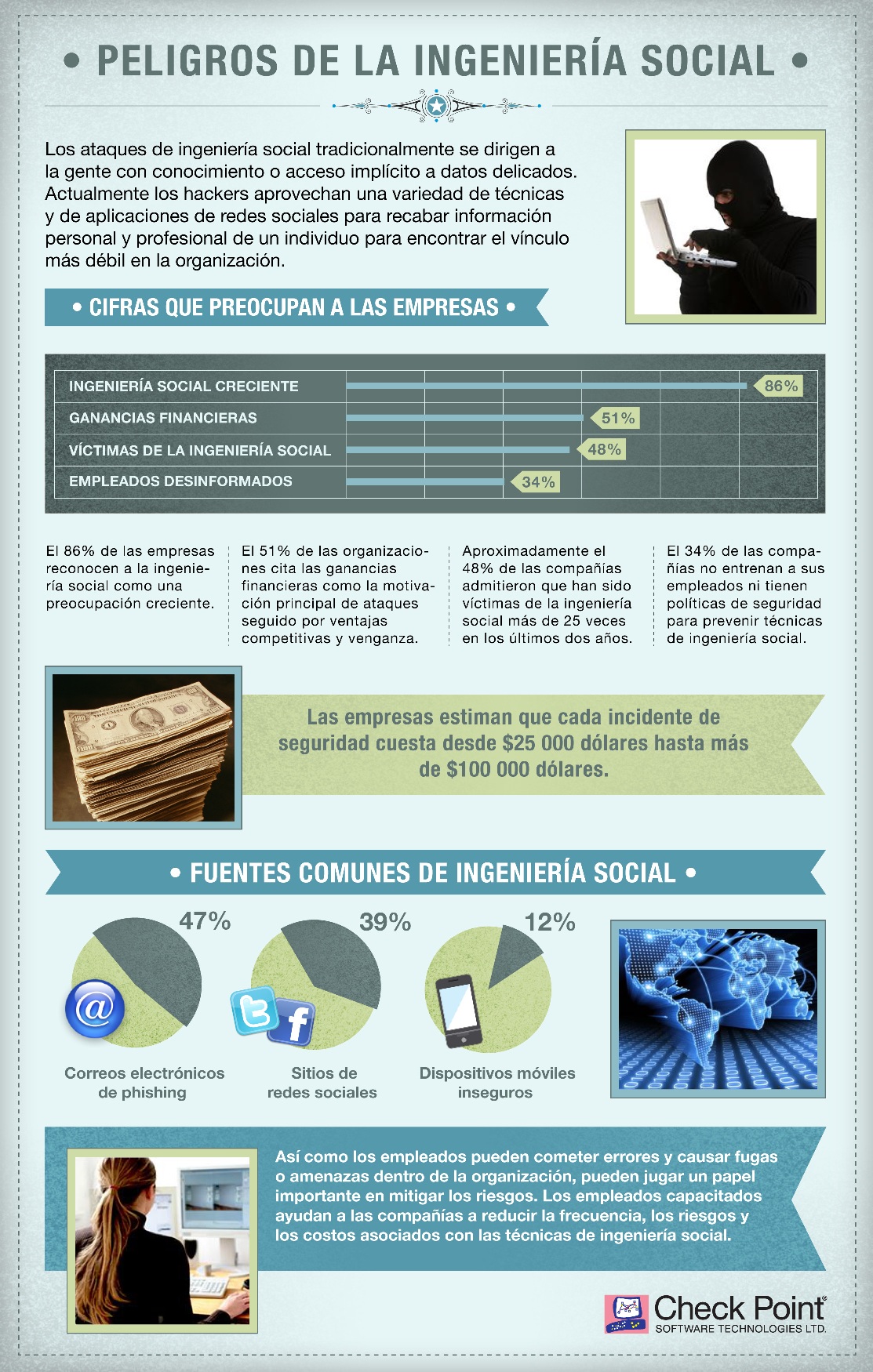

Peligros de la Ingeniería Social

La imagen siguiente sintetiza sobre los peligros de esta metodología de hacking e ilustra los desarrollos precedentes. Hay que señalar también, que no necesariamente ha de vincularse la ingeniería social para actividades ilícitas, pues en las auditorías de seguridad (pentesting) con las autorizaciones debidas, se emplea para testear este vector de ataque. Conocer de la estrategia también prepara para su defensa.

SET: Social-Engineering Toolkit

No podemos cerrar este apartado sin mencionar, por su conocido y extendido uso a SET (Social-Engineering Toolkit), herramienta que nos permite automatizar ataques de ingeniería social, por ejemplo, clonando cualquier sitio Web.

No aspiramos formular un tutorial de SET en la medida que será objeto de otro apartado; no obstante dejamos alguna información para los que deseen investigar.

SET viene integrado en Kali Linux, pero puede ser instalado en cualquier distribución. Dejamos un enlace guía para instalarlo en Ubuntu; acotando que SET es multiplataforma y únicamente necesitamos tener instalado el intérprete de Python para iniciar su ejecución.

Tutorial práctico del uso de SET