Introducción

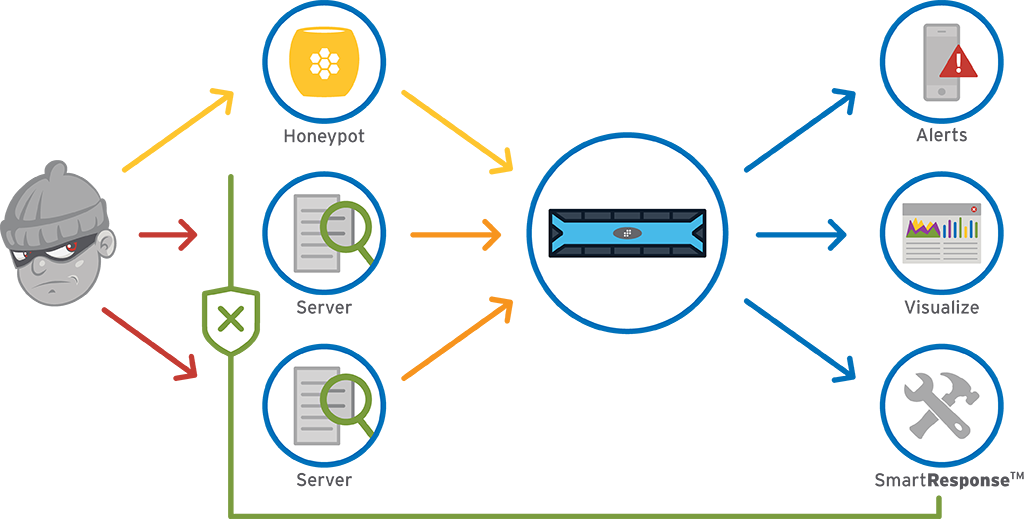

Un honeypot es un sistema informático configurado para simular un comportamiento real, pero que sirve como señuelo con el fin de atraer a los atacantes y detectar, desviar o estudiar los intentos de obtener acceso no autorizado a los sistemas de información. Todas las comunicaciones hacia un honeypot se consideran hostiles, ya que no hay razón para que los usuarios legítimos accedan a él. Ver y registrar esta actividad puede proporcionar una visión del nivel y los tipos de amenazas que enfrenta una infraestructura de red mientras se distrae a los atacantes de activos de valor real.

Es importante recordar que los HoneyPots no sustituyen a otros sistemas de seguridad tradicionales de Internet, si no que son un nivel o sistema adicional.

Un HoneyPot se configura para ser accesible y explotable más fácilmente que los sistemas de producción, imitando ser uno de ellos, pero con modificaciones para registrar y monitorear la actividad. Normalmente cuando un intruso entra en un sistema, volverán para visitas posteriores. Durante estas visitas posteriores, se puede recopilar información adicional para su posterior análisis.

Una de las opciones más utilizadas es usar un honeypot en forma de programa. Hay honeypots que simulan ser una red local de múltiples equipos, ips falsas, directorios inventados, equipos no presentes, etc… para crear gran confusión al atacante y/o para detectar nuevos métodos de ataque y poder aplicar defensas a nuestra red real.

Junto a investigadores de Hacking Ético es conveniente recordar que:

"Podemos decir, que un honeypot es un gran aliado para defender tu red, aunque el concepto sea atraer ataques, la mejor táctica para defenderse es saber cómo actúa el enemigo y que mejor que ponerle un cebo el cual no supondrá un riesgo para nuestra red, y nos ayudará a saber cómo incide el ataque y de qué manera."