Mensajes recientes

#91

Noticias Informáticas / Musk insta a desorbitar la Est...

Último mensaje por AXCESS - Junio 15, 2025, 07:08:12 PM

Elon Musk, director ejecutivo de SpaceX, expresó su "seria preocupación" por la seguridad a largo plazo de la Estación Espacial Internacional (EEI), instando a desorbitarla en dos años.

"Existen posibles preocupaciones serias sobre la seguridad a largo plazo de la EEI. Algunas partes simplemente se están volviendo demasiado antiguas y, obviamente, ese riesgo aumenta con el tiempo", publicó Musk en X la mañana del viernes. "Aunque SpaceX gana miles de millones de dólares transportando astronautas y carga a la EEI, me gustaría dejar constancia de mi recomendación de desorbitarla en dos años".

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

El autor de la publicación original, Casey Handmer, quien trabajó en el Laboratorio de Propulsión a Chorro (JPL) de la NASA, afirma que existen más problemas estructurales en la EEI de los que se revelan.

La noticia llegó apenas horas después de que la NASA pospusiera la Misión Axiom 4 a la EEI debido a una fuga de presión en uno de los segmentos de la estación, construidos por Rusia. Iba a ser la cuarta misión privada de astronautas a la Estación Espacial Internacional.

Las primeras fugas se detectaron en 2019 y se rastrearon hasta un túnel en el módulo ruso Zvezda, aunque estaban prácticamente bajo control.

"Como parte de una investigación en curso, la NASA está trabajando con Roscosmos para comprender una nueva señal de presión, tras las recientes reparaciones posteriores al segmento más posterior del módulo de servicio Zvezda de la Estación Espacial Internacional", declaró la NASA.

Sin embargo, más tarde, en noviembre de 2024, la NASA advirtió que la fuga podría provocar un "fallo catastrófico" y poner en riesgo su compromiso de operar la EEI hasta 2030. Aun así, la NASA y Roscosmos han discrepado constantemente sobre la causa y la gravedad de la fuga. Según Bob Cabana, exastronauta de la NASA, los ingenieros rusos creen que las grietas probablemente se deban a una "alta fatiga cíclica" causada por microvibraciones. A su vez, la NASA cita diversos factores potenciales, como la presión y la tensión mecánica, la tensión residual, las propiedades del material del módulo y la exposición ambiental.

A principios de este año, Musk ya pidió que se desorbitara la ISS "lo antes posible".

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Mientras tanto, la NASA ha publicado el Plan de Transición de la Estación Espacial Internacional, que detalla que planea "utilizar y operar la estación espacial de forma completa y segura hasta 2030" a medida que avanza hacia una "transición fluida a plataformas de propiedad y operación comercial en órbita terrestre baja".

El objetivo será preservar pequeñas partes de la estación para su conservación histórica y devolverlas a la Tierra, ya que su estructura no permite la desconexión y el retorno seguros de módulos grandes.

Estados Unidos, Japón, Canadá y los países participantes de la ESA se han comprometido a operar la estación hasta 2030.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#92

Noticias Informáticas / WestJet sufre ataque cibernéti...

Último mensaje por Dragora - Junio 15, 2025, 06:49:33 PM

WestJet, la segunda aerolínea más grande de Canadá, ha confirmado que fue víctima de un ataque cibernético que afectó el acceso a varios sistemas internos, incluida su aplicación móvil y su sitio web. La compañía está trabajando activamente para contener la amenaza y restaurar completamente sus operaciones digitales.

En un comunicado oficial publicado en su sitio web, WestJet informó:

Citar"WestJet está al tanto de un incidente de ciberseguridad que involucra sistemas internos y la aplicación WestJet, lo cual ha restringido el acceso para varios usuarios."

Respuesta inmediata ante el incidente y colaboración con autoridades

La aerolínea canadiense ha activado a sus equipos de seguridad interna, además de estar colaborando con las autoridades federales. Entre los organismos involucrados se encuentran el Ministerio de Transporte de Canadá y agencias del orden público especializadas en delitos informáticos.

Citar"Hemos activado equipos internos especializados en cooperación con las fuerzas del orden y el Ministerio de Transporte de Canadá para investigar el asunto y limitar los impactos", declaró la empresa.

El objetivo inmediato de WestJet es mantener la seguridad operacional y proteger la información confidencial de sus clientes y empleados. En su aviso de seguridad, también ofrecieron disculpas a los pasajeros por las interrupciones sufridas durante el incidente.

Impacto en servicios digitales y restauración parcial

Durante el ataque cibernético, los usuarios no pudieron acceder a la aplicación móvil ni iniciar sesión en el sitio web oficial de la aerolínea. Estos servicios fueron restaurados horas después, aunque algunos sistemas internos y software clave aún enfrentan limitaciones.

Una actualización emitida la mañana del sábado señala que las operaciones de vuelos y logística siguen funcionando con normalidad y sin comprometer la seguridad. Sin embargo, algunos sistemas de soporte siguen sin acceso completo mientras continúan las tareas de investigación y contención.

¿Se trata de un ataque de ransomware?

Aunque WestJet no ha confirmado el tipo exacto de ciberataque, la naturaleza del incidente sugiere la posibilidad de un ataque de ransomware. La pérdida de acceso a sistemas internos podría deberse a una cifra de archivos maliciosa ejecutada por ciberdelincuentes, o a una desconexión preventiva implementada por la empresa para evitar la propagación de la amenaza.

Hasta el momento, no se ha hecho pública ninguna demanda de rescate, ni se ha confirmado la exfiltración de datos personales o financieros de clientes. La aerolínea tampoco ha revelado si el grupo detrás del ataque ha sido identificado.

WestJet mantiene la confidencialidad mientras continúa la investigación

El medio especializado en ciberseguridad BleepingComputer intentó contactar a WestJet para obtener más detalles sobre el incidente, incluyendo la naturaleza del ataque, los sistemas comprometidos y si hubo pérdida de datos. Sin embargo, la compañía aún no ha emitido una respuesta oficial a estas consultas.

Un nuevo caso que expone la vulnerabilidad del sector aéreo

El ataque a WestJet es parte de una creciente ola de ciberataques dirigidos a la industria del transporte y la aviación, sectores considerados críticos por su dependencia de sistemas digitales y la gran cantidad de datos sensibles que manejan.

Este incidente pone de relieve la importancia de reforzar las defensas cibernéticas en infraestructuras críticas y subraya la necesidad de contar con planes de respuesta ante incidentes bien estructurados.

La aerolínea canadiense continúa trabajando para restablecer completamente sus servicios y proteger la privacidad de sus usuarios. Se recomienda a los clientes de WestJet estar atentos a futuras comunicaciones oficiales y cambiar sus credenciales si han utilizado los servicios digitales recientemente.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#93

Noticias Informáticas / Anubis RaaS: El ransomware que...

Último mensaje por Dragora - Junio 15, 2025, 06:41:14 PM

Anubis es una operación de ransomware como servicio (RaaS) que ha ganado notoriedad en el panorama de amenazas cibernéticas desde su aparición en diciembre de 2024. A pesar de su corta trayectoria, este malware ha llamado la atención por incorporar características especialmente destructivas que lo diferencian de otros ransomware conocidos.

No debe confundirse con el troyano bancario para Android del mismo nombre. Esta versión de Anubis está dirigida a sistemas de escritorio y redes empresariales, y ha sido identificada como una amenaza emergente por diversos investigadores de ciberseguridad.

Evolución de Anubis: de nuevo jugador a operador sofisticado

Desde principios de 2025, Anubis ha intensificado su actividad. El 23 de febrero, sus operadores anunciaron un programa de afiliados en el foro clandestino RAMP, lo que marca una estrategia clara de expansión y profesionalización. Según un informe de la firma de inteligencia KELA, el modelo de reparto ofrecido era atractivo:

- 80% de las ganancias para afiliados de ransomware.

- 60% para afiliados centrados en extorsión de datos.

- 50% para los brokers de acceso inicial.

Actualmente, la página de extorsión de Anubis alojada en la dark web enumera al menos ocho víctimas, una cifra modesta que podría aumentar conforme crece la confianza entre los cibercriminales en la eficacia del malware.

La novedad técnica más peligrosa: un módulo de borrado irreversible

Una de las funcionalidades más alarmantes introducidas recientemente es un módulo de limpieza (wiper) que destruye el contenido de los archivos cifrados, incluso si se paga el rescate. Según un informe publicado por Trend Micro, este comportamiento destructivo busca aumentar la presión sobre las víctimas para que paguen rápidamente, sin espacio para prolongar las negociaciones o resistirse.

¿Cómo funciona el wiper de Anubis?

El borrado de archivos se activa mediante el parámetro de línea de comandos /WIPEMODE, que requiere autenticación por clave. Una vez habilitado:

- El contenido de los archivos se borra completamente, reduciendo su tamaño a 0 KB.

- Se conservan los nombres de los archivos y la estructura de carpetas para simular que todo está intacto.

- El daño es irreversible: no se puede recuperar la información ni con herramientas forenses.

Esta táctica destructiva coloca a Anubis en una nueva categoría de ransomware, donde la recuperación de datos no es posible, aun si se cumplen las exigencias del rescate.

Características técnicas del malware Anubis

El análisis técnico de Trend Micro revela que Anubis cuenta con una serie de comandos avanzados al momento de ejecutarse:

- Elevación de privilegios para maximizar el control del sistema.

- Exclusión de directorios críticos, como los de sistema y programas, para evitar bloquear completamente el sistema operativo.

- Selección de rutas objetivo para el cifrado.

- Eliminación de copias sombra de volumen.

- Terminación de procesos o servicios que interfieran con el cifrado.

El sistema de cifrado utilizado es ECIES (Elliptic Curve Integrated Encryption Scheme), y se han identificado similitudes en la implementación con otros ransomware como EvilByte y Prince.

Señales de ataque: vectores de infección y síntomas

Los ataques de Anubis suelen iniciarse mediante campañas de phishing, utilizando correos electrónicos con enlaces maliciosos o archivos adjuntos infectados. Una vez dentro del sistema, el malware:

- Añade la extensión .anubis a todos los archivos cifrados.

- Crea una nota de rescate en formato HTML en cada directorio afectado.

- Intenta cambiar el fondo de escritorio (aunque esta acción suele fallar).

Estos indicadores permiten a los profesionales de seguridad identificar rápidamente un compromiso con este ransomware.

Anubis y la nueva generación de ransomware destructivo

Anubis representa una evolución en el modelo de ransomware como servicio (RaaS), no solo por su estructura de afiliados y sofisticación técnica, sino también por su enfoque destructivo. Al implementar un módulo de borrado que hace imposible la recuperación de datos, incluso tras el pago del rescate, los operadores buscan maximizar la presión sobre las víctimas y consolidarse como una amenaza seria en el ciberespacio.

Las organizaciones deben estar atentas a los indicadores de compromiso (IoC), reforzar sus medidas de ciberseguridad y priorizar estrategias de respaldo offline para mitigar el impacto de este tipo de amenazas.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#94

Dudas y pedidos generales / Seguridad en un PC e identific...

Último mensaje por mdumangekyou - Junio 15, 2025, 11:08:55 AMBuenos días gente, vengo a pedir de su ayuda o conocimientos, durante algún tiempo me he dado cuenta que parece ser que alguien tiene acceso a los dispositivos de mi casa, PC, Celulares... etc. He intentado formatear la pc y parece volver incluso restablecer los dispositivos como el celular a modo fabrica y aun así vuelve a aparecer dicho tema, así que sin conocimientos en informática me he creado la idea de que probablemente pueda ser una infección en la red o internet de me ha pasado que quizás sea mi imaginación pero si me llego a conectar a una red con un dispositivo infectado vuelve a suceder lo mismo en todos los dispositivos conectados a esa red, entonces se vuelve un poco molesto que una persona ande viendo tu información o que haces (Respecto al tema probablemente pienso que es una persona conocida con la cual mantenía un vinculo sentimental, algo así como obsesión) Pero bueno viene la pregunta quisiera saber si existe la manera de a través de esa conexión que esa persona realiza pueda usarla como un medio para voltearle la moneda, tipo como un espejo si ella puede ver lo que hago, poder verlo de la misma forma se supone funciona así no? Quiero saber si es posible y en caso de que si se pueda que conocimientos debería tener que aprender para poder realizarlo. Una disculpa si la redacción no es tan buena

PD: También deseo saber si lo que he planteado es posible, son cosas que me he hecho solo por lo que he visto (No tengo o conocimiento en informática solo lo básico)

PD: También deseo saber si lo que he planteado es posible, son cosas que me he hecho solo por lo que he visto (No tengo o conocimiento en informática solo lo básico)

#95

Dudas y pedidos generales / Re:Cursos sobre Windows

Último mensaje por The Cid James - Junio 14, 2025, 07:10:00 PMPodrías intentar comenzar con los paths de pentester jr en tryhackme o hackthebox ambas son buenas opciones para comenzar igual vas a tener que estudiar aparte y tener una buena base de arquitectura, como trabajan los procesos, las prioridades en las aplicaciones etc, apoyado con eso las prácticas de esas páginas son muy buenas. Ahora si solo te quedas con esas prácticas vas a entender poco y nada como trabajan realmente las tools y los exploits.

#96

Dudas y pedidos generales / Re:Cursos sobre Windows

Último mensaje por TWHH - Junio 14, 2025, 10:14:10 AMHola!

Pues he estado haciendo programación pero backend.

Probé un tiempo con C pero luego solo encontré recursos básicos y ahí quedé.

De Windows10 digamos las librerías no he tocado ninguna pero me manejo bien en la interfaz gráfica Nada más bro.

Nada más bro.

Pues he estado haciendo programación pero backend.

Probé un tiempo con C pero luego solo encontré recursos básicos y ahí quedé.

De Windows10 digamos las librerías no he tocado ninguna pero me manejo bien en la interfaz gráfica

Nada más bro.

Nada más bro. #97

Noticias Informáticas / Falla en Discord permite reuti...

Último mensaje por AXCESS - Junio 14, 2025, 04:50:56 AM

Los hackers están secuestrando enlaces de invitación de Discord caducados o eliminados para redirigir a los usuarios a sitios maliciosos que distribuyen troyanos de acceso remoto y malware que roba información.

La campaña se basa en una falla en el sistema de invitaciones de Discord para aprovechar infecciones multietapa que evaden múltiples antivirus.

"Reviviendo" invitaciones de Discord caducadas

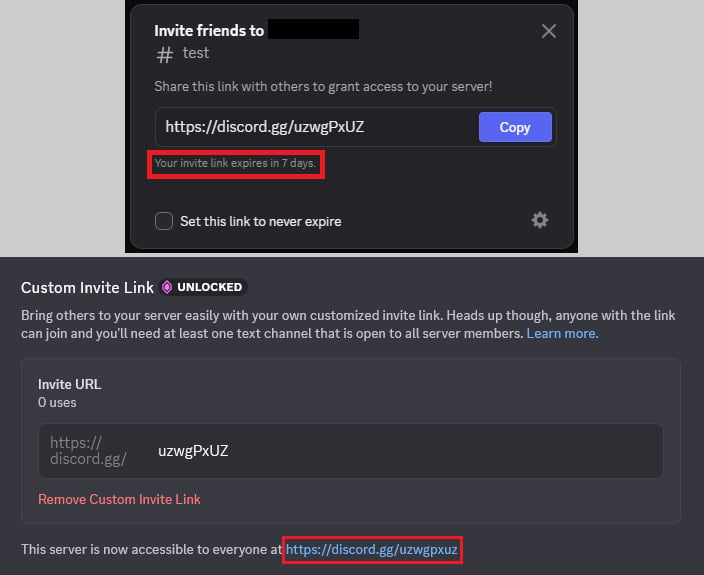

Los enlaces de invitación de Discord son URL que permiten unirse a un servidor específico. Contienen un código de invitación, un identificador único que otorga acceso a un servidor y puede ser temporal, permanente o personalizado. Estos enlaces están disponibles para servidores de nivel 3 que pagan por beneficios especiales.

Como parte de los beneficios de los servidores de Discord de nivel 3, los administradores pueden crear un código de invitación personalizado. En los servidores normales, Discord genera enlaces de invitación aleatorios automáticamente y la probabilidad de que uno se repita es muy baja.

Sin embargo, los hackers observaron que cuando un servidor de nivel 3 pierde su estado de "boost", el código de invitación personalizado queda disponible y puede ser reclamado por otro servidor.

Investigadores de la empresa de ciberseguridad Check Point afirman que esto también aplica a invitaciones temporales caducadas o enlaces de invitación permanentes eliminados.

Afirman que «el mecanismo para crear enlaces de invitación personalizados permite, sorprendentemente, reutilizar códigos de invitación temporales caducados y, en algunos casos, códigos de invitación permanentes eliminados».

Secuestrar un código de invitación temporal (arriba) y reutilizarlo en un enlace personalizado (abajo)

Además, los investigadores afirman que el mecanismo defectuoso de Discord no modifica el tiempo de expiración de un código de invitación temporal ya generado al reutilizarlo como enlace de invitación permanente.

"Los usuarios a menudo creen erróneamente que, con solo marcar esta casilla, han hecho que la invitación existente sea permanente (y fue este malentendido el que se explotó en el ataque que observamos)" - Check Point

Un código de invitación con letras minúsculas y dígitos no se puede registrar mientras esté activo. Sin embargo, si el código contiene letras mayúsculas, se puede reutilizar en enlaces vanidosos con minúsculas, incluso si el original sigue siendo válido.

Los investigadores de Check Point explican que esto es posible porque Discord almacena y compara los enlaces vanidosos en minúsculas. Como resultado, el mismo código con letras minúsculas y mayúsculas es válido para dos servidores separados al mismo tiempo.

Redirección a servidores maliciosos

Los atacantes monitorean las invitaciones de Discord eliminadas o caducadas y las utilizan en una campaña que ha afectado a 1300 usuarios en EE. UU., Reino Unido, Francia, Países Bajos y Alemania, según el recuento de descargas de las cargas maliciosas de Check Point.

Los investigadores afirman que los ciberdelincuentes están secuestrando enlaces de invitación de Discord de comunidades legítimas y compartiéndolos en redes sociales o sitios web oficiales de las comunidades. Para dar credibilidad al engaño, los hackers diseñan los servidores maliciosos para que parezcan auténticos.

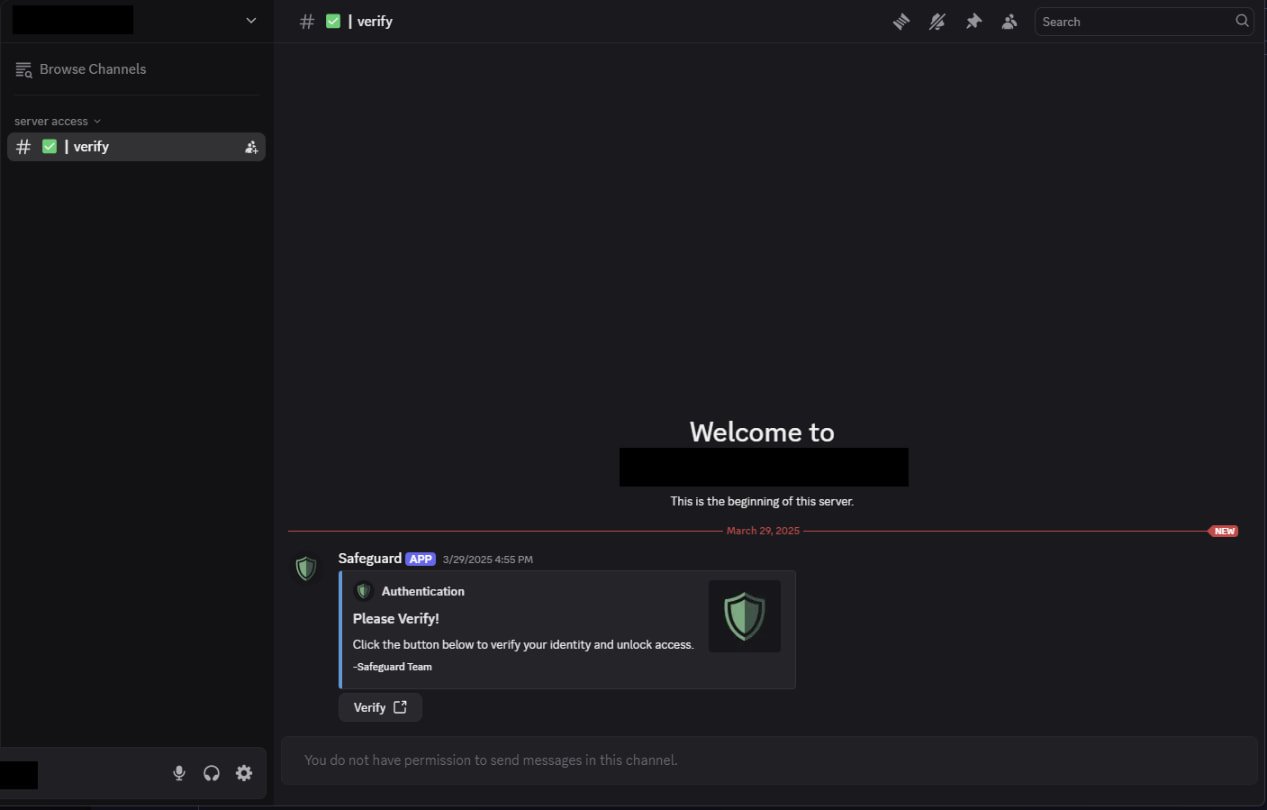

Los servidores maliciosos de Discord solo muestran un canal al visitante, #verify, y un bot solicita al usuario que complete un proceso de verificación.

Canal de Discord del atacante

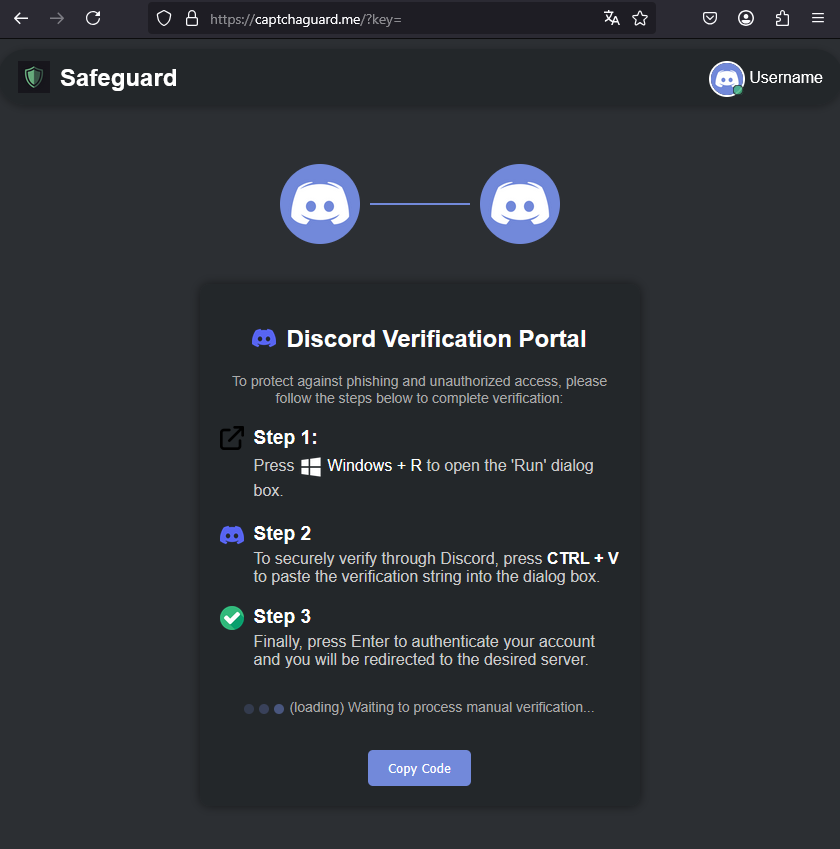

Al intentarlo, se lanza un ataque típico de "ClickFix", en el que se redirige al usuario a un sitio web que imita la interfaz de Discord y simula que el CAPTCHA no se cargó.

Se engaña al usuario para que abra manualmente el cuadro de diálogo Ejecutar de Windows y pegue un comando de PowerShell que ya había copiado al portapapeles para su ejecución.

La página ClickFix

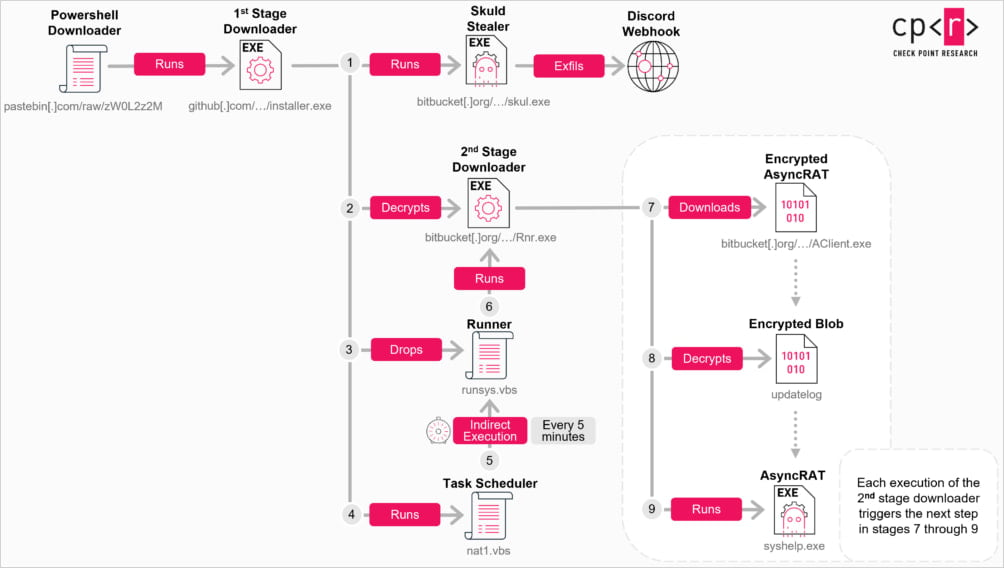

Al hacerlo, se desencadena una infección multietapa que involucra descargadores de PowerShell, cargadores de C++ ofuscados y archivos VBScript.

Las cargas útiles finales se descargan del servicio legítimo de colaboración de software y alojamiento de archivos Bitbucket, e incluyen:

AsyncRAT: Distribuido como 'AClient.exe', esta es la versión 0.5.8 del malware que utiliza Pastebin para obtener su dirección C2 dinámicamente. Sus capacidades incluyen operaciones con archivos, registro de pulsaciones de teclas y acceso a cámara web/micrófono.

Skuld Stealer: Distribuido como 'skul.exe', este ladrón de información se centra en credenciales del navegador, cookies, tokens de Discord y datos de monederos de criptomonedas (inyecta JavaScript para robar frases mnemotécnicas y contraseñas mediante webhooks de Discord).

ChromeKatz: Una versión personalizada de la herramienta de código abierto, distribuida como 'cks.exe', que puede robar cookies y contraseñas.

Los investigadores también descubrieron que se añade una tarea programada en el host para volver a ejecutar el cargador de malware cada cinco minutos.

Cadena de infección de ClickFix al malware

Para protegerse de esta amenaza, se recomienda a los usuarios de Discord que eviten confiar en enlaces de invitación antiguos, especialmente los de publicaciones de hace meses, que traten las solicitudes de verificación con extrema precaución y que nunca ejecuten comandos de PowerShell copiados que no comprendan completamente.

Además, se recomienda a los administradores de servidores de Discord que utilicen invitaciones permanentes, que son más difíciles de piratear.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#98

Noticias Informáticas / Google vincula interrupción ma...

Último mensaje por AXCESS - Junio 14, 2025, 04:47:17 AM

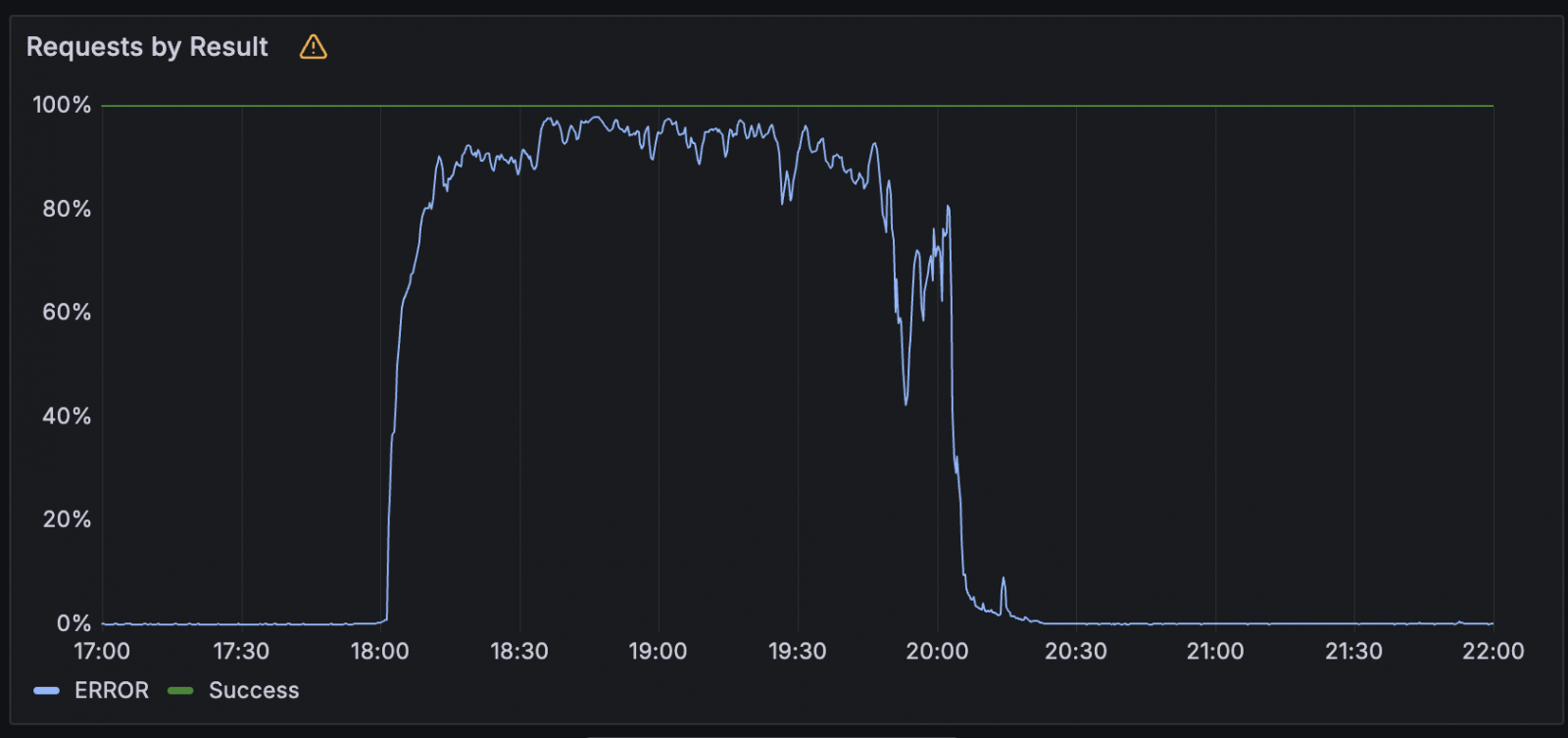

Google afirma que un problema de gestión de API es la causa de la interrupción masiva de Google Cloud del jueves, que interrumpió o dejó fuera de servicio sus servicios y muchas otras plataformas en línea.

Google afirma que la interrupción de la nube comenzó alrededor de las 10:49 ET y finalizó a las 3:49 ET, tras causar problemas a millones de usuarios en todo el mundo durante más de tres horas.

Además de Google Cloud, el incidente también afectó a Gmail, Google Calendar, Google Chat, Google Cloud Search, Google Docs, Google Drive, Google Meet, Google Tasks, Google Voice, Google Lens, Discover y Voice Search.

Sin embargo, también causó problemas generalizados en plataformas de terceros que dependen de Google Cloud, como Spotify, Discord, Snapchat, NPM, Firebase Studio y un número limitado de servicios de Cloudflare que dependen del almacén de clave-valor Workers KV.

"Lamentamos profundamente el impacto que esta interrupción/interrupción del servicio ha tenido en todos nuestros usuarios y sus clientes. Empresas grandes y pequeñas confían sus cargas de trabajo a Google Cloud y haremos lo posible por mejorar", declaró Google.

Mientras aún trabaja en la publicación de un informe completo del incidente, Google reveló hoy la causa raíz del aumento de errores 503 en las solicitudes de API externas durante la interrupción de tres horas de ayer.

Como explicó la compañía hoy, su plataforma de gestión de API de Google Cloud falló debido a datos no válidos, un problema que no se detectó ni solucionó con prontitud debido a la falta de sistemas eficaces de prueba y gestión de errores.

Según nuestro análisis inicial, el problema se produjo debido a una actualización automatizada de cuota no válida en nuestro sistema de gestión de API, distribuida globalmente, lo que provocó el rechazo de solicitudes de API externas. Para recuperarnos, omitimos la comprobación de cuota incorrecta, lo que permitió la recuperación en la mayoría de las regiones en dos horas, añadió la empresa.

Sin embargo, la base de datos de políticas de cuota en us-central1 se sobrecargó, lo que provocó una recuperación mucho más prolongada en esa región. Varios productos experimentaron un impacto residual moderado (por ejemplo, retrasos) hasta una hora después de que se mitigara el problema principal, y un pequeño número se recuperó después.

Servicios de Cloudflare interrumpidos por la interrupción de Google

Tras restaurar con éxito sus propios servicios afectados, Cloudflare también reveló en un análisis posterior que el incidente de ayer no se debió a un incidente de seguridad y que no se perdieron datos.

"La causa de esta interrupción se debió a un fallo en la infraestructura de almacenamiento subyacente que utiliza nuestro servicio Workers KV, una dependencia crítica para muchos productos de Cloudflare y de la que dependen para la configuración, la autenticación y la entrega de recursos en los servicios afectados", declaró Cloudflare.

"Parte de esta infraestructura está respaldada por un proveedor de nube externo, que sufrió una interrupción hoy y afectó directamente la disponibilidad de nuestro servicio KV".

Aunque no se reveló el nombre del proveedor de nube responsable de la interrupción del jueves, un portavoz de Cloudflare informó ayer a BleepingComputer que solo los servicios de Cloudflare que dependen de Google Cloud se vieron afectados.

En respuesta a este incidente, Cloudflare afirma que migrará el almacenamiento central de KV a su propio almacenamiento de objetos R2 para reducir la dependencia externa y evitar problemas similares en el futuro.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#99

Noticias Informáticas / Cloudflare: Interrupción no fu...

Último mensaje por AXCESS - Junio 14, 2025, 04:42:56 AM

Cloudflare ha confirmado que la interrupción masiva del servicio de ayer no se debió a un incidente de seguridad y que no se han perdido datos.

El problema se ha mitigado en gran medida. Comenzó a las 17:52 UTC de ayer cuando el sistema Workers KV (Clave-Valor) se desconectó por completo, lo que provocó pérdidas generalizadas de servicio en múltiples servicios de edge computing e IA.

Workers KV es un almacén de clave-valor consistente y distribuido globalmente que utiliza Cloudflare Workers, la plataforma de computación sin servidor de la compañía. Es un componente fundamental de muchos servicios de Cloudflare y un fallo puede causar problemas en cascada en muchos componentes.

La interrupción también afectó a otros servicios utilizados por millones de usuarios, en particular a Google Cloud Platform.

En un análisis posterior, Cloudflare explica que la interrupción duró casi 2,5 horas y que la causa principal fue un fallo en la infraestructura de almacenamiento subyacente de Workers KV debido a la interrupción de un proveedor de nube externo.

"La causa de esta interrupción se debió a un fallo en la infraestructura de almacenamiento subyacente utilizada por nuestro servicio Workers KV, que es una dependencia crítica para muchos productos de Cloudflare y de la que dependen para la configuración, la autenticación y la entrega de recursos en los servicios afectados", afirma Cloudflare.

"Parte de esta infraestructura está respaldada por un proveedor de nube externo, que sufrió una interrupción hoy y afectó directamente la disponibilidad de nuestro servicio KV".

Cloudflare ha determinado el impacto del incidente en cada servicio:

Workers KV: experimentó una tasa de fallos del 90,22 % debido a la indisponibilidad del almacenamiento backend, lo que afectó a todas las lecturas y escrituras no almacenadas en caché. Access, WARP y Gateway sufrieron fallos críticos en la autenticación basada en identidad, la gestión de sesiones y la aplicación de políticas debido a la dependencia de Workers KV. WARP no pudo registrar nuevos dispositivos y se interrumpieron el proxy de Gateway y las consultas DoH.

Dashboard, Turnstile y Desafíos: se experimentaron fallos generalizados de inicio de sesión y verificación CAPTCHA, con riesgo de reutilización de tokens debido a la activación del interruptor de seguridad en Turnstile.

Aislamiento y renderizado del navegador: no se pudieron iniciar ni mantener sesiones basadas en enlaces ni tareas de renderizado del navegador debido a fallos en cascada en Access y Gateway.

Stream, Imágenes y Páginas: experimentaron fallos funcionales importantes: la reproducción de streams y la transmisión en vivo fallaron, la carga de imágenes se redujo al 0 % y la compilación/servicio de páginas alcanzó un pico de aproximadamente el 100 % de fallos.

Workers AI y AutoRAG no estuvieron disponibles debido a la dependencia de KV para la configuración del modelo, el enrutamiento y las funciones de indexación. Objetos duraderos, D1, Colas: los servicios basados en la misma capa de almacenamiento que KV sufrieron tasas de error de hasta el 22 % o indisponibilidad total para la cola de mensajes y las operaciones de datos.

Tiempo real y puerta de enlace de IA: sufrieron una interrupción casi total del servicio debido a la imposibilidad de recuperar la configuración de Workers KV, con un grave impacto en las solicitudes de Realtime TURN/SFU y de AI Gateway.

Activos de Zaraz y Workers: experimentaron fallos totales o parciales al cargar o actualizar configuraciones y activos estáticos, aunque el impacto para el usuario final fue limitado.

CDN, Workers para plataformas, compilaciones de Workers: experimentaron un aumento de latencia y errores regionales en algunas ubicaciones, y las nuevas compilaciones de Workers fallaron al 100 % durante el incidente.

En respuesta a esta interrupción, Cloudflare afirma que acelerará varios cambios centrados en la resiliencia, principalmente eliminando la dependencia de un único proveedor de nube externo para el almacenamiento backend de Workers KV.

Gradualmente, el almacén central de KV se migrará al almacenamiento de objetos R2 de Cloudflare para reducir la dependencia externa.

Cloudflare también planea implementar medidas de seguridad entre servicios y desarrollar nuevas herramientas para restaurar gradualmente los servicios durante las interrupciones del almacenamiento, evitando picos de tráfico que podrían saturar los sistemas en recuperación y causar fallos secundarios.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#100

Noticias Informáticas / Paraguay sufrió una vulneració...

Último mensaje por AXCESS - Junio 14, 2025, 04:20:00 AM

Resecurity ha identificado 7,4 millones de registros con información personal identificable (PII) de ciudadanos paraguayos filtrados hoy en la dark web. La semana pasada, ciberdelincuentes ofrecieron a la venta información sobre todos los ciudadanos de Paraguay, exigiendo 7,4 millones de dólares en rescates, 1 dólar por ciudadano. Un grupo de ransomware extorsionaba a todo el país en lo que probablemente sea uno de los incidentes de ciberseguridad más significativos en la historia del país, con una fecha límite simbólica: el viernes 13 de junio de 2025.

Los datos robados se han publicado en múltiples foros clandestinos. Curiosamente, además de archivos ZIP con bases de datos, los actores también publicaron un archivo torrent, lo que permite a otros usuarios de internet descargar libremente los registros de los ciudadanos mediante redes P2P. Cabe destacar que estas tácticas ya fueron utilizadas por LockBit 3.0. El grupo utilizó plataformas P2P para difundir filtraciones de datos mediante archivos torrent y evitar así su desmantelamiento.

Paraguay ha perdido datos de toda la población, incluyendo su PII, que fue exfiltrada de varios sistemas de información gubernamentales. Cabe destacar que, en la exigencia de rescate, los actores acusan a los líderes del país de corrupción y descuido en la protección de datos de los ciudadanos. El gobierno de Paraguay se negó a pagar el rescate en el comunicado oficial y no compartió detalles sobre cómo se robó la información de 7,5 millones de ciudadanos, presentando únicamente declaraciones vagas. Pocos días antes de la publicación de la filtración, la cuenta de Twitter del presidente de Paraguay fue comprometida.

Se presume que los datos filtrados provienen de la Agencia Nacional de Tránsito y Seguridad Vial de Paraguay, el Ministerio de Salud Pública y Bienestar Social de Paraguay y otro sistema anónimo que almacena información personal identificable (PII).

Estas filtraciones no son nuevas en Paraguay. Cabe destacar que el incidente recién revelado se suma a varias otras filtraciones de datos recientes que afectaron a Paraguay. En 2025, hace apenas unos meses, Paraguay sufrió dos filtraciones masivas de datos provenientes de instituciones públicas. La primera involucró al Tribunal Superior de Justicia Electoral (TSJE) y expuso información sobre más de 7 millones de personas. El segundo caso afectó al Ministerio de Hacienda, al Banco Central del Paraguay e Itaipú, donde se hizo público un archivo con más de 17.000 registros, incluyendo datos sensibles como pagos a funcionarios públicos, salarios, nombres completos y números de identificación. En 2023, una filtración de datos en la Policía Nacional expuso documentos y datos personales de personas detenidas, incluyendo antecedentes penales y fotografías.

Los actores, que se posicionaron como "mercenarios", autodenominándose "Cyber PMC", y que atacaban sistemas gubernamentales con fines de lucro, se atribuyeron la responsabilidad. No está claro si un estado extranjero los patrocina ni si su actividad se rige únicamente por motivos cibercriminales.

Considerando los ataques previos de China, este nuevo acontecimiento confirma el creciente número de ciberataques contra Paraguay. Estos eventos, con una narrativa de "hackeo y filtración", podrían interpretarse como un hito en los incidentes de ciberseguridad conocidos hoy en día, por su tamaño y escala, ya que todo el país fue extorsionado debido a una filtración masiva de datos.

El perfil de uno de los actores clave es conocido por varias filtraciones de datos a gran escala en Sudamérica, incluyendo Bolivia, Venezuela y Ecuador, que resultaron en el robo de millones de registros de información personal identificable (PII). Su motivación no está del todo clara, ya que el precio que ofrece por estos datos no es sustancial. Es probable que estas tácticas sean empleadas por inteligencia extranjera o actores patrocinados por estados, enmascarando operaciones de espionaje específicas bajo la apariencia de una posible actividad cibercriminal para ocultar la atribución.

Flax Typhoon, un cibergrupo vinculado al estado chino, se infiltró en las redes del gobierno paraguayo el año pasado, según un comunicado conjunto del Ministerio de Tecnologías de la Información y la Comunicación de Paraguay y la Embajada de Estados Unidos en Asunción. Flax Typhoon llevó a cabo una amenaza persistente avanzada (APT), es decir, un ciberataque dirigido y sostenido. El grupo chino utilizó malware para infiltrarse en sistemas, extraer información confidencial y mantener una presencia encubierta durante largos periodos. No se han filtrado datos de dicho evento y ninguna organización víctima ha sido identificada oficialmente como comprometida.

Resecurity señaló que Paraguay es el único país sudamericano que reconoce la independencia de Taiwán. China considera a la nación insular como su territorio y ha llevado a cabo una campaña global para convencer a otros gobiernos de que hagan lo mismo.

La intensidad de los ciberataques y las filtraciones de datos contra Paraguay y otros países de Sudamérica es alarmante. Resecurity destaca los crecientes esfuerzos de actores de amenazas extranjeros para comprometer los sistemas de información gubernamentales y los portales que almacenan información personal identificable (PII) de los ciudadanos.

Fuente:

SecurityAffairs

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta