Mensajes recientes

#11

Dudas y pedidos generales / Re:[SOLUCIONADO] Herramientas ...

Último mensaje por XxShakaxl - Junio 28, 2025, 02:15:20 PMMuchas gracias por la informacion estimados

#12

Pentesting / Re:Técnicas de inyección en My...

Último mensaje por RobertLucano - Junio 28, 2025, 01:54:59 PMhola soy nuevo, me gustaria que pudieran actualizar sus links , me serviria de mucho :/

#13

Dudas y pedidos generales / Re:Comprar pc

Último mensaje por The Cid James - Junio 27, 2025, 06:13:37 PMAunque la fuente es más que suficiente para correr ese hard yo iría por una de 1000 por si el día de mañana quiero poner luces, más ram (no mire las especificaciones del mother) o algún otro hard. Después de eso enfriamiento líquido y vas más que sobrado

#14

Dudas y pedidos generales / Comprar pc

Último mensaje por jud - Junio 27, 2025, 04:47:17 PMHola buenas.

Tengo ganas de comprar un pc gaming, necesito ayuda de personas que sepan del asunto, yo estube informándome un poco y mi lista de componente es la siguiente:

.Forgeon Windlord ARGB Black 6Pipes Ventilador CPU Dual Heatsink 2x140mm Negro

75,99€

.MSI MAG A850GL PCIE5 II ATX 3.1 850W 80 Plus Gold Modular

122,44€

.Instalación y configuración de S.O.

29,95€

.Montaje y testeo de componentes internos del PC

49,95€

.Microsoft Windows 11 Pro Standard

144,99€

.MSI GeForce RTX 5070 Ti GAMING TRIO OC 16GB GDDR7 Reflex 2 RTX AI DLSS4

939,90€

.Samsung 990 Pro 2TB Disco SSD 7450MB/S NVMe PCIe 4.0 M.2 Gen4

169,94€

.Corsair Vengeance RGB DDR5 6000MHz 64GB 2x32GB CL30 Memoria Dual AMD EXPO e Intel XMP

249,99€

.Placa Base Gigabyte Z790 LGA1700 ATX Z790 EAGLE DDR5 PCIe 5.0 3xM.2 LAN 2.5GbE USB 3.2

191,80€

.Intel Core i7-14700KF 3.4/5.6GHz Box

349,35€

.Nfortec Krater X ARGB Torre ATX Cristal Templado 4 Ventiladores Soporte E-ATX Negra

98,64€

Lo mire en pccomponentes,suelo usar los pc para algo de fotografia, empezar con algo de videos y sobre todo lo suelo usar para jugar a juegos estilo starcitizen, crusader Kings,victoria 3, call of dutty...

Mi duda es si estaria bien montado para ello, si elegí bien la placa base para poner conectar a Internet por cable y si sirve la torre pa eso.

Si estoy equivocada en algo o puedo mejorar rendimiento cambiando alguna pieza os agradecería opinión, también me gustaría saber si algún componente hace lo llamado cuello de botella.

Como veréis soy novata en comprar ordenadores y ya no puedo preguntarle a la persona que me aconsejaba, asique espero ayuda por aqui y seria agradecida de antemano. Buenas tardes

Tengo ganas de comprar un pc gaming, necesito ayuda de personas que sepan del asunto, yo estube informándome un poco y mi lista de componente es la siguiente:

.Forgeon Windlord ARGB Black 6Pipes Ventilador CPU Dual Heatsink 2x140mm Negro

75,99€

.MSI MAG A850GL PCIE5 II ATX 3.1 850W 80 Plus Gold Modular

122,44€

.Instalación y configuración de S.O.

29,95€

.Montaje y testeo de componentes internos del PC

49,95€

.Microsoft Windows 11 Pro Standard

144,99€

.MSI GeForce RTX 5070 Ti GAMING TRIO OC 16GB GDDR7 Reflex 2 RTX AI DLSS4

939,90€

.Samsung 990 Pro 2TB Disco SSD 7450MB/S NVMe PCIe 4.0 M.2 Gen4

169,94€

.Corsair Vengeance RGB DDR5 6000MHz 64GB 2x32GB CL30 Memoria Dual AMD EXPO e Intel XMP

249,99€

.Placa Base Gigabyte Z790 LGA1700 ATX Z790 EAGLE DDR5 PCIe 5.0 3xM.2 LAN 2.5GbE USB 3.2

191,80€

.Intel Core i7-14700KF 3.4/5.6GHz Box

349,35€

.Nfortec Krater X ARGB Torre ATX Cristal Templado 4 Ventiladores Soporte E-ATX Negra

98,64€

Lo mire en pccomponentes,suelo usar los pc para algo de fotografia, empezar con algo de videos y sobre todo lo suelo usar para jugar a juegos estilo starcitizen, crusader Kings,victoria 3, call of dutty...

Mi duda es si estaria bien montado para ello, si elegí bien la placa base para poner conectar a Internet por cable y si sirve la torre pa eso.

Si estoy equivocada en algo o puedo mejorar rendimiento cambiando alguna pieza os agradecería opinión, también me gustaría saber si algún componente hace lo llamado cuello de botella.

Como veréis soy novata en comprar ordenadores y ya no puedo preguntarle a la persona que me aconsejaba, asique espero ayuda por aqui y seria agradecida de antemano. Buenas tardes

#15

Noticias Informáticas / Brecha de seguridad de la aseg...

Último mensaje por AXCESS - Junio 27, 2025, 03:25:15 AM

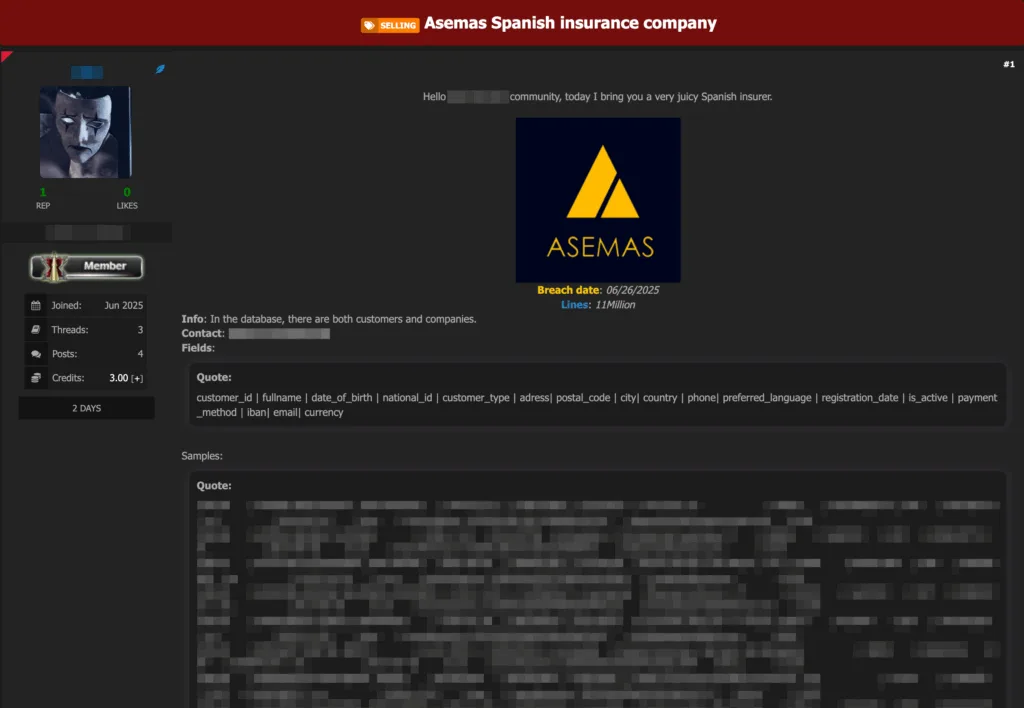

Asemas, una importante mutua de seguros española, ha sido presuntamente víctima de una importante filtración de datos. Un atacante publicó en un foro de la dark web y afirma estar en posesión de una base de datos con 11 millones de registros pertenecientes a la aseguradora.

La publicación, del 26 de junio de 2025, ofrece la base de datos completa a la venta e incluye una muestra para, aparentemente, validar sus afirmaciones.

Fundada en 1983, Asemas es un proveedor clave de seguros de responsabilidad civil profesional para arquitectos y otros profesionales del sector de la construcción español. La compañía asegura tanto a particulares como a empresas, por lo que el alcance de la presunta filtración es especialmente preocupante para este sector profesional. El origen de los datos parece ser una vulneración directa de las bases de datos de clientes y empresas de la compañía.

Los datos comprometidos supuestamente contienen una gran cantidad de información personal y financiera sensible.

Si se verifican las afirmaciones, este incidente podría exponer a las víctimas a un alto riesgo de fraude, robo de identidad y ataques de phishing dirigidos.

La siguiente información supuestamente está incluida en la base de datos filtrada:

ID del cliente

Nombre completo

Fecha de nacimiento

Documento de identidad

Tipo de cliente

Dirección

Código postal y ciudad

Número de teléfono

Correo electrónico

IBAN (Número de cuenta bancaria internacional)

Método de pago

Fuente:

DailyDarkWeb

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#16

Noticias Informáticas / El Doxxing de “IntelBroker”

Último mensaje por AXCESS - Junio 27, 2025, 02:44:56 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Las autoridades estadounidenses han acusado a Kai Logan West, ciudadano británico y conocido en línea como "IntelBroker", de una serie de filtraciones de datos de alto perfil que, en conjunto, causaron al menos 25 millones de dólares en daños a empresas de todo el mundo. El joven de 23 años fue arrestado en Francia en febrero de 2025 y ahora se enfrenta a la extradición a Estados Unidos para ser juzgado en el Distrito Sur de Nueva York.

Según informa No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, el arresto de IntelBroker fue seguido por el de varios otros, incluyendo a cuatro personas vinculadas al grupo de hackers ShinyHunters. Tanto IntelBroker como miembros de ShinyHunters participaron en la administración y moderación del foro sobre ciberdelitos y filtraciones de datos BreachForums.

La denuncia no sellada (PDF), fechada en febrero de 2025, expone la investigación de dos años del FBI sobre las operaciones de delitos cibernéticos de West, conectándolo con docenas de violaciones de datos, ventas de datos robados y el liderazgo de un colectivo de piratas informáticos que opera en foros de la web clara y oscura.

¿Quién es IntelBroker?

Usando alias como "IntelBroker" y "Kyle Northern", West se forjó una reputación en un foro de la web clara y oscura, conocido en la acusación como "Forum-1" (BreachForums). Operando bajo el nombre de un grupo de hackers llamado CyberN (anteriormente "The Boys"), IntelBroker ofrecía bases de datos pirateadas de agencias gubernamentales, proveedores de atención médica, empresas de telecomunicaciones y proveedores de servicios de internet.

Entre 2023 y principios de 2025, West fue autor de al menos 158 hilos que ofrecían datos robados en Forum-1, 41 de ellos relacionados con empresas estadounidenses. El FBI señala que se solicitaron al menos 2 millones de dólares en criptomonedas Monero a cambio de la información robada.

En 2024, IntelBroker fue catalogado como el "propietario" de Forum-1, y su fama se disparó al revelar gratuitamente algunas filtraciones de datos para aumentar su credibilidad, conseguir seguidores y atraer compradores.

Cómo el FBI rastreó a IntelBroker

Lo que West desconocía era que agentes del FBI lo vigilaban de cerca. La agencia desplegó agentes encubiertos que se hicieron pasar por compradores en el Foro-1. En al menos dos ocasiones, los agentes compraron datos robados directamente a IntelBroker.

En enero de 2023, un agente compró una clave API y credenciales de inicio de sesión para una empresa denominada "Víctima-7". Aunque el valor de las credenciales era limitado, la transacción se convirtió en un elemento clave para rastrear su identidad cuando IntelBroker solicitó el pago en Bitcoin (en lugar de Monero) y proporcionó una dirección de billetera que podía rastrearse en la cadena de bloques.

Los analistas de blockchain del FBI rastrearon el dinero y descubrieron que:

La billetera Bitcoin utilizada para la transacción se había generado desde otra billetera vinculada a una cuenta en una plataforma financiera llamada Ramp.

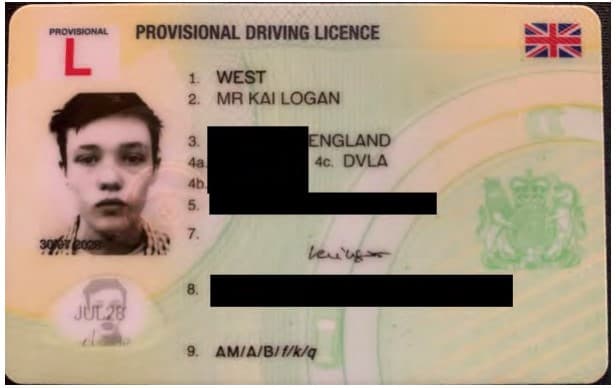

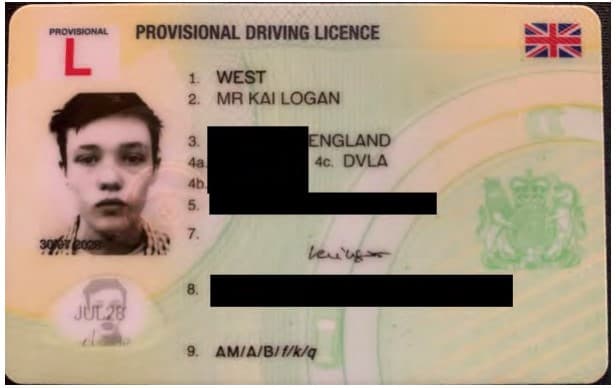

Esa cuenta de Ramp se registró con un permiso de conducir provisional del Reino Unido emitido a nombre de Kai Logan West.

La misma identidad, Kai West, también poseía una cuenta de Coinbase bajo el alias Kyle Northern, pero con verificación KYC, lo que confirma que se trataba de la misma persona.

Permiso de conducir provisional de Kai West (imagen a través de una denuncia del Departamento de Justicia de EE. UU.)

Para conectar aún más los hechos, ambas cuentas estaban vinculadas a una dirección de Gmail que West usaba para asuntos personales, incluyendo:

Selfies almacenados en la nube

Recibos y documentos de identidad

Comunicaciones sobre alojamiento y matrícula en universidades del Reino Unido

Vídeos que mostraban herramientas de red como "GPRS Smash"

El correo electrónico también incluía un certificado de estudiante que demostraba que West estaba matriculado en un programa de ciberseguridad.

Huellas en línea y actividad en el foro

West no solo realizó transacciones descuidadamente, sino que también se expuso al vincular su actividad en línea con su comportamiento personal. Sus publicaciones en IntelBroker en el Foro-1 a menudo hacían referencia a vídeos de YouTube que acababa de ver desde su cuenta de correo electrónico personal, y actualizaba periódicamente su firma para incluir a los miembros de su grupo de hackers, lo que facilitaba rastrear su participación en múltiples hilos.

Cuando el Foro-1 fue confiscado y cerrado en 2024 y luego relanzado, todas las publicaciones antiguas heredaron la firma actualizada, creando un rastro consistente de la actividad y las afiliaciones de West que se remonta a principios de 2023.

Uno de los videos de YouTube publicados por IntelBroker en BreachForums (imagen a través de una denuncia del Departamento de Justicia de EE. UU.)

Lista de Víctimas: Telecomunicaciones, Salud, Proveedores de Servicios de Internet

La acusación formal describe al menos seis víctimas, mencionadas únicamente como Víctimas 1 a 6. La Víctima 1, un proveedor de telecomunicaciones, sufrió la exfiltración y eliminación de datos de un servidor en Manhattan, lo que provocó daños estimados en cientos de miles de dólares.

La Víctima 3, un proveedor municipal de servicios de salud, sufrió el robo de datos personales y de salud de más de 56.000 personas, datos que West vendió posteriormente a un agente encubierto del FBI por 1.000 dólares en Monero. La Víctima 6, un proveedor de servicios de internet, fue comprometida utilizando información de filtraciones previas para vulnerar un servidor interno.

En cada caso, West ofreció muestras de prueba públicamente, negoció ventas mediante mensajes privados y solo aceptó Monero para mantener el anonimato, aunque el rastro documental se puso al día.

Las filtraciones de datos de IntelBroker y que reivindica:

AMD

Apple

Cisco

Nokia

Departamento de Defensa de EE. UU.

Europol

T-Mobile

Robert Half

Space Eyes

Home Depot

Tecnología en Asia

General Electric

Aeropuerto Internacional de Los Ángeles

HSBC y Barclays Bank

Facebook Marketplace

Servicio de comestibles Weee!

Hipermercado Lulu de los EAU

Contratista federal estadounidense Acuity

Hewlett Packard Enterprise (HPE)

Revista MIT Technology Review

Una empresa de ciberseguridad sin nombre, pero de primera línea

Cargos Penales

West ha sido acusado de cuatro delitos federales:

Fraude electrónico

Conspiración para cometer fraude electrónico

Conspiración para cometer intrusiones informáticas

Acceso a una computadora protegida para defraudar y obtener valor

Cada de estos delitos conlleva una posible pena de varios años de prisión, especialmente si involucran datos de salud o afectan infraestructuras críticas.

El agente especial del FBI, Carson Hughes, y el fiscal federal Jay Clayton destacaron el alcance global y el peligro de las operaciones de IntelBroker. El FBI calificó el caso como una "advertencia" para los ciberdelincuentes que creen que el anonimato en línea los protege de las consecuencias.

¿Trabajó IntelBroker para la Agencia Nacional contra el Crimen del Reino Unido?

Kai West se presentó profesionalmente como investigador de ciberseguridad y operaba bajo dos identidades distintas en LinkedIn: Kyle Northern y K West. Esto fue detectado inicialmente por Nathaniel Fried, cofundador y director ejecutivo de 0xbowio, quien compartió detalles de los perfiles duales de West con No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cabe destacar que el perfil de Kyle Northern afirmaba haber trabajado como investigador de seguridad en prácticas en la Agencia Nacional contra el Crimen (NCA) del Reino Unido de septiembre a octubre de 2019. De ser cierto, este puesto podría haber implicado el acceso a sistemas clasificados, ya que la NCA se ocupa de la delincuencia organizada grave y la seguridad nacional. Si bien la afiliación a la NCA sigue sin verificarse, la supuesta experiencia de West en ciberseguridad y su trayectoria académica sugieren que esta posibilidad no debe descartarse por completo.

Kai Logan West en LinkedIn

West en Francia mientras EE. UU. solicita su extradición

West permanece bajo custodia francesa, y las autoridades estadounidenses buscan activamente su extradición. De ser declarado culpable, podría enfrentar décadas de prisión. Mientras tanto, Forum-1 ha estado fuera de servicio desde abril de 2025, supuestamente debido a una vulnerabilidad de día cero en MyBB. Muchos de sus miembros han migrado desde entonces a otras plataformas, como DarkForums y el foro de ciberdelincuencia en ruso XSS.

La exposición de IntelBroker destaca como un importante desmantelamiento de ciberdelincuencia. Lo hizo posible gracias a una combinación de trabajo encubierto del FBI, rastreo de criptomonedas e incluso evidencia de correos electrónicos tradicionales, todo lo cual ayudó a rastrear a una de las figuras más conocidas en los foros de ciberdelincuencia.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Las autoridades estadounidenses han acusado a Kai Logan West, ciudadano británico y conocido en línea como "IntelBroker", de una serie de filtraciones de datos de alto perfil que, en conjunto, causaron al menos 25 millones de dólares en daños a empresas de todo el mundo. El joven de 23 años fue arrestado en Francia en febrero de 2025 y ahora se enfrenta a la extradición a Estados Unidos para ser juzgado en el Distrito Sur de Nueva York.

Según informa No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, el arresto de IntelBroker fue seguido por el de varios otros, incluyendo a cuatro personas vinculadas al grupo de hackers ShinyHunters. Tanto IntelBroker como miembros de ShinyHunters participaron en la administración y moderación del foro sobre ciberdelitos y filtraciones de datos BreachForums.

La denuncia no sellada (PDF), fechada en febrero de 2025, expone la investigación de dos años del FBI sobre las operaciones de delitos cibernéticos de West, conectándolo con docenas de violaciones de datos, ventas de datos robados y el liderazgo de un colectivo de piratas informáticos que opera en foros de la web clara y oscura.

¿Quién es IntelBroker?

Usando alias como "IntelBroker" y "Kyle Northern", West se forjó una reputación en un foro de la web clara y oscura, conocido en la acusación como "Forum-1" (BreachForums). Operando bajo el nombre de un grupo de hackers llamado CyberN (anteriormente "The Boys"), IntelBroker ofrecía bases de datos pirateadas de agencias gubernamentales, proveedores de atención médica, empresas de telecomunicaciones y proveedores de servicios de internet.

Entre 2023 y principios de 2025, West fue autor de al menos 158 hilos que ofrecían datos robados en Forum-1, 41 de ellos relacionados con empresas estadounidenses. El FBI señala que se solicitaron al menos 2 millones de dólares en criptomonedas Monero a cambio de la información robada.

En 2024, IntelBroker fue catalogado como el "propietario" de Forum-1, y su fama se disparó al revelar gratuitamente algunas filtraciones de datos para aumentar su credibilidad, conseguir seguidores y atraer compradores.

Cómo el FBI rastreó a IntelBroker

Lo que West desconocía era que agentes del FBI lo vigilaban de cerca. La agencia desplegó agentes encubiertos que se hicieron pasar por compradores en el Foro-1. En al menos dos ocasiones, los agentes compraron datos robados directamente a IntelBroker.

En enero de 2023, un agente compró una clave API y credenciales de inicio de sesión para una empresa denominada "Víctima-7". Aunque el valor de las credenciales era limitado, la transacción se convirtió en un elemento clave para rastrear su identidad cuando IntelBroker solicitó el pago en Bitcoin (en lugar de Monero) y proporcionó una dirección de billetera que podía rastrearse en la cadena de bloques.

Los analistas de blockchain del FBI rastrearon el dinero y descubrieron que:

La billetera Bitcoin utilizada para la transacción se había generado desde otra billetera vinculada a una cuenta en una plataforma financiera llamada Ramp.

Esa cuenta de Ramp se registró con un permiso de conducir provisional del Reino Unido emitido a nombre de Kai Logan West.

La misma identidad, Kai West, también poseía una cuenta de Coinbase bajo el alias Kyle Northern, pero con verificación KYC, lo que confirma que se trataba de la misma persona.

Permiso de conducir provisional de Kai West (imagen a través de una denuncia del Departamento de Justicia de EE. UU.)

Para conectar aún más los hechos, ambas cuentas estaban vinculadas a una dirección de Gmail que West usaba para asuntos personales, incluyendo:

Selfies almacenados en la nube

Recibos y documentos de identidad

Comunicaciones sobre alojamiento y matrícula en universidades del Reino Unido

Vídeos que mostraban herramientas de red como "GPRS Smash"

El correo electrónico también incluía un certificado de estudiante que demostraba que West estaba matriculado en un programa de ciberseguridad.

Huellas en línea y actividad en el foro

West no solo realizó transacciones descuidadamente, sino que también se expuso al vincular su actividad en línea con su comportamiento personal. Sus publicaciones en IntelBroker en el Foro-1 a menudo hacían referencia a vídeos de YouTube que acababa de ver desde su cuenta de correo electrónico personal, y actualizaba periódicamente su firma para incluir a los miembros de su grupo de hackers, lo que facilitaba rastrear su participación en múltiples hilos.

Cuando el Foro-1 fue confiscado y cerrado en 2024 y luego relanzado, todas las publicaciones antiguas heredaron la firma actualizada, creando un rastro consistente de la actividad y las afiliaciones de West que se remonta a principios de 2023.

Uno de los videos de YouTube publicados por IntelBroker en BreachForums (imagen a través de una denuncia del Departamento de Justicia de EE. UU.)

Lista de Víctimas: Telecomunicaciones, Salud, Proveedores de Servicios de Internet

La acusación formal describe al menos seis víctimas, mencionadas únicamente como Víctimas 1 a 6. La Víctima 1, un proveedor de telecomunicaciones, sufrió la exfiltración y eliminación de datos de un servidor en Manhattan, lo que provocó daños estimados en cientos de miles de dólares.

La Víctima 3, un proveedor municipal de servicios de salud, sufrió el robo de datos personales y de salud de más de 56.000 personas, datos que West vendió posteriormente a un agente encubierto del FBI por 1.000 dólares en Monero. La Víctima 6, un proveedor de servicios de internet, fue comprometida utilizando información de filtraciones previas para vulnerar un servidor interno.

En cada caso, West ofreció muestras de prueba públicamente, negoció ventas mediante mensajes privados y solo aceptó Monero para mantener el anonimato, aunque el rastro documental se puso al día.

Las filtraciones de datos de IntelBroker y que reivindica:

AMD

Apple

Cisco

Nokia

Departamento de Defensa de EE. UU.

Europol

T-Mobile

Robert Half

Space Eyes

Home Depot

Tecnología en Asia

General Electric

Aeropuerto Internacional de Los Ángeles

HSBC y Barclays Bank

Facebook Marketplace

Servicio de comestibles Weee!

Hipermercado Lulu de los EAU

Contratista federal estadounidense Acuity

Hewlett Packard Enterprise (HPE)

Revista MIT Technology Review

Una empresa de ciberseguridad sin nombre, pero de primera línea

Cargos Penales

West ha sido acusado de cuatro delitos federales:

Fraude electrónico

Conspiración para cometer fraude electrónico

Conspiración para cometer intrusiones informáticas

Acceso a una computadora protegida para defraudar y obtener valor

Cada de estos delitos conlleva una posible pena de varios años de prisión, especialmente si involucran datos de salud o afectan infraestructuras críticas.

El agente especial del FBI, Carson Hughes, y el fiscal federal Jay Clayton destacaron el alcance global y el peligro de las operaciones de IntelBroker. El FBI calificó el caso como una "advertencia" para los ciberdelincuentes que creen que el anonimato en línea los protege de las consecuencias.

¿Trabajó IntelBroker para la Agencia Nacional contra el Crimen del Reino Unido?

Kai West se presentó profesionalmente como investigador de ciberseguridad y operaba bajo dos identidades distintas en LinkedIn: Kyle Northern y K West. Esto fue detectado inicialmente por Nathaniel Fried, cofundador y director ejecutivo de 0xbowio, quien compartió detalles de los perfiles duales de West con No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cabe destacar que el perfil de Kyle Northern afirmaba haber trabajado como investigador de seguridad en prácticas en la Agencia Nacional contra el Crimen (NCA) del Reino Unido de septiembre a octubre de 2019. De ser cierto, este puesto podría haber implicado el acceso a sistemas clasificados, ya que la NCA se ocupa de la delincuencia organizada grave y la seguridad nacional. Si bien la afiliación a la NCA sigue sin verificarse, la supuesta experiencia de West en ciberseguridad y su trayectoria académica sugieren que esta posibilidad no debe descartarse por completo.

Kai Logan West en LinkedIn

West en Francia mientras EE. UU. solicita su extradición

West permanece bajo custodia francesa, y las autoridades estadounidenses buscan activamente su extradición. De ser declarado culpable, podría enfrentar décadas de prisión. Mientras tanto, Forum-1 ha estado fuera de servicio desde abril de 2025, supuestamente debido a una vulnerabilidad de día cero en MyBB. Muchos de sus miembros han migrado desde entonces a otras plataformas, como DarkForums y el foro de ciberdelincuencia en ruso XSS.

La exposición de IntelBroker destaca como un importante desmantelamiento de ciberdelincuencia. Lo hizo posible gracias a una combinación de trabajo encubierto del FBI, rastreo de criptomonedas e incluso evidencia de correos electrónicos tradicionales, todo lo cual ayudó a rastrear a una de las figuras más conocidas en los foros de ciberdelincuencia.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#17

Noticias Informáticas / BreachForums: Miembros de Shin...

Último mensaje por AXCESS - Junio 27, 2025, 02:38:15 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

En un importante avance contra la ciberdelincuencia global, las autoridades francesas han detenido a varias personas clave, consideradas fundamentales en la operación de BreachForums, un conocido mercado en línea donde se compra y vende información robada.

Las detenciones, llevadas a cabo por la Brigada de Ciberdelincuencia de Francia (BL2C) a principios de esta semana, se centran en figuras profundamente arraigadas en filtraciones de datos de alto perfil y en los persistentes intentos de reactivar el foro ilícito tras cierres previos.

Un comunicado de prensa de la Fiscalía de París confirma la detención el lunes de cuatro personas, identificadas por sus nombres de usuario ShinyHunters, Hollow, Noct y Depressed, todas veinteañeros.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Estas detenciones son la continuación de una operación anterior realizada en febrero de 2025, en la que se detuvo a otro sospechoso destacado, conocido como IntelBroker, de nacionalidad británica. Cabe destacar que IntelBroker fue detenido en Francia.

Estos arrestos son particularmente significativos ya que se sospecha que estos individuos llevaron a cabo importantes violaciones de datos contra importantes entidades francesas, incluido el gigante minorista Boulanger, el proveedor de telecomunicaciones SFR, la agencia de empleo France Travail y la Federación Francesa de Fútbol.

Se estima que la filtración de datos que afectó únicamente a France Travail comprometió la información personal confidencial de la asombrosa cifra de 43 millones de personas.

Los nombres ShinyHunters e IntelBroker se han vinculado a numerosos incidentes graves de ciberdelincuencia. ShinyHunters se ha asociado con filtraciones de datos a gran escala, como las que afectaron a Salesforce, PowerSchool y los ataques de Snowflake que afectaron a empresas como Santander, Ticketmaster y AT&T. Se cree que este alias representa a un grupo de actores de amenazas, no a una sola persona.

IntelBroker saltó a la fama a través de violaciones de datos muy publicitadas dirigidas a organizaciones como Facebook Marketplace, Europol, General Electric, AMD, Apple HSBC y Barclays Bank, Space Eyes, Home Depot, Lulu Hypermarket de los Emiratos Árabes Unidos y US Contractor Acuity, y la violación de datos de T-Mobile, entre otros.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

En un importante avance contra la ciberdelincuencia global, las autoridades francesas han detenido a varias personas clave, consideradas fundamentales en la operación de BreachForums, un conocido mercado en línea donde se compra y vende información robada.

Las detenciones, llevadas a cabo por la Brigada de Ciberdelincuencia de Francia (BL2C) a principios de esta semana, se centran en figuras profundamente arraigadas en filtraciones de datos de alto perfil y en los persistentes intentos de reactivar el foro ilícito tras cierres previos.

Un comunicado de prensa de la Fiscalía de París confirma la detención el lunes de cuatro personas, identificadas por sus nombres de usuario ShinyHunters, Hollow, Noct y Depressed, todas veinteañeros.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Estas detenciones son la continuación de una operación anterior realizada en febrero de 2025, en la que se detuvo a otro sospechoso destacado, conocido como IntelBroker, de nacionalidad británica. Cabe destacar que IntelBroker fue detenido en Francia.

Estos arrestos son particularmente significativos ya que se sospecha que estos individuos llevaron a cabo importantes violaciones de datos contra importantes entidades francesas, incluido el gigante minorista Boulanger, el proveedor de telecomunicaciones SFR, la agencia de empleo France Travail y la Federación Francesa de Fútbol.

Se estima que la filtración de datos que afectó únicamente a France Travail comprometió la información personal confidencial de la asombrosa cifra de 43 millones de personas.

Los nombres ShinyHunters e IntelBroker se han vinculado a numerosos incidentes graves de ciberdelincuencia. ShinyHunters se ha asociado con filtraciones de datos a gran escala, como las que afectaron a Salesforce, PowerSchool y los ataques de Snowflake que afectaron a empresas como Santander, Ticketmaster y AT&T. Se cree que este alias representa a un grupo de actores de amenazas, no a una sola persona.

IntelBroker saltó a la fama a través de violaciones de datos muy publicitadas dirigidas a organizaciones como Facebook Marketplace, Europol, General Electric, AMD, Apple HSBC y Barclays Bank, Space Eyes, Home Depot, Lulu Hypermarket de los Emiratos Árabes Unidos y US Contractor Acuity, y la violación de datos de T-Mobile, entre otros.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#18

Dudas y pedidos generales / Re:[SOLUCIONADO] Herramientas ...

Último mensaje por AXCESS - Junio 27, 2025, 02:05:01 AMAquí tiene otro gran ejemplo de doxxing realizado por los gobiernos de distintas naciones encabezado por Estados Unidos.

Este hacker es uno de los más notorios de los últimos tiempos. No era cualquier cosa y sin lugar a dudas un profesional en el mundo del cibercrimen en su forma de hacer. Los "ShinyHunters" tampoco eran improvisados novatos.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

En la noticia se hace una breve reseña al método de identificación que, "según dicen ellos" fue a través del rastreo de una cuenta de cripto; entre otras trazas que cruzaron por email, plataformas de servicios, etc., como le expliqué en mi primera respuesta.

Los gobiernos y en especial US, nunca revelan el método empleado. No en vano las grande compañías poseedoras de IA, están recibiendo millonarios contratos por entidades gubernamentales como el Pentágono, el propio FBI, la CIA, etc.

Este hacker es uno de los más notorios de los últimos tiempos. No era cualquier cosa y sin lugar a dudas un profesional en el mundo del cibercrimen en su forma de hacer. Los "ShinyHunters" tampoco eran improvisados novatos.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

En la noticia se hace una breve reseña al método de identificación que, "según dicen ellos" fue a través del rastreo de una cuenta de cripto; entre otras trazas que cruzaron por email, plataformas de servicios, etc., como le expliqué en mi primera respuesta.

Los gobiernos y en especial US, nunca revelan el método empleado. No en vano las grande compañías poseedoras de IA, están recibiendo millonarios contratos por entidades gubernamentales como el Pentágono, el propio FBI, la CIA, etc.

#19

Noticias Informáticas / Identificado el célebre hacker...

Último mensaje por AXCESS - Junio 27, 2025, 01:54:04 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Un ciudadano británico conocido en línea como "IntelBroker" ha sido acusado por Estados Unidos de robar y vender datos confidenciales de víctimas de todo el mundo, lo que ha causado daños estimados en 25 millones de dólares.

La acusación formal, revelada hoy por la Fiscalía de Estados Unidos para el Distrito Sur de Nueva York, acusa a Kai West, un británico de 25 años, de usar el nombre de usuario "IntelBroker" en una campaña que duró años para robar y vender datos de agencias y redes gubernamentales, empresas e infraestructuras críticas.

Según BleepingComputer, estos datos se vendían con mayor frecuencia en el foro de hackers BreachForums.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La información robada incluía historiales médicos confidenciales, archivos internos de empresas de telecomunicaciones y ciberseguridad, y datos de usuarios de plataformas en línea.

IntelBroker se ha convertido en uno de los ciberdelincuentes más notorios de los últimos años, vinculado a filtraciones de datos en Europol, General Electric, Weee!, AMD, HPE, Nokia y DC Health Link.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La acusación formal de cuatro cargos imputa a West de conspiración para cometer intrusiones informáticas, fraude electrónico, conspiración para cometer fraude electrónico y acceso a una computadora protegida para obtener información. Tres de los cargos conllevan una pena máxima de 25 años de prisión.

Según el Departamento de Justicia, las autoridades han calculado que West causó aproximadamente 25 millones de dólares en daños a decenas de víctimas.

El anuncio del Departamento de Justicia coincide con la publicación hoy de la detención de West por parte de medios franceses en febrero de 2025. Estados Unidos afirma que busca extraditarlo para que enfrente cargos en Nueva York.

La denuncia detalla cómo el FBI confirmó la identidad de IntelBroker, también conocido como "Kyle Northern".

En enero de 2023, un agente encubierto supuestamente compró una clave API robada de IntelBroker. La dirección de Bitcoin utilizada en la venta se rastreó hasta una billetera creada previamente en la plataforma de banca en línea Ramp, propiedad de una cuenta registrada con un permiso de conducir del Reino Unido a nombre de West.

Según informes, la misma cuenta de correo electrónico utilizada en la cuenta de Ramp estaba vinculada a una cuenta de Coinbase registrada bajo el alias "Kyle Northern", una identidad conocida de West. La cuenta contenía facturas, correos electrónicos de su universidad y una foto de su licencia de conducir, lo que permitió al FBI vincular a Kai West con la identidad de IntelBroker.

"El alias IntelBroker ha causado millones en daños a víctimas de todo el mundo", declaró el fiscal federal Jay Clayton.

"Esta acción refleja el compromiso del FBI de perseguir a los ciberdelincuentes en todo el mundo. Con demasiada frecuencia, los neoyorquinos son víctimas de ciberataques intencionales y nuestra oficina se compromete a llevar a estos actores remotos ante la justicia".

En noticias relacionadas, otras cuatro personas fueron arrestadas en Francia esta semana, presuntamente los administradores de los foros de piratería BreachForums.

IntelBroker también fue administrador del foro durante un tiempo, pero renunció en enero.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Un ciudadano británico conocido en línea como "IntelBroker" ha sido acusado por Estados Unidos de robar y vender datos confidenciales de víctimas de todo el mundo, lo que ha causado daños estimados en 25 millones de dólares.

La acusación formal, revelada hoy por la Fiscalía de Estados Unidos para el Distrito Sur de Nueva York, acusa a Kai West, un británico de 25 años, de usar el nombre de usuario "IntelBroker" en una campaña que duró años para robar y vender datos de agencias y redes gubernamentales, empresas e infraestructuras críticas.

Según BleepingComputer, estos datos se vendían con mayor frecuencia en el foro de hackers BreachForums.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La información robada incluía historiales médicos confidenciales, archivos internos de empresas de telecomunicaciones y ciberseguridad, y datos de usuarios de plataformas en línea.

IntelBroker se ha convertido en uno de los ciberdelincuentes más notorios de los últimos años, vinculado a filtraciones de datos en Europol, General Electric, Weee!, AMD, HPE, Nokia y DC Health Link.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La acusación formal de cuatro cargos imputa a West de conspiración para cometer intrusiones informáticas, fraude electrónico, conspiración para cometer fraude electrónico y acceso a una computadora protegida para obtener información. Tres de los cargos conllevan una pena máxima de 25 años de prisión.

Según el Departamento de Justicia, las autoridades han calculado que West causó aproximadamente 25 millones de dólares en daños a decenas de víctimas.

El anuncio del Departamento de Justicia coincide con la publicación hoy de la detención de West por parte de medios franceses en febrero de 2025. Estados Unidos afirma que busca extraditarlo para que enfrente cargos en Nueva York.

La denuncia detalla cómo el FBI confirmó la identidad de IntelBroker, también conocido como "Kyle Northern".

En enero de 2023, un agente encubierto supuestamente compró una clave API robada de IntelBroker. La dirección de Bitcoin utilizada en la venta se rastreó hasta una billetera creada previamente en la plataforma de banca en línea Ramp, propiedad de una cuenta registrada con un permiso de conducir del Reino Unido a nombre de West.

Según informes, la misma cuenta de correo electrónico utilizada en la cuenta de Ramp estaba vinculada a una cuenta de Coinbase registrada bajo el alias "Kyle Northern", una identidad conocida de West. La cuenta contenía facturas, correos electrónicos de su universidad y una foto de su licencia de conducir, lo que permitió al FBI vincular a Kai West con la identidad de IntelBroker.

"El alias IntelBroker ha causado millones en daños a víctimas de todo el mundo", declaró el fiscal federal Jay Clayton.

"Esta acción refleja el compromiso del FBI de perseguir a los ciberdelincuentes en todo el mundo. Con demasiada frecuencia, los neoyorquinos son víctimas de ciberataques intencionales y nuestra oficina se compromete a llevar a estos actores remotos ante la justicia".

En noticias relacionadas, otras cuatro personas fueron arrestadas en Francia esta semana, presuntamente los administradores de los foros de piratería BreachForums.

IntelBroker también fue administrador del foro durante un tiempo, pero renunció en enero.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#20

Dudas y pedidos generales / Re:Cómo configuro un servidor ...

Último mensaje por Dragora - Junio 27, 2025, 12:18:30 AMHola LuccaDacrema

Configurar un servidor de Discord es un proceso sencillo que te permite crear un espacio personalizado para tu comunidad, amigos, equipo de trabajo, o cualquier grupo de interés. Aquí te guío paso a paso:

Paso 1: Crear una cuenta de Discord (si aún no tienes una)

Paso 2: Crear tu servidor

4. Si eleges "Crear mi propia plantilla", Discord te preguntará si es "Para un club o comunidad" o "Para mí y mis amigos". Selecciona la opción que mejor se adapte.

5. Ponle un nombre a tu servidor y, opcionalmente, sube una imagen para el icono del servidor.

6. Haz clic en "Crear". ¡Felicidades, tu servidor básico ya está creado!

Paso 3: Configuración básica del servidor

Una vez creado, verás tu nuevo servidor en la barra lateral izquierda. Ahora es el momento de configurarlo:

1. Canales (Texto y Voz):

2. Roles y Permisos:

3. Invitaciones:

Paso 4: Personalización avanzada (Ajustes del servidor)

Desde "Ajustes del servidor" (haz clic en el nombre del servidor), puedes configurar muchas más cosas:

Paso 5: Añadir Bots (automatización y funciones extra)

Los bots son programas que añades a tu servidor para automatizar tareas, moderar, añadir juegos, música y mucho más.

Cómo añadir un bot:

Algunos bots populares:

Espero te sea de ayuda,saludos!

Configurar un servidor de Discord es un proceso sencillo que te permite crear un espacio personalizado para tu comunidad, amigos, equipo de trabajo, o cualquier grupo de interés. Aquí te guío paso a paso:

Paso 1: Crear una cuenta de Discord (si aún no tienes una)

- Ve a la página web de Discord (discord.com) o descarga la aplicación de escritorio o móvil.

- Haz clic en "Registrarse" y sigue las instrucciones para crear tu cuenta. Necesitarás un correo electrónico o número de teléfono, un nombre de usuario y una contraseña.

- Verifica tu cuenta a través del correo electrónico o SMS que te enviará Discord.

Paso 2: Crear tu servidor

- Abre la aplicación de Discord (escritorio o móvil) e inicia sesión.

- En la barra lateral izquierda, verás un signo "+" (Añadir servidor). Haz clic en él.

- Aparecerá una ventana emergente. Tienes dos opciones principales:

- "Crear mi propia plantilla": Esta es la opción más recomendada si quieres construir un servidor desde cero y personalizarlo completamente.

- "Usar una plantilla": Discord ofrece plantillas predefinidas para diferentes propósitos (juegos, clubes escolares, comunidades locales, etc.). Puedes elegir una si se ajusta a tus necesidades y luego personalizarla.

4. Si eleges "Crear mi propia plantilla", Discord te preguntará si es "Para un club o comunidad" o "Para mí y mis amigos". Selecciona la opción que mejor se adapte.

5. Ponle un nombre a tu servidor y, opcionalmente, sube una imagen para el icono del servidor.

6. Haz clic en "Crear". ¡Felicidades, tu servidor básico ya está creado!

Paso 3: Configuración básica del servidor

Una vez creado, verás tu nuevo servidor en la barra lateral izquierda. Ahora es el momento de configurarlo:

1. Canales (Texto y Voz):

- Por defecto, Discord crea un canal de texto "general" y uno de voz "General".

- Crear nuevos canales: Pasa el ratón sobre una categoría de canal (como "Canales de texto" o "Canales de voz") y haz clic en el signo "+" que aparece.

- Canal de texto: Para chatear por escrito, compartir enlaces, imágenes, etc.

- Canal de voz: Para hablar con otros usuarios. También puedes compartir pantalla y video en los canales de voz.

- Organizar canales en categorías: Haz clic derecho en un espacio vacío en la barra de canales y selecciona "Crear categoría". Puedes arrastrar y soltar canales dentro de las categorías para mantener todo organizado.

2. Roles y Permisos:

- Los roles son fundamentales para controlar quién puede hacer qué en tu servidor.

- Acceder a Roles: Haz clic en el nombre de tu servidor (arriba a la izquierda) y selecciona "Ajustes del servidor". Luego, ve a "Roles".

- Crear un rol: Haz clic en el signo "+".

- Nombra el rol (ej: "Moderador", "Miembro", "Invitado").

- Asigna un color al rol para distinguirlo.

- Define los permisos: Esta es la parte crucial. Marca las casillas para cada permiso que quieras otorgar a ese rol (ej: "Gestionar canales", "Expulsar miembros", "Enviar mensajes", "Conectarse a voz").

- Miembros del rol: Puedes asignar miembros a cada rol desde la sección "Miembros" en los ajustes del servidor, o haciendo clic derecho en el nombre de un usuario en la lista de miembros del servidor.

3. Invitaciones:

- Para que otros se unan a tu servidor.

- Haz clic en el icono "Invitar personas" junto al nombre de tu servidor o haz clic derecho en un canal y selecciona "Invitar personas".

- Puedes generar un enlace de invitación que puedes copiar y compartir.

- Configurar el enlace: Puedes hacer que el enlace caduque (después de cierto tiempo o número de usos) o que sea permanente.

Paso 4: Personalización avanzada (Ajustes del servidor)

Desde "Ajustes del servidor" (haz clic en el nombre del servidor), puedes configurar muchas más cosas:

- Resumen: Cambiar el nombre, la región del servidor, el icono y el idioma de notificación.

- Moderación: Establecer un nivel de verificación para nuevos miembros (útil para evitar bots), activar el filtro de contenido explícito, etc.

- Auditoría: Revisa el historial de todas las acciones importantes realizadas en tu servidor.

- Emojis: Sube emojis personalizados para tu servidor (requiere Discord Nitro para más de 50 emojis).

- Widgets: Crea un widget para incrustar información de tu servidor en una página web.

- Plantilla del servidor: Crea una plantilla de tu servidor para compartirla con otros o para usarla como base para futuros servidores.

- Integraciones: Conecta tu servidor con otras aplicaciones (Twitch, YouTube, Patreon, etc.).

- Comunidad (opcional): Si tu servidor es grande o público, puedes habilitar las funciones de comunidad para obtener herramientas adicionales de moderación, un canal de reglas, un canal de anuncios, etc.

Paso 5: Añadir Bots (automatización y funciones extra)

Los bots son programas que añades a tu servidor para automatizar tareas, moderar, añadir juegos, música y mucho más.

Cómo añadir un bot:

- Visita un sitio web de bots de Discord (ej: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, No tienes permitido ver enlaces. Registrate o Entra a tu cuenta) o busca bots específicos en Google.

- Busca el bot que te interese y haz clic en "Invitar" o "Añadir a Discord".

- Se abrirá una ventana de autorización de Discord. Selecciona tu servidor de la lista desplegable y otorga los permisos necesarios al bot.

- Una vez añadido, el bot aparecerá en tu lista de miembros y podrás configurarlo según las instrucciones del propio bot (generalmente con comandos específicos en un canal de texto).

Algunos bots populares:

- Dyno: Moderación, música, registros, etc.

- MEE6: Moderación, niveles de usuario, mensajes de bienvenida.

- Groovy/Rythm (alternativas): Bots de música (algunos han sido cerrados por problemas de derechos de autor, busca alternativas actuales).

- ProBot: Un bot de propósito general con muchas funciones.

Espero te sea de ayuda,saludos!