Mensajes recientes

#1

Hacking / Re:USB Rater Hack (Pendrive US...

Último mensaje por Jqcker25 - Hoy a las 02:55:34 PMPuedes subir otro link para descargarlo

#2

Windows / Re:[Actualización] Saltar requ...

Último mensaje por kawaxi - Hoy a las 01:51:01 PMsolo el ultimo metodo funciona, los demas ya no.

saludos.

saludos.

#3

Noticias Informáticas / Modelos de IA maliciosos están...

Último mensaje por AXCESS - Hoy a las 12:03:06 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Una nueva investigación de Cisco Talos revela un aumento en el uso indebido por parte de ciberdelincuentes de los Modelos de Lenguaje Grandes (LLM) para potenciar sus actividades ilícitas. Estas potentes herramientas de IA, conocidas por generar texto, resolver problemas y escribir código, están siendo manipuladas para lanzar ataques más sofisticados y generalizados.

Para su información, los LLM están diseñados con funciones de seguridad integradas, como la alineación (entrenamiento para minimizar el sesgo) y las barreras de seguridad (mecanismos en tiempo real para evitar resultados dañinos). Por ejemplo, un LLM legítimo como ChatGPT se negaría a generar un correo electrónico de phishing. Sin embargo, los ciberdelincuentes buscan activamente formas de evadir estas protecciones.

La investigación de Talos, destaca tres métodos principales utilizados por los adversarios:

LLM sin censura: Estos modelos, al carecer de restricciones de seguridad, generan fácilmente contenido sensible o dañino. Algunos ejemplos son OnionGPT y WhiteRabbitNeo, que pueden generar herramientas de seguridad ofensivas o correos electrónicos de phishing. Marcos como Ollama permiten a los usuarios ejecutar modelos sin censura, como Llama 2 Uncensored, en sus propias máquinas.

LLMs Criminales a Medida: Algunos ciberdelincuentes emprendedores están desarrollando sus propios LLMs, diseñados específicamente para fines maliciosos. Nombres como GhostGPT, WormGPT, DarkGPT, DarkestGPT y FraudGPT se anuncian en la dark web, ofreciendo funciones como la creación de malware, páginas de phishing y herramientas de hacking.

Jailbreaking de LLMs Legítimos: Esto implica engañar a los LLMs existentes para que ignoren sus protocolos de seguridad mediante ingeniosas técnicas de inyección de prompts. Los métodos observados incluyen el uso de lenguaje codificado (como Base64), la adición de texto aleatorio (sufijos adversariales), escenarios de rol (por ejemplo, DAN o jailbreak de la abuela) e incluso la explotación de la autoconciencia del modelo (meta prompting).

La dark web se ha convertido en un mercado para estos LLMs maliciosos. FraudGPT, por ejemplo, anunciaba funciones que iban desde la escritura de código malicioso y la creación de malware indetectable hasta la detección de sitios web vulnerables y la generación de contenido de phishing.

Sin embargo, el mercado no está exento de riesgos para los propios delincuentes: los investigadores de Talos descubrieron que el supuesto desarrollador de FraudGPT, CanadianKingpin12, estaba estafando a compradores potenciales de criptomonedas prometiéndoles un producto inexistente.

Más allá de la generación directa de contenido ilícito, los ciberdelincuentes utilizan los LLM para tareas similares a las de los usuarios legítimos, pero con un toque malicioso. En diciembre de 2024, Anthropic, desarrolladores de Claude LLM, señaló la programación, la creación de contenido y la investigación como los principales usos de su modelo. De igual forma, los LLM delictivos se utilizan para:

Programación: Creación de ransomware, troyanos de acceso remoto, limpiadores y ofuscación de código.

Creación de contenido: Generación de correos electrónicos de phishing, páginas de destino y archivos de configuración convincentes.

Investigación: Verificación de números de tarjetas de crédito robadas, análisis de vulnerabilidades e incluso la generación de ideas para nuevos esquemas delictivos.

Los LLM también se están convirtiendo en objetivos. Los atacantes distribuyen modelos con puertas traseras en plataformas como Hugging Face, integrando código malicioso que se ejecuta al descargarse. Además, los LLM que utilizan fuentes de datos externas (Recuperación de Generación Aumentada o RAG) pueden ser vulnerables al envenenamiento de datos, donde los atacantes manipulan los datos para influir en las respuestas del LLM.

Cisco Talos anticipa que, a medida que la tecnología de IA continúa avanzando, los ciberdelincuentes adoptarán cada vez más LLM para agilizar sus operaciones, actuando efectivamente como un "multiplicador de fuerza" para los métodos de ataque existentes en lugar de crear "armas cibernéticas" completamente nuevas.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Una nueva investigación de Cisco Talos revela un aumento en el uso indebido por parte de ciberdelincuentes de los Modelos de Lenguaje Grandes (LLM) para potenciar sus actividades ilícitas. Estas potentes herramientas de IA, conocidas por generar texto, resolver problemas y escribir código, están siendo manipuladas para lanzar ataques más sofisticados y generalizados.

Para su información, los LLM están diseñados con funciones de seguridad integradas, como la alineación (entrenamiento para minimizar el sesgo) y las barreras de seguridad (mecanismos en tiempo real para evitar resultados dañinos). Por ejemplo, un LLM legítimo como ChatGPT se negaría a generar un correo electrónico de phishing. Sin embargo, los ciberdelincuentes buscan activamente formas de evadir estas protecciones.

La investigación de Talos, destaca tres métodos principales utilizados por los adversarios:

LLM sin censura: Estos modelos, al carecer de restricciones de seguridad, generan fácilmente contenido sensible o dañino. Algunos ejemplos son OnionGPT y WhiteRabbitNeo, que pueden generar herramientas de seguridad ofensivas o correos electrónicos de phishing. Marcos como Ollama permiten a los usuarios ejecutar modelos sin censura, como Llama 2 Uncensored, en sus propias máquinas.

LLMs Criminales a Medida: Algunos ciberdelincuentes emprendedores están desarrollando sus propios LLMs, diseñados específicamente para fines maliciosos. Nombres como GhostGPT, WormGPT, DarkGPT, DarkestGPT y FraudGPT se anuncian en la dark web, ofreciendo funciones como la creación de malware, páginas de phishing y herramientas de hacking.

Jailbreaking de LLMs Legítimos: Esto implica engañar a los LLMs existentes para que ignoren sus protocolos de seguridad mediante ingeniosas técnicas de inyección de prompts. Los métodos observados incluyen el uso de lenguaje codificado (como Base64), la adición de texto aleatorio (sufijos adversariales), escenarios de rol (por ejemplo, DAN o jailbreak de la abuela) e incluso la explotación de la autoconciencia del modelo (meta prompting).

La dark web se ha convertido en un mercado para estos LLMs maliciosos. FraudGPT, por ejemplo, anunciaba funciones que iban desde la escritura de código malicioso y la creación de malware indetectable hasta la detección de sitios web vulnerables y la generación de contenido de phishing.

Sin embargo, el mercado no está exento de riesgos para los propios delincuentes: los investigadores de Talos descubrieron que el supuesto desarrollador de FraudGPT, CanadianKingpin12, estaba estafando a compradores potenciales de criptomonedas prometiéndoles un producto inexistente.

Más allá de la generación directa de contenido ilícito, los ciberdelincuentes utilizan los LLM para tareas similares a las de los usuarios legítimos, pero con un toque malicioso. En diciembre de 2024, Anthropic, desarrolladores de Claude LLM, señaló la programación, la creación de contenido y la investigación como los principales usos de su modelo. De igual forma, los LLM delictivos se utilizan para:

Programación: Creación de ransomware, troyanos de acceso remoto, limpiadores y ofuscación de código.

Creación de contenido: Generación de correos electrónicos de phishing, páginas de destino y archivos de configuración convincentes.

Investigación: Verificación de números de tarjetas de crédito robadas, análisis de vulnerabilidades e incluso la generación de ideas para nuevos esquemas delictivos.

Los LLM también se están convirtiendo en objetivos. Los atacantes distribuyen modelos con puertas traseras en plataformas como Hugging Face, integrando código malicioso que se ejecuta al descargarse. Además, los LLM que utilizan fuentes de datos externas (Recuperación de Generación Aumentada o RAG) pueden ser vulnerables al envenenamiento de datos, donde los atacantes manipulan los datos para influir en las respuestas del LLM.

Cisco Talos anticipa que, a medida que la tecnología de IA continúa avanzando, los ciberdelincuentes adoptarán cada vez más LLM para agilizar sus operaciones, actuando efectivamente como un "multiplicador de fuerza" para los métodos de ataque existentes en lugar de crear "armas cibernéticas" completamente nuevas.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#4

Noticias Informáticas / Fallas de Bluetooth podrían pe...

Último mensaje por AXCESS - Junio 29, 2025, 11:58:58 PM

Las vulnerabilidades que afectan a un chipset Bluetooth presente en más de dos docenas de dispositivos de audio de diez fabricantes pueden explotarse para espiar o robar información confidencial.

Investigadores confirmaron que 29 dispositivos de Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, Jlab, EarisMax, MoerLabs y Teufel están afectados.

La lista de productos afectados incluye altavoces, auriculares, audífonos y micrófonos inalámbricos.

Los problemas de seguridad podrían aprovecharse para tomar el control de un producto vulnerable y, en algunos teléfonos, un atacante dentro del alcance de conexión podría extraer el historial de llamadas y los contactos.

Espionaje a través de una conexión Bluetooth

En la conferencia de seguridad TROOPERS celebrada en Alemania, investigadores de la empresa de ciberseguridad ERNW revelaron tres vulnerabilidades en los sistemas en chip (SoC) Airoha, ampliamente utilizados en los auriculares True Wireless Stereo (TWS).

Los problemas no son críticos y, además de la proximidad física (alcance del Bluetooth), su explotación requiere un alto nivel de conocimientos técnicos. Recibieron los siguientes identificadores:

CVE-2025-20700 (6.7, puntuación de gravedad media): falta de autenticación para servicios GATT

CVE-2025-20701 (6.7, puntuación de gravedad media): falta de autenticación para Bluetooth BR/EDR

CVE-2025-20702 (7.5, puntuación de gravedad alta): capacidades críticas de un protocolo personalizado

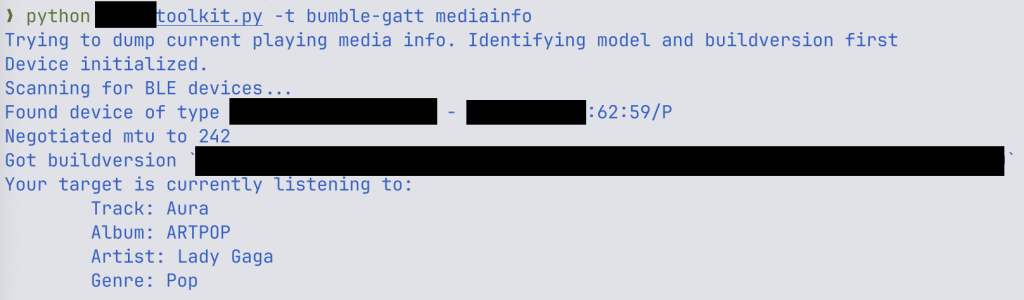

Los investigadores de ERNW afirman haber creado un código de explotación de prueba de concepto que les permitió leer el contenido multimedia que se estaba reproduciendo desde los auriculares objetivo.

Leyendo la canción que se está reproduciendo actualmente desde un dispositivo Airoha vulnerable

Si bien un ataque de este tipo puede no representar un gran riesgo, otros escenarios que aprovechan los tres fallos podrían permitir a un atacante secuestrar la conexión entre el teléfono móvil y un dispositivo de audio Bluetooth y utilizar el perfil de manos libres Bluetooth (HFP) para enviar comandos al teléfono.

"El rango de comandos disponibles depende del sistema operativo móvil, pero todas las plataformas principales permiten al menos iniciar y recibir llamadas" - ERNW

Los investigadores lograron iniciar una llamada a un número arbitrario extrayendo las claves de enlace Bluetooth de la memoria de un dispositivo vulnerable.

Afirman que, dependiendo de la configuración del teléfono, un atacante también podría recuperar el historial de llamadas y los contactos.

También lograron iniciar una llamada y "espiar con éxito conversaciones o sonidos dentro del alcance auditivo del teléfono".

Además, el firmware del dispositivo vulnerable podría reescribirse para permitir la ejecución remota de código, facilitando así la implementación de un exploit susceptible de ser atacado por gusanos y propagarse a través de múltiples dispositivos.

Se aplican restricciones de ataque.

Aunque los investigadores de ERNW presentan escenarios de ataque graves, la implementación práctica a gran escala está limitada por ciertas limitaciones.

"Sí, la idea de que alguien pueda piratear tus auriculares, suplantarlos ante tu teléfono y potencialmente hacer llamadas o espiarte suena bastante alarmante".

"Sí, técnicamente es grave", afirman los investigadores, añadiendo que "los ataques reales son complejos de ejecutar".

La necesidad de sofisticación técnica y proximidad física limita estos ataques a objetivos de alto valor, como aquellos en la diplomacia, el periodismo, el activismo o sectores sensibles.

Airoha ha lanzado un SDK actualizado que incorpora las mitigaciones necesarias, y los fabricantes de dispositivos han comenzado el desarrollo y la distribución de parches.

Sin embargo, la publicación alemana Heise afirma que las actualizaciones de firmware más recientes para más de la mitad de los dispositivos afectados son del 27 de mayo o anteriores, antes de que Airoha entregara el SDK actualizado a sus clientes.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#5

Noticias Informáticas / Facebook quiere que Meta AI ac...

Último mensaje por AXCESS - Junio 29, 2025, 11:56:27 PM

Facebook lleva años usando tus fotos públicas, publicaciones e interacciones para entrenar su inteligencia artificial (IA), pero ahora quiere acceder a fotos que ni siquiera has subido.

Según TechCrunch, cuando los usuarios de Facebook crean una nueva historia, reciben una ventana emergente que les pregunta si desean activar el "procesamiento en la nube" para recibir sugerencias creativas.

Al hacer clic en "Permitir", Facebook genera nuevo contenido a partir de tu galería, como "collages, resúmenes, reestilizaciones con IA o temas para fotos". La plataforma explica que tomará contenido de tu galería y lo subirá a su nube de forma continua para generar ideas para ti.

Según el mensaje, Facebook no usará tu contenido para la segmentación de anuncios. Sin embargo, al hacer clic en "Permitir", también aceptas las Condiciones de Servicio de IA de Meta, que permiten que la IA analice tus fotos y rasgos faciales. Esto incluye a las personas y objetos que aparecen en las fotos, así como la fecha en que se tomaron.

Los términos también otorgan a Meta el derecho a conservar y utilizar cualquier información personal que usted haya compartido con ellos durante el proceso. La empresa no especifica la naturaleza de dichos datos, pero los denomina "información que usted envíe como avisos, comentarios u otro contenido".

Meta insiste en que la función es totalmente voluntaria y puede desactivarse cuando el usuario lo desee.

"Estas sugerencias son solo opcionales y solo se muestran a ti, a menos que decidas compartirlas, y puedes desactivarlas en cualquier momento", continuó. "El contenido del carrete de la cámara se puede usar para mejorar estas sugerencias, pero no para mejorar los modelos de IA en esta prueba", dijo Maria Cubeta, portavoz de Meta.

El gerente de relaciones públicas de Meta, Ryan Daniels, declaró a The Verge que actualmente no se está entrenando con fotos inéditas con esta nueva función. "[El titular de The Verge] implica que actualmente estamos entrenando nuestros modelos de IA con estas fotos, lo cual no es cierto. Esta prueba no utiliza fotos de personas para mejorar ni entrenar nuestros modelos de IA".

Si bien Google indica explícitamente en sus términos que no entrena modelos de IA generativos con datos personales obtenidos de Google Fotos, los términos de IA de Meta son imprecisos y no especifican si estas fotos inéditas se pueden usar para fines de entrenamiento.

La función se está probando actualmente en EE. UU. y Canadá.

Facebook utilizó publicaciones públicas de miles de millones de sus usuarios desde 2007 para mejorar significativamente su IA.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#6

Dudas y pedidos generales / Establecer conexión con un ata...

Último mensaje por mdumangekyou - Junio 29, 2025, 08:07:16 AMBuenas tardes/días gente vengo a pedirles su consejo, parece ser que alguien mantiene conexión con mi ordenador y distintos dispositivos conectados a la red (Teléfono, etc.) Tengo poco conocimiento en informática recuerdo que existían programas llamados troyanos los cuales te permitían tener acceso remoto al dispositivo, he intentado formatear pero vuelve a estar presente, incluso sin descargar nada, similar con celular reseteo de fabrica y lo mismo, parece ser que eso sucede con todos los dispositivos conectados a la red de la casa, incluso si conecto un dispositivo en una red ajena pareciera infectarse también (Quizás sea solo idea mía) Es en eso donde solicito de su consejo si me podrían decir que creen que pudiera ser y sobre todo no busco solo deshacerme de lo que sea que sea, si no también intentar lograr conexión con el, tengo entendido que es posible, pues necesito saber quien es esa persona, ya que me ha causado ciertas dificultades en la vida (real) Y lo mas probable es que sea algún conocido debido a las cosas que ha hecho ósea no alguien random de la internet, alguna guía sobre que tema podría empezar a estudiar para lograr mi cometido? Ojo. (Se que no les agrada la idea del hacking, no busco meterle algún malware a una persona o temas similares, si no como establecer conexión con una ya existente, la vez pasada realice una publicación similar la cual fue borrada no creo que se deba al tema que trataba ya que he revisado publicaciones anteriores y existen con ese tema cosa que creo fue borrada desde mi cuenta justamente pues de lo que hablo) Desde ya muchas gracias por leer

#7

Noticias Informáticas / Red LapDogs: más de 1,000 rout...

Último mensaje por Dragora - Junio 28, 2025, 07:28:32 PM

Investigadores de seguridad han descubierto una extensa red de más de 1,000 dispositivos comprometidos pertenecientes a pequeñas oficinas y oficinas en el hogar (SOHO), utilizada como infraestructura de apoyo en campañas de ciberespionaje persistente vinculadas a grupos patrocinados por el Estado chino.

La red, denominada LapDogs, ha sido identificada por el equipo STRIKE de SecurityScorecard como una infraestructura ORB (Operational Relay Box). Este tipo de red facilita el anonimato y la resiliencia operativa de los atacantes, actuando como una capa intermedia entre los sistemas objetivo y los operadores.

Alta concentración de víctimas en EE.UU. y Asia

Según el informe técnico, LapDogs presenta una alta concentración de infecciones en Estados Unidos y el sudeste asiático, con una presencia significativa también en Japón, Corea del Sur, Hong Kong y Taiwán. Las organizaciones afectadas se extienden por sectores como:

- Tecnología de la información (TI)

- Redes y telecomunicaciones

- Bienes raíces

- Medios de comunicación

Los dispositivos comprometidos incluyen equipos de Ruckus Wireless, ASUS, Buffalo Technology, Cisco-Linksys, Cross DVR, D-Link, Microsoft, Panasonic y Synology, lo que indica un amplio espectro de infraestructura vulnerable, tanto en hardware como en software.

ShortLeash: la puerta trasera detrás de la red LapDogs

En el núcleo de esta operación se encuentra una backdoor personalizada llamada ShortLeash, diseñada específicamente para reclutar dispositivos infectados a la red ORB. Una vez implantada, esta puerta trasera instala un servidor web Nginx falso y genera un certificado TLS autofirmado con el nombre del emisor "LAPD", intentando aparentar ser el Departamento de Policía de Los Ángeles.

Este detalle fue el que inspiró el nombre "LapDogs" para la red. ShortLeash se distribuye mediante scripts de shell dirigidos principalmente a dispositivos SOHO basados en Linux, aunque también se han detectado artefactos compatibles con entornos Windows.

Vulnerabilidades explotadas: CVE-2015-1548 y CVE-2017-17663

Para comprometer los dispositivos, los atacantes utilizan vulnerabilidades conocidas (n-days), como CVE-2015-1548 y CVE-2017-17663, que permiten el acceso inicial y la instalación persistente del malware. Esto demuestra un enfoque oportunista, pero técnico, que explota routers sin parches y dispositivos IoT mal configurados.

Campañas escalonadas y operación silenciosa

La actividad de LapDogs se remonta al 6 de septiembre de 2023, con el primer ataque registrado en Taiwán. Un segundo incidente ocurrió el 19 de enero de 2024. Desde entonces, se han identificado 162 conjuntos de intrusión distintos, con cada oleada infectando un máximo de 60 dispositivos a la vez, una estrategia que favorece el sigilo y evita la detección masiva.

LapDogs vs. PolarEdge: dos redes ORB distintas

Si bien la red LapDogs muestra algunas similitudes con otra infraestructura ORB conocida como PolarEdge, analizada recientemente por Sekoia, los expertos las consideran entidades separadas debido a diferencias clave:

- LapDogs puede comprometer tanto dispositivos SOHO como servidores privados virtuales (VPS) y sistemas Windows.

- PolarEdge se caracteriza por reemplazar scripts CGI con webshells, mientras que ShortLeash de LapDogs se instala como un archivo .service con privilegios root, asegurando la persistencia tras reinicios.

Vinculación con UAT-5918 y ciberespionaje en Taiwán

SecurityScorecard ha asociado con confianza media la red LapDogs al grupo UAT-5918, un actor de amenazas con presuntos vínculos con el gobierno chino. Se ha observado que este grupo utilizó LapDogs al menos una vez durante operaciones de ciberespionaje dirigidas contra objetivos en Taiwán.

Aunque aún no está claro si UAT-5918 es el operador directo de la red o simplemente un usuario más, el patrón coincide con tácticas empleadas por otros actores respaldados por China, como documentaron anteriormente Google Mandiant, Sygnia y SentinelOne.

Redes ORB: herramientas versátiles para el espionaje digital

A diferencia de las botnets tradicionales, las infraestructuras ORB como LapDogs funcionan como navajas suizas del ciberespionaje. Pueden apoyar múltiples etapas del ciclo de vida de una intrusión, incluyendo:

- Reconocimiento pasivo

- Anonimato del operador

- Recolección de flujo de red

- Escaneo de puertos y vulnerabilidades

- Reconfiguración de nodos como servidores de prueba o C2

- Retransmisión de datos exfiltrados

Este enfoque modular convierte a redes como LapDogs en activos altamente valiosos para operaciones avanzadas de espionaje digital.

LapDogs expone un nuevo nivel de sofisticación en la infraestructura APT

La red LapDogs representa una evolución significativa en la forma en que los actores de amenazas persistentes avanzadas (APT) diseñan sus infraestructuras de apoyo. Su capacidad para operar silenciosamente, segmentar campañas por lotes, aprovechar vulnerabilidades conocidas y reclutar dispositivos SOHO poco protegidos la convierte en una amenaza compleja y difícil de erradicar.

Para las organizaciones que dependen de dispositivos de red en entornos domésticos o de pequeña oficina, esta investigación refuerza la necesidad urgente de aplicar actualizaciones de seguridad regulares, segmentar redes críticas y monitorear continuamente comportamientos anómalos en la red.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#8

Noticias Informáticas / Facebook ahora procesa tus fot...

Último mensaje por Dragora - Junio 28, 2025, 06:54:07 PM

Facebook, la red social propiedad de Meta, ha comenzado a solicitar a los usuarios permiso para procesar imágenes directamente desde sus teléfonos móviles utilizando inteligencia artificial (IA). Esta nueva función, que actualmente se está implementando en Estados Unidos y Canadá, pretende generar automáticamente collages, resúmenes y sugerencias de historias personalizadas a partir del contenido del carrete de la cámara, incluso si esas imágenes no se han subido a Facebook.

¿Cómo funciona esta nueva función de IA en Facebook?

Según reveló TechCrunch, los usuarios reciben una ventana emergente al intentar crear una historia en Facebook, donde se les solicita permitir el "procesamiento en la nube" de sus archivos multimedia. Meta explica que la IA seleccionará fotos y videos del dispositivo móvil para analizarlos de forma continua, basándose en datos como la hora, ubicación y temas reconocidos.

Citar"Solo tú puedes ver las sugerencias. Tus archivos multimedia no se utilizarán para segmentación publicitaria. Revisamos el contenido por motivos de seguridad e integridad", señala Meta en el aviso emergente.

Aunque la compañía afirma que la función es opcional y puede desactivarse en cualquier momento, este movimiento ha generado preocupación entre expertos en privacidad y reguladores, especialmente por la naturaleza invasiva del procesamiento basado en reconocimiento facial y metadatos sensibles.

¿Qué riesgos plantea el procesamiento de fotos con IA en la nube?

Meta deja claro que al aceptar esta función, los usuarios también consienten sus términos de uso de IA, los cuales autorizan el análisis de medios, patrones y rasgos faciales. Si bien Meta asegura que no utilizará estos datos para publicidad dirigida, los riesgos de seguridad persisten:

- Falta de transparencia sobre cuánto tiempo se almacenan las fotos.

- Incertidumbre sobre quién puede acceder a estos datos.

- Posible uso de información sensible para entrenar modelos de IA.

- Creación de perfiles de usuario altamente detallados sin consentimiento explícito sobre cada uso.

Incluso si las imágenes no son utilizadas con fines publicitarios, podrían formar parte de conjuntos de datos de entrenamiento, ayudando a mejorar los algoritmos que eventualmente pueden ser aplicados en otros productos sin el conocimiento del usuario.

CitarEs como entregar tu álbum de fotos a un algoritmo que observa silenciosamente tus hábitos, preferencias y estilo de vida con el tiempo.

Meta y la tendencia global en inteligencia artificial

Esta iniciativa forma parte de una estrategia más amplia de integración de IA generativa en redes sociales, donde las empresas priorizan la personalización automática a cambio de un mayor acceso a datos personales.

El mes pasado, Meta comenzó a entrenar sus modelos de inteligencia artificial con datos públicos de adultos en sus plataformas dentro de la Unión Europea, tras recibir aprobación de la Comisión de Protección de Datos de Irlanda (DPC). Por otro lado, en Brasil, la compañía suspendió sus herramientas de IA generativa en julio de 2024 debido a las inquietudes del gobierno sobre la privacidad.

También se han incorporado herramientas de IA en WhatsApp, como la función para resumir mensajes no leídos, que según Meta, sigue un modelo llamado "Procesamiento Privado".

Preocupación internacional por el uso de IA y datos personales

A nivel global, las preocupaciones sobre el procesamiento de datos mediante IA continúan creciendo. En Alemania, el organismo de protección de datos instó a Apple y Google a eliminar las aplicaciones DeepSeek de sus tiendas debido a la transferencia ilegal de datos de usuarios a servidores en China. Estas apps recopilan información como textos, historiales de chat, ubicación y detalles del dispositivo.

Citar"El servicio transmite los datos personales recopilados a procesadores chinos y los almacena en servidores en China", señaló el Comisionado de Berlín, violando el Reglamento General de Protección de Datos (GDPR) de la UE.

Estas revelaciones coinciden con reportes de que empresas chinas de IA están colaborando con operaciones militares y de inteligencia del Estado, compartiendo datos con Beijing, según fuentes del Departamento de Estado de EE.UU.

En contraste, OpenAI anunció recientemente un acuerdo con el Departamento de Defensa de EE.UU. por 200 millones de dólares para desarrollar prototipos de IA para aplicaciones tanto militares como administrativas. El objetivo es mejorar procesos, desde la atención médica de militares hasta la defensa cibernética proactiva.

¿Privacidad o conveniencia? La encrucijada del usuario digital

El avance de la inteligencia artificial en productos cotidianos como Facebook y WhatsApp ilustra la tensión actual entre la comodidad digital y la privacidad personal. Mientras que funciones como sugerencias automáticas de historias o collages generados por IA pueden ser atractivas, el costo subyacente es un acceso mucho más profundo a los datos privados de los usuarios.

Este tipo de procesamiento va más allá del uso tradicional de redes sociales, analizando patrones de comportamiento directamente desde los dispositivos móviles, lo que exige una revisión crítica de las configuraciones de privacidad y del consentimiento informado.

¿Qué debes hacer si usas Facebook?

- Revisa las configuraciones de privacidad de tu cuenta y de tu móvil.

- No aceptes funciones que impliquen el procesamiento en la nube si no comprendes plenamente sus implicaciones.

- Si estás en EE.UU. o Canadá, puedes desactivar esta función de IA en cualquier momento desde el panel de configuración de la app.

La recopilación masiva de imágenes y datos por parte de Meta en nombre de la inteligencia artificial plantea nuevas preguntas éticas y legales. Como usuario, tu mejor defensa sigue siendo estar informado y ejercer control sobre tus propios datos digitales.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#9

Noticias Informáticas / Rusia bloquea servicios de Clo...

Último mensaje por Dragora - Junio 28, 2025, 06:44:38 PM

Desde el 9 de junio de 2025, los proveedores de servicios de Internet (ISP) rusos han comenzado a aplicar fuertes restricciones a los sitios web y servicios protegidos por Cloudflare, una de las plataformas más utilizadas para proteger sitios web contra ciberataques y garantizar alto rendimiento en la entrega de contenido.

Este movimiento ha provocado que miles de sitios web respaldados por Cloudflare sean inaccesibles en Rusia, marcando un nuevo episodio en el creciente control estatal sobre el acceso a Internet.

Estrangulamiento digital extremo: solo 16 KB descargables

Según diversos reportes, el bloqueo implementado por los ISP rusos es tan agresivo que solo permite descargar los primeros 16 KB de cualquier recurso web. Esta limitación técnica, conocida como "estrangulamiento de tráfico", interrumpe completamente la carga de páginas, imágenes, scripts y demás elementos esenciales, volviendo inútiles los sitios protegidos por Cloudflare para los usuarios dentro del país.

Cloudflare sin control ni soluciones ante el bloqueo

Cloudflare ha emitido un comunicado afirmando que no ha recibido ninguna notificación oficial por parte del gobierno ruso. No obstante, considera que esta medida forma parte de una estrategia sistemática para expulsar a las empresas tecnológicas occidentales del ecosistema digital ruso.

Citar"Dado que los ISP locales están aplicando el estrangulamiento, la acción está fuera de nuestro control. Actualmente, no podemos restaurar el acceso confiable y de alto rendimiento a nuestros productos o a los sitios protegidos para los usuarios en Rusia", declaró la empresa.

Cloudflare también señaló que no existen soluciones técnicas viables o legales que permitan mitigar el impacto de estas restricciones.

Otros proveedores occidentales también afectados

El estrangulamiento no se limita a Cloudflare. Hetzner (Alemania), DigitalOcean (Estados Unidos) y OVH (Francia), tres de los principales proveedores de infraestructura digital, también están siendo afectados por bloqueos similares.

Estos servicios, ampliamente utilizados para alojar servidores VPN privados, han sido objetivo prioritario del Kremlin debido a su papel en la evasión de la censura estatal. Según informó MediaZona, la acción apunta a deshabilitar las herramientas que permiten a los ciudadanos acceder a contenido censurado o eludir listas de bloqueo gubernamentales cada vez más extensas.

Uno de los casos más emblemáticos es Psiphon, un servicio establecido de anticensura cuya infraestructura también depende de Cloudflare. Al degradar masivamente la conectividad hacia estos proveedores, el Estado ruso busca fragmentar el ecosistema de herramientas de elusión sin necesidad de bloquearlas individualmente.

Técnicas de bloqueo empleadas por los ISP rusos

Desde el punto de vista técnico, Cloudflare ha identificado que varios de los principales ISP rusos —incluidos Rostelecom, Megafon, Vimpelcom, MTS y MGTS— están aplicando diversas técnicas avanzadas de censura digital:

- Inyección y bloqueo de paquetes para generar tiempos de espera.

- Filtrado de tráfico a nivel de protocolo y conexión.

- Bloqueo de conexiones HTTP/1.1 y HTTP/2 sobre TCP y TLS.

- Interrupciones al protocolo HTTP/3 que utiliza QUIC.

Estas técnicas de bloqueo operan incluso cuando los servidores de destino están ubicados fuera de Rusia, lo que demuestra el alcance y sofisticación del sistema de censura.

Cloudflare recomienda presión local para levantar restricciones

Al encontrarse sin herramientas legales ni técnicas para revertir el bloqueo, Cloudflare ha instado a los administradores de sitios web dentro de Rusia a ejercer presión sobre las entidades locales responsables, con la esperanza de que se reconsideren las restricciones impuestas.

Censura a nivel nacional: más de 30 regiones afectadas

El observatorio ruso de derechos digitales Roskomsvoboda ha reportado oleadas masivas de restricciones al Internet móvil en más de 30 regiones del país. Aunque en el pasado estas acciones se justificaban por razones de seguridad —como la prevención de ataques con drones en regiones fronterizas con Ucrania—, el número de zonas afectadas ha aumentado rápidamente e incluye actualmente regiones lejos de la línea del frente.

Este patrón sugiere que las restricciones ya no responden únicamente a necesidades militares, sino a un modelo de control interno del flujo de información digital.

Un ecosistema digital cada vez más cerrado

La decisión de Rusia de bloquear Cloudflare y otros proveedores occidentales no solo afecta la libertad de información, sino también la infraestructura de seguridad web y los servicios de privacidad en línea de millones de usuarios. La censura digital en el país está alcanzando niveles sin precedentes, con consecuencias preocupantes para los derechos digitales y el acceso a la información global.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#10

Noticias Informáticas / FTC distribuye $126 millones e...

Último mensaje por Dragora - Junio 28, 2025, 06:33:45 PM

La Comisión Federal de Comercio de Estados Unidos (FTC, por sus siglas en inglés) ha anunciado una nueva fase en su proceso de reembolsos relacionados con Fortnite. En esta segunda ronda, se distribuirán 126 millones de dólares a 969,173 jugadores que fueron afectados por las prácticas comerciales engañosas implementadas por Epic Games, desarrollador del popular videojuego.

Esta medida forma parte de un amplio acuerdo alcanzado en diciembre de 2022, en el cual Epic Games aceptó pagar un total de 520 millones de dólares para resolver múltiples acusaciones relacionadas con violaciones a la privacidad infantil y el uso de "patrones oscuros" para fomentar compras no deseadas dentro del juego.

¿Qué son los patrones oscuros y cómo afectaron a los jugadores?

Los llamados patrones oscuros (o dark patterns) son técnicas de diseño manipulativas utilizadas en interfaces digitales para influir en el comportamiento del usuario. En el caso de Fortnite, la FTC identificó varios ejemplos que perjudicaron a millones de jugadores, especialmente menores de edad:

- Mensajes de compra confusos que inducían a errores al confirmar transacciones.

- Promociones engañosas que llevaban a los usuarios a pensar que estaban accediendo a contenido gratuito o con descuento.

- Permitir compras a menores sin consentimiento parental, lo cual infringe regulaciones federales.

- Cargos automáticos activados al salir del modo de suspensión, durante la carga del juego o al previsualizar un objeto del juego.

Estas acciones derivaron en compras no deseadas sin confirmación adicional. Además, los jugadores que intentaban disputar los cobros enfrentaban un proceso complejo y poco transparente que muchas veces los desmotivaba a continuar. En algunos casos, incluso se restringió el acceso a las cuentas hasta que se resolviera el pago.

Segunda fase de reembolsos: ¿quiénes son elegibles?

Este nuevo desembolso de $126 millones corresponde a la segunda fase del proceso de reembolso, luego de que en diciembre de 2024 se distribuyeran $72 millones entre 629,344 jugadores elegibles. En esa primera ronda, el reembolso promedio fue de 114 dólares, mientras que en esta segunda fase la cifra media asciende a 130 dólares por jugador.

La FTC también ha reabierto el portal oficial de reclamaciones, brindando una nueva oportunidad a los consumidores afectados para presentar sus solicitudes. La fecha límite para enviar una reclamación es el 9 de julio de 2025.

Los reembolsos están disponibles para jugadores que realizaron compras en Fortnite entre enero de 2017 y septiembre de 2022 y que se consideran afectadas por los patrones oscuros definidos por la FTC.

Cómo solicitar tu reembolso

Para iniciar una reclamación, es necesario cumplir con los siguientes requisitos:

- Tener al menos 18 años de edad. En caso de que el jugador sea menor, un padre o tutor legal puede completar el formulario en su nombre.

- Haber realizado compras en Fortnite durante el período establecido.

- Demostrar que las compras se realizaron bajo condiciones engañosas.

- Los jugadores pueden acceder al portal de reclamaciones habilitado por la FTC y completar el formulario en línea. Una vez aprobado, el reembolso se podrá cobrar de dos maneras:

- Cheque bancario, con un plazo de 90 días para cobrarlo.

- PayPal, con un plazo de 30 días para redimir el pago.

La empresa Rust Consulting Inc., designada para gestionar el proceso, también ha dispuesto una línea de atención telefónica y una dirección de correo electrónico de soporte para resolver cualquier duda o problema durante la solicitud del reembolso.

Un precedente clave para la protección del consumidor

Este caso representa uno de los mayores acuerdos de protección al consumidor en el ámbito de los videojuegos y sienta un precedente en contra del uso de técnicas manipulativas dentro de aplicaciones dirigidas a jóvenes. La intervención de la FTC también ha puesto en evidencia la necesidad de un mayor control sobre las políticas de privacidad y compra en juegos en línea, especialmente aquellos con gran base de usuarios menores de edad.

La FTC ha reiterado su compromiso de continuar supervisando este tipo de prácticas en la industria del entretenimiento digital y proteger los derechos de los consumidores ante compañías que recurran a métodos oscuros o no éticos para maximizar sus ingresos.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta