Mensajes recientes

#1

Noticias Informáticas / Blind Eagle utiliza Proton66 y...

Último mensaje por Dragora - Hoy a las 03:06:38 PM

El grupo de amenazas persistentes avanzadas (APT) Blind Eagle, también conocido como AguilaCiega, APT-C-36 y APT-Q-98, ha sido vinculado con el uso del servicio de alojamiento a prueba de balas Proton66 como parte de sus operaciones cibernéticas dirigidas contra objetivos en América Latina, especialmente instituciones financieras en Colombia y Ecuador.

Un reciente informe publicado por Trustwave SpiderLabs detalla cómo los investigadores lograron atribuir con alta confianza la infraestructura maliciosa de Proton66 a las campañas de Blind Eagle. El análisis técnico se centró en la actividad identificada desde agosto de 2024, donde se observó el uso de dominios y direcciones IP que apuntaban a un modelo de ataque bien estructurado basado en Visual Basic Script (VBS) y troyanos de acceso remoto (RATs).

Proton66: un servicio de bulletproof hosting para cibercriminales

Proton66 es un proveedor de servicios de alojamiento que opera bajo el modelo de bulletproof hosting (BPH), lo que significa que ignora activamente denuncias de abuso, violaciones legales y solicitudes de eliminación de contenido malicioso. Este tipo de infraestructura permite a los actores de amenazas hospedar scripts maliciosos, paneles de control C2, páginas de phishing y otros recursos sin interrupciones, lo que dificulta los esfuerzos de mitigación por parte de investigadores y autoridades.

Dominio, infraestructura y técnicas de evasión

Los investigadores de Trustwave descubrieron múltiples dominios con patrones similares, como gfast.duckdns[.]org y njfast.duckdns[.]org, que resolvían a la IP 45.135.232[.]38, asociada con Proton66. Este patrón sugiere una operación sostenida que utiliza servicios de DNS dinámicos como DuckDNS para rotar subdominios sin tener que registrar nuevos dominios, una táctica eficaz para evadir la detección por parte de soluciones de seguridad tradicionales.

Estos dominios fueron utilizados para alojar páginas de phishing bancario y scripts VBS maliciosos, que funcionan como la primera etapa de la cadena de ataque. Según el investigador Serhii Melnyk, los scripts VBS servían como cargadores (loaders) para la entrega de herramientas RAT de segunda etapa, como AsyncRAT y Remcos RAT, ambas utilizadas ampliamente en el ecosistema de malware por su disponibilidad en línea y bajo coste.

El rol del VBS en campañas de múltiples etapas

Aunque Visual Basic Script (VBS) pueda parecer un lenguaje obsoleto, sigue siendo una herramienta poderosa en manos de cibercriminales. Su compatibilidad con sistemas Windows, facilidad de ejecución en segundo plano y capacidad para eludir herramientas antivirus lo convierten en un vector eficaz de acceso inicial.

Los scripts identificados en esta campaña estaban diseñados para:

- Descargar y ejecutar archivos ejecutables cifrados desde servidores remotos.

- Actuar como cargadores para troyanos de acceso remoto.

- Eludir mecanismos de detección y mezclarse con la actividad legítima del sistema operativo.

Este enfoque por etapas es característico de campañas APT bien organizadas, donde el acceso inicial mediante VBS da paso a fases más complejas de espionaje, robo de datos o control persistente del sistema comprometido.

Objetivos regionales: Colombia en el centro del ataque

Blind Eagle ha centrado históricamente sus ataques en objetivos sudamericanos, con especial énfasis en instituciones financieras colombianas. En esta campaña reciente, se han identificado páginas de phishing que suplantan a entidades como:

- Bancolombia

- BBVA Colombia

- Banco Caja Social

- Davivienda

Estas páginas están diseñadas para capturar credenciales de acceso, información de tarjetas y otros datos confidenciales de las víctimas, utilizando réplicas visuales altamente convincentes de los portales oficiales.

Herramientas de evasión: Crypters and Tools y Vbs-Crypter

El análisis del código malicioso también reveló el uso de Vbs-Crypter, una herramienta de ofuscación asociada a un servicio basado en suscripción llamado Crypters and Tools, utilizado por múltiples actores de amenazas para empaquetar y ocultar cargas útiles. Esta técnica incrementa la dificultad de detección por parte de motores antivirus y soluciones EDR.

Trustwave también identificó un panel de botnet activo operado por el grupo, el cual permite:

- Control total de máquinas comprometidas.

- Recolección y exfiltración de datos.

- Comunicación bidireccional con endpoints infectados.

Estas funcionalidades están presentes en las suites de gestión de RAT comerciales, lo que demuestra el grado de profesionalización del grupo.

Explotación de vulnerabilidades: caso CVE-2024-43451

Además de las tácticas descritas, Darktrace reveló una campaña paralela de Blind Eagle desde noviembre de 2024 en la que se explotó una vulnerabilidad crítica de Windows, CVE-2024-43451, ya parcheada. Esta vulnerabilidad fue utilizada para ejecutar cargas útiles de segunda etapa directamente desde sitios comprometidos.

Este comportamiento, documentado previamente por Check Point en marzo de 2025, refleja la capacidad del grupo para adaptarse rápidamente y mantener operativas sus tácticas, técnicas y procedimientos (TTP) incluso después de que los parches hayan sido lanzados públicamente.

Una amenaza persistente con infraestructura resiliente

El caso de Blind Eagle evidencia cómo los grupos de amenazas avanzadas aprovechan infraestructura resistente como Proton66, lenguajes heredados como VBS y servicios dinámicos como DuckDNS para ejecutar ataques altamente dirigidos y efectivos. Su foco en el sector financiero y su adaptación a nuevas vulnerabilidades hacen de este grupo una amenaza relevante para la seguridad cibernética en América Latina.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#2

Noticias Informáticas / Vulnerabilidad crítica en Visu...

Último mensaje por Dragora - Hoy a las 03:01:46 PM

Un reciente estudio realizado por la empresa de ciberseguridad OX Security ha revelado graves fallos de seguridad en algunos de los entornos de desarrollo integrados (IDE) más populares del mundo, incluidos Microsoft Visual Studio Code, Visual Studio, IntelliJ IDEA y Cursor. Estos fallos afectan directamente al proceso de verificación de extensiones, abriendo la puerta a ataques mediante ejecución remota de código a través de extensiones maliciosas que aparentan ser confiables.

Extensiones maliciosas con símbolo verificado: una amenaza creciente

Los investigadores Nir Zadok y Moshe Siman Tov Bustan, de OX Security, publicaron un informe detallado en colaboración con The Hacker News, en el que describen cómo las verificaciones defectuosas de extensiones permiten que actores maliciosos manipulen el sistema de confianza del marketplace de Visual Studio Code.

Citar"Descubrimos que las comprobaciones de verificación defectuosas en Visual Studio Code permiten a los editores agregar funcionalidad a las extensiones mientras mantienen el ícono verificado", indicaron los expertos. "Esto genera una falsa sensación de seguridad entre los desarrolladores."

¿Cómo funciona el ataque?

El estudio técnico detalla que Visual Studio Code realiza una solicitud HTTP POST al dominio marketplace.visualstudio[.]com para verificar si una extensión está marcada como confiable. El fallo reside en que esta verificación puede ser manipulada, permitiendo a los atacantes crear una extensión maliciosa que imita los atributos de una ya verificada, como una publicada por Microsoft, y eludir los controles de seguridad.

Esta técnica, conocida como abuso de carga lateral de extensiones, facilita la distribución de complementos maliciosos que pueden ejecutar comandos del sistema operativo sin el consentimiento del usuario.

Ejecución remota de código y robo de datos sensibles

En una prueba de concepto (PoC), los investigadores demostraron cómo una extensión maliciosa podría, por ejemplo, abrir la aplicación Calculadora de Windows, evidenciando la capacidad para ejecutar comandos en el host afectado. Pero el verdadero riesgo es mucho mayor: en entornos de desarrollo, los atacantes pueden tener acceso a:

- Credenciales confidenciales

- Repositorios de código fuente

- Tokens de autenticación

- Secretos API y claves SSH

Esto convierte a los IDE en vectores de ataque críticos, especialmente en organizaciones que dependen del desarrollo de software como parte de sus operaciones principales.

VSIX y ZIP: formatos vulnerables

La investigación también demuestra que al manipular los valores de verificación utilizados en los paquetes .VSIX y .ZIP, los atacantes pueden conservar el símbolo de confianza incluso al distribuir las extensiones fuera del marketplace oficial. Esta técnica es funcional en Visual Studio Code, IntelliJ IDEA y Cursor, lo que resalta la extensión del problema en múltiples plataformas líderes de desarrollo.

Respuesta de Microsoft y evaluación del riesgo

Microsoft respondió a la divulgación indicando que el comportamiento actual es "por diseño", subrayando que el sistema de verificación de firmas impide que extensiones maliciosas sean publicadas en el Visual Studio Marketplace. Sin embargo, OX Security aclaró que la vulnerabilidad seguía siendo explotable a fecha del 29 de junio de 2025, especialmente a través de la distribución fuera del marketplace.

Esto implica que los desarrolladores que instalan extensiones desde fuentes externas como GitHub o foros técnicos podrían estar en riesgo sin saberlo.

Recomendaciones para desarrolladores y equipos de seguridad

Ante esta amenaza, los investigadores recomiendan enfáticamente las siguientes medidas para mitigar el riesgo:

- Instalar extensiones exclusivamente desde los marketplaces oficiales, como el Visual Studio Marketplace o JetBrains Plugin Repository.

- Evitar descargar archivos VSIX o ZIP compartidos en línea sin verificación de firma digital.

- Aplicar políticas de seguridad en IDE corporativos, como restringir la instalación de extensiones no aprobadas.

- Auditar extensiones instaladas regularmente, especialmente en entornos que manejan datos sensibles o propiedad intelectual.

Además, es fundamental que los equipos de desarrollo mantengan buenas prácticas de higiene de seguridad, incluyendo la rotación de secretos, autenticación multifactor (MFA) y segmentación de entornos de desarrollo.

Confianza comprometida en el ecosistema de desarrollo

Este incidente demuestra que los símbolos de verificación visual en los marketplaces no garantizan la legitimidad o seguridad de una extensión. Los desarrolladores deben ir más allá de la apariencia de confianza y aplicar una mentalidad de "cero confianza" en su entorno de trabajo.

La posibilidad de inyectar código malicioso en extensiones, empaquetarlas como archivos VSIX o ZIP y mantener símbolos verificados representa una amenaza real para el ecosistema del desarrollo de software. Este tipo de vulnerabilidad expone tanto a desarrolladores individuales como a grandes empresas a ataques que pueden comprometer información crítica y abrir puertas traseras en sistemas empresariales.

La industria debe considerar urgentemente mejoras en los sistemas de verificación de extensiones, incluyendo verificaciones de firma digital más robustas, validación del contenido del código fuente y políticas de aprobación más estrictas para entornos de desarrollo.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#3

Noticias Informáticas / Berlín exige a Google y Apple ...

Último mensaje por Dragora - Hoy a las 02:54:59 PM

El Comisionado de Protección de Datos de Berlín ha solicitado oficialmente a Google y Apple la eliminación de la aplicación DeepSeek AI de sus respectivas tiendas de aplicaciones por presuntas violaciones al Reglamento General de Protección de Datos (GDPR) de la Unión Europea.

La comisaria Meike Kamp denunció que el propietario de DeepSeek, la empresa china Hangzhou DeepSeek Artificial Intelligence, con sede en Pekín, estaría recopilando y transfiriendo datos personales de usuarios alemanes hacia servidores ubicados en China, sin implementar las garantías legales necesarias que exige el marco legal europeo.

DeepSeek AI en la mira por incumplimiento del GDPR

Según la legislación europea, y más específicamente el Artículo 46(1) del GDPR, cualquier transferencia de datos personales fuera del Espacio Económico Europeo debe contar con mecanismos adecuados para garantizar la protección de dichos datos, como cláusulas contractuales tipo, normas corporativas vinculantes o decisiones de adecuación.

Sin embargo, China no cuenta con un régimen de protección de datos equiparable al de la Unión Europea, y además, el país asiático ha sido criticado por sus amplias políticas de acceso estatal a la información gestionada por entidades privadas. Este contexto genera una alta probabilidad de que DeepSeek AI esté infringiendo normas clave del GDPR, al no garantizar niveles de seguridad y privacidad adecuados para los datos de usuarios europeos.

Servicio dirigido al público alemán

Aunque DeepSeek no cuenta con una sucursal física en Europa, la empresa ofrece su aplicación en Google Play Store y Apple App Store con descripciones en alemán y compatibilidad con dicho idioma, lo cual constituye una oferta dirigida explícitamente a consumidores en Alemania.

Esto significa que, pese a estar basada en China, la compañía debe cumplir con las regulaciones del GDPR si ofrece sus servicios a usuarios dentro del territorio de la Unión Europea. La comisaria Kamp enfatizó que esta relación directa con el consumidor europeo convierte a DeepSeek en una entidad sujeta a la jurisdicción del GDPR, independientemente de su ubicación geográfica.

Popularidad de DeepSeek AI y preocupaciones de ciberseguridad

DeepSeek AI se convirtió en una plataforma popular a nivel mundial tras el lanzamiento de la tercera generación de su chatbot de inteligencia artificial en enero de 2025. Este sistema llamó la atención por sus avanzadas capacidades conversacionales y de procesamiento del lenguaje natural.

No obstante, la plataforma también ha sido objeto de críticas por su débil postura de ciberseguridad, exponiendo información de usuarios y utilizando prácticas cuestionables en el manejo de datos. A pesar de estos incidentes, la aplicación ha alcanzado más de 50 millones de descargas en Google Play y miles de valoraciones en la App Store de Apple, lo que subraya su amplia adopción incluso en países con fuertes normas de privacidad como Alemania.

Solicitudes formales y acción bajo la Ley de Servicios Digitales (DSA)

Ante la negativa de DeepSeek de eliminar su aplicación de manera voluntaria —como había solicitado Kamp el pasado 6 de mayo— el Comisionado de Berlín activó el artículo 16 de la Ley de Servicios Digitales (DSA). Esta normativa europea permite a los organismos reguladores notificar contenidos o servicios ilegales directamente a las plataformas tecnológicas que los alojan, en este caso, Apple y Google.

Ahora, ambas compañías tecnológicas deberán revisar el informe enviado por las autoridades berlinesas y decidir si retiran o no la aplicación DeepSeek AI de sus tiendas en Alemania.

Coordinación interregional en Alemania

Aunque la solicitud fue presentada por el Comisionado de Berlín —una autoridad estatal y no federal— la acción se enmarca en una estrategia más amplia de cooperación entre organismos alemanes de protección de datos. La iniciativa cuenta con el respaldo de otras regiones como Baden-Württemberg, Renania-Palatinado y Bremen, así como con la Agencia Federal de Redes (Bundesnetzagentur).

Esta coordinación subraya la creciente preocupación dentro de Alemania sobre el uso de aplicaciones extranjeras que no respetan las estrictas normas de privacidad de la Unión Europea, especialmente aquellas que operan desde jurisdicciones consideradas de riesgo elevado en términos de protección de datos.

Expectativas y próximos pasos

El caso DeepSeek podría convertirse en un precedente clave para la aplicación del GDPR y de la Ley de Servicios Digitales (DSA) contra empresas tecnológicas extranjeras que no cuentan con presencia física en Europa, pero que ofrecen servicios claramente dirigidos a ciudadanos europeos.

Se espera que tanto Google como Apple tomen una decisión en las próximas semanas, lo que podría implicar la retirada de DeepSeek AI de sus plataformas si se determina que la aplicación representa una amenaza a la privacidad y seguridad de los usuarios alemanes.

En fin, la controversia en torno a DeepSeek AI representa un nuevo capítulo en la lucha por el cumplimiento del GDPR en entornos digitales globalizados. Las autoridades europeas están elevando el nivel de exigencia sobre cómo se recopilan, almacenan y transfieren los datos personales, incluso cuando se trata de empresas tecnológicas internacionales.

En un entorno cada vez más vigilado por reguladores y consumidores conscientes de su privacidad, el futuro de aplicaciones como DeepSeek dependerá de su capacidad para adaptarse a los estándares legales y éticos exigidos por la Unión Europea.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#4

Noticias Informáticas / Estados Unidos sanciona a Aeza...

Último mensaje por Dragora - Hoy a las 02:49:28 PM

El Departamento del Tesoro de Estados Unidos ha impuesto sanciones a la empresa rusa Aeza Group, especializada en servicios de bulletproof hosting (alojamiento a prueba de balas), por su presunta participación en actividades cibernéticas maliciosas a nivel global. Según la Oficina de Control de Activos Extranjeros (OFAC), Aeza ha proporcionado servicios de infraestructura digital a actores vinculados con ransomware, infostealers, mercados de drogas en la darknet y operaciones de desinformación respaldadas por el Estado ruso.

¿Qué es el alojamiento a prueba de balas (bulletproof hosting)?

Los proveedores de bulletproof hosting son empresas que deliberadamente ignoran las quejas de abuso, violaciones de derechos de autor o requerimientos legales, permitiendo a los ciberdelincuentes operar con impunidad. Estos servicios son fundamentales para alojar sitios web maliciosos, servidores de comando y control (C2), paneles de gestión de malware, campañas de phishing y operaciones en la darknet.

Aeza Group, según el gobierno estadounidense, operaba precisamente en este nicho ilegal, ofreciendo un entorno seguro para que diversos grupos criminales cibernéticos llevaran a cabo sus actividades sin riesgo de ser cerrados por las autoridades.

Vinculación con campañas de ransomware y malware

De acuerdo con la OFAC, Aeza Group fue utilizado por grupos como BianLian, una notoria banda de ransomware, y por operadores del malware de robo de información RedLine Stealer, uno de los infostealers más activos en los últimos años. Estos actores maliciosos se beneficiaron del soporte técnico y de infraestructura proporcionado por Aeza, que facilitó el despliegue y control de sus herramientas cibernéticas.

Además, Aeza también proporcionó servicios a BlackSprut, un mercado de drogas ruso en la darknet, que facilitaba la venta de sustancias ilegales a usuarios dentro y fuera de Estados Unidos. El sitio operaba activamente hasta su desmantelamiento y era conocido por su anonimato y sofisticación técnica.

Participación en campañas de desinformación

Más allá del alojamiento de herramientas de malware, Aeza también ha sido vinculado a la operación de desinformación rusa conocida como Doppelgänger, que consistía en clonar sitios web legítimos de medios de comunicación occidentales. A través de estos sitios falsos, se difundía propaganda pro-Kremlin, con el objetivo de manipular a las audiencias europeas y estadounidenses y socavar la confianza en medios tradicionales.

Esta campaña ha sido identificada como una táctica híbrida del gobierno ruso para combinar la guerra informativa con operaciones cibernéticas encubiertas, y Aeza fue una pieza clave en su implementación técnica.

Personas sancionadas por el Tesoro de EE. UU.

Junto con la empresa Aeza Group, el Tesoro estadounidense sancionó a cuatro individuos clave en la operación de este proveedor de bulletproof hosting:

- Arsenii Aleksandrovich Penzev (Penzev): CEO y propietario del 33% de Aeza Group.

- Yurii Meruzhanovich Bozoyan (Bozoyan): Director general y propietario de otro 33% del grupo.

- Vladimir Vyacheslavovich Gast (Gast): Director técnico del grupo, con funciones operativas clave.

- Igor Anatolyevich Knyazev (Knyazev): Propietario del 33% restante, quien gestiona la empresa en ausencia de Penzev y Bozoyan.

Estos individuos, junto con las entidades Aeza International Ltd., Aeza Logistic LLC y Cloud Solutions LLC, han sido añadidos a la lista de nacionales especialmente designados (SDN), lo que implica el congelamiento inmediato de sus activos en territorio estadounidense. Asimismo, se prohíbe a ciudadanos y empresas de EE. UU. realizar transacciones comerciales con ellos.

Contexto y acciones anteriores

Este nuevo conjunto de sanciones forma parte de una campaña continua por parte del Departamento del Tesoro para combatir la proliferación de infraestructura digital maliciosa. En febrero de 2025, la OFAC ya había sancionado a otros proveedores de alojamiento a prueba de balas como ZServers y Xhost, utilizados por la infame banda de ransomware LockBit y otros grupos cibercriminales.

Detenciones en Rusia

Medios rusos han informado que Penzev, Bozoyan y otros miembros del personal de Aeza fueron arrestados en abril por supuestas "actividades bancarias ilegales como parte de un grupo criminal organizado" y por brindar soporte al mercado de drogas BlackSprut. Aunque no está claro si estas acciones fueron coordinadas con agencias de seguridad internacionales, sí reflejan una creciente presión sobre empresas tecnológicas rusas implicadas en delitos transnacionales.

Implicaciones globales

La sanción a Aeza Group refuerza el compromiso de Estados Unidos por desmantelar la infraestructura que sostiene la economía cibercriminal global. Al apuntar no solo a los operadores del malware, sino también a las empresas que les proporcionan servicios, se busca debilitar las cadenas de suministro cibernéticas que permiten que amenazas como el ransomware, el robo de credenciales y la desinformación se multipliquen en el ciberespacio.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#5

Noticias Informáticas / Se rumora el resurgimiento de ...

Último mensaje por AXCESS - Hoy a las 02:17:32 AM

ShinyHunters e IntelBroker han sido desmantelados, pero BreachForums podría estar resurgiendo de todos modos.

Cybernews ha recibido un correo electrónico que afirma que el conocido mercado de hackers, BreachForums, volverá a estar disponible a partir del 1 de julio.

BreachForums desapareció repentinamente a mediados de abril, lo que desató una oleada de especulaciones en foros de la dark web y canales de Telegram. Algunos sospecharon de acciones de las fuerzas del orden. Otros señalaron a hackers rivales. Un grupo hacktivista llamado Dark Storm incluso se atribuyó la responsabilidad, sin ninguna prueba.

El 28 de abril, ShinyHunters reapareció brevemente para publicar una declaración firmada con PGP en la interfaz del sitio, culpando a una vulnerabilidad de día cero de MyBB y alegando que agencias gubernamentales habían intentado acceder a la base de datos del sitio.

BreachedForums reapareció brevemente a principios de junio con un nuevo dominio, "No tienes permitido ver enlaces. Registrate o Entra a tu cuenta", y ShinyHunters supuestamente afirmó que el foro estaba creciendo y ganando mucha popularidad.

"Quiero aclarar que ningún miembro de nuestro equipo ha sido arrestado", escribió ShinyHunters en ese momento. Al momento de la publicación, el sitio web bajo este dominio era inaccesible.

A pesar de las afirmaciones, informes de las autoridades francesas han confirmado las especulaciones sobre el arresto. Según informes, arrestaron a cinco presuntos operadores de BreachForum en una redada coordinada. Entre los arrestados se encontraban cuatro conocidos hackers que utilizan los alias en línea "ShinyHunters", "Hollow", "Noct" y "Depressed".

La fiscalía estadounidense ha acusado a Kai West, ciudadano británico, de robo de datos y delitos cibernéticos relacionados, y busca extraditarlo desde Francia, según informó el Departamento de Justicia de Estados Unidos.

Se cree que ha operado BreachForums bajo la identidad digital ShinyHunters desde el arresto en 2023 de su anterior administrador, Pompompurin. ShinyHunters ha incluido previamente datos robados de Santander, AT&T y Ticketmaster.

Durante meses, circularon rumores de que otro conocido actor de amenazas, "IntelBroker", también había sido arrestado en febrero por las autoridades francesas.

Conocido por múltiples infracciones y filtraciones de datos de alto perfil, en 2024 IntelBroker se atribuyó ataques a Tesla, Apple, AMD y, anteriormente, a HomeDepot, General Electric, PandaBuy, el Servicio de Ciudadanía e Inmigración de Estados Unidos (USCIS) y Facebook Marketplace.

"ShinyHunters e IntelBroker han sido arrestados. Con ellos, los servidores y la base de datos fueron confiscados, y ahora están en manos de las autoridades estadounidenses y francesas", se lee en el correo electrónico que recibió Cybernews.

El correo electrónico también afirmaba que el rumor sobre la vulnerabilidad de día cero de MyBB era "desinformación".

"ShinyHunters lo publicó para ganar tiempo, con la esperanza de que IntelBroker volviera y restaurara el foro", escribe un actor de amenazas que se hace pasar por Jaw.

El actor de amenazas instó a los usuarios del foro a no reutilizar nombres de usuario o identidades antiguas por razones de seguridad.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#6

Hacking / Re:USB Rater Hack (Pendrive US...

Último mensaje por Jqcker25 - Junio 30, 2025, 02:55:34 PMPuedes subir otro link para descargarlo

#7

Windows / Re:[Actualización] Saltar requ...

Último mensaje por kawaxi - Junio 30, 2025, 01:51:01 PMsolo el ultimo metodo funciona, los demas ya no.

saludos.

saludos.

#8

Noticias Informáticas / Modelos de IA maliciosos están...

Último mensaje por AXCESS - Junio 30, 2025, 12:03:06 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Una nueva investigación de Cisco Talos revela un aumento en el uso indebido por parte de ciberdelincuentes de los Modelos de Lenguaje Grandes (LLM) para potenciar sus actividades ilícitas. Estas potentes herramientas de IA, conocidas por generar texto, resolver problemas y escribir código, están siendo manipuladas para lanzar ataques más sofisticados y generalizados.

Para su información, los LLM están diseñados con funciones de seguridad integradas, como la alineación (entrenamiento para minimizar el sesgo) y las barreras de seguridad (mecanismos en tiempo real para evitar resultados dañinos). Por ejemplo, un LLM legítimo como ChatGPT se negaría a generar un correo electrónico de phishing. Sin embargo, los ciberdelincuentes buscan activamente formas de evadir estas protecciones.

La investigación de Talos, destaca tres métodos principales utilizados por los adversarios:

LLM sin censura: Estos modelos, al carecer de restricciones de seguridad, generan fácilmente contenido sensible o dañino. Algunos ejemplos son OnionGPT y WhiteRabbitNeo, que pueden generar herramientas de seguridad ofensivas o correos electrónicos de phishing. Marcos como Ollama permiten a los usuarios ejecutar modelos sin censura, como Llama 2 Uncensored, en sus propias máquinas.

LLMs Criminales a Medida: Algunos ciberdelincuentes emprendedores están desarrollando sus propios LLMs, diseñados específicamente para fines maliciosos. Nombres como GhostGPT, WormGPT, DarkGPT, DarkestGPT y FraudGPT se anuncian en la dark web, ofreciendo funciones como la creación de malware, páginas de phishing y herramientas de hacking.

Jailbreaking de LLMs Legítimos: Esto implica engañar a los LLMs existentes para que ignoren sus protocolos de seguridad mediante ingeniosas técnicas de inyección de prompts. Los métodos observados incluyen el uso de lenguaje codificado (como Base64), la adición de texto aleatorio (sufijos adversariales), escenarios de rol (por ejemplo, DAN o jailbreak de la abuela) e incluso la explotación de la autoconciencia del modelo (meta prompting).

La dark web se ha convertido en un mercado para estos LLMs maliciosos. FraudGPT, por ejemplo, anunciaba funciones que iban desde la escritura de código malicioso y la creación de malware indetectable hasta la detección de sitios web vulnerables y la generación de contenido de phishing.

Sin embargo, el mercado no está exento de riesgos para los propios delincuentes: los investigadores de Talos descubrieron que el supuesto desarrollador de FraudGPT, CanadianKingpin12, estaba estafando a compradores potenciales de criptomonedas prometiéndoles un producto inexistente.

Más allá de la generación directa de contenido ilícito, los ciberdelincuentes utilizan los LLM para tareas similares a las de los usuarios legítimos, pero con un toque malicioso. En diciembre de 2024, Anthropic, desarrolladores de Claude LLM, señaló la programación, la creación de contenido y la investigación como los principales usos de su modelo. De igual forma, los LLM delictivos se utilizan para:

Programación: Creación de ransomware, troyanos de acceso remoto, limpiadores y ofuscación de código.

Creación de contenido: Generación de correos electrónicos de phishing, páginas de destino y archivos de configuración convincentes.

Investigación: Verificación de números de tarjetas de crédito robadas, análisis de vulnerabilidades e incluso la generación de ideas para nuevos esquemas delictivos.

Los LLM también se están convirtiendo en objetivos. Los atacantes distribuyen modelos con puertas traseras en plataformas como Hugging Face, integrando código malicioso que se ejecuta al descargarse. Además, los LLM que utilizan fuentes de datos externas (Recuperación de Generación Aumentada o RAG) pueden ser vulnerables al envenenamiento de datos, donde los atacantes manipulan los datos para influir en las respuestas del LLM.

Cisco Talos anticipa que, a medida que la tecnología de IA continúa avanzando, los ciberdelincuentes adoptarán cada vez más LLM para agilizar sus operaciones, actuando efectivamente como un "multiplicador de fuerza" para los métodos de ataque existentes en lugar de crear "armas cibernéticas" completamente nuevas.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Una nueva investigación de Cisco Talos revela un aumento en el uso indebido por parte de ciberdelincuentes de los Modelos de Lenguaje Grandes (LLM) para potenciar sus actividades ilícitas. Estas potentes herramientas de IA, conocidas por generar texto, resolver problemas y escribir código, están siendo manipuladas para lanzar ataques más sofisticados y generalizados.

Para su información, los LLM están diseñados con funciones de seguridad integradas, como la alineación (entrenamiento para minimizar el sesgo) y las barreras de seguridad (mecanismos en tiempo real para evitar resultados dañinos). Por ejemplo, un LLM legítimo como ChatGPT se negaría a generar un correo electrónico de phishing. Sin embargo, los ciberdelincuentes buscan activamente formas de evadir estas protecciones.

La investigación de Talos, destaca tres métodos principales utilizados por los adversarios:

LLM sin censura: Estos modelos, al carecer de restricciones de seguridad, generan fácilmente contenido sensible o dañino. Algunos ejemplos son OnionGPT y WhiteRabbitNeo, que pueden generar herramientas de seguridad ofensivas o correos electrónicos de phishing. Marcos como Ollama permiten a los usuarios ejecutar modelos sin censura, como Llama 2 Uncensored, en sus propias máquinas.

LLMs Criminales a Medida: Algunos ciberdelincuentes emprendedores están desarrollando sus propios LLMs, diseñados específicamente para fines maliciosos. Nombres como GhostGPT, WormGPT, DarkGPT, DarkestGPT y FraudGPT se anuncian en la dark web, ofreciendo funciones como la creación de malware, páginas de phishing y herramientas de hacking.

Jailbreaking de LLMs Legítimos: Esto implica engañar a los LLMs existentes para que ignoren sus protocolos de seguridad mediante ingeniosas técnicas de inyección de prompts. Los métodos observados incluyen el uso de lenguaje codificado (como Base64), la adición de texto aleatorio (sufijos adversariales), escenarios de rol (por ejemplo, DAN o jailbreak de la abuela) e incluso la explotación de la autoconciencia del modelo (meta prompting).

La dark web se ha convertido en un mercado para estos LLMs maliciosos. FraudGPT, por ejemplo, anunciaba funciones que iban desde la escritura de código malicioso y la creación de malware indetectable hasta la detección de sitios web vulnerables y la generación de contenido de phishing.

Sin embargo, el mercado no está exento de riesgos para los propios delincuentes: los investigadores de Talos descubrieron que el supuesto desarrollador de FraudGPT, CanadianKingpin12, estaba estafando a compradores potenciales de criptomonedas prometiéndoles un producto inexistente.

Más allá de la generación directa de contenido ilícito, los ciberdelincuentes utilizan los LLM para tareas similares a las de los usuarios legítimos, pero con un toque malicioso. En diciembre de 2024, Anthropic, desarrolladores de Claude LLM, señaló la programación, la creación de contenido y la investigación como los principales usos de su modelo. De igual forma, los LLM delictivos se utilizan para:

Programación: Creación de ransomware, troyanos de acceso remoto, limpiadores y ofuscación de código.

Creación de contenido: Generación de correos electrónicos de phishing, páginas de destino y archivos de configuración convincentes.

Investigación: Verificación de números de tarjetas de crédito robadas, análisis de vulnerabilidades e incluso la generación de ideas para nuevos esquemas delictivos.

Los LLM también se están convirtiendo en objetivos. Los atacantes distribuyen modelos con puertas traseras en plataformas como Hugging Face, integrando código malicioso que se ejecuta al descargarse. Además, los LLM que utilizan fuentes de datos externas (Recuperación de Generación Aumentada o RAG) pueden ser vulnerables al envenenamiento de datos, donde los atacantes manipulan los datos para influir en las respuestas del LLM.

Cisco Talos anticipa que, a medida que la tecnología de IA continúa avanzando, los ciberdelincuentes adoptarán cada vez más LLM para agilizar sus operaciones, actuando efectivamente como un "multiplicador de fuerza" para los métodos de ataque existentes en lugar de crear "armas cibernéticas" completamente nuevas.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#9

Noticias Informáticas / Fallas de Bluetooth podrían pe...

Último mensaje por AXCESS - Junio 29, 2025, 11:58:58 PM

Las vulnerabilidades que afectan a un chipset Bluetooth presente en más de dos docenas de dispositivos de audio de diez fabricantes pueden explotarse para espiar o robar información confidencial.

Investigadores confirmaron que 29 dispositivos de Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, Jlab, EarisMax, MoerLabs y Teufel están afectados.

La lista de productos afectados incluye altavoces, auriculares, audífonos y micrófonos inalámbricos.

Los problemas de seguridad podrían aprovecharse para tomar el control de un producto vulnerable y, en algunos teléfonos, un atacante dentro del alcance de conexión podría extraer el historial de llamadas y los contactos.

Espionaje a través de una conexión Bluetooth

En la conferencia de seguridad TROOPERS celebrada en Alemania, investigadores de la empresa de ciberseguridad ERNW revelaron tres vulnerabilidades en los sistemas en chip (SoC) Airoha, ampliamente utilizados en los auriculares True Wireless Stereo (TWS).

Los problemas no son críticos y, además de la proximidad física (alcance del Bluetooth), su explotación requiere un alto nivel de conocimientos técnicos. Recibieron los siguientes identificadores:

CVE-2025-20700 (6.7, puntuación de gravedad media): falta de autenticación para servicios GATT

CVE-2025-20701 (6.7, puntuación de gravedad media): falta de autenticación para Bluetooth BR/EDR

CVE-2025-20702 (7.5, puntuación de gravedad alta): capacidades críticas de un protocolo personalizado

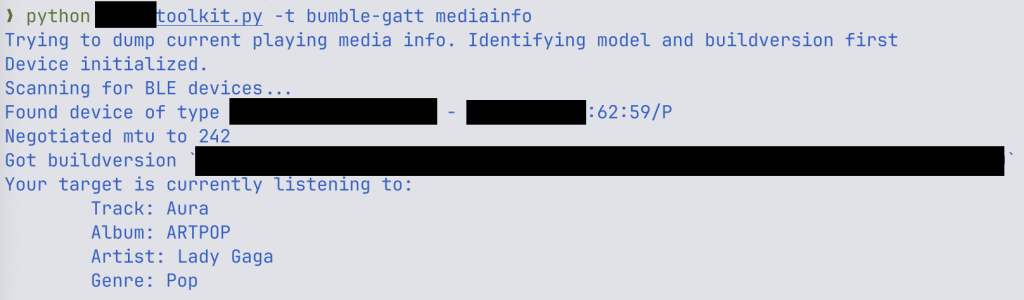

Los investigadores de ERNW afirman haber creado un código de explotación de prueba de concepto que les permitió leer el contenido multimedia que se estaba reproduciendo desde los auriculares objetivo.

Leyendo la canción que se está reproduciendo actualmente desde un dispositivo Airoha vulnerable

Si bien un ataque de este tipo puede no representar un gran riesgo, otros escenarios que aprovechan los tres fallos podrían permitir a un atacante secuestrar la conexión entre el teléfono móvil y un dispositivo de audio Bluetooth y utilizar el perfil de manos libres Bluetooth (HFP) para enviar comandos al teléfono.

"El rango de comandos disponibles depende del sistema operativo móvil, pero todas las plataformas principales permiten al menos iniciar y recibir llamadas" - ERNW

Los investigadores lograron iniciar una llamada a un número arbitrario extrayendo las claves de enlace Bluetooth de la memoria de un dispositivo vulnerable.

Afirman que, dependiendo de la configuración del teléfono, un atacante también podría recuperar el historial de llamadas y los contactos.

También lograron iniciar una llamada y "espiar con éxito conversaciones o sonidos dentro del alcance auditivo del teléfono".

Además, el firmware del dispositivo vulnerable podría reescribirse para permitir la ejecución remota de código, facilitando así la implementación de un exploit susceptible de ser atacado por gusanos y propagarse a través de múltiples dispositivos.

Se aplican restricciones de ataque.

Aunque los investigadores de ERNW presentan escenarios de ataque graves, la implementación práctica a gran escala está limitada por ciertas limitaciones.

"Sí, la idea de que alguien pueda piratear tus auriculares, suplantarlos ante tu teléfono y potencialmente hacer llamadas o espiarte suena bastante alarmante".

"Sí, técnicamente es grave", afirman los investigadores, añadiendo que "los ataques reales son complejos de ejecutar".

La necesidad de sofisticación técnica y proximidad física limita estos ataques a objetivos de alto valor, como aquellos en la diplomacia, el periodismo, el activismo o sectores sensibles.

Airoha ha lanzado un SDK actualizado que incorpora las mitigaciones necesarias, y los fabricantes de dispositivos han comenzado el desarrollo y la distribución de parches.

Sin embargo, la publicación alemana Heise afirma que las actualizaciones de firmware más recientes para más de la mitad de los dispositivos afectados son del 27 de mayo o anteriores, antes de que Airoha entregara el SDK actualizado a sus clientes.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#10

Noticias Informáticas / Facebook quiere que Meta AI ac...

Último mensaje por AXCESS - Junio 29, 2025, 11:56:27 PM

Facebook lleva años usando tus fotos públicas, publicaciones e interacciones para entrenar su inteligencia artificial (IA), pero ahora quiere acceder a fotos que ni siquiera has subido.

Según TechCrunch, cuando los usuarios de Facebook crean una nueva historia, reciben una ventana emergente que les pregunta si desean activar el "procesamiento en la nube" para recibir sugerencias creativas.

Al hacer clic en "Permitir", Facebook genera nuevo contenido a partir de tu galería, como "collages, resúmenes, reestilizaciones con IA o temas para fotos". La plataforma explica que tomará contenido de tu galería y lo subirá a su nube de forma continua para generar ideas para ti.

Según el mensaje, Facebook no usará tu contenido para la segmentación de anuncios. Sin embargo, al hacer clic en "Permitir", también aceptas las Condiciones de Servicio de IA de Meta, que permiten que la IA analice tus fotos y rasgos faciales. Esto incluye a las personas y objetos que aparecen en las fotos, así como la fecha en que se tomaron.

Los términos también otorgan a Meta el derecho a conservar y utilizar cualquier información personal que usted haya compartido con ellos durante el proceso. La empresa no especifica la naturaleza de dichos datos, pero los denomina "información que usted envíe como avisos, comentarios u otro contenido".

Meta insiste en que la función es totalmente voluntaria y puede desactivarse cuando el usuario lo desee.

"Estas sugerencias son solo opcionales y solo se muestran a ti, a menos que decidas compartirlas, y puedes desactivarlas en cualquier momento", continuó. "El contenido del carrete de la cámara se puede usar para mejorar estas sugerencias, pero no para mejorar los modelos de IA en esta prueba", dijo Maria Cubeta, portavoz de Meta.

El gerente de relaciones públicas de Meta, Ryan Daniels, declaró a The Verge que actualmente no se está entrenando con fotos inéditas con esta nueva función. "[El titular de The Verge] implica que actualmente estamos entrenando nuestros modelos de IA con estas fotos, lo cual no es cierto. Esta prueba no utiliza fotos de personas para mejorar ni entrenar nuestros modelos de IA".

Si bien Google indica explícitamente en sus términos que no entrena modelos de IA generativos con datos personales obtenidos de Google Fotos, los términos de IA de Meta son imprecisos y no especifican si estas fotos inéditas se pueden usar para fines de entrenamiento.

La función se está probando actualmente en EE. UU. y Canadá.

Facebook utilizó publicaciones públicas de miles de millones de sus usuarios desde 2007 para mejorar significativamente su IA.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta