Mensajes recientes

#1

Off Topic / Re:Si usas DEEL con retiros a ...

Último mensaje por Last3 - Hoy a las 02:54:14 AMNo tienes permitido ver enlaces. Registrate o Entra a tu cuentaHola a todos. Antes usaba DEEL, pero el proceso era lento y lleno de comisiones. Luego conocí la WhiteBIT Nova tarjeta de criptomonedas No tienes permitido ver enlaces. Registrate o Entra a tu cuenta , que me permite usar mis criptos como euros al instante, sin esperas ni tarifas ocultas. La tarjeta funciona en tiendas físicas, online y hasta con Apple Pay. Me alegra haber usado esta solución, porque ahora tengo control total sobre mis fondos.

Me parece interesante esta información. ¿De qué manera puedo conseguir esta tarjeta de criptomonedas?

#2

Off Topic / Re:Si usas DEEL con retiros a ...

Último mensaje por jucneu - Hoy a las 02:52:35 AMHola a todos. Antes usaba DEEL, pero el proceso era lento y lleno de comisiones. Luego conocí la WhiteBIT Nova tarjeta de criptomonedas No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta , que me permite usar mis criptos como euros al instante, sin esperas ni tarifas ocultas. La tarjeta funciona en tiendas físicas, online y hasta con Apple Pay. Me alegra haber usado esta solución, porque ahora tengo control total sobre mis fondos.

#3

Dudas y pedidos generales / Granja de celulares

Último mensaje por Rastadoger - Hoy a las 01:52:35 AMAlguien sabe exactamente qué necesito para una granja de celulares, de 5 a 10 dispositivos aproximadamente, si lo saben ayúdeme con una lista de componentes y programas de favor

#4

Noticias Informáticas / Se publica exploit para la fal...

Último mensaje por AXCESS - Hoy a las 01:27:59 AM

Investigadores han publicado pruebas de concepto (PoC) para una vulnerabilidad crítica de Citrix NetScaler, identificada como CVE-2025-5777 y denominada CitrixBleed2. Advierten que la falla es fácilmente explotable y permite robar tokens de sesión de usuario.

La vulnerabilidad CitrixBleed 2, que afecta a los dispositivos ADC y Gateway de Citrix NetScaler, permite a los atacantes recuperar el contenido de la memoria simplemente enviando solicitudes POST malformadas durante los intentos de inicio de sesión.

Esta falla crítica se denomina CitrixBleed2 porque se asemeja mucho al error original CitrixBleed (CVE-2023-4966) de 2023, que fue explotado por grupos de ransomware y en ataques a gobiernos para secuestrar sesiones de usuario y vulnerar las redes.

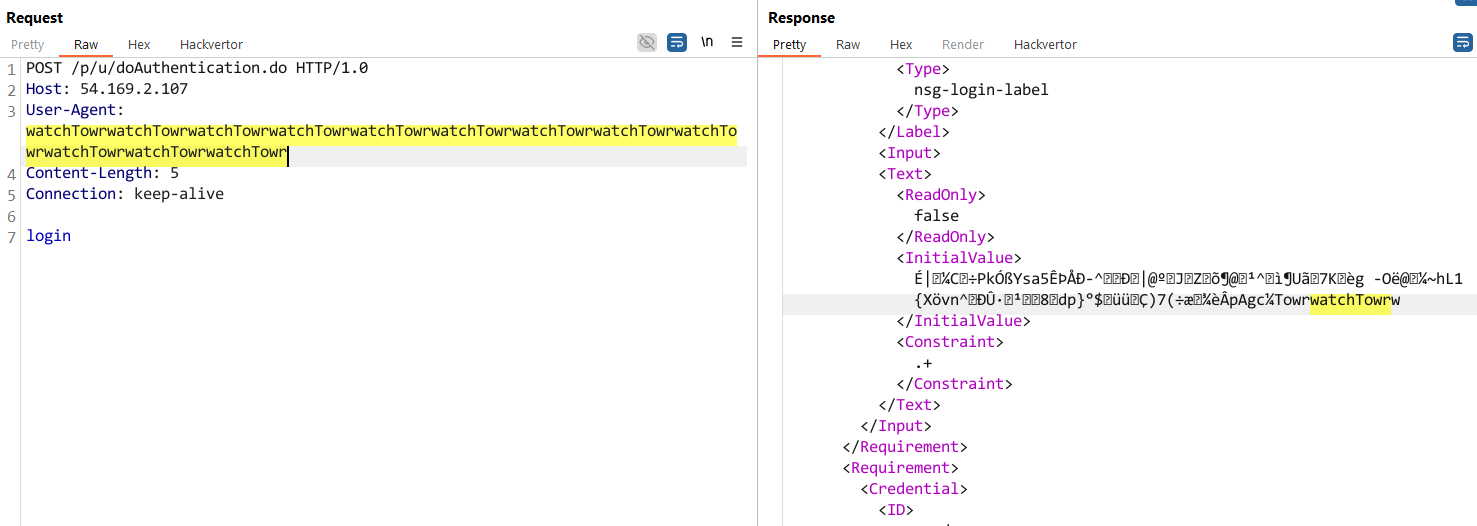

En análisis técnicos publicados primero por watchTowr y luego por Horizon3, los investigadores confirmaron que la vulnerabilidad puede explotarse enviando una solicitud de inicio de sesión incorrecta, donde el parámetro login= se modifica para que se envíe sin signo igual ni valor.

Esto hace que el dispositivo NetScaler muestre el contenido de la memoria hasta el primer carácter nulo en la sección <InitialValue></InitialValue> de la respuesta, como se muestra a continuación.

La falla se debe al uso de la función snprintf junto con una cadena de formato que contiene la cadena de formato %.*s.

"El formato %.*s indica a snprintf: "Imprime hasta N caracteres o detente en el primer byte nulo (\\0)- lo que ocurra primero". Ese byte nulo aparece eventualmente en algún lugar de la memoria, por lo que, aunque la fuga no se extiende indefinidamente, se obtienen algunos bytes con cada invocación", explica el informe de watchTowr.

"Por lo tanto, cada vez que se llega a ese punto final sin el =, se extraen más datos de pila sin inicializar en la respuesta".

Según Horizon3, cada solicitud filtra aproximadamente 127 bytes de datos, lo que permite a los atacantes realizar repetidas solicitudes HTTP para extraer contenido adicional de la memoria hasta encontrar los datos confidenciales que buscan.

Si bien los intentos de WatchTowr no tuvieron éxito, Horizon3 demuestra en el video a continuación que podrían explotar esta falla para robar tokens de sesión de usuario.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Además de los endpoints de NetScaler, Horizon3 afirma que la falla también puede explotarse contra las utilidades de configuración utilizadas por los administradores.

¿Explotada o no?

Citrix continúa afirmando que la falla no se está explotando activamente, y cuando BleepingComputer preguntó previamente sobre su estado, la compañía nos remitió a una entrada de blog sobre la vulnerabilidad.

"Actualmente, no hay evidencia que sugiera la explotación de CVE-2025-5777", dice la entrada del blog.

Sin embargo, un informe de junio de la empresa de ciberseguridad ReliaQuest indica que existe evidencia de que CVE-2025-5777 podría haber sido explotada en ataques, y la compañía ha observado un aumento en los secuestros de sesiones de usuario.

Además, el investigador de seguridad Kevin Beaumont rebate la declaración de Citrix, afirmando que la vulnerabilidad se ha explotado activamente desde mediados de junio, y que los atacantes la han aprovechado para volcar memoria y secuestrar sesiones.

Destacó los siguientes indicadores de vulnerabilidad:

En los registros de Netscaler, repetidas solicitudes POST a *doAuthentication*; cada una ocupa 126 bytes de RAM.

En los registros de Netscaler, solicitudes a No tienes permitido ver enlaces. Registrate o Entra a tu cuenta con "Content-Length: 5".

En los registros de usuario de Netscaler, líneas con *LOGOFF* y user = "*#*" (es decir, el símbolo # en el nombre de usuario). La RAM se utiliza en el campo incorrecto.

"Cabe destacar que solo pude encontrar actividad de explotación gracias a los informes de WatchTowr y Horizon3", advirtió Beaumont.

"El soporte de Citrix no reveló ningún IOC y afirmó erróneamente (de nuevo, como ocurrió con CitrixBleed) que no había ninguna explotación activa. Citrix tiene que mejorar en esto; está perjudicando a los clientes".

Citrix ha publicado parches para abordar CVE-2025-5777, y se insta encarecidamente a todas las organizaciones a aplicarlos de inmediato ahora que los exploits públicos están disponibles.

Si bien Citrix recomienda cerrar todas las sesiones activas de ICA y PCoIP, los administradores deben revisar primero las sesiones existentes para detectar cualquier actividad sospechosa antes de hacerlo.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#5

Noticias Informáticas / Atomic macOS infostealer añade...

Último mensaje por AXCESS - Hoy a las 01:24:05 AM

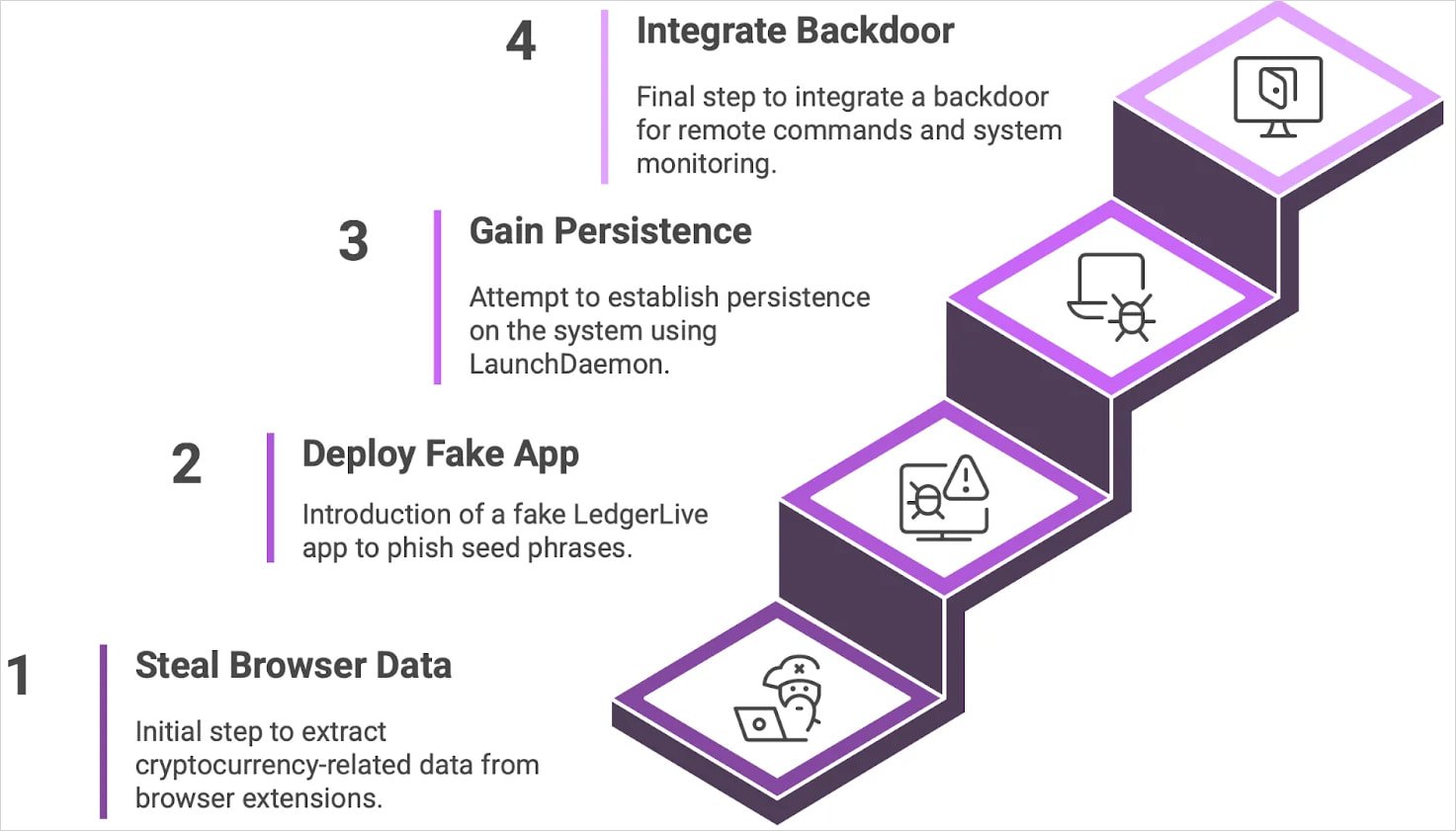

Un analista de malware descubrió una nueva versión del ladrón de información Atomic para macOS (también conocido como «AMOS») que incluye una puerta trasera que permite a los atacantes acceder de forma persistente a los sistemas comprometidos.

El nuevo componente permite ejecutar comandos remotos arbitrarios, sobrevive a los reinicios y permite mantener el control sobre los hosts infectados indefinidamente.

La división de ciberseguridad de MacPaw, Moonlock, analizó la puerta trasera del malware Atomic tras recibir información del investigador independiente g0njxa, un observador atento de la actividad del ladrón de información.

«Las campañas de malware de AMOS ya han llegado a más de 120 países, entre los que se encuentran Estados Unidos, Francia, Italia, Reino Unido y Canadá, entre los más afectados», afirman los investigadores.

«La versión con puerta trasera del ladrón Atomic para macOS ahora tiene el potencial de obtener acceso completo a miles de dispositivos Mac en todo el mundo».

Evolución de Atomic

El stealer Atomic, documentado por primera vez en abril de 2023, es una operación de malware como servicio (MaaS) promocionada en canales de Telegram por una cuantiosa suscripción de 1000 dólares al mes. Su objetivo son archivos de macOS, extensiones de criptomonedas y contraseñas de usuarios almacenadas en navegadores web.

En noviembre de 2023, apoyó la primera expansión de las campañas "ClearFake" en macOS, mientras que en septiembre de 2024, fue detectado en una campaña a gran escala por el grupo de cibercrimen Marko Polo, que lo implementó en ordenadores Apple.

Moonlock informa que Atomic ha pasado recientemente de canales de distribución amplios, como sitios web de software pirateado, a phishing dirigido a propietarios de criptomonedas, así como a invitaciones a entrevistas de trabajo para autónomos.

La versión analizada del malware incluye una puerta trasera integrada, utiliza LaunchDaemons para sobrevivir a los reinicios en macOS, seguimiento de víctimas basado en la identificación y una nueva infraestructura de comando y control.

Evolución

Una puerta trasera en tu Mac

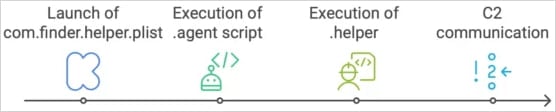

El ejecutable principal de la puerta trasera es un binario llamado ".helper", que se descarga y guarda en el directorio personal de la víctima como un archivo oculto tras la infección, según los investigadores.

Un script persistente llamado ".agent" (también oculto) ejecuta ".helper" en bucle como el usuario conectado, mientras que un LaunchDaemon (com.finder.helper) instalado mediante AppleScript garantiza que ".agent" se ejecute al iniciar el sistema.

Esta acción se realiza con privilegios elevados utilizando la contraseña del usuario robada durante la fase inicial de la infección con un pretexto falso. El malware puede entonces ejecutar comandos y cambiar la propiedad del LaunchDaemon PLIST a "root:wheel" (superusuario en macOS).

Cadena de ejecución

La puerta trasera permite a los actores de amenazas ejecutar comandos de forma remota, registrar pulsaciones de teclas, introducir cargas útiles adicionales o explorar el potencial de movimiento lateral.

Para evadir la detección, la puerta trasera busca entornos sandbox o de máquinas virtuales mediante 'system_profiler' y también ofrece ofuscación de cadenas.

La evolución del malware demuestra que los usuarios de macOS se están convirtiendo en objetivos más atractivos y que las campañas maliciosas dirigidas a ellos son cada vez más sofisticadas.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#6

Noticias Informáticas / Shellter Elite usado para desp...

Último mensaje por AXCESS - Hoy a las 01:11:42 AM

Shellter Project, proveedor de un cargador comercial de evasión de AV/EDR para pruebas de penetración, confirmó que hackers utilizaron su producto Shellter Elite en ataques después de que un cliente filtrara una copia del software.

El abuso ha continuado durante varios meses y, aunque investigadores de seguridad detectaron la actividad en tiempo real, Shellter no recibió ninguna notificación.

El proveedor subrayó que este es el primer incidente conocido de uso indebido desde que introdujo su estricto modelo de licencias en febrero de 2023.

"Descubrimos que una empresa que había adquirido recientemente licencias de Shellter Elite había filtrado su copia del software", declaró Shellter en un comunicado.

"Esta brecha de seguridad provocó que actores maliciosos explotaran la herramienta con fines dañinos, incluyendo la distribución de malware ladrón de información".

Se ha publicado una actualización para solucionar el problema, que no llegaría al cliente malicioso.

Shellter Elite se usa de forma indiscriminada

Shellter Elite es un cargador comercial de evasión de AV/EDR utilizado por profesionales de seguridad (equipos rojos y testers de penetración) para desplegar cargas útiles de forma sigilosa dentro de binarios legítimos de Windows, evadiendo las herramientas EDR durante las intervenciones de seguridad.

El producto ofrece evasión estática mediante polimorfismo y evasión dinámica en tiempo de ejecución mediante AMSI, ETW, comprobaciones antidepuración/VM, prevención de desenganche de pila de llamadas y módulos, y ejecución señuelo.

En un informe del 3 de julio, Elastic Security Labs reveló que múltiples actores de amenazas han estado usando Shellter Elite v11.0 para desplegar ladrones de información, incluyendo Rhadamanthys, Lumma y Arechclient2.

Los investigadores de Elastic determinaron que la actividad comenzó al menos desde abril y que el método de distribución se basó en comentarios de YouTube y correos electrónicos de phishing.

Basándose en las marcas de tiempo únicas de la licencia, los investigadores plantearon la hipótesis de que los actores de la amenaza utilizaban una única copia filtrada, lo cual Shellter confirmó oficialmente posteriormente.

Elastic ha desarrollado detecciones para muestras basadas en la v11.0, por lo que las cargas útiles creadas con esa versión de Shellter Elite ahora son detectables.

Shellter lanzó la versión 11.1 de Elite, que solo distribuirá a clientes verificados, excluyendo al que filtró la versión anterior.

El proveedor calificó la falta de comunicación de Elastic Security Labs de "imprudente y poco profesional" por no informarles de sus hallazgos con antelación.

"Conocían el problema desde hacía varios meses, pero no nos lo notificaron. En lugar de colaborar para mitigar la amenaza, optaron por retener la información para publicar una revelación sorpresa, priorizando la publicidad sobre la seguridad pública". - Shellter

Sin embargo, Elastic proporcionó a Shellter las muestras necesarias para identificar al cliente infractor.

La compañía pidió disculpas a sus "clientes leales" y reafirmó que no colabora con los ciberdelincuentes, expresando su disposición a cooperar con las fuerzas del orden cuando sea necesario.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#7

Noticias Informáticas / Linux contiene una falla de ar...

Último mensaje por AXCESS - Julio 07, 2025, 08:21:09 PM

Los hackers con presencia física pueden eludir eficazmente las protecciones de arranque seguro en sistemas Linux modernos e inyectar malware persistente. La solución rápida consiste en modificar el kernel e impedir que el sistema acceda a una shell de depuración durante fallos de arranque.

Los discos totalmente cifrados, el arranque seguro y los gestores de arranque protegidos con contraseña no protegen a Linux de los hackers con acceso físico al sistema.

Alexander Moch, investigador de seguridad de ERNW, ha revelado una grave vulnerabilidad que afecta a distribuciones Linux modernas, como Ubuntu y Fedora.

Las medidas de seguridad de arranque pasan por alto un sutil pero serio vector de ataque: los atacantes pueden introducir comandos maliciosos en una shell de depuración que aparece tras múltiples fallos de arranque. Pueden abusar de la shell a través del sistema de archivos de RAM inicial (initramfs), que el kernel utiliza temporalmente durante el arranque para acceder a controladores y otros archivos para cargar el sistema operativo.

Los atacantes solo necesitarían un breve acceso físico para eludir las protecciones de arranque e inyectar malware persistente en los sistemas.

"En muchas distribuciones populares de Linux, el shell de depuración se puede activar de forma fiable si se ingresa varias veces una contraseña incorrecta para la partición raíz cifrada", explica Moch.

Desde allí, un atacante puede modificar el archivo initramfs e inyectar ganchos maliciosos que se ejecutan la próxima vez que la víctima arranca y desbloquea el sistema.

El arranque seguro solo comprueba la imagen del kernel y los módulos del sistema si están firmados, y la modificación del propio archivo initramfs sigue siendo posible. Por lo tanto, los atacantes pueden simplemente descomprimir el archivo initramfs, añadir scripts maliciosos y volver a empaquetarlo sin alterar las firmas comprobadas.

El atacante necesitaría preparar una unidad USB con las herramientas necesarias. El investigador demostró que el ataque funciona en Ubuntu 25.04 y Fedora 42 con particiones raíz cifradas y la configuración predeterminada. También existen shells de depuración en otras distribuciones de Linux.

Por ejemplo, en Ubuntu, el atacante pulsaría ESC cuando se le solicitara la contraseña y presionaría la combinación CTRL+C tres veces seguidas. Tras un tiempo de espera de 30 segundos, tendría que rechazar la solicitud de contraseña repetida y, a continuación, presionar CTRL+C seis veces para acceder a un shell de depuración.

El shell permitiría al atacante crear un directorio, montar una partición raíz externa desde la unidad USB y ejecutar los scripts preparados.

¿Cómo cerrar la vulnerabilidad abierta?

Según el investigador de ERNW, los ataques se pueden mitigar fácilmente implementando algunos cambios.

"La mitigación más sencilla es modificar los parámetros de la línea de comandos del kernel: añadir panic=0 para sistemas basados en Ubuntu y No tienes permitido ver enlaces. Registrate o Entra a tu cuenta=0 rd.emergency=halt para sistemas basados en Red Hat. Esto hace que el sistema se detenga en lugar de pasar a una shell de depuración", recomienda el investigador.

De igual forma, se puede configurar el gestor de arranque para que requiera una contraseña para arrancar el sistema, en lugar de solo al modificar las entradas del gestor de arranque.

"Aún mejor, se podría habilitar el cifrado nativo del SSD. También se podría considerar cifrar la partición de arranque con LUKS", indica el aviso.

El investigador espera que el engorroso esfuerzo de combinar el kernel e initramfs en un binario monolítico firmado ayude a prevenir ataques similares en el futuro.

Las mitigaciones son sencillas y eficaces, como ajustar los parámetros del kernel, restringir el acceso al arranque o usar el cifrado completo de la partición de arranque. Sin embargo, estas medidas suelen faltar en las guías, pruebas de rendimiento y herramientas de refuerzo estándar.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#8

Dudas y pedidos generales / Re:Jammer con ESP32

Último mensaje por Tejónnegro - Julio 07, 2025, 07:18:27 PMSe encuentra en el repositorio del usuario Smoochie en Github

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#9

Dudas y pedidos generales / Re:Sugerencia de PC para progr...

Último mensaje por AXCESS - Julio 06, 2025, 07:25:57 PMBest Desktop Computers for Programming and Coding in 2025

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#10

Dudas y pedidos generales / Sugerencia de PC para programa...

Último mensaje por Joaco Barboza - Julio 06, 2025, 02:32:20 PMBuenas que componentes me recomiendan para programar en c#