Mensajes recientes

#41

Noticias Informáticas / Bug de WinRAR abre la puerta a...

Último mensaje por AXCESS - Junio 24, 2025, 12:42:27 PMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Una vulnerabilidad recientemente descubierta en WinRAR de RARLAB, la herramienta de compresión de larga trayectoria para Windows, ha expuesto a millones de usuarios a una grave falla Path Traversal que podría provocar la ejecución remota de código (RCE).

Identificada como CVE-2025-6218 y con una calificación CVSS de 7.8, esta vulnerabilidad podría permitir a un atacante ejecutar código arbitrario en el equipo de la víctima simplemente al obligarla a abrir un archivo comprimido especialmente diseñado.

"Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en las instalaciones afectadas de WinRAR de RARLAB", advierte el aviso de ZeroDayInitiative.

La raíz del problema reside en cómo WinRAR procesa las rutas dentro de los archivos comprimidos. La falla reside en una validación insuficiente al extraer las entradas del archivo, concretamente en la imposibilidad de depurar correctamente los valores de las rutas creadas.

Al incluir secuencias de recorrido de directorio (como ../) en la ruta de un archivo, un atacante puede provocar que WinRAR extraiga archivos a ubicaciones inesperadas en el sistema de la víctima.

"La falla específica se encuentra en el manejo de las rutas de archivo dentro de los archivos comprimidos. Una ruta de archivo manipulada puede provocar que el proceso acceda a directorios no deseados", explica el aviso.

Una vez que el atacante escribe con éxito un archivo en un directorio sensible, como una carpeta de inicio o una ruta ejecutable del sistema, puede desencadenar la ejecución de código arbitrario cuando la víctima abre o reinicia el sistema.

Esta vulnerabilidad requiere una pequeña pero peligrosa interacción del usuario. Para explotarla, los atacantes deben convencer a la víctima de que abra un archivo comprimido malicioso, un escenario que se logra fácilmente mediante phishing, malvertising o descargas no autorizadas.

La carga maliciosa suele camuflarse como un archivo comprimido legítimo, ocultando el exploit dentro de contenido aparentemente inofensivo.

RARLAB respondió rápidamente al descubrimiento y la falla se ha solucionado en WinRAR 7.12 Beta 1. Se recomienda encarecidamente a los usuarios que actualicen su sistema inmediatamente para garantizar la protección contra esta y otras vulnerabilidades potencialmente no reveladas.

Fuente:

ZeroDayInitiative

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Vía:

SecurityOnline

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Una vulnerabilidad recientemente descubierta en WinRAR de RARLAB, la herramienta de compresión de larga trayectoria para Windows, ha expuesto a millones de usuarios a una grave falla Path Traversal que podría provocar la ejecución remota de código (RCE).

Identificada como CVE-2025-6218 y con una calificación CVSS de 7.8, esta vulnerabilidad podría permitir a un atacante ejecutar código arbitrario en el equipo de la víctima simplemente al obligarla a abrir un archivo comprimido especialmente diseñado.

"Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en las instalaciones afectadas de WinRAR de RARLAB", advierte el aviso de ZeroDayInitiative.

La raíz del problema reside en cómo WinRAR procesa las rutas dentro de los archivos comprimidos. La falla reside en una validación insuficiente al extraer las entradas del archivo, concretamente en la imposibilidad de depurar correctamente los valores de las rutas creadas.

Al incluir secuencias de recorrido de directorio (como ../) en la ruta de un archivo, un atacante puede provocar que WinRAR extraiga archivos a ubicaciones inesperadas en el sistema de la víctima.

"La falla específica se encuentra en el manejo de las rutas de archivo dentro de los archivos comprimidos. Una ruta de archivo manipulada puede provocar que el proceso acceda a directorios no deseados", explica el aviso.

Una vez que el atacante escribe con éxito un archivo en un directorio sensible, como una carpeta de inicio o una ruta ejecutable del sistema, puede desencadenar la ejecución de código arbitrario cuando la víctima abre o reinicia el sistema.

Esta vulnerabilidad requiere una pequeña pero peligrosa interacción del usuario. Para explotarla, los atacantes deben convencer a la víctima de que abra un archivo comprimido malicioso, un escenario que se logra fácilmente mediante phishing, malvertising o descargas no autorizadas.

La carga maliciosa suele camuflarse como un archivo comprimido legítimo, ocultando el exploit dentro de contenido aparentemente inofensivo.

RARLAB respondió rápidamente al descubrimiento y la falla se ha solucionado en WinRAR 7.12 Beta 1. Se recomienda encarecidamente a los usuarios que actualicen su sistema inmediatamente para garantizar la protección contra esta y otras vulnerabilidades potencialmente no reveladas.

Fuente:

ZeroDayInitiative

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Vía:

SecurityOnline

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#42

Noticias Informáticas / Malware en Google Play y la Ap...

Último mensaje por AXCESS - Junio 24, 2025, 12:39:54 PMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Un nuevo malware móvil que roba criptomonedas, llamado SparkKitty, se encontró en aplicaciones de Google Play y la App Store de Apple, y está dirigido a dispositivos Android e iOS.

Este malware es una posible evolución de SparkCat, descubierto por Kaspersky en enero. SparkCat utilizaba reconocimiento óptico de caracteres (OCR) para robar frases de recuperación de monederos de criptomonedas de imágenes guardadas en dispositivos infectados.

Al instalar monederos de criptomonedas, el proceso indica a los usuarios que anoten la frase de recuperación y la guarden en un lugar seguro y sin conexión.

El acceso a esta frase semilla puede utilizarse para restaurar un monedero de criptomonedas y sus activos almacenados en otro dispositivo, lo que los convierte en un objetivo valioso para los cibercriminales.

Aunque tomar una captura de pantalla de la frase semilla nunca es buena idea, algunas personas lo hacen por comodidad.

Un informe de Kaspersky afirma que el nuevo malware SparkKitty roba indiscriminadamente todas las imágenes de la galería de fotos de un dispositivo infectado.

Si bien Kaspersky cree que el malware apunta a las frases semilla de billeteras criptográficas, los datos robados también podrían usarse para otros fines maliciosos, como la extorsión, si las imágenes contienen contenido confidencial.

El malware SparkKitty

La campaña SparkKitty lleva activa al menos desde febrero de 2024, propagándose tanto en las tiendas de aplicaciones oficiales de Google y Apple como en plataformas no oficiales.

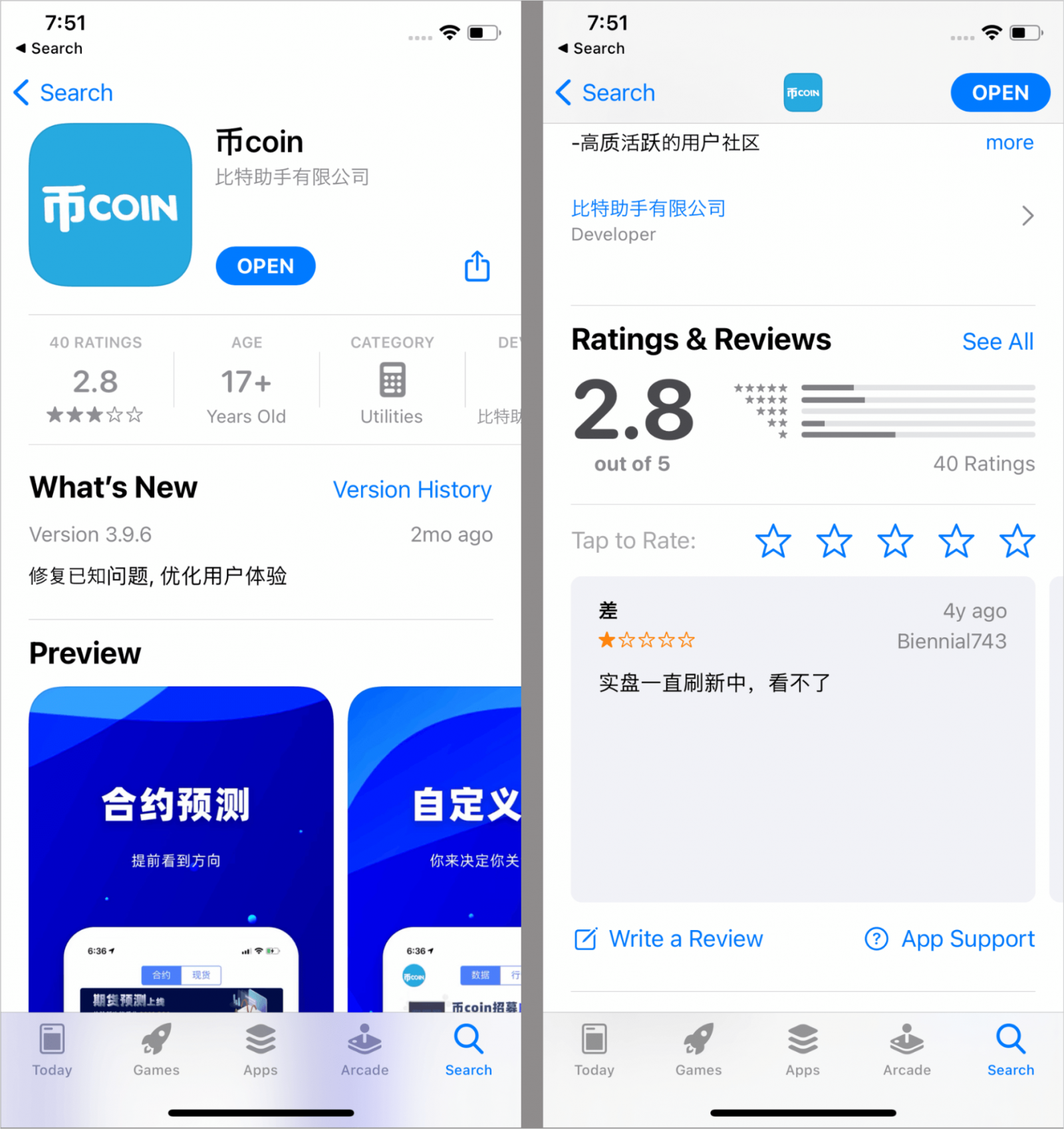

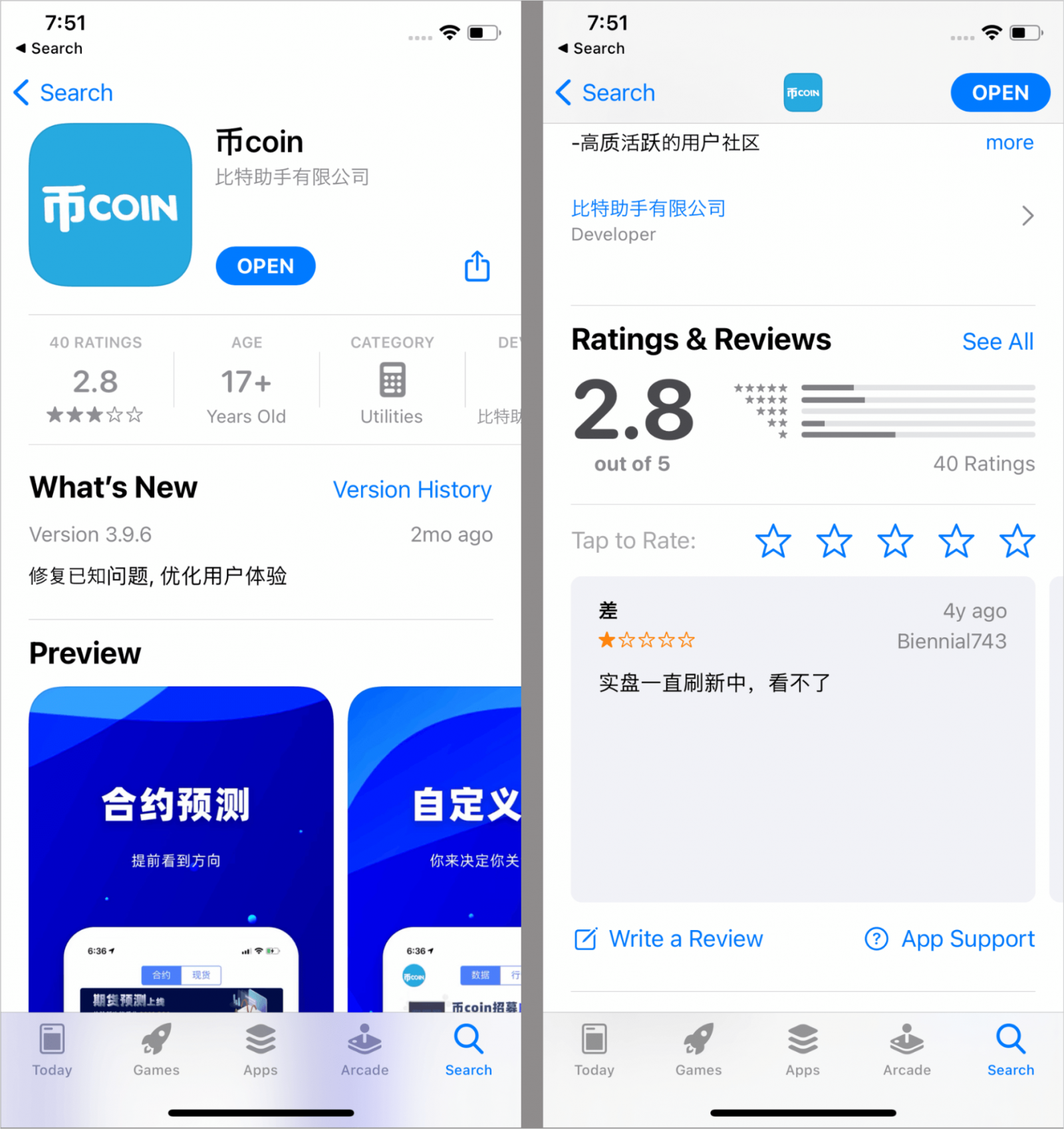

SparkKitty en Apple App Store

Las aplicaciones maliciosas identificadas por Kaspersky son 币coin, disponible en la App Store de Apple, y SOEX, disponible en Google Play. Ambas habían sido eliminadas al momento de escribir este artículo.

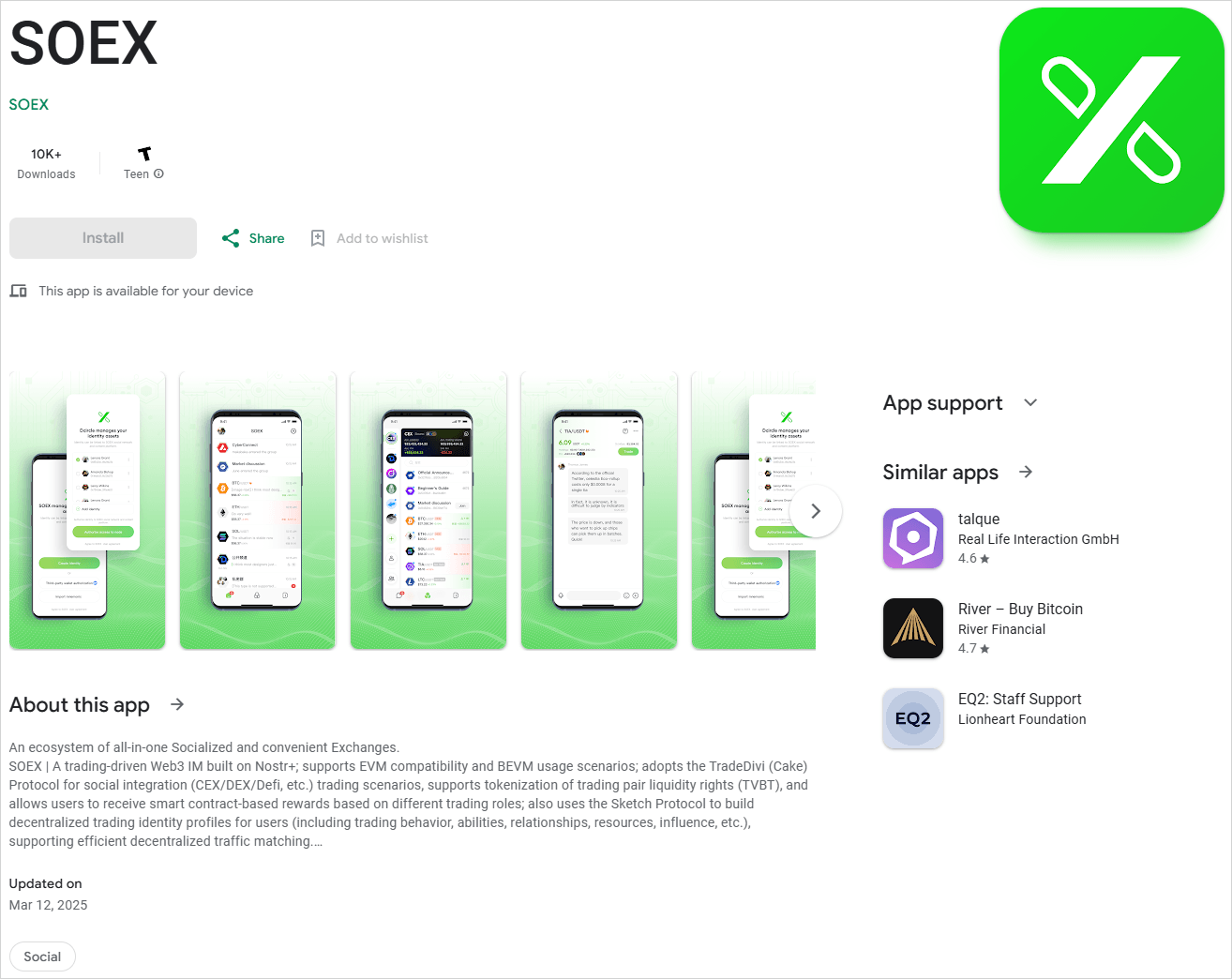

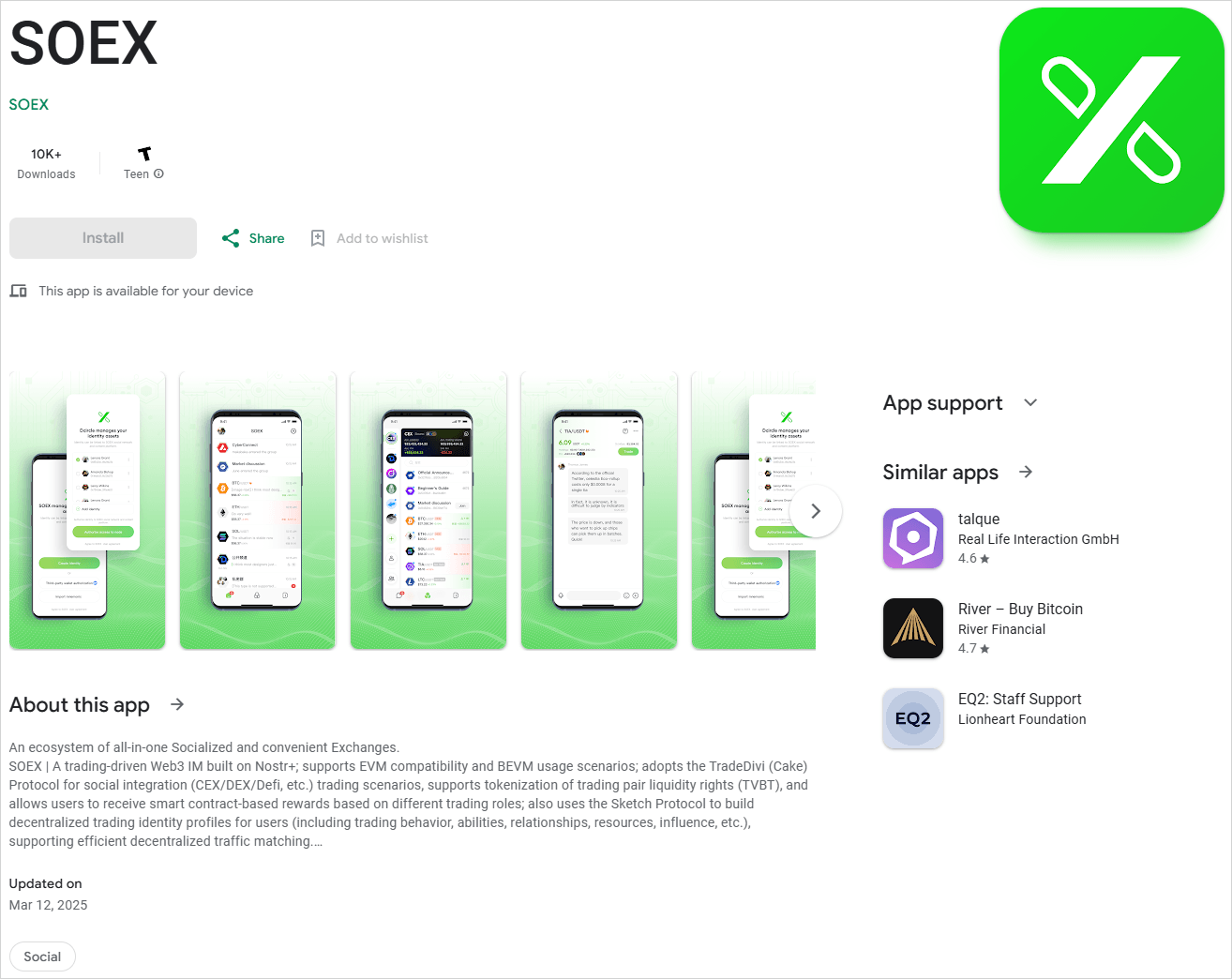

SOEX es una aplicación de mensajería con funciones de intercambio de criptomonedas, con más de 10 000 descargas a través de la tienda oficial de aplicaciones de Android.

The malware app en Google Play

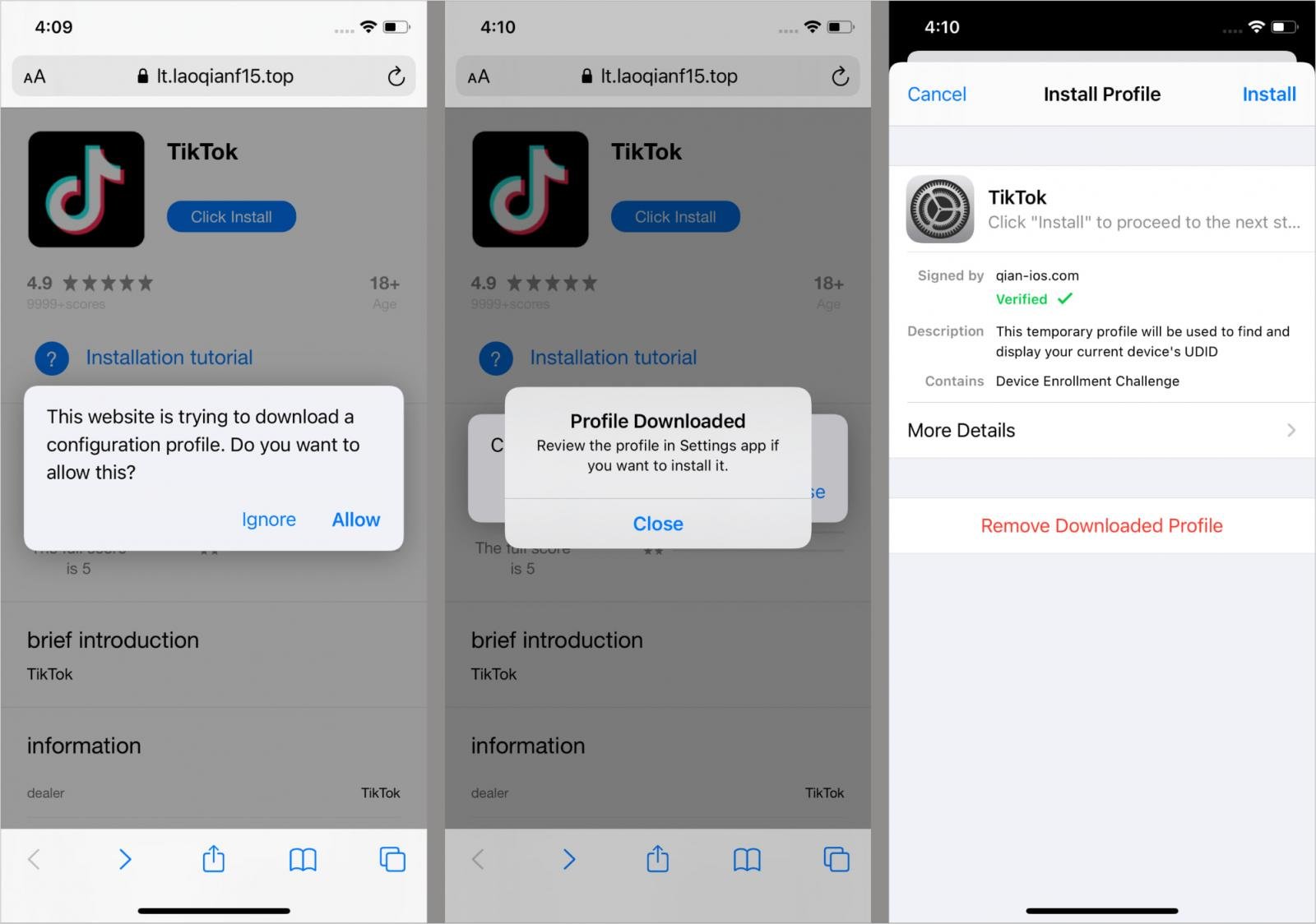

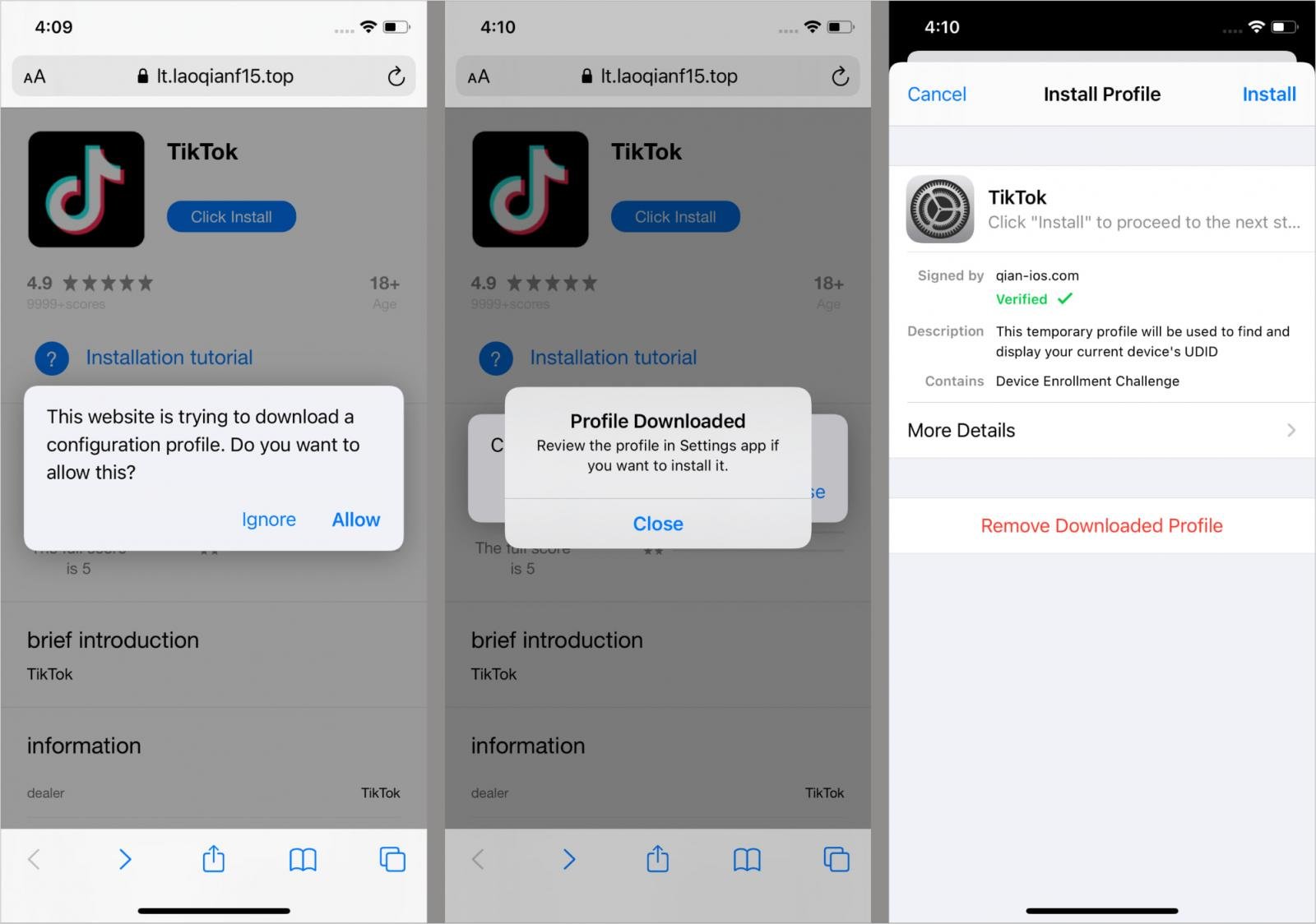

Kaspersky también descubrió clones modificados de TikTok que incorporan tiendas de criptomonedas en línea falsas, aplicaciones de juegos de azar, juegos con temática para adultos y aplicaciones de casino que contienen SparkKitty, distribuidas a través de canales no oficiales.

Aplicación clon de TikTok instalada a través de un perfil de iOS

En iOS, SparkKitty se integra como frameworks falsos (AFNetworking.framework, libswiftDarwin.dylib) y, en ocasiones, se distribuye a través de perfiles de aprovisionamiento empresarial.

En Android, el malware se integra en aplicaciones Java/Kotlin, algunas de las cuales utilizan módulos maliciosos Xposed/LSPosed.

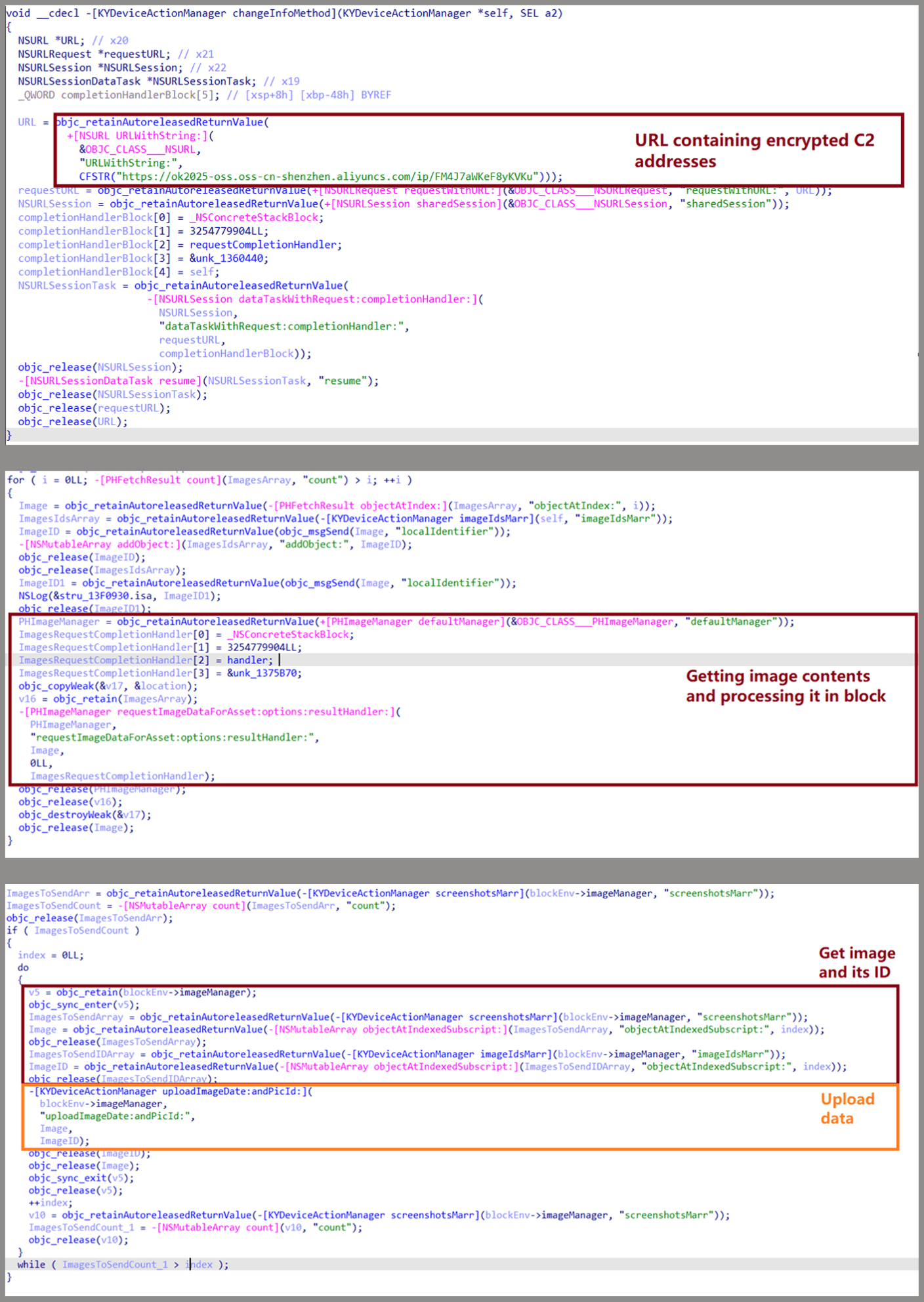

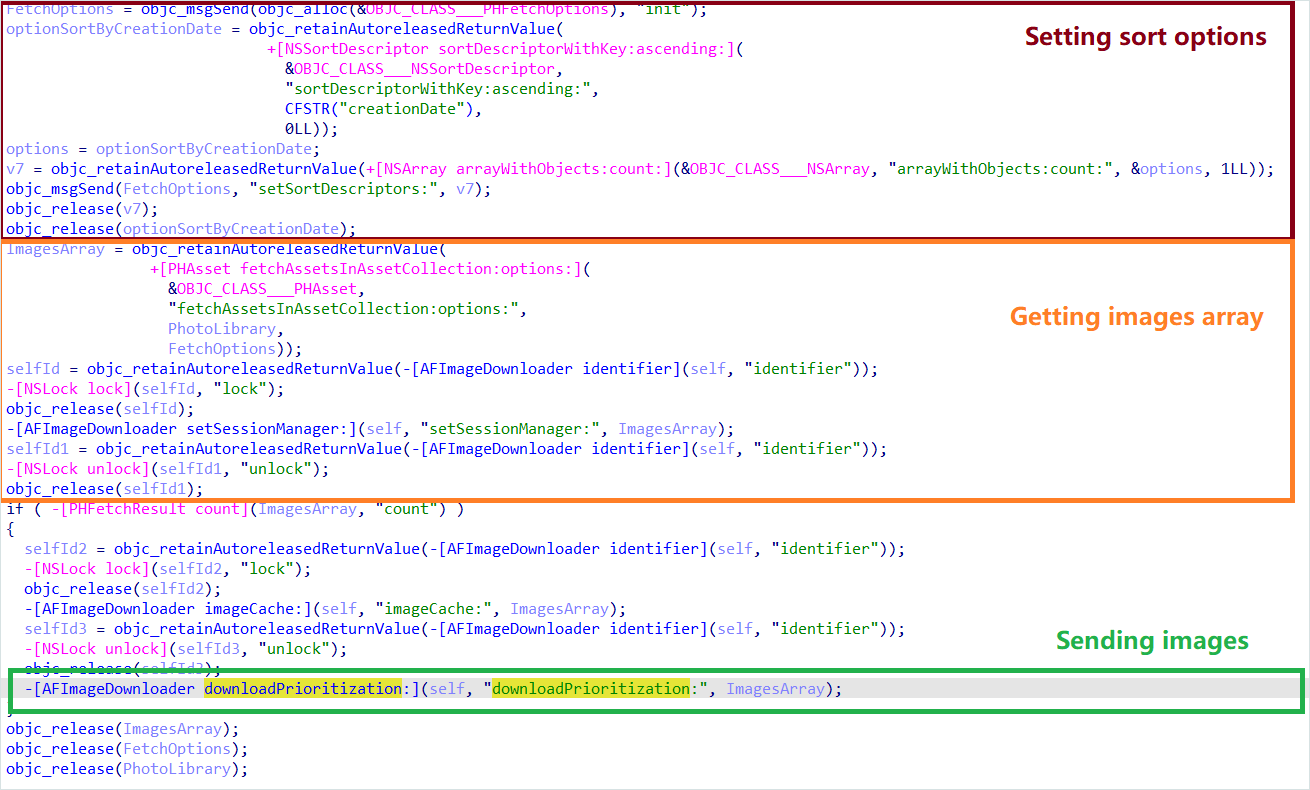

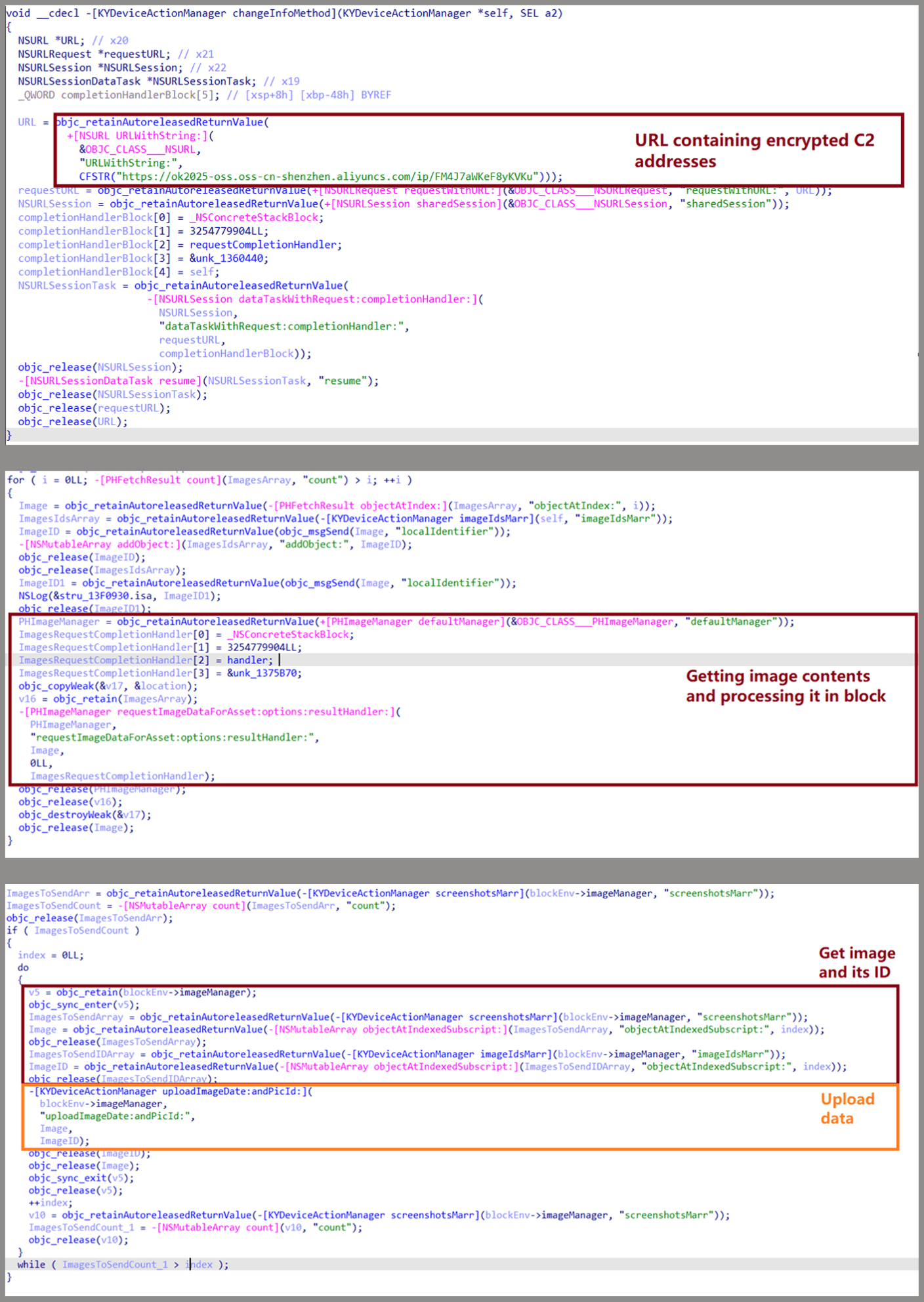

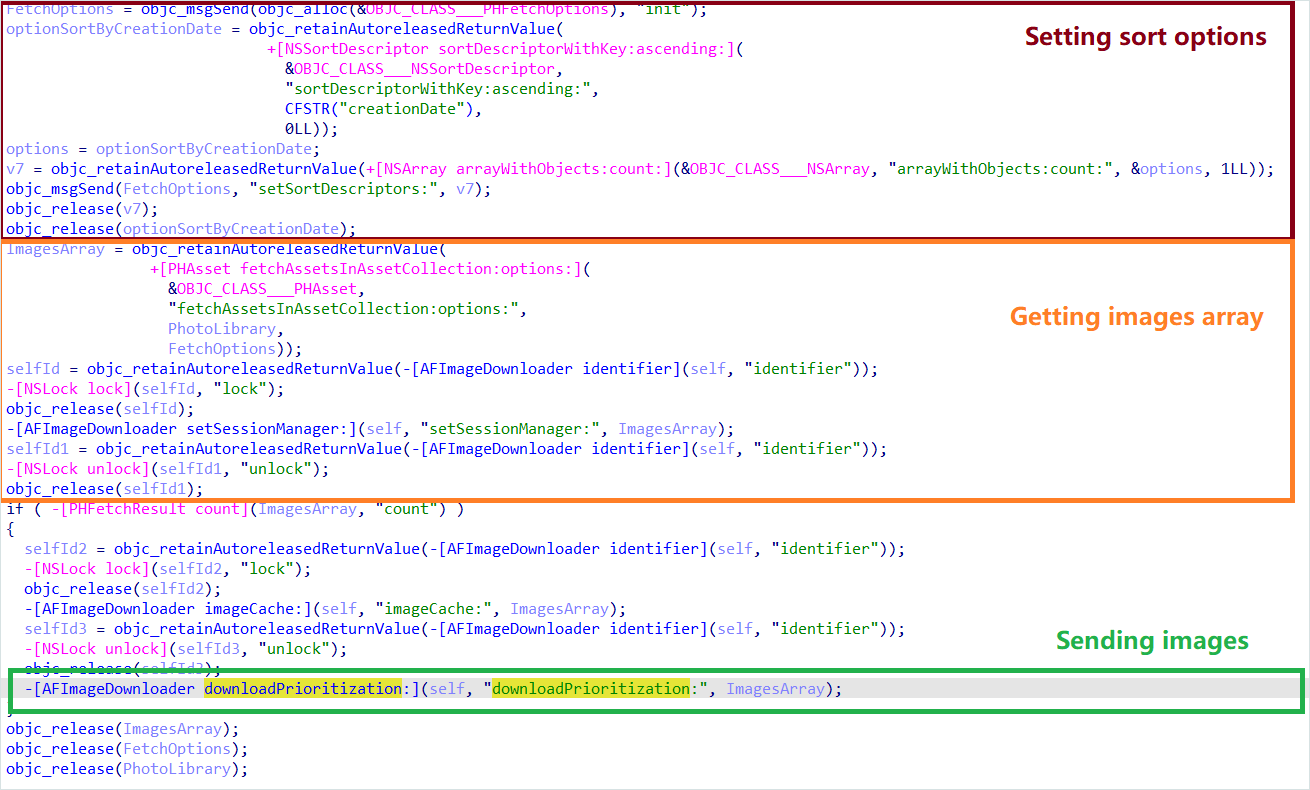

El framework malicioso utiliza el método Objective-C '+load' para ejecutar automáticamente su código al iniciar la aplicación en iOS. Se realiza una comprobación de configuración leyendo las claves del archivo Info.plist de la aplicación; la ejecución solo se realiza si los valores coinciden con las cadenas esperadas.

En Android, el malware se activa al iniciar la aplicación o al realizar acciones específicas del usuario, como abrir un tipo de pantalla específico. Tras la activación, recupera y descifra un archivo de configuración remoto mediante AES-256 (modo ECB) para obtener las URL C2.

En iOS, el malware solicita acceso a la galería de fotos, mientras que, en Android, la aplicación maliciosa solicita al usuario permisos de almacenamiento para acceder a las imágenes.

Si se concede permiso en iOS, el malware monitorea la galería para detectar cambios y extrae cualquier imagen nueva o no cargada previamente.

Código de exfiltración de imágenes en la variante iOS

En Android, el malware sube imágenes de la galería, junto con identificadores de dispositivo y metadatos. Kaspersky encontró algunas versiones de SparkKitty que utilizan el OCR de Google ML Kit para detectar y subir únicamente imágenes con texto.

Exfiltración de imágenes en Android

SparkKitty es otro ejemplo de malware que se infiltra en las tiendas de aplicaciones oficiales, lo que pone de manifiesto una vez más que los usuarios no deben confiar ciegamente en el software que se distribuye en canales de distribución verificados.

Todas las aplicaciones deben ser examinadas minuciosamente para detectar indicios de fraude, como reseñas falsas, editores con antecedentes o historiales dudosos, bajas descargas combinadas con un alto número de reseñas positivas, etc.

Durante la instalación, las solicitudes de almacenamiento de acceso a la galería deben considerarse sospechosas y denegarse si no están relacionadas con la funcionalidad principal de la aplicación.

En iOS, evite instalar perfiles de configuración o certificados a menos que provengan de una fuente confiable. En Android, active Google Play Protect en la configuración y realice análisis completos del dispositivo con regularidad.

En definitiva, quienes poseen criptomonedas no deben guardar imágenes de las frases semilla de su monedero en sus dispositivos móviles, ya que ahora son blanco activo del malware. En su lugar, guárdelas sin conexión en un lugar seguro.

BleepingComputer se ha puesto en contacto con Apple y Google para solicitar comentarios sobre cómo estas aplicaciones se introdujeron en sus tiendas de aplicaciones.

"La aplicación denunciada ha sido eliminada de Google Play y su desarrollador ha sido baneado", informó Google a BleepingComputer.

"Los usuarios de Android están protegidos automáticamente contra esta aplicación, independientemente de la fuente de descarga, gracias a Google Play Protect, que está activado por defecto en los dispositivos Android con los Servicios de Google Play".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Un nuevo malware móvil que roba criptomonedas, llamado SparkKitty, se encontró en aplicaciones de Google Play y la App Store de Apple, y está dirigido a dispositivos Android e iOS.

Este malware es una posible evolución de SparkCat, descubierto por Kaspersky en enero. SparkCat utilizaba reconocimiento óptico de caracteres (OCR) para robar frases de recuperación de monederos de criptomonedas de imágenes guardadas en dispositivos infectados.

Al instalar monederos de criptomonedas, el proceso indica a los usuarios que anoten la frase de recuperación y la guarden en un lugar seguro y sin conexión.

El acceso a esta frase semilla puede utilizarse para restaurar un monedero de criptomonedas y sus activos almacenados en otro dispositivo, lo que los convierte en un objetivo valioso para los cibercriminales.

Aunque tomar una captura de pantalla de la frase semilla nunca es buena idea, algunas personas lo hacen por comodidad.

Un informe de Kaspersky afirma que el nuevo malware SparkKitty roba indiscriminadamente todas las imágenes de la galería de fotos de un dispositivo infectado.

Si bien Kaspersky cree que el malware apunta a las frases semilla de billeteras criptográficas, los datos robados también podrían usarse para otros fines maliciosos, como la extorsión, si las imágenes contienen contenido confidencial.

El malware SparkKitty

La campaña SparkKitty lleva activa al menos desde febrero de 2024, propagándose tanto en las tiendas de aplicaciones oficiales de Google y Apple como en plataformas no oficiales.

SparkKitty en Apple App Store

Las aplicaciones maliciosas identificadas por Kaspersky son 币coin, disponible en la App Store de Apple, y SOEX, disponible en Google Play. Ambas habían sido eliminadas al momento de escribir este artículo.

SOEX es una aplicación de mensajería con funciones de intercambio de criptomonedas, con más de 10 000 descargas a través de la tienda oficial de aplicaciones de Android.

The malware app en Google Play

Kaspersky también descubrió clones modificados de TikTok que incorporan tiendas de criptomonedas en línea falsas, aplicaciones de juegos de azar, juegos con temática para adultos y aplicaciones de casino que contienen SparkKitty, distribuidas a través de canales no oficiales.

Aplicación clon de TikTok instalada a través de un perfil de iOS

En iOS, SparkKitty se integra como frameworks falsos (AFNetworking.framework, libswiftDarwin.dylib) y, en ocasiones, se distribuye a través de perfiles de aprovisionamiento empresarial.

En Android, el malware se integra en aplicaciones Java/Kotlin, algunas de las cuales utilizan módulos maliciosos Xposed/LSPosed.

El framework malicioso utiliza el método Objective-C '+load' para ejecutar automáticamente su código al iniciar la aplicación en iOS. Se realiza una comprobación de configuración leyendo las claves del archivo Info.plist de la aplicación; la ejecución solo se realiza si los valores coinciden con las cadenas esperadas.

En Android, el malware se activa al iniciar la aplicación o al realizar acciones específicas del usuario, como abrir un tipo de pantalla específico. Tras la activación, recupera y descifra un archivo de configuración remoto mediante AES-256 (modo ECB) para obtener las URL C2.

En iOS, el malware solicita acceso a la galería de fotos, mientras que, en Android, la aplicación maliciosa solicita al usuario permisos de almacenamiento para acceder a las imágenes.

Si se concede permiso en iOS, el malware monitorea la galería para detectar cambios y extrae cualquier imagen nueva o no cargada previamente.

Código de exfiltración de imágenes en la variante iOS

En Android, el malware sube imágenes de la galería, junto con identificadores de dispositivo y metadatos. Kaspersky encontró algunas versiones de SparkKitty que utilizan el OCR de Google ML Kit para detectar y subir únicamente imágenes con texto.

Exfiltración de imágenes en Android

SparkKitty es otro ejemplo de malware que se infiltra en las tiendas de aplicaciones oficiales, lo que pone de manifiesto una vez más que los usuarios no deben confiar ciegamente en el software que se distribuye en canales de distribución verificados.

Todas las aplicaciones deben ser examinadas minuciosamente para detectar indicios de fraude, como reseñas falsas, editores con antecedentes o historiales dudosos, bajas descargas combinadas con un alto número de reseñas positivas, etc.

Durante la instalación, las solicitudes de almacenamiento de acceso a la galería deben considerarse sospechosas y denegarse si no están relacionadas con la funcionalidad principal de la aplicación.

En iOS, evite instalar perfiles de configuración o certificados a menos que provengan de una fuente confiable. En Android, active Google Play Protect en la configuración y realice análisis completos del dispositivo con regularidad.

En definitiva, quienes poseen criptomonedas no deben guardar imágenes de las frases semilla de su monedero en sus dispositivos móviles, ya que ahora son blanco activo del malware. En su lugar, guárdelas sin conexión en un lugar seguro.

BleepingComputer se ha puesto en contacto con Apple y Google para solicitar comentarios sobre cómo estas aplicaciones se introdujeron en sus tiendas de aplicaciones.

"La aplicación denunciada ha sido eliminada de Google Play y su desarrollador ha sido baneado", informó Google a BleepingComputer.

"Los usuarios de Android están protegidos automáticamente contra esta aplicación, independientemente de la fuente de descarga, gracias a Google Play Protect, que está activado por defecto en los dispositivos Android con los Servicios de Google Play".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#43

Noticias Informáticas / Putin autoriza app de mensajer...

Último mensaje por AXCESS - Junio 24, 2025, 12:35:58 PMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

MOSCÚ, 24 de junio (Reuters) - El presidente ruso, Vladimir Putin, firmó el martes una ley que autoriza el desarrollo de una aplicación de mensajería estatal integrada con los servicios gubernamentales, en un esfuerzo por reducir la dependencia de plataformas como WhatsApp y Telegram. Rusia lleva mucho tiempo buscando establecer lo que denomina soberanía digital mediante la promoción de servicios locales. Su afán por reemplazar las plataformas tecnológicas extranjeras se agudizó tras la retirada de algunas empresas occidentales del mercado ruso tras la invasión de Ucrania por parte de Moscú en febrero de 2022.

Los legisladores rusos afirman que la aplicación estatal tendrá funciones que plataformas como Telegram y WhatsApp no tienen. Los críticos afirman que el hecho de que Rusia ejerza control estatal sobre ella supone riesgos para la privacidad y las libertades personales.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Mikhail Klimarev, director de la Sociedad de Protección de Internet, un grupo ruso de derechos digitales, declaró a principios de este mes que esperaba que Rusia redujera la velocidad de WhatsApp y Telegram para animar a los usuarios a cambiarse a la nueva aplicación.

Fuente:

Reuters

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

MOSCÚ, 24 de junio (Reuters) - El presidente ruso, Vladimir Putin, firmó el martes una ley que autoriza el desarrollo de una aplicación de mensajería estatal integrada con los servicios gubernamentales, en un esfuerzo por reducir la dependencia de plataformas como WhatsApp y Telegram. Rusia lleva mucho tiempo buscando establecer lo que denomina soberanía digital mediante la promoción de servicios locales. Su afán por reemplazar las plataformas tecnológicas extranjeras se agudizó tras la retirada de algunas empresas occidentales del mercado ruso tras la invasión de Ucrania por parte de Moscú en febrero de 2022.

Los legisladores rusos afirman que la aplicación estatal tendrá funciones que plataformas como Telegram y WhatsApp no tienen. Los críticos afirman que el hecho de que Rusia ejerza control estatal sobre ella supone riesgos para la privacidad y las libertades personales.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Mikhail Klimarev, director de la Sociedad de Protección de Internet, un grupo ruso de derechos digitales, declaró a principios de este mes que esperaba que Rusia redujera la velocidad de WhatsApp y Telegram para animar a los usuarios a cambiarse a la nueva aplicación.

Fuente:

Reuters

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#44

Noticias Informáticas / WhatsApp está prohibido en los...

Último mensaje por AXCESS - Junio 24, 2025, 12:35:06 PMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

WASHINGTON, 23 de junio (Reuters) - El servicio de mensajería WhatsApp de Meta Platforms ha sido prohibido en todos los dispositivos de la Cámara de Representantes de EE. UU., según un memorando enviado a todo el personal de la Cámara el lunes.

El aviso indica que la Oficina de Ciberseguridad ha considerado que WhatsApp representa un alto riesgo para los usuarios debido a la falta de transparencia en la protección de sus datos, la ausencia de cifrado de datos almacenados y los posibles riesgos de seguridad que conlleva su uso.

El memorando, emitido por el director administrativo, recomendaba el uso de otras aplicaciones de mensajería, como la plataforma Teams de Microsoft Corp, Wickr de No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, Signal, y iMessage y FaceTime de Apple.

Meta expresó su total desacuerdo con la medida, según declaró un portavoz de la compañía, señalando que la plataforma ofrece un mayor nivel de seguridad que las demás aplicaciones aprobadas.

En enero, un funcionario de WhatsApp afirmó que la empresa israelí de software espía Paragon Solutions había atacado a decenas de sus usuarios, incluidos periodistas y miembros de la sociedad civil.

La Cámara de Representantes ha prohibido otras aplicaciones en los dispositivos del personal en el pasado, incluyendo la aplicación de vídeos cortos TikTok en 2022, debido a problemas de seguridad.

Fuente:

Reuters

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

WASHINGTON, 23 de junio (Reuters) - El servicio de mensajería WhatsApp de Meta Platforms ha sido prohibido en todos los dispositivos de la Cámara de Representantes de EE. UU., según un memorando enviado a todo el personal de la Cámara el lunes.

El aviso indica que la Oficina de Ciberseguridad ha considerado que WhatsApp representa un alto riesgo para los usuarios debido a la falta de transparencia en la protección de sus datos, la ausencia de cifrado de datos almacenados y los posibles riesgos de seguridad que conlleva su uso.

El memorando, emitido por el director administrativo, recomendaba el uso de otras aplicaciones de mensajería, como la plataforma Teams de Microsoft Corp, Wickr de No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, Signal, y iMessage y FaceTime de Apple.

Meta expresó su total desacuerdo con la medida, según declaró un portavoz de la compañía, señalando que la plataforma ofrece un mayor nivel de seguridad que las demás aplicaciones aprobadas.

En enero, un funcionario de WhatsApp afirmó que la empresa israelí de software espía Paragon Solutions había atacado a decenas de sus usuarios, incluidos periodistas y miembros de la sociedad civil.

La Cámara de Representantes ha prohibido otras aplicaciones en los dispositivos del personal en el pasado, incluyendo la aplicación de vídeos cortos TikTok en 2022, debido a problemas de seguridad.

Fuente:

Reuters

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#45

Dudas y pedidos generales / Beneficios en el Foro?

Último mensaje por Luis José Inocente - Junio 24, 2025, 02:39:03 AMBuenas ví que hay beneficios estoy tratando de subir el porcentaje, que son esos beneficios?

#46

Softwares e ISOs / Re:Photoshop CC Version 18.0 (...

Último mensaje por jansito - Junio 23, 2025, 07:04:31 PMthanks

#47

Noticias Informáticas / Cloudflare bloquea ataque DDoS...

Último mensaje por Dragora - Junio 22, 2025, 06:07:43 PM

En mayo de 2025, Cloudflare logró mitigar con éxito un ataque de denegación de servicio distribuido (DDoS) sin precedentes que alcanzó un pico de 7,3 terabits por segundo (Tbps). Este evento supera en un 12% al récord anterior y se ha convertido en el ataque DDoS más grande jamás registrado, dirigido a un proveedor global de alojamiento protegido por el servicio Magic Transit de Cloudflare.

¿Qué es un ataque DDoS y por qué este es tan significativo?

Un ataque DDoS tiene como objetivo colapsar la infraestructura de red de una víctima enviando volúmenes masivos de tráfico malicioso, generando interrupciones, caídas del servicio e impacto financiero. En este caso, el ataque entregó un volumen impresionante de 37,4 terabytes de datos en tan solo 45 segundos, equivalente a más de 7.500 horas de streaming en HD o más de 12 millones de imágenes JPEG transmitidas al mismo tiempo.

Cloudflare, una empresa líder en servicios de infraestructura web y ciberseguridad, logró detener el ataque sin intervención manual, demostrando la capacidad de su red global distribuida.

Origen y táctica del ataque DDoS masivo

El ataque se originó desde 122.145 direcciones IP distribuidas en 161 países, siendo los principales focos Brasil, Vietnam, Taiwán, China, Indonesia y Ucrania. Esta dispersión geográfica permitió que el tráfico malicioso burlara sistemas de defensa convencionales y saturara los recursos de red de la víctima.

Una de las tácticas clave fue el uso de múltiples puertos de destino, con un promedio de 21.925 puertos por segundo y un pico de 34.517 puertos por segundo, lo cual tiene como objetivo evadir firewalls e IDS (sistemas de detección de intrusos) mediante tráfico disperso y altamente fragmentado.

Mitigación automatizada con Magic Transit y red anycast global

La red anycast de Cloudflare dispersó el tráfico de ataque entre 477 centros de datos distribuidos en 293 ubicaciones globales, neutralizando la amenaza sin intervención humana. Esta capacidad se logró mediante tecnologías avanzadas como:

- Huella digital en tiempo real

- Compartición de inteligencia dentro del centro de datos

- Reglas de mitigación automatizadas

- Rutas dinámicas de red

Estas funciones permiten a Cloudflare responder de forma inmediata y eficaz a ataques masivos, reduciendo el impacto para sus clientes y la infraestructura afectada.

Principales vectores del ataque: UDP, amplificación y servicios mal configurados

Aunque el 99,996% del tráfico malicioso fue generado por inundaciones UDP, también se utilizaron múltiples vectores para aumentar la complejidad y efectividad del ataque. Entre ellos se encuentran:

Reflexión QOTD (Quote of the Day)

- Reflexión de eco (Echo Reflection)

- Amplificación NTP (Network Time Protocol)

- Inundación UDP con botnet Mirai

- Flooding por mapeo de puertos

- Amplificación mediante RIPv1

Estos vectores se aprovecharon de servicios heredados y mal configurados que aún están expuestos en muchas redes, lo cual refuerza la importancia de aplicar configuraciones seguras y cerrar servicios obsoletos.

Prevención y aprendizaje: Feed de amenazas de Cloudflare

Como parte de su compromiso con la comunidad, Cloudflare incluyó los indicadores de compromiso (IoC) de este ataque en su DDoS Botnet Threat Feed, un servicio gratuito que permite a las organizaciones:

- Bloquear IPs maliciosas antes de que alcancen sus sistemas

- Mejorar la inteligencia de amenazas

- Anticiparse a campañas DDoS similares

Actualmente, más de 600 organizaciones utilizan este feed, y Cloudflare alienta a empresas de todos los tamaños a suscribirse como medida proactiva de protección contra ataques DDoS a gran escala.

Un llamado urgente a la protección contra DDoS

El ataque de 7,3 Tbps representa una nueva era en la escala y sofisticación de los ataques DDoS. Con ciberdelincuentes aprovechando botnets masivas, servicios abiertos y configuraciones incorrectas, la mitigación automatizada, el monitoreo en tiempo real y el uso de redes distribuidas como la de Cloudflare se vuelven esenciales.

Para las organizaciones que dependen de su presencia digital, adoptar soluciones como Magic Transit, mantener configuraciones seguras y participar en programas de inteligencia de amenazas es fundamental para evitar interrupciones críticas en 2025.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#48

Noticias Informáticas / CVE-2025-4322: Grave vulnerabi...

Último mensaje por Dragora - Junio 22, 2025, 06:03:33 PM

Una vulnerabilidad crítica de escalada de privilegios está siendo explotada activamente por ciberdelincuentes en el popular tema de WordPress Motors, desarrollado por StylemixThemes, permitiendo a los atacantes tomar el control total del sitio web al secuestrar cuentas de administrador.

¿Qué es CVE-2025-4322 y cómo afecta a los sitios con el tema Motors?

La falla, rastreada como CVE-2025-4322, fue detectada por el equipo de seguridad de Wordfence, que alertó sobre su gravedad a principios de mayo de 2025. La vulnerabilidad afecta a todas las versiones de Motors anteriores a la 5.6.67 e involucra una validación inadecuada de identidad del usuario durante el proceso de restablecimiento de contraseña.

Este error permite a actores no autenticados manipular el sistema de recuperación de contraseñas y cambiar la contraseña de cuentas de administrador, sin necesidad de credenciales previas. Wordfence recomendó aplicar de inmediato la versión corregida 5.6.68, lanzada por StylemixThemes el 14 de mayo de 2025, pero muchos usuarios no actualizaron sus sitios a tiempo.

Explotación activa y escala de los ataques

El 20 de mayo de 2025, un día después de que Wordfence hiciera pública la falla, se comenzaron a observar ataques en entornos reales. Para el 7 de junio, la actividad maliciosa había escalado drásticamente, con más de 23.100 intentos de explotación bloqueados por Wordfence en sitios protegidos.

El tema Motors es ampliamente utilizado por sitios relacionados con el sector automotriz y cuenta con más de 22,000 instalaciones activas adquiridas a través de EnvatoMarket. Su popularidad lo convierte en un objetivo especialmente atractivo para campañas de ataques automatizados y dirigidos.

Detalles técnicos del ataque y cómo se ejecuta

La vulnerabilidad reside en el widget "Registro de inicio de sesión" del tema, específicamente en su funcionalidad de recuperación de contraseña. El proceso de ataque incluye los siguientes pasos:

- Descubrimiento de URL: El atacante localiza rutas comunes donde se encuentra el widget, como /login-register, /account, /reset-password, y /signin.

- Envía una solicitud POST manipulada: Utiliza un valor hash_check con caracteres UTF-8 inválidos, lo que fuerza un error de comparación en la lógica de validación.

- Cambio de contraseña de administrador: Inserta un campo stm_new_password con una nueva contraseña para un ID de usuario que corresponde al rol de administrador.

- Acceso total y persistencia: Una vez dentro del panel de WordPress, el atacante crea nuevas cuentas de administrador y bloquea a los usuarios legítimos al cambiar sus credenciales.

Entre las contraseñas maliciosas utilizadas se han identificado ejemplos como:

- ¡Prueba123! No tienes permitido ver enlaces. Registrate o Entra a tu cuenta#

- rzkkd$SP3znjrn

- KurdNo tienes permitido ver enlaces. Registrate o Entra a tu cuentaKurd12123

- owm9cpXHAZTk

- db250WJUNEiG

Estos valores son indicativos de accesos no autorizados y pueden ayudar a identificar si un sitio ha sido comprometido.

Señales de que tu sitio puede estar comprometido

Si utilizas el tema Motors en una versión vulnerable, debes estar alerta ante los siguientes signos de explotación de CVE-2025-4322:

- Aparición de cuentas de administrador desconocidas.

- Imposibilidad de iniciar sesión con cuentas legítimas (contraseñas modificadas).

- Cambios no autorizados en la configuración del sitio.

- Creación de publicaciones o enlaces externos no solicitados.

Wordfence también ha publicado un listado de direcciones IP involucradas en los ataques, recomendando su inclusión inmediata en las listas de bloqueo de firewalls y sistemas de seguridad web.

Recomendaciones urgentes para administradores de WordPress

- Actualiza el tema Motors a la versión 5.6.68 o superior sin demora.

- Revisa todos los registros de acceso recientes y cuentas de usuario con privilegios elevados.

- Implementa un firewall de aplicaciones web (WAF) para bloquear ataques automatizados.

- Cambia las contraseñas de administrador y fuerza el restablecimiento para todos los usuarios críticos.

- Utiliza plugins de seguridad como Wordfence o iThemes Security para monitoreo continuo.

Una advertencia más sobre la importancia de las actualizaciones

El caso de CVE-2025-4322 demuestra una vez más la necesidad de aplicar actualizaciones de seguridad de forma inmediata, especialmente en temas y plugins populares de WordPress. Las fallas de escalada de privilegios pueden comprometer completamente la integridad del sitio y la seguridad de los datos de los usuarios.

Mantener una política de actualización proactiva, monitoreo constante y defensa en profundidad es esencial para proteger cualquier presencia digital en 2025 y más allá.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#49

Noticias Informáticas / Ataques cibernéticos combinado...

Último mensaje por Dragora - Junio 22, 2025, 05:55:03 PM

En abril de 2025, dos de los principales minoristas del Reino Unido, Marks & Spencer (M&S) y Co-op, fueron víctimas de un ataque cibernético coordinado clasificado oficialmente como un "evento cibernético combinado único". La evaluación fue realizada por el Centro de Monitoreo Cibernético (CMC), una organización independiente creada por la industria de seguros británica para analizar y categorizar grandes incidentes de seguridad digital.

La entidad confirmó que ambos ataques compartieron un mismo actor de amenazas, cronología cercana y tácticas, técnicas y procedimientos (TTPs) similares, lo que llevó a la conclusión de que se trató de una única campaña orquestada con un impacto sistémico de categoría 2.

Impacto financiero significativo en el sector minorista británico

El CMC estima que el ataque combinado contra Marks & Spencer y Co-op podría causar pérdidas financieras de entre 270 y 440 millones de libras esterlinas (equivalentes a 363 a 592 millones de dólares estadounidenses). Este tipo de incidentes cibernéticos no solo interrumpen las operaciones comerciales, sino que también provocan efectos dominó sobre proveedores, socios logísticos y servicios contratados por las cadenas de distribución.

Si bien un ataque similar ocurrió contra la cadena de lujo Harrods durante el mismo periodo, este no ha sido incluido en el evento combinado debido a la falta de evidencia suficiente sobre su origen y consecuencias.

Ingeniería social: la puerta de entrada del ataque

Los primeros indicios apuntan a que el vector de acceso inicial en ambos ataques fue el uso de técnicas avanzadas de ingeniería social, enfocadas principalmente en suplantar a personal de soporte técnico o departamentos de TI. Esta metodología, utilizada con éxito creciente en campañas de intrusión, permite a los atacantes obtener credenciales o accesos privilegiados engañando a empleados legítimos.

El grupo responsable, según fuentes preliminares del CMC, sería Scatter Spider (también identificado como UNC3944), una célula activa dentro del colectivo de ciberdelincuentes conocido como The Com. Este grupo ha sido relacionado con una serie de ataques altamente sofisticados dirigidos a empresas de sectores críticos.

Scatter Spider se especializa en infiltraciones mediante ataques de ingeniería social dirigidos, aprovechando la fluidez en inglés de sus miembros para simular comunicaciones legítimas del área de soporte técnico. Sus acciones pasadas han demostrado un patrón de enfoque sectorial, en el que apuntan a industrias específicas con campañas coordinadas.

Advertencia para otras industrias: el siguiente objetivo podría ser el sector seguros

El Google Threat Intelligence Group (GTIG) ha emitido una advertencia señalando que Scatter Spider ha comenzado a apuntar a compañías aseguradoras en Estados Unidos. Esta nueva campaña podría replicar el mismo modus operandi observado en el Reino Unido, con ataques dirigidos a mesas de ayuda, centros de llamadas y otros puntos de contacto con personal interno.

"El historial de este grupo sugiere que, una vez que identifican una industria como vulnerable, ejecutan múltiples ataques dentro de ese sector", declaró John Hultquist, analista principal del GTIG. "Esperamos una escalada de incidentes de alto perfil en los próximos meses, a medida que los atacantes avancen de un sector a otro".

Tata Consultancy Services niega implicación en el incidente

En medio de las investigaciones, el gigante tecnológico indio Tata Consultancy Services (TCS) —uno de los principales proveedores de servicios para Marks & Spencer— aclaró que sus sistemas y usuarios no fueron comprometidos como parte del ataque. Sin embargo, una investigación interna sigue en curso, luego de que el Financial Times informara que se estaba evaluando si los sistemas de TCS pudieron haber sido utilizados como punto de acceso para el ataque inicial.

Un entorno cada vez más hostil: conexiones con la operación Qilin

Este incidente se produce en un contexto de creciente sofisticación del ecosistema de ransomware. Recientemente, se ha revelado que el grupo Qilin RaaS (ransomware como servicio) ha implementado una nueva estrategia de presión sobre las víctimas: asistencia legal personalizada y presión mediática.

Además de proporcionar herramientas automatizadas de cifrado, Qilin ahora ofrece asesoría legal a sus afiliados y afirma tener un equipo de periodistas internos para redactar publicaciones en blogs, diseñadas para intimidar públicamente a las víctimas durante las negociaciones de rescate. Este enfoque apunta a intensificar el impacto psicológico de los ataques y forzar el pago de los rescates más rápidamente.

El auge de los eventos cibernéticos combinados y su amenaza sistémica

Los ataques combinados contra Marks & Spencer y Co-op representan una nueva forma de amenaza cibernética a gran escala, que apunta a sectores enteros y aprovecha vectores de acceso como la ingeniería social sofisticada. La aparición de grupos como Scatter Spider y el crecimiento de modelos como Qilin RaaS demuestran que los actores de amenazas están operando con estrategias más integrales, coordinadas y agresivas.

Este tipo de incidentes subraya la necesidad urgente de que las organizaciones refuercen sus estrategias de ciberseguridad, especialmente en lo que respecta a la formación del personal, la protección de servicios de soporte y la detección de anomalías en accesos internos.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#50

Noticias Informáticas / Qilin RaaS intensifica su ofen...

Último mensaje por Dragora - Junio 22, 2025, 05:47:13 PM

El ecosistema del ransomware continúa evolucionando, y el grupo cibercriminal detrás del esquema ransomware como servicio (RaaS) conocido como Qilin ha dado un paso más allá en la sofisticación de sus operaciones. Ahora, este grupo está proporcionando asesoría legal a sus afiliados, con el objetivo de incrementar la presión sobre las víctimas y maximizar los pagos por rescate. Esta funcionalidad se encuentra integrada en el panel de control de afiliados bajo el nombre "Llamar a un abogado".

Qilin: líder en ataques de ransomware en 2025

Según la firma de ciberseguridad Cybereason, esta nueva estrategia legal forma parte de un proceso de expansión del grupo Qilin, también identificado como Gold Feather y Water Galura, activo desde octubre de 2022. Con la caída de grupos como LockBit, BlackCat, Everest, RansomHub y BlackLock, Qilin ha logrado posicionarse como uno de los principales actores en el mercado del ransomware.

En abril de 2025, Qilin encabezó la lista de grupos con más ataques, registrando 72 víctimas. En mayo, se le atribuyeron al menos 55 ataques, superado solo por Safepay (72) y Luna Moth (67). Desde inicios del año, Qilin se mantiene como el tercer grupo de ransomware más activo, solo detrás de Cl0p y Akira, con un total de 304 víctimas documentadas.

Una plataforma de ciberdelincuencia "todo en uno"

De acuerdo con un análisis reciente de Qualys, Qilin ha construido un ecosistema criminal maduro que ofrece desde cargas útiles en Rust y C, hasta herramientas avanzadas para evadir detección, propagarse en redes, borrar rastros y automatizar negociaciones. Además, el grupo ofrece servicios complementarios como spam, almacenamiento de datos a gran escala y orientación legal, lo que lo convierte en mucho más que un proveedor de ransomware.

Una de las adiciones más polémicas es su función de asistencia legal, que permite a los afiliados contactar con un supuesto equipo jurídico del grupo para obtener apoyo estratégico en los procesos de extorsión. Según capturas de foros de la dark web, incluso se destaca que la "mera presencia de un abogado en el chat puede presionar a las empresas víctimas a pagar, por temor a consecuencias legales".

Asimismo, el panel de afiliados ahora permite realizar ataques DDoS, enviar spam automatizado a correos y teléfonos corporativos, e incluso acceder a un equipo de "periodistas internos" que ayudan a crear presión mediática sobre las víctimas.

Migración de afiliados y crecimiento tras la caída de RansomHub

Las recientes disoluciones y fracturas en grupos como RansomHub han provocado que varios de sus afiliados migren a Qilin, impulsando aún más su crecimiento. Esta transferencia de talento delictivo ha convertido a Qilin en una plataforma de ciberdelincuencia como servicio (CaaS) altamente profesionalizada.

Los investigadores Mark Tsipershtein y Evgeny Ananin destacan que la infraestructura de Qilin es una de las más avanzadas técnicamente, con mecanismos de ejecución en modo seguro, limpieza de logs y sofisticadas herramientas de acceso remoto.

Nuevas tácticas y amenazas paralelas en el entorno ransomware

En paralelo, la firma Intrinsec ha detectado que un afiliado del grupo Rhysida comenzó a utilizar la herramienta de código abierto Eye Pyramid C2, una backdoor basada en Python usada previamente por operadores de RansomHub. Esta utilidad permite mantener el acceso a endpoints comprometidos y lanzar nuevas cargas maliciosas.

Además, una filtración de registros de chat del grupo Black Basta ha revelado la identidad de un actor conocido como Tinker, considerado uno de los colaboradores más cercanos al líder del grupo, Tramp. Tinker se encargaba de analizar datos financieros de las víctimas, realizar ingeniería social y dirigir campañas de phishing sofisticadas, como ataques a través de Microsoft Teams que llevaban a los usuarios a instalar herramientas como AnyDesk para facilitar el acceso de los atacantes.

Entre diciembre de 2023 y junio de 2024, Tinker habría recibido al menos 105,000 dólares en criptomonedas, aunque su afiliación actual a un grupo específico no ha sido confirmada.

Acciones legales contra cibercriminales: arrestos en Ucrania y Tailandia

En una operación internacional, un miembro del grupo Ryuk, de 33 años, fue extraditado a Estados Unidos desde Kiev tras ser arrestado por su participación como agente de acceso inicial (IAB). El sospechoso escaneaba redes corporativas en busca de vulnerabilidades, cuyos accesos eran luego vendidos a otros actores para lanzar ataques coordinados.

Simultáneamente, las autoridades de Tailandia desmantelaron una célula criminal compuesta por ciudadanos chinos y del sudeste asiático que operaba desde un hotel en Pattaya. Se trataba de un centro desde el cual se gestionaban campañas de ransomware y estafas de inversión que afectaron a múltiples víctimas, especialmente en Australia.

Qilin redefine el modelo de ransomware como servicio

El caso de Qilin evidencia una evolución significativa en el panorama del ransomware como servicio. El grupo no solo lidera en número de ataques, sino que se consolida como una plataforma de ciberdelincuencia integral, con funcionalidades que incluyen asesoría legal, campañas mediáticas, y herramientas automatizadas de ataque.

Este modelo híbrido entre software malicioso, servicios legales y presión psicológica marca una nueva etapa en la profesionalización del ransomware, obligando a las organizaciones a redoblar sus esfuerzos en detección proactiva, gestión de vulnerabilidades y educación en ciberseguridad.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta