Léase el apartado de Noticias del Foro, y en particular observe las fuentes de las cuales se extrajeron las noticias.

Le guiarán hacia los mejores Blog´s sobre informática y ciberseguridad.

También se hace eco y mención de los Foros de ciberdelincuencia especializados más notorios del momento.

Le guiarán hacia los mejores Blog´s sobre informática y ciberseguridad.

También se hace eco y mención de los Foros de ciberdelincuencia especializados más notorios del momento.

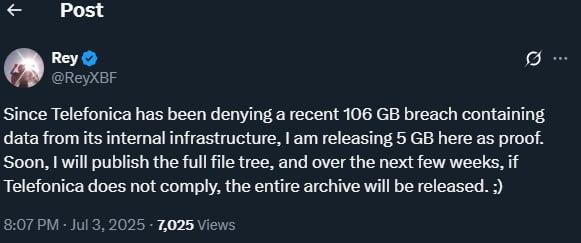

—dijo Rey.

—dijo Rey.