Estoy muy contento de compartir PAYGoat, una aplicación bancaria intencionalmente vulnerable, creada para demostrar fallos en la lógica de negocio que muchas veces se pasan por alto en auditorías tradicionales.

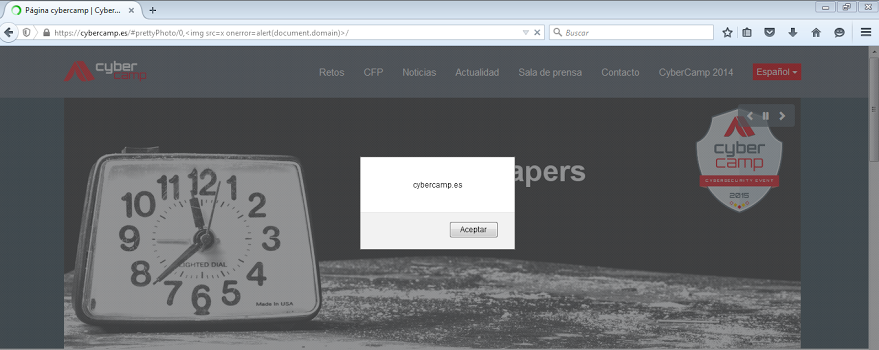

🧠 Mientras que la mayoría de los laboratorios se enfocan en vulnerabilidades técnicas como XSS o SQLi, PAYGoat está diseñada para simular comportamientos financieros reales —registro de usuarios, transferencias, préstamos y más— permitiéndote explorar bypass de autorización, condiciones de carrera, manipulación de cuentas, y abusos en la lógica del negocio en un entorno seguro.

🛠� Características:

- Autenticación con JWT y base de datos SQLite

- Operaciones de cuenta y solicitud de préstamos

- Actualización de perfil con parámetros ocultos

- Soporte para múltiples monedas (y abusos😉)

- Retos organizados en la carpeta lessons

📁 Código fuente e instrucciones de instalación:

👉 Repositorio en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Te voy adelantar las felicitaciones ya que mañana andas de cumpleañera; en nombre de la Comunidad Troll te deseo un feliz cumple perra que te la pases de lo mejor y lo mas importarte que disfrutes el #FBFriendlyLogout Jajajajajaja PD: maldito no puedo ingresar

Te voy adelantar las felicitaciones ya que mañana andas de cumpleañera; en nombre de la Comunidad Troll te deseo un feliz cumple perra que te la pases de lo mejor y lo mas importarte que disfrutes el #FBFriendlyLogout Jajajajajaja PD: maldito no puedo ingresar