Buenas Underc0de hoy vengo con este tutorial el cual tratara de cómo instalar Backtrack 5 muy bien espero que les sea de su agrado y pues empecemos:

-Bien antes que nada una pequeña info de la Distribucion:

BackTrack es una distribución GNU/Linux en formato LiveCD pensada y diseñada para la auditoría de seguridad y relacionada con la seguridad informática en general. Actualmente tiene una gran popularidad y aceptación en la comunidad que se mueve en torno a la seguridad informática.

Se deriva de la unión de dos grandes distribuciones orientadas a la seguridad, el Auditor + WHAX. WHAX es la evolución del Whoppix (WhiteHat Knoppix), el cual pasó a basarse en la distribución Linux SLAX en lugar de Knoppix. La última versión de esta distribución cambió el sistema base, antes basado en Slax y ahora en Ubuntu.1

Incluye una larga lista de herramientas de seguridad listas para usar, entre las que destacan numerosos scanners de puertos y vulnerabilidades, archivos de exploits, sniffers, herramientas de análisis forense y herramientas para la auditoría Wireless. Fue incluida en el puesto 32 de la famosa lista "Top 100 Network Security Tools" de 2006.2

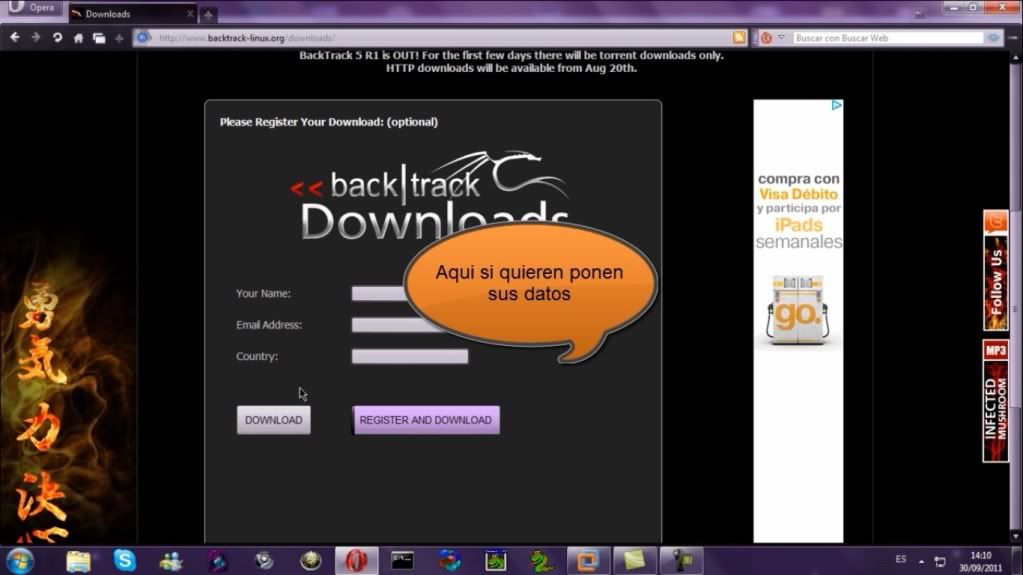

Bueno ahora si empecemos con el tutorial; Bueno chicos antes que nada tienen ir a la pagina de descarga para asi poderse descargar el distro:

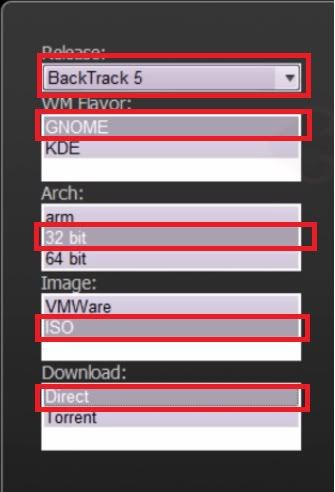

Bien si ustedes quieren llenan esos datos no necesariamente tiene que ser obligatorio jeje bueno ahora el siguiente paso es seleccionar todas la opciones bien para seguir con el tutorial ya que si te vienes empezando en el mundo Linux lo mejor sería solo guiarse no mas pero si eres avanzado pues cambiarle las opciones del distro ok, bueno solo seleccionen todo a como aparece en la imagen:

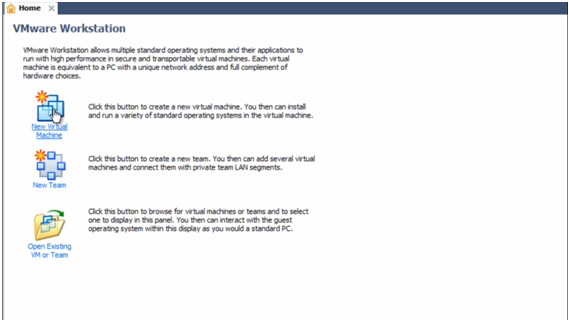

Bien ya teniendo esto le damos en el boton click to donwload y ahora dejamos que se descargue ok el archivo ISO pesa como 2 GB a algunos le saldra 1,9 pero es normal ok, Bueno prosigamos ahora abrimos el VMware workstation 6 aquí la podran descagar

:

:No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Bien ya que se lo Descargaron ahora prosigamos lo abren se van a adonde dice NEW VIRTUAL MACHINE

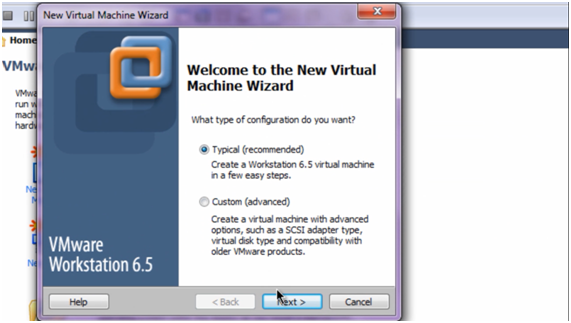

Ahoralo dejan en Typical

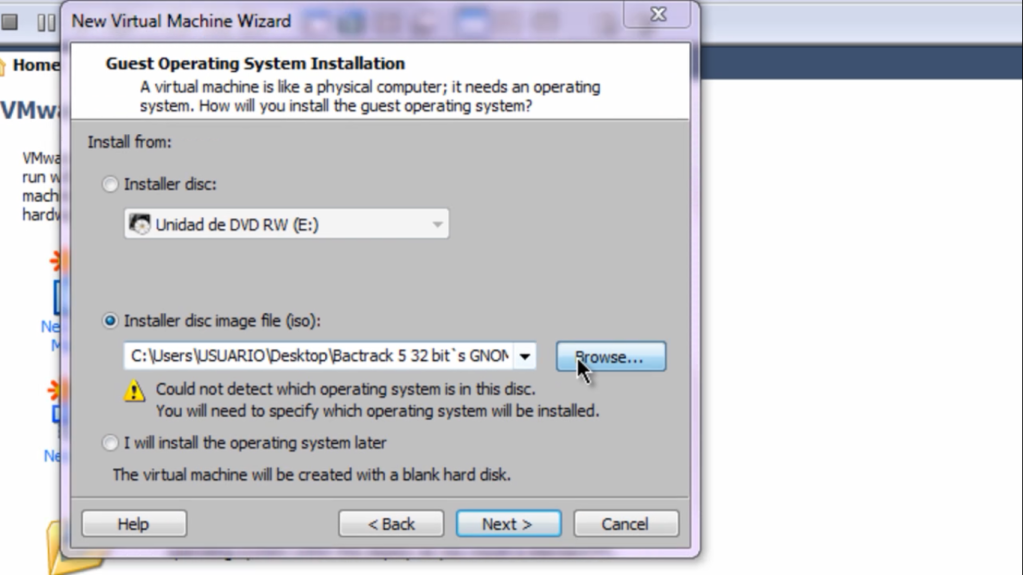

Colocan la opción de instalar disco de imagen (ISO) y lo buscan:

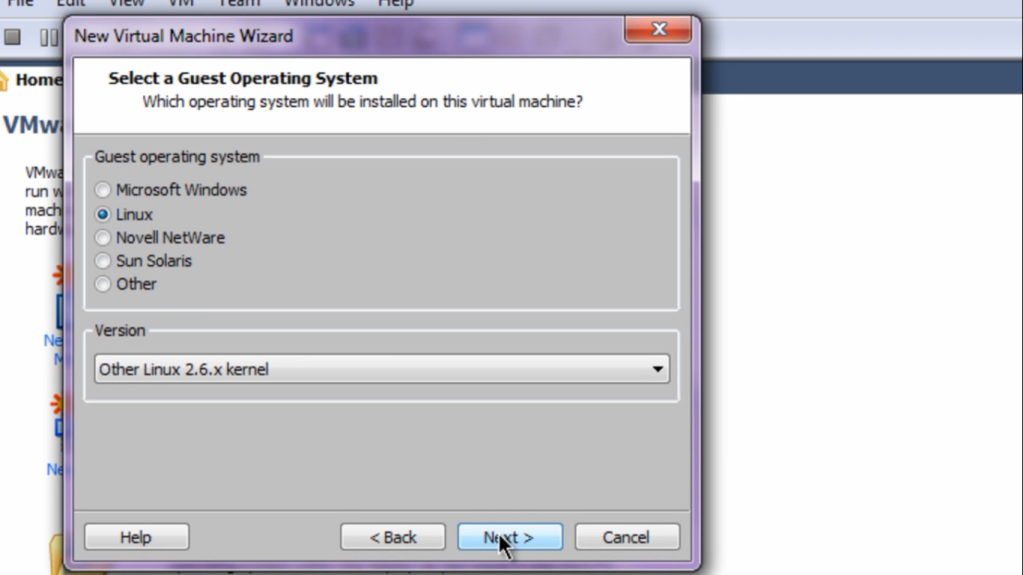

Bien ahora en los sistemas Operativos Colocan la Opcion que dice Linux y en la versión colocan other Linux 2.6.xx kernel:

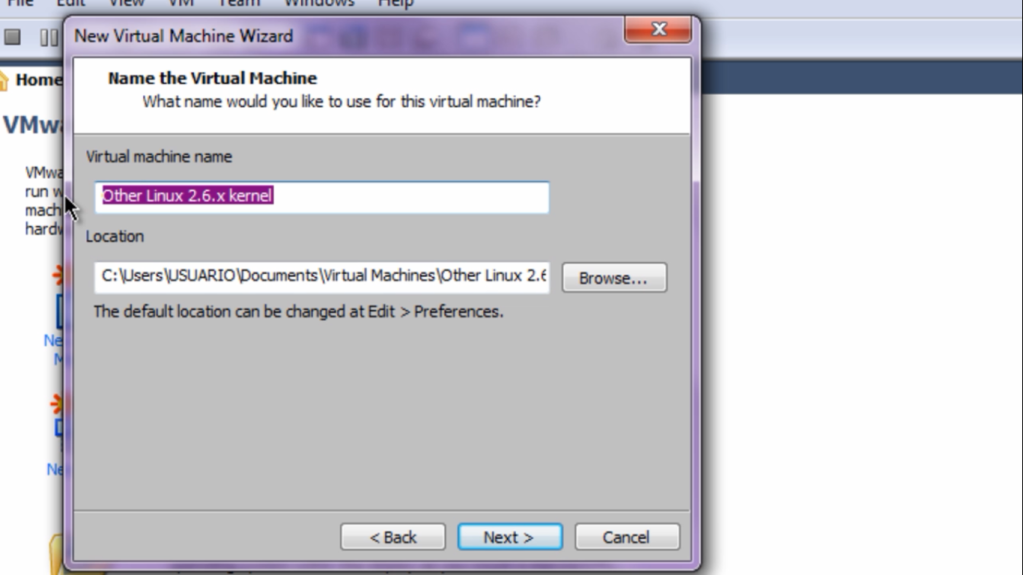

Ahora colocan el nombre que quieran en donde esta subrayado es donde tienen que poner el nombre:

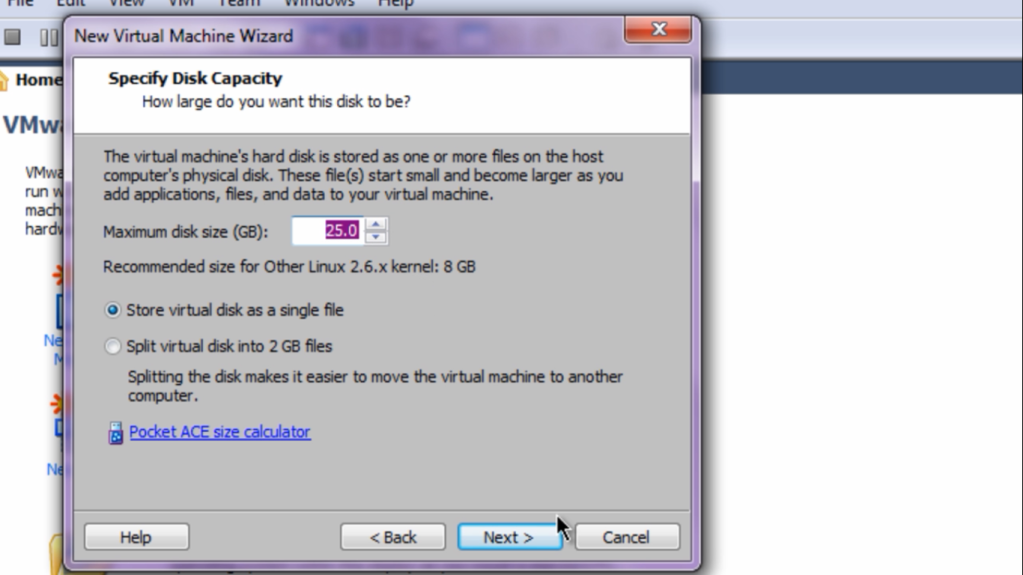

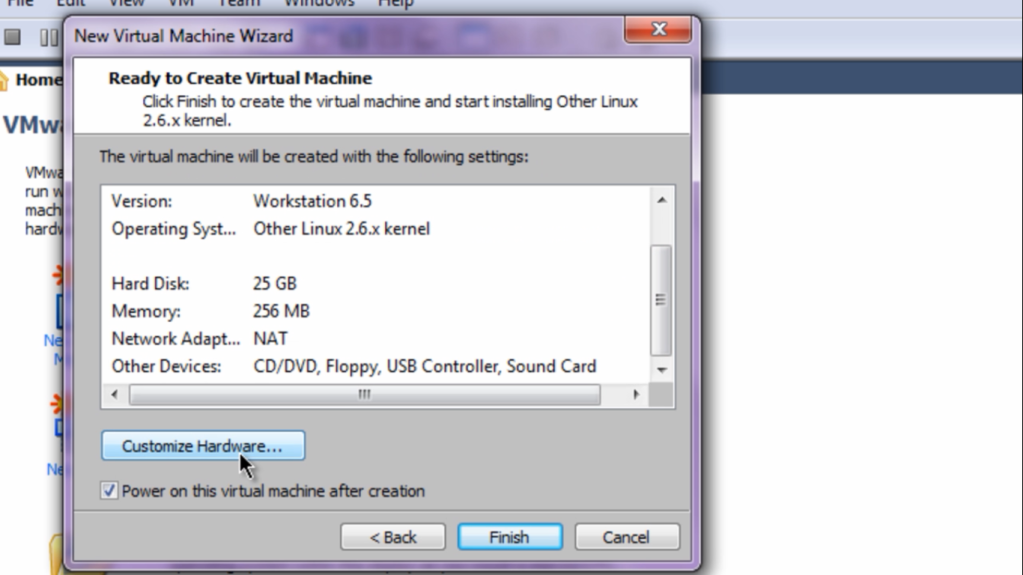

Bien ahora le damos next y en el espacio en disco le dan lo que ustedes quieran claro mas de 20 gb basta yo le pondré 25:

Y dejamos las otras opciones como están ok, ahora le damos en next y y luego customize hardware

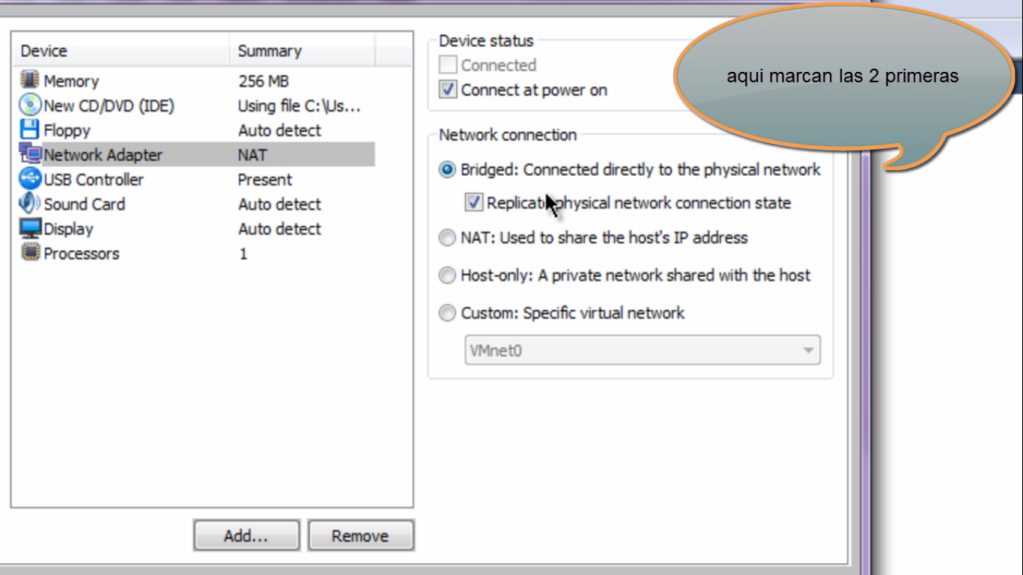

Ahora nos vamos a la opción de network adapter y lo colocamos a como se encuentra en la imagen:

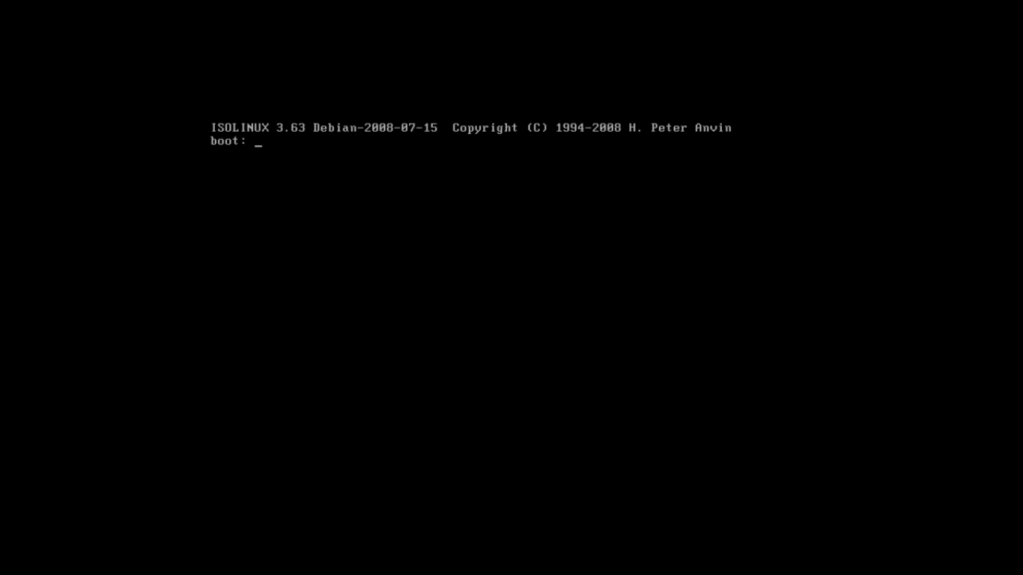

Bien ahora le damos OK y luego FINISH e imediatamente se nor arrancara el Sitema Operativo, Bueno ya cuando les arranque y les salgan el boot le dan enter:

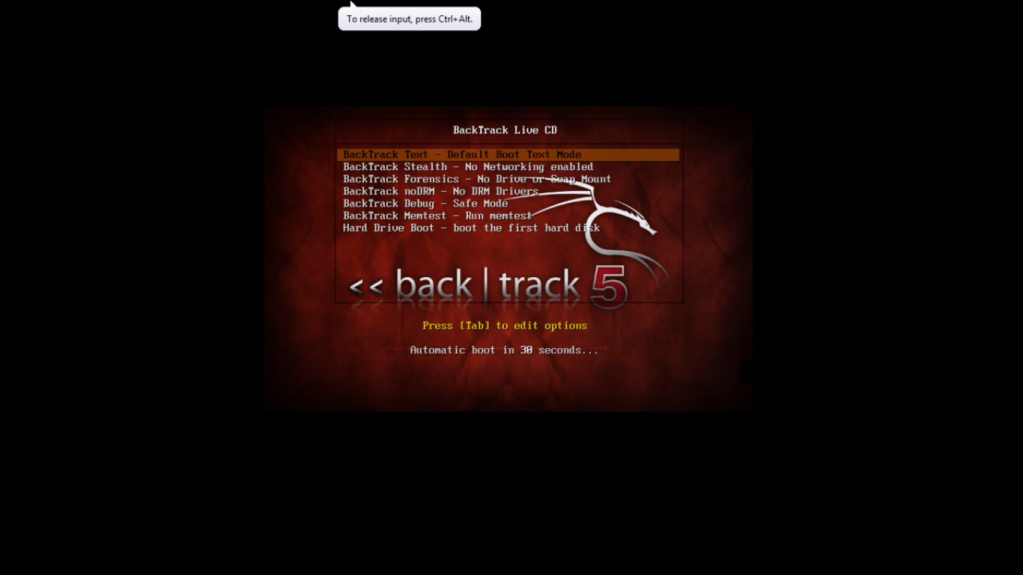

Y se nos abrirá un menú , es el menú de backtrack live cd:

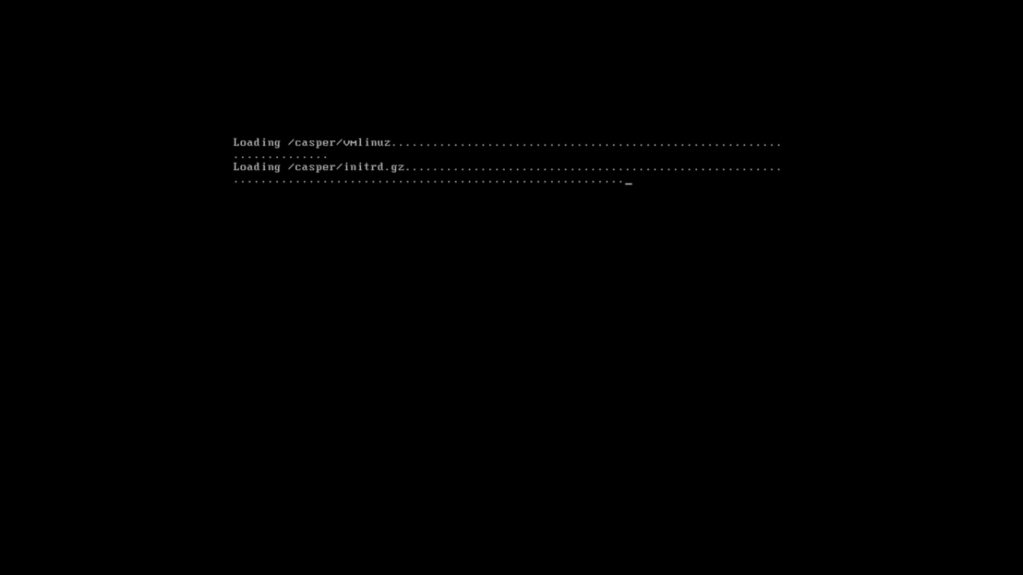

Bien solo le damos enter a la opción que esta marcada y dejamos que cargue:

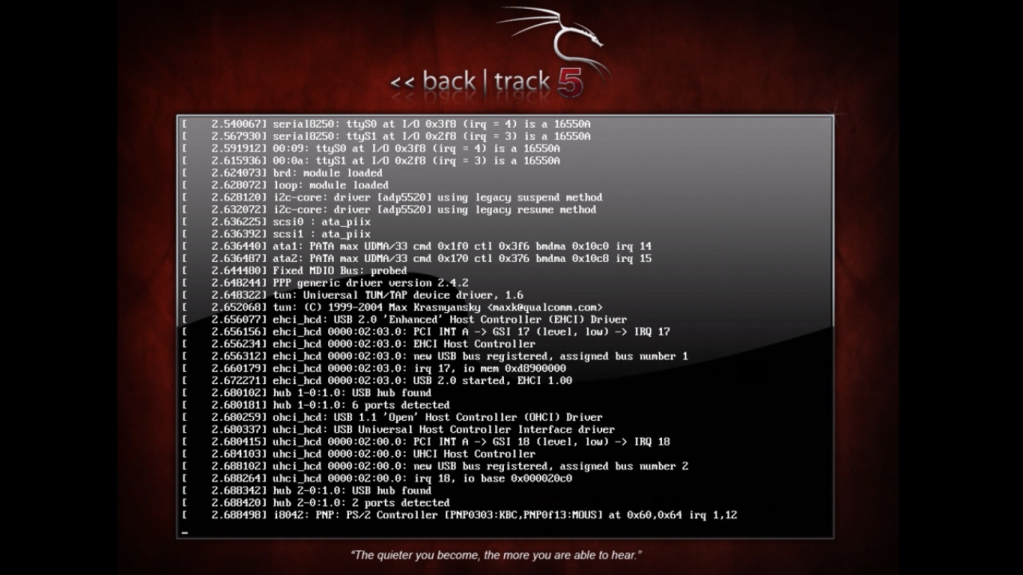

Dejamos que se nos cargue todo:

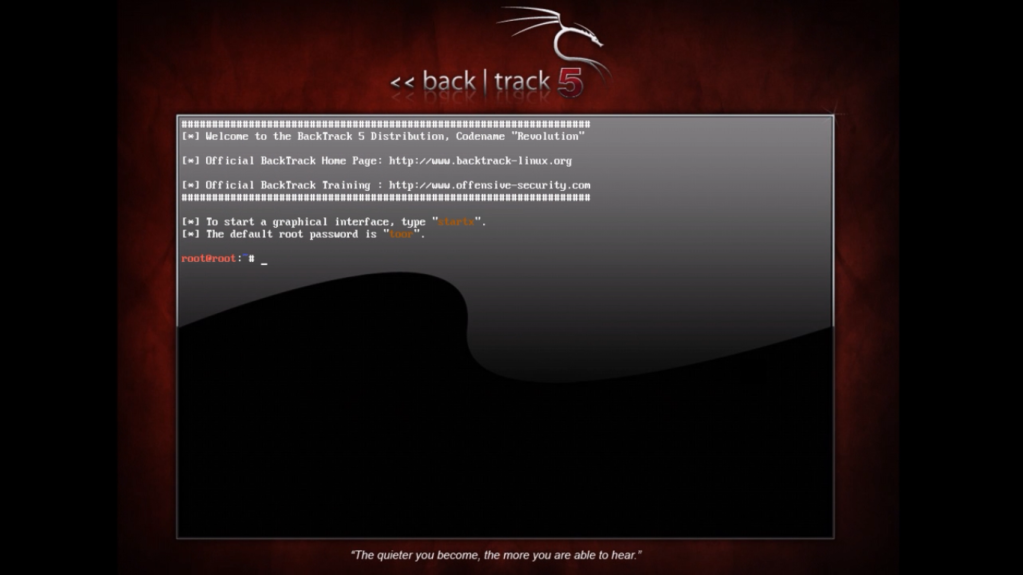

Bien ya después que se nos alla cargado nos mostrara la Shell del backtrack:

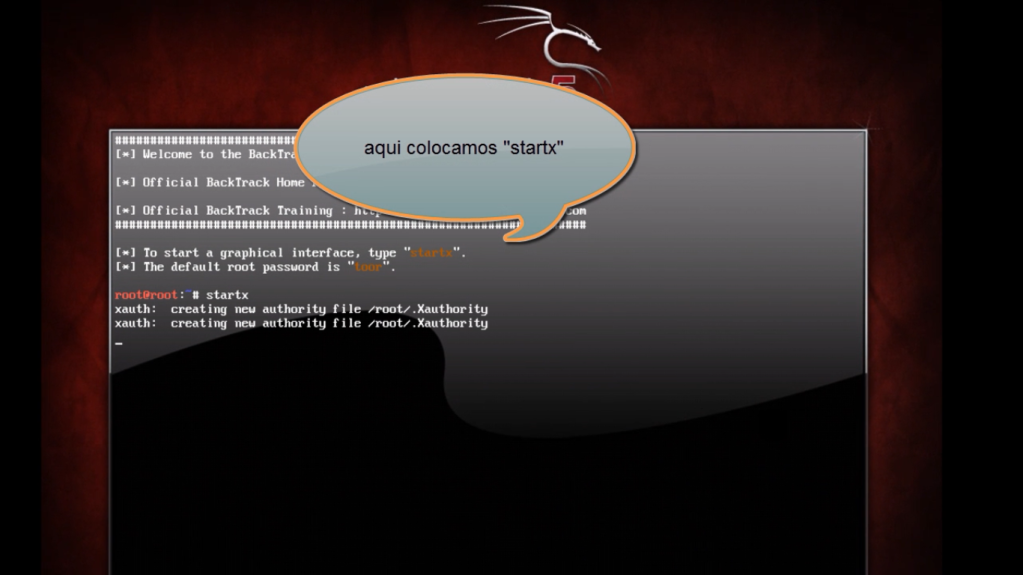

Bien ahora solo colocamos STARTX y le damos enter:

Dejemos que se nos cargue todo y cuando ya se nos cargue nos saldrá la distro con sus menus fondo etc...xD

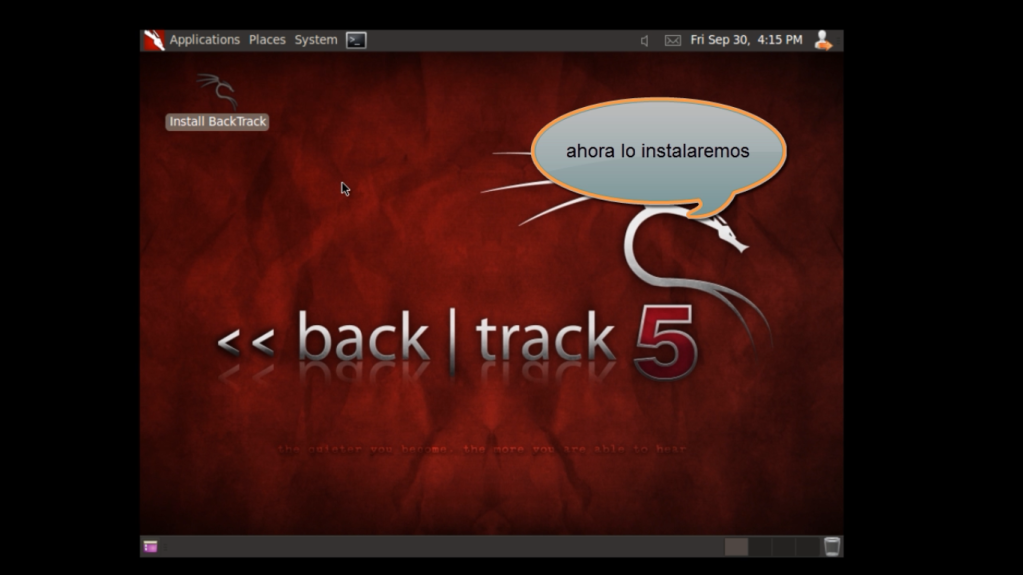

Bien ahora instalaremos la Distro para ello vamos a darle doble click al archivo que aparece en el escritorio llamado Install BackTrack

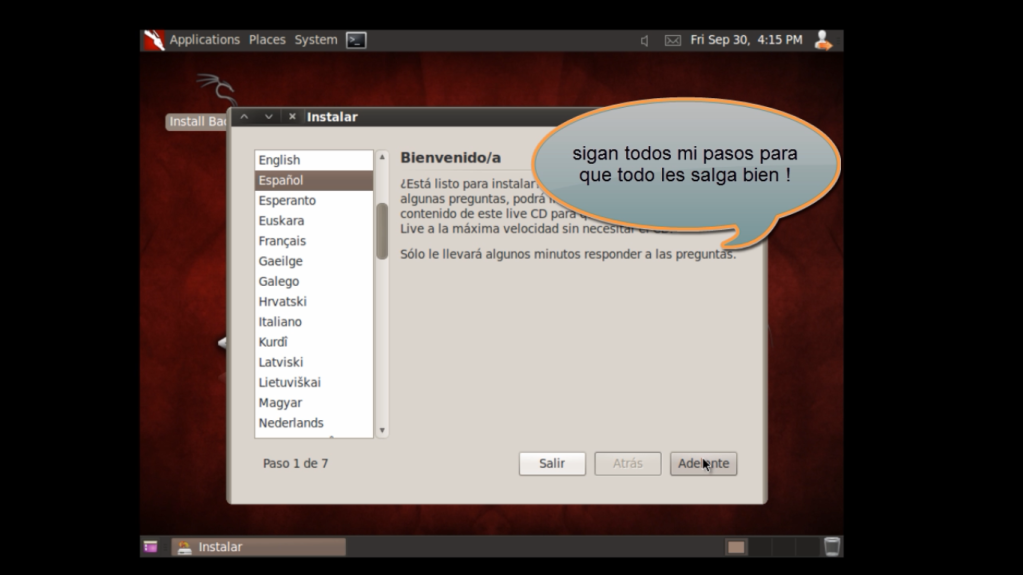

Puede que les dure caragando el archivo pero déjenlo que abra, Bien luego de que se les alla abierto colocan el idioma español:

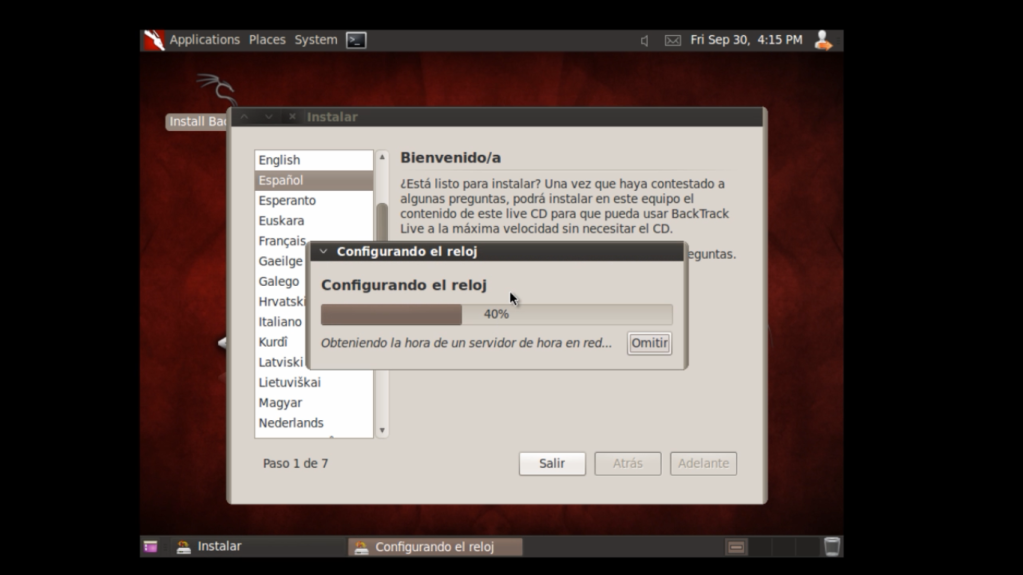

Ahora en ese momento se les va a configurar el reloj :

Luego les pedirán donde se encuentran para poder confirmar:

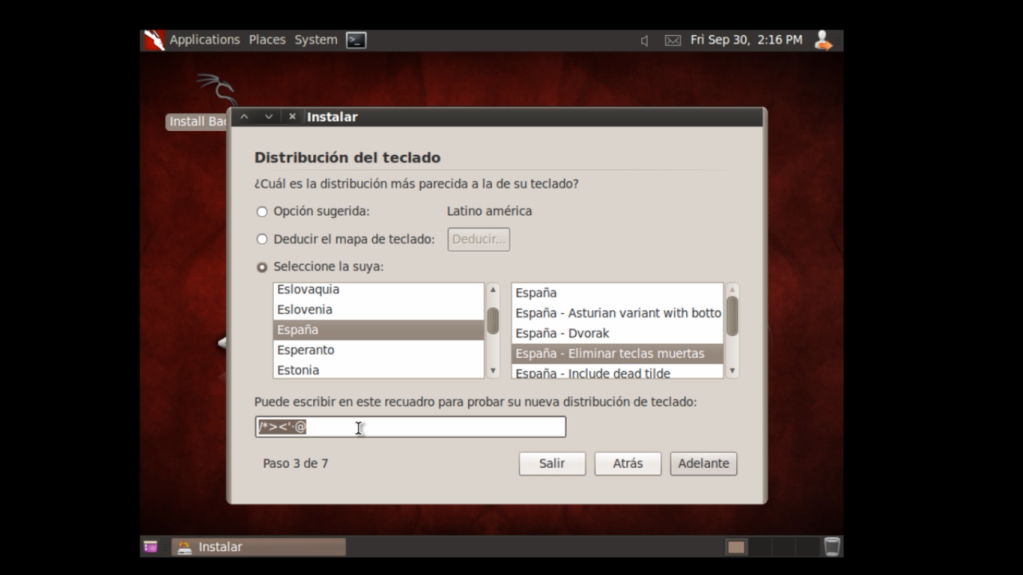

Le damos adelante y nos toparemos con la distribución del teclado bueno esto generalemente backtrack se acomoda con el taclado español y si a ustedes no tienen que pner ese teclado solo pregunten donde crearon su teclado xD segurament en la caja de compra decía jjjee bueno algo asi tienen que poner:

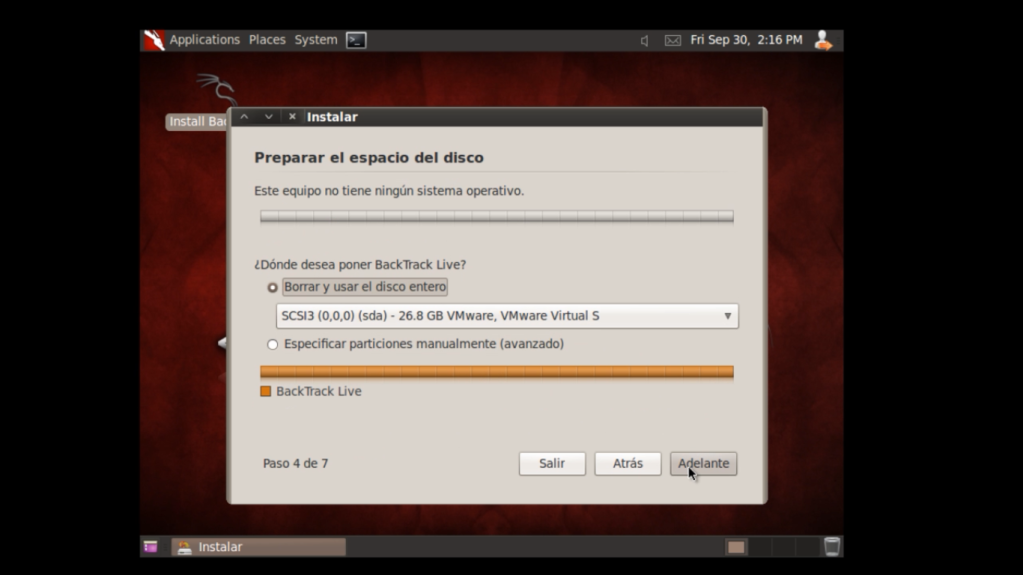

En donde se encuentra subrayado el texto es para probar si el distro reconoce las teclas que tu quieres que salgan ok bueno seguimos adelante; Bien aquí es algo complicado para los que instalan el distro en una PC con otro sistema operativo ya que antes de hacer todo tienen que primero particionar el disco pero como en el caso de nosotros lo estamos instalando en una maquina virtual pues colocamos estas opciones:

Bien en si nomas se deja asi ya que el distro lo detecta jje pero si no les sale asi tienen que dejarlo a como sle en la imagen ok

bueno sigamos adelante

bueno sigamos adelante

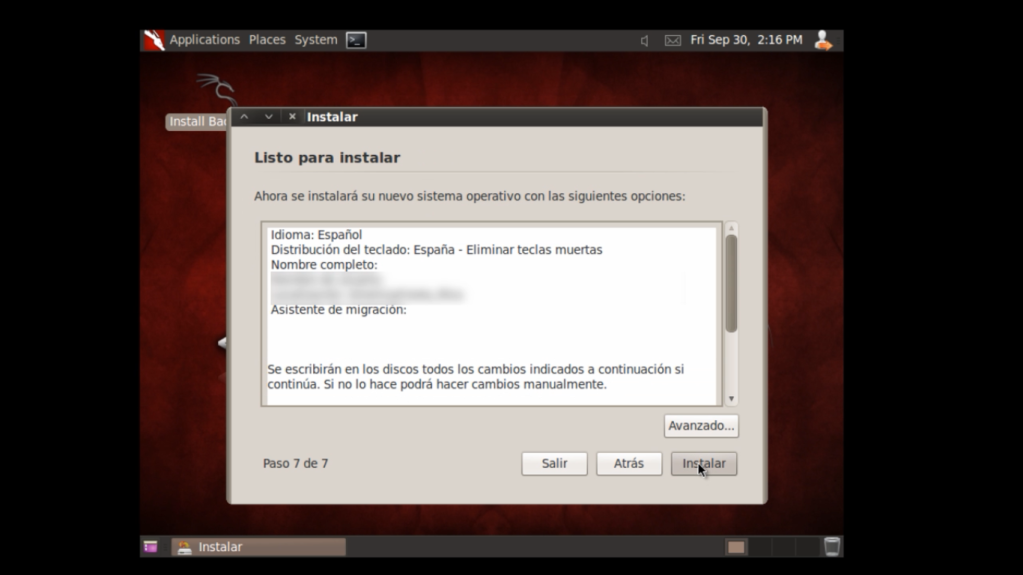

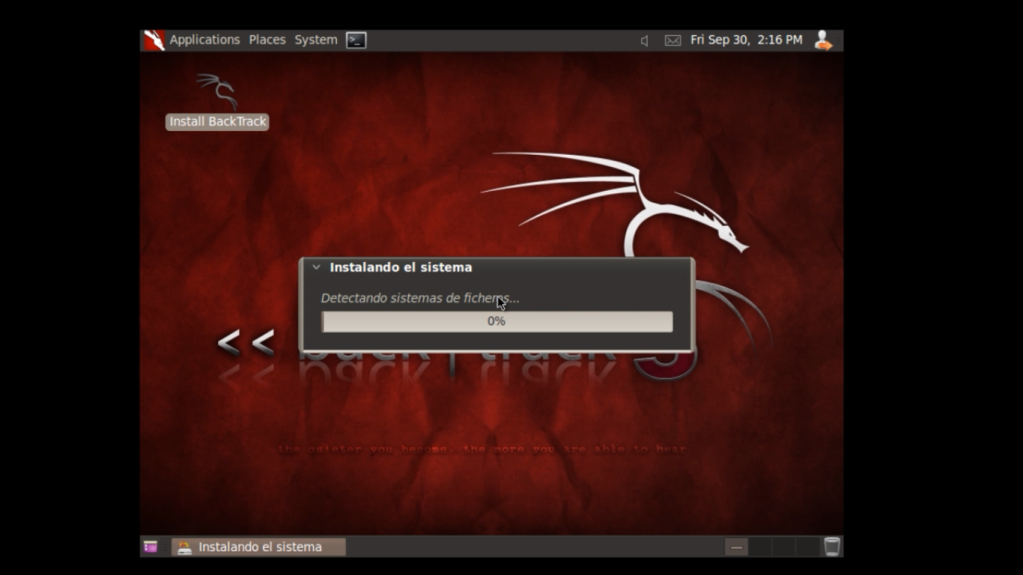

Ahora tan solo en esta ventana nos mostrara la información y todo y solo le tendríamos que dar Instalar para que se nos instale la distro, ya dándole instalar dejamos que se instale tranquilamente osea no se desesperen jeje

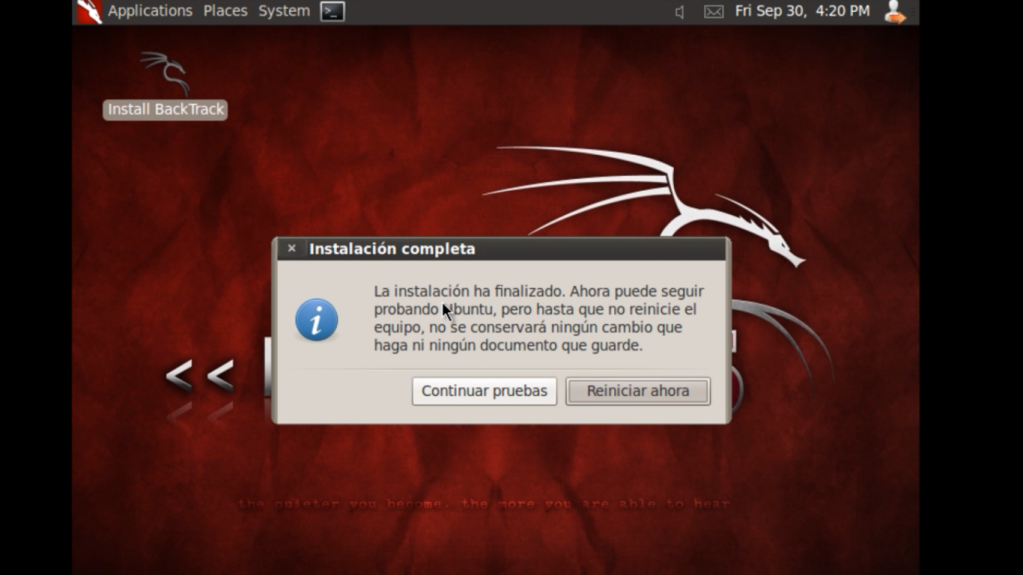

Bueno ya después de que se alla instalado y todo nos saldrá esto:

Le damos en reiniciar ahora y ya esta con esto tendríamos instalado la distro (talvez dure en reiniciarse pero déjenla xD valdrá la pena

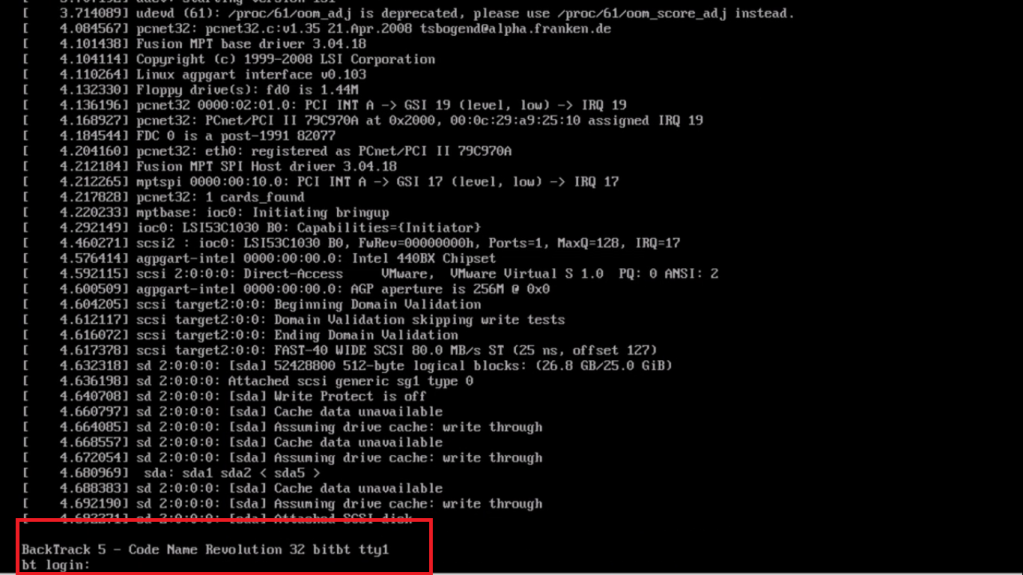

Bueno ya cuando les salga esto osea el logueo ya para entrar a su distro instalado

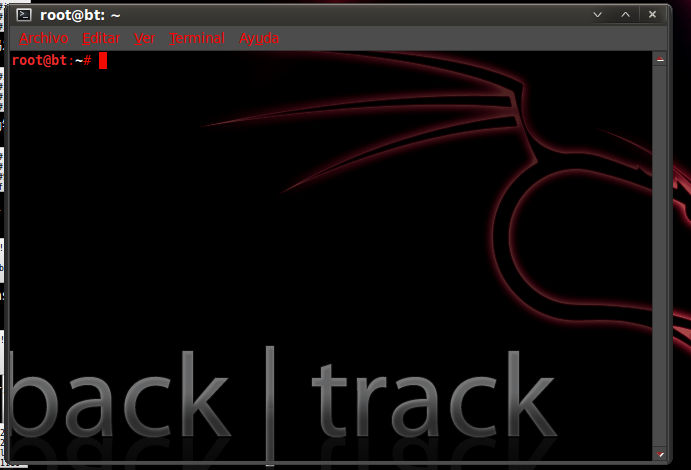

Solo escriben ROOT (en minúscula) y le dan enter y luego en la password colocan TOOR (en minúscula) y luego les abrirá normalmente la distro como se les había mostrado bueno ahora de una vez vamos a colocar el backtrack en español, Bien primero Abrimos una terminal que generalmente en backtrack se encuentra arribita es como una ventanita negra xD

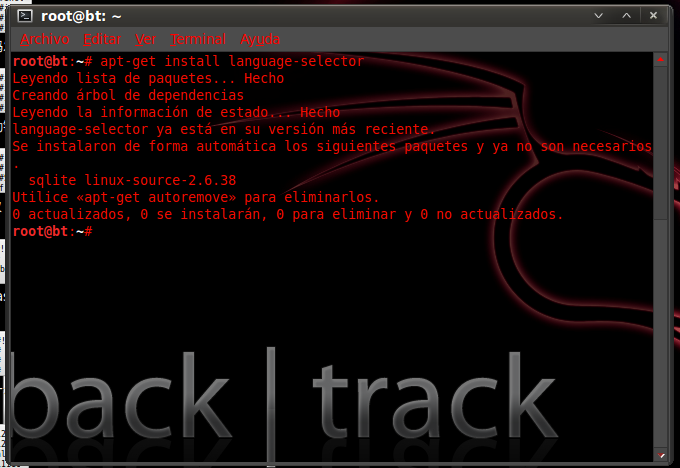

Bien y ahora escribimos en la terminal: apt-get install language-selector

A mi me dice que yo ya lo tengo instalado porque obvio lo tengo instalado jeje pero si a ustedes les pide en un momento poner S o N pongan S ok ahí si le salen verán que quiero decir

Bien ahora colocamos después gnome-language-selector para que se nos abra lo que acabamos de instalar xD

Bien ahora colocamos después gnome-language-selector para que se nos abra lo que acabamos de instalar xD

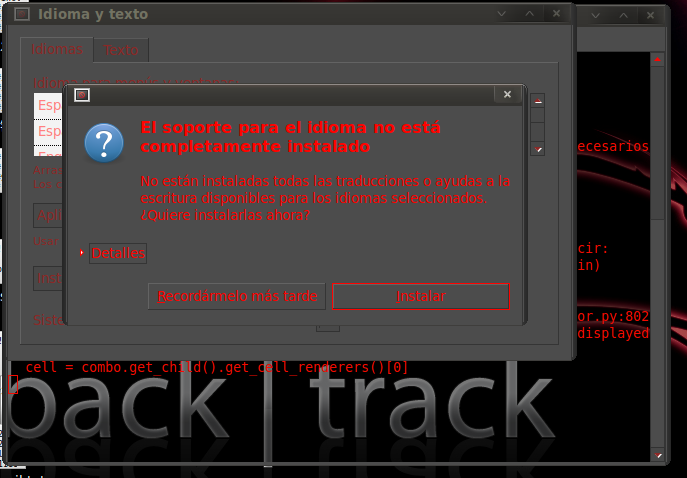

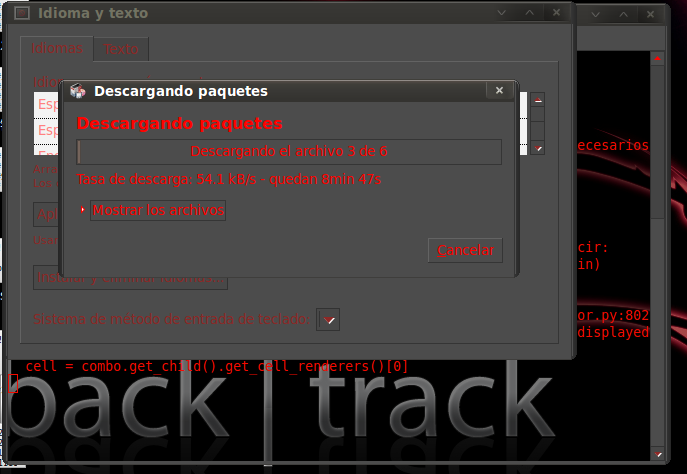

Aquí le daremos instalar y se nos empezaran a descargar los paquetes dejamos con mucha paciencia que haga la magia ok

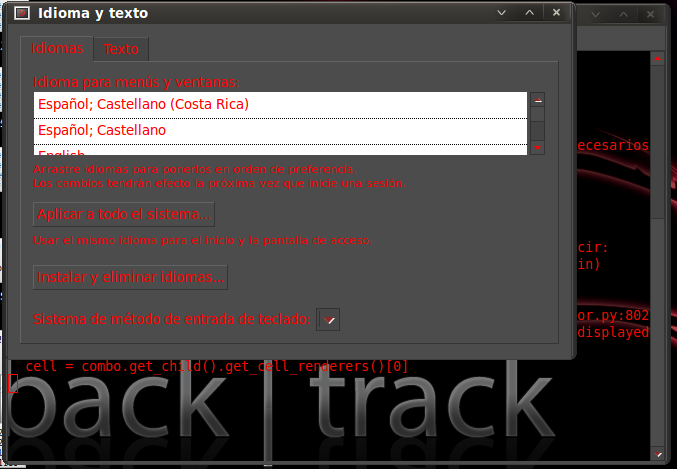

Bien ya teniendo instalado los paquetes ahora solo le damos al botón que dice instalar y eliminar idiomas...

Y ahí les saldrá una lista de idiomas escojen a como gusten de hecho que español jeje lo palomean y luego aplicar cambios y listo dejan que se les descargue el paquete y lugeo solo seleccionan el idioma en la ventana que les aparece y le dan APLICAR A TODO EL SISTEMA y listo ya con eso tienen cambiado el idioma solo queda reiniciarlo y ya.

Bueno espero que les alla gustado el tutorial me llevo 2 dias prepararlo jeje si hay algo malo haganmelo saber para corregirme y correjirlo les mando un saludo a SPELINAX, ANTRAX, Xt3mP, Snifer, 2fac3r, Spectrus y a Yoya salu2 a todos amigos

by Dr0B4ck...

y luego esperan a que se les caiga el servidor jeje ahora para los comanderos aqui hay algo tambien para ustedes:

y luego esperan a que se les caiga el servidor jeje ahora para los comanderos aqui hay algo tambien para ustedes: