Hola, saludos a todos, tengo esta duda porque he entrado al dominio de CENSURADO (http://www.CENSURADO) y resulta que esta infectado con Malware, he dado aviso a sus administradores pero después de varios meses no han hecho nada, exactamente tienen el RANSOMWARE GLOBE que aun no se puede descifrar sin necesidad de pagar. Lo que he analizado es que funciona de la siguiente manera.

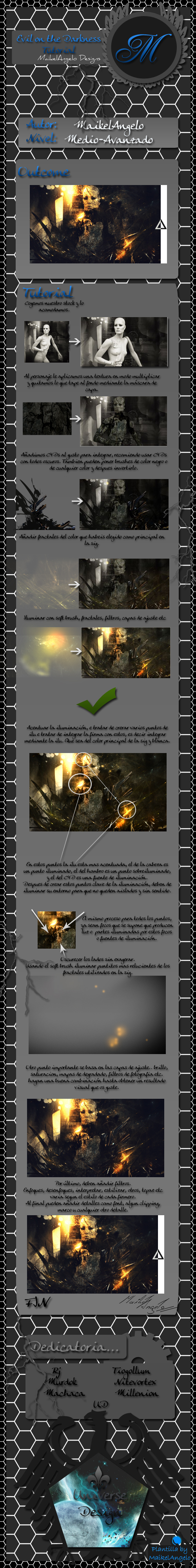

1. Entras al dominio y te pide actualizar chrome y descarga un archivo JavaScript

2. Al aceptar descarga un .EXE

3. Te infecta y cifra archivos como .word .xlm .html etc...

Mi curiosidad es saber como funciona, ya que he tratado de encontrar la parte del código en la web que hace esto y no lo he podido encontrar, también he pasado el dominio por varios AV que analizan dominios como virus total entre otros y los resultados dan 0 infecciones.

1. Entras al dominio y te pide actualizar chrome y descarga un archivo JavaScript

2. Al aceptar descarga un .EXE

3. Te infecta y cifra archivos como .word .xlm .html etc...

Mi curiosidad es saber como funciona, ya que he tratado de encontrar la parte del código en la web que hace esto y no lo he podido encontrar, también he pasado el dominio por varios AV que analizan dominios como virus total entre otros y los resultados dan 0 infecciones.