Hola Gente, como estan?. Este post es muy basico, pero sirve para divertir a todos los niveles jeje }:)

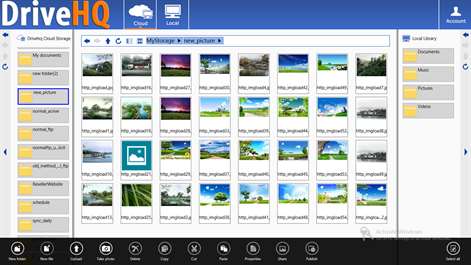

Utilizaremos el buscador de ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No porque sea unico ya que hay opciones como napalm ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O

El mammont ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Pero elegi filemare porque tienes mas opciones de busqueda ejm: Por pais, por tamaño del fichero que quieras o cantidad de memoria del ftp publico.

Ahora bien porque usar un buscador ftp???

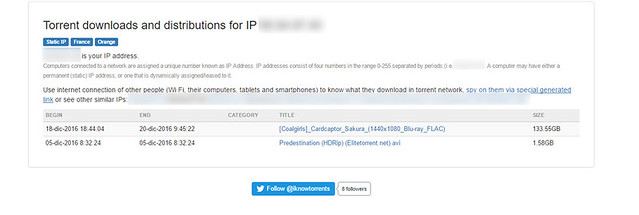

Por que aunque no lo crean la cantidad de servers con informacion sensible que tienen configuracion publica ftp es tremenda hay algunos servers que tienen teras de datos privados }:) (user: anonymous password: guest para los newbies).

En el caso de este buscador ftp entramos al link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

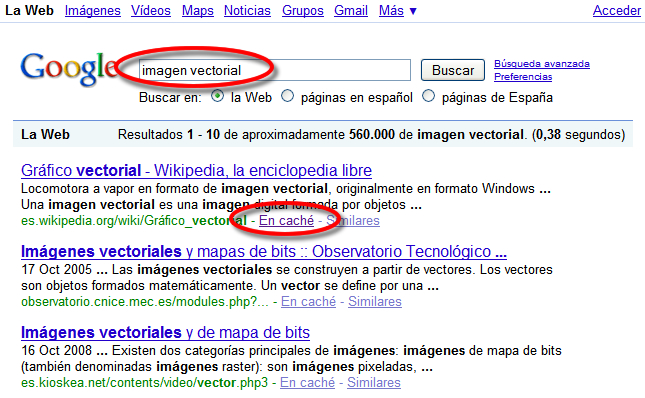

Buscaremos para entreterneros un rato bases de datos de whatsapp en este caso buscamos los tipicos msgstore.db.crypt en el buscador

Con respectos a estos lean el post de securitybydefault:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O tambien buscar ficheros de correo outlook cuya extension es pst solo buscamos outlook.pst jeje.

La cantidad de informacion que se puede encontrar es cuasi infinita y hasta se pueden trastear con las extensiones pkpass que son los ficheros de apple wallet.

Dejen volar la imaginacion y disfruten buscando lo que tengan en mente }:)

Saludos a la comunidad Under y espero sus aportes!!!.

Rootkit Pentester.

Utilizaremos el buscador de ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No porque sea unico ya que hay opciones como napalm ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O

El mammont ftp link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Pero elegi filemare porque tienes mas opciones de busqueda ejm: Por pais, por tamaño del fichero que quieras o cantidad de memoria del ftp publico.

Ahora bien porque usar un buscador ftp???

Por que aunque no lo crean la cantidad de servers con informacion sensible que tienen configuracion publica ftp es tremenda hay algunos servers que tienen teras de datos privados }:) (user: anonymous password: guest para los newbies).

En el caso de este buscador ftp entramos al link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

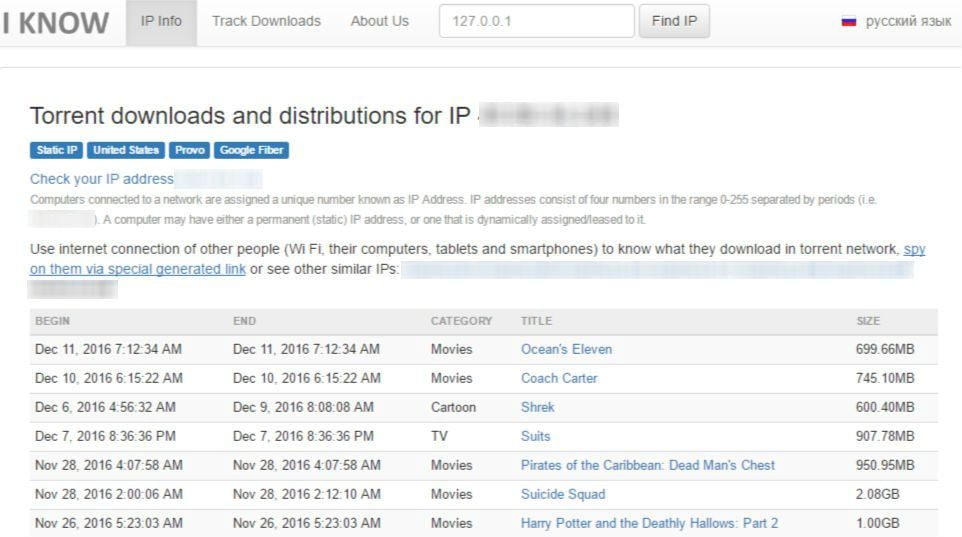

Buscaremos para entreterneros un rato bases de datos de whatsapp en este caso buscamos los tipicos msgstore.db.crypt en el buscador

Con respectos a estos lean el post de securitybydefault:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O tambien buscar ficheros de correo outlook cuya extension es pst solo buscamos outlook.pst jeje.

La cantidad de informacion que se puede encontrar es cuasi infinita y hasta se pueden trastear con las extensiones pkpass que son los ficheros de apple wallet.

Dejen volar la imaginacion y disfruten buscando lo que tengan en mente }:)

Saludos a la comunidad Under y espero sus aportes!!!.

Rootkit Pentester.

.jpg)