Mensajes recientes

#11

Noticias Informáticas / España detiene a hackers que a...

Último mensaje por AXCESS - Julio 03, 2025, 05:27:20 AM

La policía española ha detenido a dos personas en la provincia de Las Palmas por su presunta participación en actividades cibercriminales, incluyendo el robo de datos del gobierno español.

El dúo ha sido descrito como una "grave amenaza para la seguridad nacional" y centró sus ataques en altos funcionarios estatales, así como en periodistas. Filtraron muestras de los datos robados en línea para ganar notoriedad e inflar el precio de venta.

"La investigación se inició cuando los agentes detectaron la filtración de datos personales que afectaban a altas instituciones del Estado a través de diversos canales de comunicación y redes sociales", reza el comunicado policial.

"Estos datos sensibles estaban directamente vinculados a políticos, miembros de los gobiernos central y regional, y profesionales de los medios de comunicación".

Se cree que el primer sospechoso se especializaba en la exfiltración de datos, mientras que el segundo gestionaba la parte financiera vendiendo el acceso a bases de datos y credenciales, y custodiando la billetera de criptomonedas que recibía los fondos.

Los dos fueron detenidos ayer en sus domicilios. Durante los allanamientos, la policía confiscó una gran cantidad de dispositivos electrónicos que podrían dar lugar a más pruebas incriminatorias, compradores o co-conspiradores.

En los últimos años, la policía española ha logrado rastrear y detener a varios ciberdelincuentes de alto perfil. En febrero, arrestaron a un hacker que se cree que vulneró la seguridad de la Guardia Civil, el Ministerio de Defensa, la OTAN, el Ejército de EE. UU. y varias universidades de todo el mundo.

El pasado junio, un joven británico vinculado al conocido grupo de hackers Scattered Spider, presuntamente involucrado en ataques a 45 empresas estadounidenses, fue arrestado en Palma de Mallorca.

Anteriormente, en diciembre de 2023, la policía española arrestó a los presuntos líderes del grupo de hackers Kelvin Security, considerados responsables de 300 ciberataques contra organizaciones en 90 países durante tres años.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#12

Noticias Informáticas / Falsos wallet add-ons inundan ...

Último mensaje por AXCESS - Julio 03, 2025, 05:24:20 AM

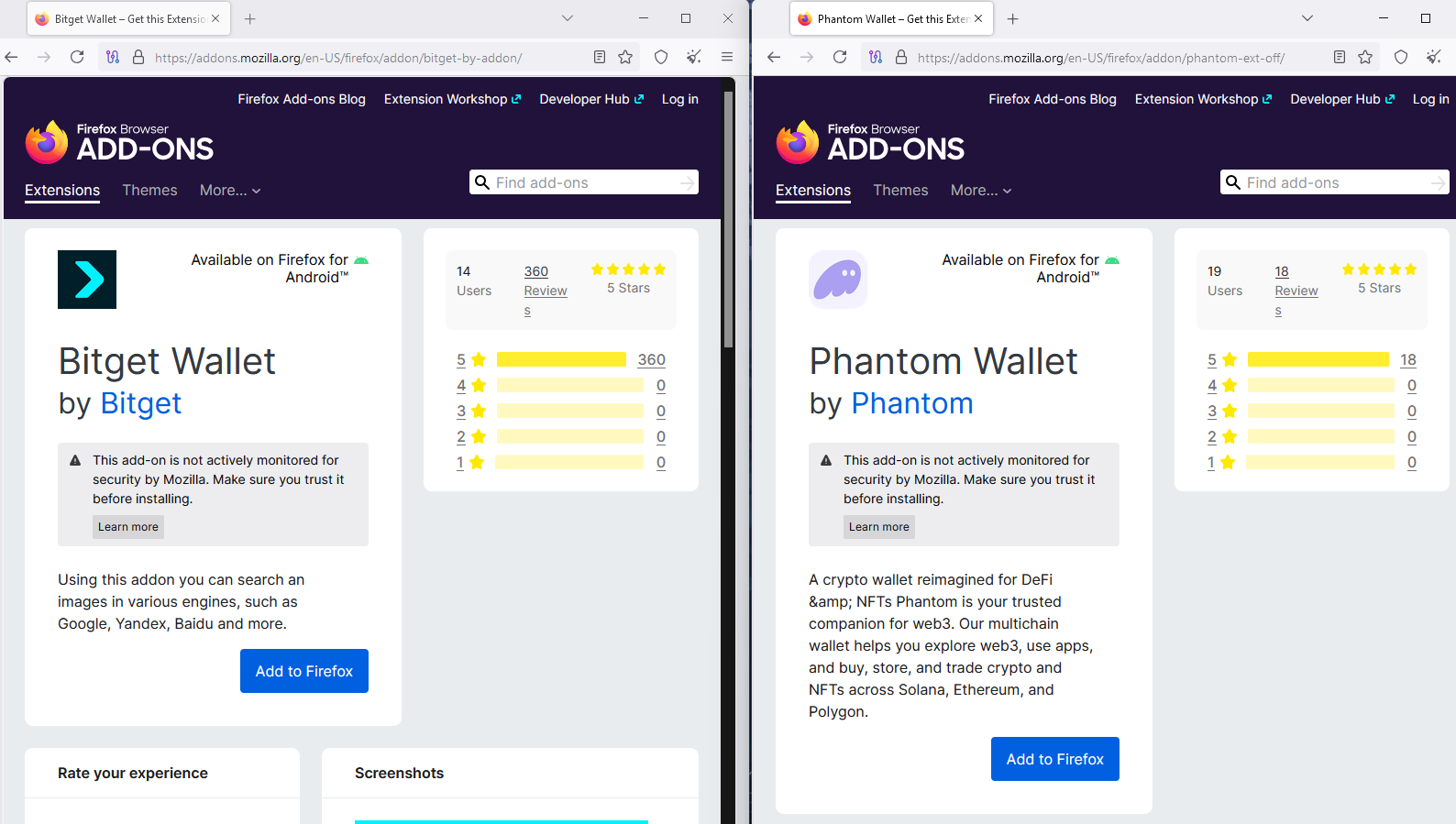

Más de 40 extensiones falsas en la tienda oficial de complementos de Firefox se hacen pasar por monederos de criptomonedas populares de proveedores confiables para robar credenciales de monederos y datos confidenciales.

Algunas extensiones se hacen pasar por monederos de Coinbase, MetaMask, Trust Wallet, Phantom, Exodus, OKX, Keplr y MyMonero, e incluyen código malicioso que envía la información robada a servidores controlados por atacantes.

Extensiones de monederos falsos

Extensiones de billetera falsas en la tienda de complementos de Firefox

Los investigadores de Koi Security encontraron las extensiones peligrosas junto con evidencia que indica que detrás de la campaña se encuentra un grupo de amenazas de habla rusa.

En un informe compartido, los investigadores afirman que muchos de estos complementos de navegador son clones de versiones de código abierto de monederos legítimos con lógica maliciosa añadida.

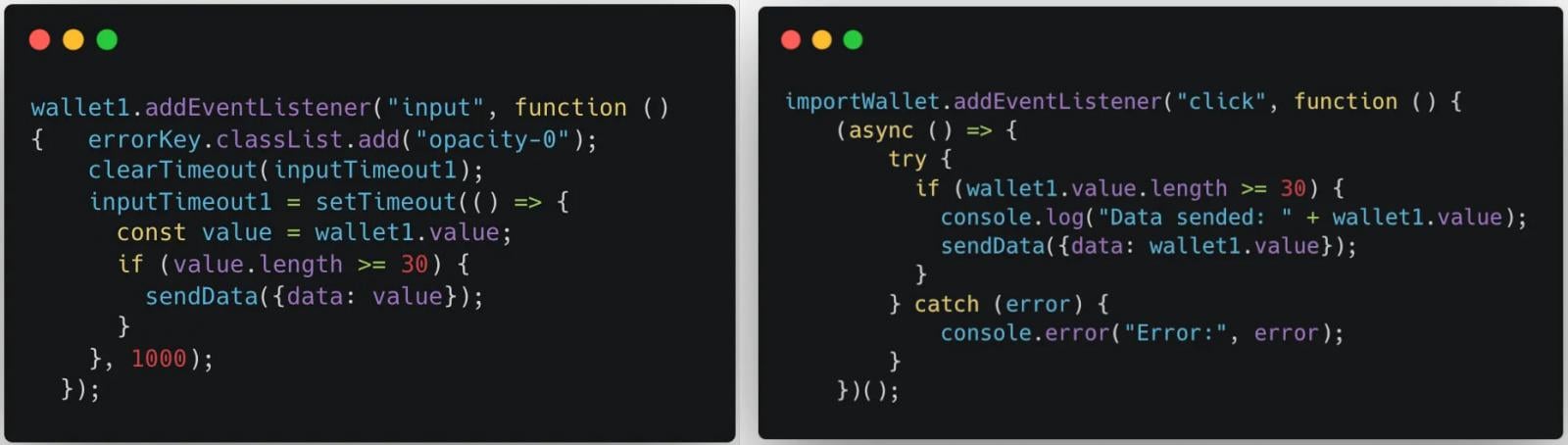

Koi Security presenta ejemplos de detectores de eventos de entrada y clic en el código, que monitorean la entrada de datos confidenciales de la víctima.

Fragmentos de código malicioso en las extensiones

El código verifica cadenas de entrada con más de 30 caracteres para filtrar claves/frases semilla de monedero realistas y exfiltra los datos a los atacantes.

Los diálogos de error se ocultan al usuario estableciendo la opacidad a cero para cualquier elemento que pueda alertarle de la actividad.

Las frases semilla (frases de recuperación/mnemónicas) son claves maestras que suelen constar de varias palabras y que permiten a los usuarios recuperar o portar monederos a nuevos dispositivos.

Obtener la frase semilla de alguien permite robar todos los activos de criptomonedas del monedero. El robo se presenta como una transacción legítima y es irreversible.

La campaña ha estado activa desde al menos abril y parece que se añaden nuevas extensiones a la tienda de Firefox constantemente. Los investigadores afirman que las entradas maliciosas más recientes datan de la semana pasada.

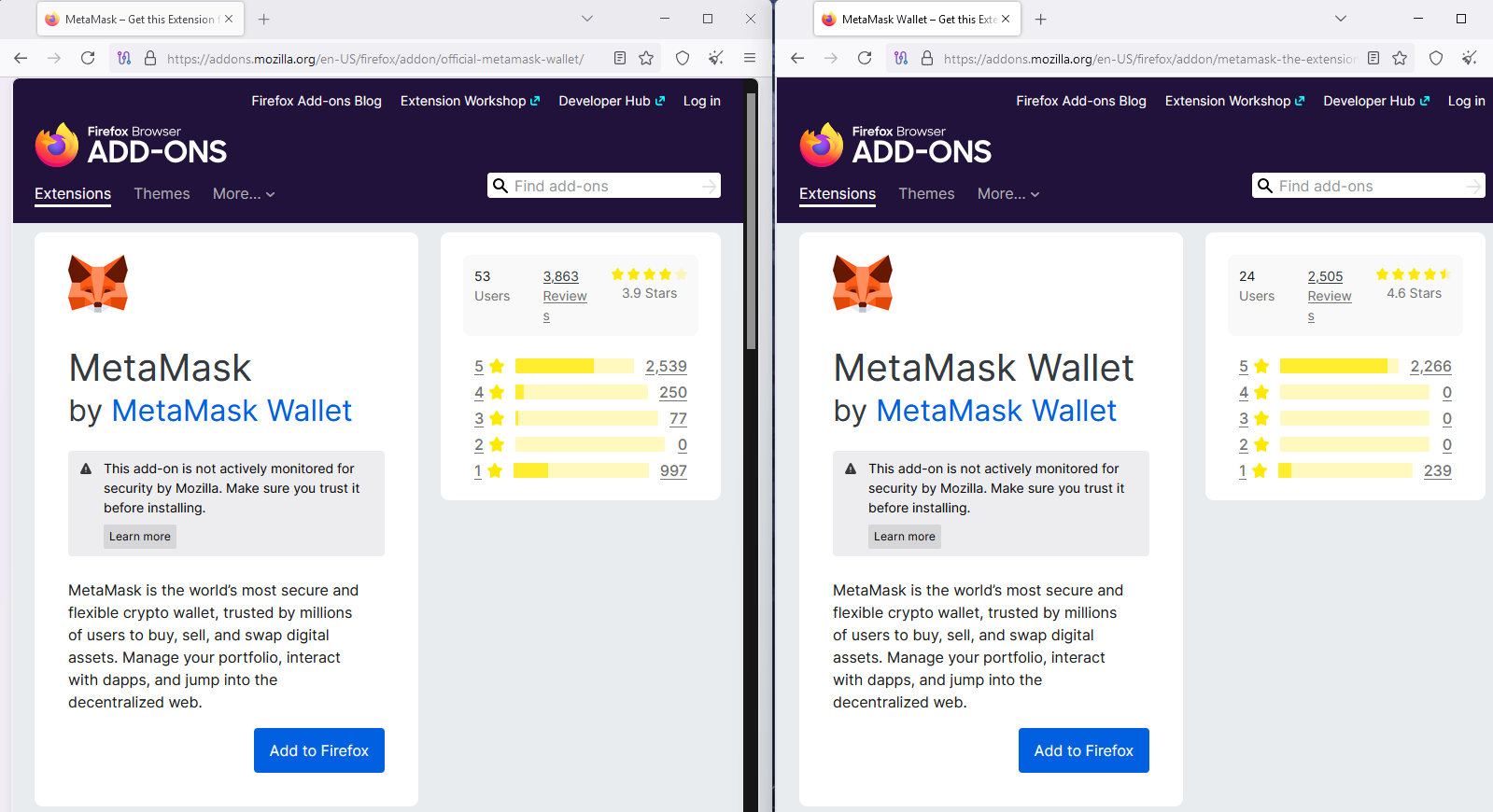

Para generar confianza, los actores de amenazas utilizan los logotipos reales de las marcas que suplantan, mientras que muchas de las extensiones tienen cientos de reseñas falsas de cinco estrellas. Algunos de ellos también tienen una gran cantidad de reseñas de una estrella que denuncian la estafa, probablemente de usuarios que perdieron sus criptomonedas.

Extensiones falsas de Metamask en la tienda de Firefox

Aunque la mayoría de las reseñas de usuarios son obviamente falsas (superan con creces la cifra de instalaciones), muchos usuarios que no prestan atención a los detalles podrían ser engañados e instalarlas, arriesgándose así al robo de sus frases semilla.

Mozilla ha desarrollado un sistema de detección temprana para extensiones fraudulentas de criptomonedas. Este se basa en indicadores automatizados para evaluar el nivel de riesgo. Si se alcanza un umbral, revisores humanos analizan el envío y lo bloquean si es malicioso.

Koi Security informó que informaron de los hallazgos a la tienda de Firefox mediante la herramienta oficial de informes, pero las extensiones falsas seguían disponibles al momento de escribir este artículo.

Se contactó a Mozilla para obtener comentarios sobre el asunto y un portavoz nos envió lo siguiente:

"Tenemos conocimiento de intentos de explotar el ecosistema de complementos de Firefox mediante extensiones maliciosas que roban criptomonedas. Gracias a herramientas y procesos mejorados, hemos tomado medidas para identificar y desmantelar dichos complementos rápidamente. Recientemente publicamos una entrada en nuestro blog que aborda esta amenaza y cómo la estamos abordando para seguir protegiendo a los usuarios de Firefox.

El informe de Koi Security detalla parte de esta tendencia más amplia. Muchas de las extensiones mencionadas en el informe ya habían sido eliminadas por el equipo de revisión de complementos de Mozilla antes de su publicación, así como docenas de otras que se han enviado recientemente. Estamos revisando los pocos complementos restantes que identificaron como parte de nuestro compromiso continuo con la protección de los usuarios".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#13

Noticias Informáticas / Verizon y T-Mobile niegan filt...

Último mensaje por AXCESS - Julio 03, 2025, 05:21:27 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

G_mic, un usuario de un foro sobre ciberdelincuencia, afirma haber vulnerado la seguridad de Verizon y T-Mobile US y haber robado una gran cantidad de datos que vende en formato CSV y JSON. Los datos incluyen información de 61 millones de clientes de Verizon (3,1 GB) y 55 millones de T-Mobile US.

Datos de Verizon

Según No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, el usuario marcó los datos con el año "2025", lo que sugiere que son recientes. Cuando un miembro del foro solicitó un enlace de descarga, la respuesta del vendedor fue inequívoca: "En venta". Para comprobar su autenticidad, obtuvimos una muestra directamente del vendedor. Tras el análisis, se confirmó que contenía la siguiente información sobre los clientes de Verizon.

Ciudad

Estado

Condado

Sexo

Código postal

Nombre completo

Nombre del operador

Direcciones IP

Número de teléfono

Correo electrónico

Estado de propiedad

Latitud y longitud

Dirección (número de casa, nombre de la calle)

Y más...

El conjunto completo de 61 millones de datos se vende por solo $600.

Para aquellos que no lo conocen, Verizon Communications Inc. es una importante empresa de telecomunicaciones con sede en la ciudad de Nueva York y, al 31 de marzo de 2025, atiende a una amplia base de clientes de 146 millones de suscriptores inalámbricos, lo que la convierte en el operador inalámbrico más grande de los Estados Unidos.

Publicación que muestra datos de Verizon reclamados para la venta

Postura de Verizon

Al ser contactado sobre la supuesta filtración, un portavoz de Verizon declaró que la compañía revisó los datos y cree que se trata de "datos antiguos, publicados previamente en la dark web, y que no están afiliados a nuestra empresa ni a nuestros clientes".

Datos de T-Mobile en EE. UU.

En la publicación de G_mic sobre los datos de T-Mobile en EE. UU., el usuario afirma que contienen los datos personales de 55 millones de clientes. Los datos, que actualmente se venden por $400, incluyen información personal y de contacto aparentemente actualizada para 2025.

Un análisis de los datos de muestra realizado por No tienes permitido ver enlaces. Registrate o Entra a tu cuenta muestra que contienen la siguiente información:

Número de identificación fiscal

Género

Nombre completo

Fecha de nacimiento

ID del dispositivo

ID de cookie

Direcciones IP

Correo electrónico

Números de teléfono

Dirección completa (ciudad, estado, código postal, condado)

Y más...

Publicación que muestra datos de T-Mobile reclamados para la venta

Postura de T-Mobile

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta contactó a T-Mobile y un portavoz respondió rápidamente, negando cualquier filtración de datos reciente. "Esto surgió hace semanas y lo investigamos. No hubo ninguna filtración de datos de T-Mobile. Estos datos no están relacionados con T-Mobile ni con sus clientes", declaró el portavoz.

Sin embargo...

Los usuarios de Verizon y T-Mobile deben mantener la cautela, ya que ambas compañías son blanco frecuente de hackers de alto perfil respaldados por estados y actores de foros de ciberdelincuencia. Los clientes de T-Mobile, en particular, deben estar alerta, ya que la compañía tiene un historial de filtraciones de datos donde los hackers han robado millones de registros de usuarios a lo largo de los años. Desde 2009 hasta mediados de 2025, se han confirmado al menos ocho incidentes.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

G_mic, un usuario de un foro sobre ciberdelincuencia, afirma haber vulnerado la seguridad de Verizon y T-Mobile US y haber robado una gran cantidad de datos que vende en formato CSV y JSON. Los datos incluyen información de 61 millones de clientes de Verizon (3,1 GB) y 55 millones de T-Mobile US.

Datos de Verizon

Según No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, el usuario marcó los datos con el año "2025", lo que sugiere que son recientes. Cuando un miembro del foro solicitó un enlace de descarga, la respuesta del vendedor fue inequívoca: "En venta". Para comprobar su autenticidad, obtuvimos una muestra directamente del vendedor. Tras el análisis, se confirmó que contenía la siguiente información sobre los clientes de Verizon.

Ciudad

Estado

Condado

Sexo

Código postal

Nombre completo

Nombre del operador

Direcciones IP

Número de teléfono

Correo electrónico

Estado de propiedad

Latitud y longitud

Dirección (número de casa, nombre de la calle)

Y más...

El conjunto completo de 61 millones de datos se vende por solo $600.

Para aquellos que no lo conocen, Verizon Communications Inc. es una importante empresa de telecomunicaciones con sede en la ciudad de Nueva York y, al 31 de marzo de 2025, atiende a una amplia base de clientes de 146 millones de suscriptores inalámbricos, lo que la convierte en el operador inalámbrico más grande de los Estados Unidos.

Publicación que muestra datos de Verizon reclamados para la venta

Postura de Verizon

Al ser contactado sobre la supuesta filtración, un portavoz de Verizon declaró que la compañía revisó los datos y cree que se trata de "datos antiguos, publicados previamente en la dark web, y que no están afiliados a nuestra empresa ni a nuestros clientes".

Datos de T-Mobile en EE. UU.

En la publicación de G_mic sobre los datos de T-Mobile en EE. UU., el usuario afirma que contienen los datos personales de 55 millones de clientes. Los datos, que actualmente se venden por $400, incluyen información personal y de contacto aparentemente actualizada para 2025.

Un análisis de los datos de muestra realizado por No tienes permitido ver enlaces. Registrate o Entra a tu cuenta muestra que contienen la siguiente información:

Número de identificación fiscal

Género

Nombre completo

Fecha de nacimiento

ID del dispositivo

ID de cookie

Direcciones IP

Correo electrónico

Números de teléfono

Dirección completa (ciudad, estado, código postal, condado)

Y más...

Publicación que muestra datos de T-Mobile reclamados para la venta

Postura de T-Mobile

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta contactó a T-Mobile y un portavoz respondió rápidamente, negando cualquier filtración de datos reciente. "Esto surgió hace semanas y lo investigamos. No hubo ninguna filtración de datos de T-Mobile. Estos datos no están relacionados con T-Mobile ni con sus clientes", declaró el portavoz.

Sin embargo...

Los usuarios de Verizon y T-Mobile deben mantener la cautela, ya que ambas compañías son blanco frecuente de hackers de alto perfil respaldados por estados y actores de foros de ciberdelincuencia. Los clientes de T-Mobile, en particular, deben estar alerta, ya que la compañía tiene un historial de filtraciones de datos donde los hackers han robado millones de registros de usuarios a lo largo de los años. Desde 2009 hasta mediados de 2025, se han confirmado al menos ocho incidentes.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#14

Noticias Informáticas / Blind Eagle vinculado al host ...

Último mensaje por AXCESS - Julio 03, 2025, 05:15:42 AMNo tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Trustwave SpiderLabs, un equipo líder en investigación de ciberseguridad, ha vinculado con seguridad al grupo de ciberamenazas Blind Eagle (también llamado APT-C-36) con Proton66, una empresa rusa que ofrece servicios de hosting a prueba de bombas.

Blind Eagle es un actor de amenazas activo conocido por atacar a organizaciones en toda Latinoamérica, con especial atención a instituciones financieras en Colombia. Según se informa, este vínculo se debe al monitoreo continuo que SpiderLabs realizó a la infraestructura de Proton66 durante varios meses.

La infraestructura del ataque

Según la investigación de SpiderLabs, compartida con No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, sus analistas establecieron esta conexión examinando los activos vinculados a Proton66, lo que les llevó a una red interconectada de dominios y direcciones IP. Esta infraestructura, que se volvió notablemente activa en el verano de 2024 (con registros de dominios específicos observados a partir del 12 de agosto de 2024), depende en gran medida de servicios gratuitos de DNS dinámico (DDNS).

Su método de ataque inicial utiliza exclusivamente archivos Visual Basic Script (VBS). Estos scripts actúan como cargadores de troyanos de acceso remoto (RAT) comúnmente disponibles, software malicioso que permite a los atacantes controlar remotamente un equipo comprometido.

Análisis posteriores mostraron que algunas muestras de código VBS se solapaban con muestras previamente identificadas, generadas por un servicio llamado Vbs-Crypter, utilizado para ocultar y empaquetar cargas útiles maliciosas de VBS.

A pesar del alto valor potencial de sus objetivos, los actores de amenazas detrás de Blind Eagle mostraron sorprendentemente poco esfuerzo por ocultar su infraestructura operativa. Los investigadores encontraron numerosos directorios abiertos que contenían archivos maliciosos idénticos y, en algunos casos, incluso páginas completas de phishing diseñadas para suplantar la identidad de bancos colombianos reconocidos como Bancolombia, BBVA, Banco Caja Social y Davivienda. Estos sitios web falsos fueron creados para robar datos de inicio de sesión de usuarios y otra información financiera confidencial.

Página de phishing de Davivienda

Objetivos y Protección

Los sitios de phishing replicaban portales legítimos de inicio de sesión bancario mediante componentes web estándar. Además de estas páginas falsas, la infraestructura también albergaba scripts VBS que servían como primera etapa de la distribución del malware. Estos scripts incluían código diseñado para obtener privilegios administrativos en el equipo de la víctima y luego descargar cargas útiles adicionales, generalmente RAT comunes como Remcos o AsyncRAT.

Una vez infectado el sistema, estos RAT establecen una conexión con un servidor C2, lo que permite a los atacantes administrar los hosts comprometidos, robar datos y ejecutar comandos adicionales. Trustwave incluso observó un panel de administración de botnets con una interfaz en portugués, que mostraba un panel de control de las máquinas infectadas, principalmente en Argentina.

Trustwave confirmó previamente que la infraestructura de Proton66 está siendo explotada para actividades maliciosas, incluyendo campañas de los operadores del ransomware SuperBlack y la distribución de malware para Android.

Como informó No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, la infraestructura es un foco de ciberamenazas, incluyendo la distribución de malware para Android a través de sitios web de WordPress pirateados y ataques dirigidos que implementan malware específico como XWorm y Strela Stealer. Trustwave también detectó posibles conexiones con Chang Way Technologies, lo que indica el papel de Proton66 como facilitador clave para las operaciones cibercriminales.

La compañía advierte que las organizaciones en Latinoamérica, en particular las del sector financiero, deben reforzar su protección. Esto incluye fortalecer los sistemas de filtrado de correo electrónico, capacitar al personal para reconocer los intentos de phishing localizados y monitorear proactivamente los indicadores de amenazas y la infraestructura específica de la región.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Trustwave SpiderLabs, un equipo líder en investigación de ciberseguridad, ha vinculado con seguridad al grupo de ciberamenazas Blind Eagle (también llamado APT-C-36) con Proton66, una empresa rusa que ofrece servicios de hosting a prueba de bombas.

Blind Eagle es un actor de amenazas activo conocido por atacar a organizaciones en toda Latinoamérica, con especial atención a instituciones financieras en Colombia. Según se informa, este vínculo se debe al monitoreo continuo que SpiderLabs realizó a la infraestructura de Proton66 durante varios meses.

La infraestructura del ataque

Según la investigación de SpiderLabs, compartida con No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, sus analistas establecieron esta conexión examinando los activos vinculados a Proton66, lo que les llevó a una red interconectada de dominios y direcciones IP. Esta infraestructura, que se volvió notablemente activa en el verano de 2024 (con registros de dominios específicos observados a partir del 12 de agosto de 2024), depende en gran medida de servicios gratuitos de DNS dinámico (DDNS).

Su método de ataque inicial utiliza exclusivamente archivos Visual Basic Script (VBS). Estos scripts actúan como cargadores de troyanos de acceso remoto (RAT) comúnmente disponibles, software malicioso que permite a los atacantes controlar remotamente un equipo comprometido.

Análisis posteriores mostraron que algunas muestras de código VBS se solapaban con muestras previamente identificadas, generadas por un servicio llamado Vbs-Crypter, utilizado para ocultar y empaquetar cargas útiles maliciosas de VBS.

A pesar del alto valor potencial de sus objetivos, los actores de amenazas detrás de Blind Eagle mostraron sorprendentemente poco esfuerzo por ocultar su infraestructura operativa. Los investigadores encontraron numerosos directorios abiertos que contenían archivos maliciosos idénticos y, en algunos casos, incluso páginas completas de phishing diseñadas para suplantar la identidad de bancos colombianos reconocidos como Bancolombia, BBVA, Banco Caja Social y Davivienda. Estos sitios web falsos fueron creados para robar datos de inicio de sesión de usuarios y otra información financiera confidencial.

Página de phishing de Davivienda

Objetivos y Protección

Los sitios de phishing replicaban portales legítimos de inicio de sesión bancario mediante componentes web estándar. Además de estas páginas falsas, la infraestructura también albergaba scripts VBS que servían como primera etapa de la distribución del malware. Estos scripts incluían código diseñado para obtener privilegios administrativos en el equipo de la víctima y luego descargar cargas útiles adicionales, generalmente RAT comunes como Remcos o AsyncRAT.

Una vez infectado el sistema, estos RAT establecen una conexión con un servidor C2, lo que permite a los atacantes administrar los hosts comprometidos, robar datos y ejecutar comandos adicionales. Trustwave incluso observó un panel de administración de botnets con una interfaz en portugués, que mostraba un panel de control de las máquinas infectadas, principalmente en Argentina.

Trustwave confirmó previamente que la infraestructura de Proton66 está siendo explotada para actividades maliciosas, incluyendo campañas de los operadores del ransomware SuperBlack y la distribución de malware para Android.

Como informó No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, la infraestructura es un foco de ciberamenazas, incluyendo la distribución de malware para Android a través de sitios web de WordPress pirateados y ataques dirigidos que implementan malware específico como XWorm y Strela Stealer. Trustwave también detectó posibles conexiones con Chang Way Technologies, lo que indica el papel de Proton66 como facilitador clave para las operaciones cibercriminales.

La compañía advierte que las organizaciones en Latinoamérica, en particular las del sector financiero, deben reforzar su protección. Esto incluye fortalecer los sistemas de filtrado de correo electrónico, capacitar al personal para reconocer los intentos de phishing localizados y monitorear proactivamente los indicadores de amenazas y la infraestructura específica de la región.

Fuente:

HackRead

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#15

Dudas y pedidos generales / Re:Que cursos hacer como princ...

Último mensaje por Julián_nobody - Julio 02, 2025, 10:13:21 PMQARMY tiene cursos

#16

Dudas y pedidos generales / Re:Deep Seek o chat gpt?

Último mensaje por Julián_nobody - Julio 02, 2025, 10:10:53 PMHoy por hoy claude.ia y gemenis

#17

Noticias Informáticas / AT&T lanza Wireless Lock para ...

Último mensaje por Dragora - Julio 02, 2025, 12:05:12 PM

AT&T ha lanzado oficialmente su nueva función de seguridad "Wireless Lock", diseñada para proteger a los usuarios frente a los crecientes y sofisticados ataques de intercambio de SIM (SIM swapping). Esta medida de protección evita que se realicen cambios no autorizados en las cuentas, incluida la portabilidad de números telefónicos, mientras la función está activada.

¿Qué es Wireless Lock y cómo protege tu número de teléfono?

Wireless Lock permite a los clientes de AT&T bloquear su número de teléfono directamente desde la aplicación móvil o el portal web de la compañía. Una vez activado, el sistema impide:

- Transferencias del número a otra tarjeta SIM.

- Cambios de proveedor (portabilidad).

- Modificaciones en la información de facturación.

- Alteraciones de usuarios autorizados.

- Cambios en los números de teléfono asociados a la cuenta.

Este nivel de protección se aplica incluso ante intentos de modificación realizados por empleados de AT&T, lo que añade una capa adicional de defensa contra fraudes internos y externos. Para desactivar la función, es necesario que el titular de la cuenta inicie sesión y lo haga manualmente.

Una respuesta tardía pero necesaria a un problema crítico

Aunque Wireless Lock ya estaba disponible para algunos usuarios desde hace casi un año, AT&T ha comenzado su implementación generalizada para todos los clientes. Sin embargo, la compañía ha sido criticada por su demora en adoptar esta funcionalidad, considerando que Verizon y otros operadores ya contaban con herramientas similares desde hace más de cinco años.

¿Qué es un ataque de intercambio de SIM?

Los ataques de intercambio de SIM (también conocidos como SIM hijacking) ocurren cuando un ciberdelincuente logra transferir el número de teléfono de una víctima a una tarjeta SIM controlada por él. Esto les permite interceptar:

- Llamadas telefónicas

- Mensajes SMS

- Códigos de autenticación multifactor (2FA)

Con este acceso, los atacantes pueden vulnerar cuentas bancarias, correos electrónicos, redes sociales e incluso billeteras de criptomonedas, provocando pérdidas económicas y compromisos de seguridad graves.

En muchos casos, los atacantes logran sus objetivos mediante:

- Ingeniería social: engañar a empleados de soporte para realizar el cambio.

- Sobornos a trabajadores de telecomunicaciones, ofreciendo hasta $300 por realizar el intercambio de SIM de forma interna.

- Violaciones de seguridad en operadores y servicios externos.

Casos recientes de SIM swapping que refuerzan la necesidad de protección

Los ataques de SIM swapping han aumentado en frecuencia e impacto. Algunos ejemplos notables:

- 2020: El ciberdelincuente Joseph James O'Connor ('PlugwalkJoke') se declaró culpable de robar $794,000 en criptomonedas mediante ataques de intercambio de SIM.

- 2021: T-Mobile alertó a clientes sobre múltiples intentos de SIM swapping vinculados a filtraciones de datos.

- 2023: Un ataque a Google Fi facilitó intercambios de SIM para tomar control de cuentas vinculadas.

- Scatter Spider, un grupo de amenazas avanzado, fue acusado en EE. UU. de usar esta técnica para infiltrarse en redes corporativas.

Incluso se han documentado campañas de secuestro de eSIM, donde los atacantes activan tarjetas SIM electrónicas con los datos de las víctimas, sin necesidad de acceso físico a una tarjeta SIM.

El problema interno: empleados como objetivo de los ciberdelincuentes

Más allá de los hackers externos, en 2023 se descubrió que empleados de Verizon y T-Mobile recibieron mensajes directos ofreciéndoles pagos a cambio de realizar cambios no autorizados en las SIM de clientes. Esta táctica refuerza la necesidad de implementar barreras automatizadas, como Wireless Lock, que no dependan exclusivamente del personal humano.

Regulaciones de la FCC y el futuro de la protección móvil

Ante el incremento alarmante de estos fraudes, la Comisión Federal de Comunicaciones (FCC) de EE. UU. aprobó en 2023 nuevas normativas para endurecer los controles de identidad durante el intercambio de SIM y los procesos de portabilidad numérica.

Estas regulaciones buscan exigir a los operadores:

- Autenticación multifactor para cambios de SIM.

- Notificaciones proactivas ante cualquier intento de portabilidad.

- Verificación rigurosa antes de realizar alteraciones en las cuentas de usuarios.

Funciones avanzadas para cuentas empresariales

Para clientes corporativos, Wireless Lock de AT&T incluye funciones adicionales, como:

- Exención personalizada de líneas del bloqueo para permitir operaciones legítimas.

- Restricción granular de tipos de cambio que pueden realizarse en cuentas empresariales.

- Control de privilegios según usuarios autorizados dentro de una misma cuenta empresarial.

Wireless Lock es un paso vital hacia la ciberseguridad móvil

Aunque su implementación haya tardado, AT&T da un paso importante con Wireless Lock para prevenir el fraude de intercambio de SIM, una amenaza real que ha causado millonarias pérdidas económicas y severos incidentes de seguridad.

Los usuarios deben activar esta función de inmediato desde su cuenta AT&T para proteger sus números y minimizar los riesgos de acceso no autorizado a sus cuentas sensibles, como banca en línea, autenticaciones 2FA, y billeteras digitales.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#18

Noticias Informáticas / Microsoft 365: fallo de DNS af...

Último mensaje por Dragora - Julio 02, 2025, 11:52:37 AM

Microsoft ha confirmado un problema crítico en Microsoft 365 relacionado con una configuración incorrecta de registros DNS, que está afectando la entrega de códigos de acceso de un solo uso (OTP) en Exchange Online. Este fallo impacta a usuarios que intentan abrir correos electrónicos cifrados a través del portal de Office 365 desde plataformas como Gmail, Yahoo Mail u otros clientes que no están suscritos a Microsoft 365.

¿Qué está ocurriendo con los mensajes OTP en Exchange Online?

Cuando un usuario recibe un mensaje cifrado enviado a un correo externo, Microsoft ofrece la posibilidad de acceder al contenido a través de un código OTP enviado en un correo electrónico independiente. Este código permite al destinatario abrir el mensaje de forma segura desde el portal de cifrado de mensajes de Office 365.

Sin embargo, en las últimas semanas, numerosos usuarios han reportado no recibir los mensajes OTP, lo que les impide acceder al contenido cifrado. Según una alerta de servicio publicada en el Centro de administración de Microsoft 365, el problema se debe a una configuración errónea en los registros DNS del dominio encargado de generar y entregar estos códigos de acceso.

Citar"Algunos usuarios que esperan recibir mensajes de correo electrónico OTP para mensajes cifrados en Exchange Online pueden verse afectados", indicó Microsoft.

Causa raíz: error en los registros DNS

Microsoft detalló que el dominio que genera y entrega los correos electrónicos OTP presentaba registros DNS mal configurados, lo que provocó el fallo en la entrega. En una fase anterior del incidente, se identificó que los registros DNS asociados fueron eliminados accidentalmente, afectando la resolución de nombres y, en consecuencia, la entrega de los mensajes.

La empresa ha tomado medidas correctivas:

- Se restauraron y corrigieron los registros DNS del dominio implicado.

- Se inició la comunicación directa con una muestra de usuarios afectados para validar si el problema fue resuelto.

- Se continúa el monitoreo del impacto como un incidente de servicio crítico dentro de Microsoft 365.

Usuarios afectados y procesos específicos

El error no afecta a todos los usuarios por igual. Microsoft aclaró que el fallo ocurre principalmente en entornos que han configurado verificaciones de DNS para los mensajes entrantes. Es decir, las organizaciones que utilizan filtros de seguridad avanzados o políticas de validación DNS son más propensas a bloquear los mensajes OTP por considerar el dominio no válido, dada la configuración incorrecta.

Este detalle resalta la importancia de validar correctamente los registros SPF, DKIM y DMARC, ya que las fallas en estos elementos esenciales del sistema de nombres de dominio pueden resultar en errores de entrega, como en este caso.

Antecedentes: fallos DNS frecuentes en Microsoft

Este incidente no es aislado. Microsoft ha enfrentado diversos problemas relacionados con configuraciones DNS en los últimos años, algunos con gran impacto global:

- Febrero de 2025: Error de autenticación en Entra ID debido a cambios en el DNS del dominio No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, que afectó la autenticación de múltiples usuarios en servicios de Microsoft 365.

- Agosto de 2023: Una configuración incorrecta en el registro SPF de DNS provocó errores masivos en la entrega de correos desde Hotmail a nivel mundial.

- Abril de 2021: Una falla en el código causó una sobrecarga de los servidores DNS de Azure, lo que derivó en una interrupción global de servicios como Teams, Outlook y SharePoint.

Estos eventos reflejan cómo una mala configuración de DNS puede comprometer la disponibilidad de servicios esenciales, afectando tanto la comunicación como la seguridad de las plataformas en la nube.

Recomendaciones para usuarios y administradores de TI

Mientras Microsoft continúa resolviendo el problema, se recomienda a los usuarios y equipos de TI:

- Verificar si sus sistemas de filtrado de correo están bloqueando mensajes desde el dominio de OTP de Microsoft.

- Reforzar la configuración de los registros SPF, DKIM y DMARC para permitir la recepción de mensajes de autenticación.

- Consultar regularmente el Centro de administración de Microsoft 365 para obtener actualizaciones en tiempo real sobre incidentes.

- Configurar reglas de filtrado que identifiquen mensajes legítimos de OTP y eviten su marcado como spam o phishing.

En gin, el reciente problema de entrega de códigos OTP en Exchange Online debido a una configuración errónea de DNS pone de manifiesto la dependencia crítica de la infraestructura de nombres de dominio en la funcionalidad de los servicios en la nube. Aunque Microsoft ha implementado correcciones, la situación recuerda a administradores y usuarios que incluso pequeños errores en la configuración pueden tener un impacto global en la experiencia del usuario y la seguridad de los datos.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#19

Noticias Informáticas / Phishing TOAD: campañas con PD...

Último mensaje por Dragora - Julio 02, 2025, 11:45:35 AM

Los investigadores de ciberseguridad han advertido sobre una ola creciente de campañas de phishing sofisticadas que utilizan técnicas de devolución de llamada (TOAD, por sus siglas en inglés), suplantación de marca y archivos PDF maliciosos para engañar a los usuarios y obtener acceso a sus datos confidenciales. Estas campañas combinan elementos de ingeniería social, códigos QR maliciosos, números VoIP y funcionalidades legítimas como Microsoft 365 Direct Send para burlar los mecanismos tradicionales de defensa de correo electrónico.

¿Qué es TOAD y cómo funciona este tipo de phishing?

TOAD (Telephone-Oriented Attack Delivery) es una técnica de phishing en la que el objetivo es persuadido para llamar a un número telefónico que en realidad está controlado por ciberdelincuentes. A diferencia del phishing convencional basado únicamente en enlaces o archivos adjuntos, TOAD combina interacción humana con ingeniería social, lo que aumenta su tasa de efectividad.

Citar"Una parte significativa de las amenazas con archivos PDF adjuntos persuaden a las víctimas para que llamen a números controlados por el adversario", explicó Omid Mirzaei, investigador de Cisco Talos.

Durante la llamada, los atacantes se hacen pasar por representantes de atención al cliente, técnicos de soporte o personal de facturación. Mediante el uso de guiones, música de espera y falsificación de identificador de llamadas, logran establecer confianza para extraer datos personales, instalar malware o solicitar acciones que comprometen el dispositivo de la víctima.

Marcas más suplantadas en campañas TOAD

Un análisis realizado entre el 5 de mayo y el 5 de junio de 2025 reveló que las marcas más imitadas en estas campañas incluyen:

- Microsoft

- DocuSign

- NortonLifeLock

- PayPal

- Geek Squad

Los atacantes se aprovechan de la confianza que generan estas marcas para insertar archivos PDF con logos y tipografía oficiales, lo que da credibilidad a los mensajes. Muchos de estos PDF incluyen códigos QR maliciosos, que redirigen a páginas de inicio de sesión falsas o portales de pago fraudulentos.

Códigos QR maliciosos: el nuevo vector en archivos PDF

Una táctica emergente es el uso de anotaciones PDF para ocultar enlaces maliciosos detrás de campos de formulario, notas adhesivas o comentarios, haciendo difícil su detección automatizada. Los códigos QR incrustados pueden dirigir a los usuarios a:

- Falsas páginas de inicio de sesión de Microsoft 365

- Sitios de phishing que simulan servicios como Dropbox o Adobe

- Formularios para robo de credenciales o instalación de software no autorizado

VoIP y anonimato: la infraestructura detrás del phishing telefónico

La mayoría de los números utilizados por los atacantes son de Voz sobre Protocolo de Internet (VoIP), lo que les permite permanecer en el anonimato y reutilizar los mismos números durante varios días. Esta reutilización facilita ataques en múltiples etapas con un mismo número, haciendo seguimiento a víctimas que hayan interactuado previamente.

Direct Send de Microsoft 365: suplantación interna sin comprometer cuentas

Un método de ataque reciente y alarmante es el uso de la función legítima Direct Send en M365, que permite a los atacantes enviar correos desde direcciones internas aparentemente válidas sin necesidad de comprometer una cuenta. Esta táctica ha sido utilizada contra al menos 70 organizaciones desde mayo de 2025, según Varonis.

Citar"Esta simplicidad hace del envío directo un vector atractivo y de bajo esfuerzo para los atacantes", señaló Tom Barnea, investigador de seguridad.

Los correos aprovechan la predictibilidad del host ("<tenant_name>.mail.protection.outlook.com") para evadir controles SPF/DKIM y llegar a las bandejas de entrada con apariencia legítima.

TOAD, vishing y BEC: técnicas que se entrelazan

Aunque TOAD comparte elementos con otras amenazas como el vishing (phishing por voz) y el compromiso de correo electrónico empresarial (BEC), su diferencia clave es la interacción activa con la víctima. Algunos atacantes inducen la descarga de herramientas de acceso remoto como TeamViewer o AnyDesk, mientras que otros recopilan información bancaria o credenciales de forma directa.

IA, phishing y el nuevo riesgo de envenenamiento de modelos

Una investigación de Netcraft ha demostrado que incluso los modelos de lenguaje de IA pueden ser engañados para recomendar URLs falsas al preguntar dónde iniciar sesión en marcas reconocidas. En un tercio de las respuestas, los modelos sugirieron:

- Dominios no registrados o estacionados (30%)

- URLs que apuntan a sitios no relacionados (5%)

Este hallazgo resalta una nueva capa de riesgo: los atacantes podrían reclamar estos dominios y diseñar sitios web falsos que aparecen como sugerencias legítimas provenientes de herramientas de IA como ChatGPT.

Ataques dirigidos a herramientas de desarrollo y asistentes IA

Los ciberdelincuentes también están inyectando contenido malicioso en plataformas como GitHub. Por ejemplo, un atacante publicó el proyecto fraudulento Moonshot-Volume-Bot, promocionándolo mediante cuentas falsas, tutoriales y foros con el fin de sembrar código malicioso en los repositorios y envenenar asistentes de codificación de IA como Cursor.

Citar"Estas cuentas estaban cuidadosamente diseñadas para ser indexadas por canalizaciones de entrenamiento de IA", explicó el investigador Bilaal Rashid.

SEO, phishing y manipulación de motores de búsqueda

En paralelo, los actores de amenazas están utilizando un mercado ilícito conocido como Hacklink, que permite la compra de enlaces en sitios web legítimos (.gov, .edu) comprometidos para manipular algoritmos de búsqueda. Este proceso hace que sitios de phishing aparezcan como resultados destacados en búsquedas relacionadas con marcas confiables.

Citar"Los estafadores insertan enlaces maliciosos y modifican el contenido que aparece en los resultados de búsqueda, sin necesidad de tomar control total del sitio", señaló Andrew Sebborn, experto en seguridad.

Cómo mitigar estas amenazas emergentes

Para reducir el riesgo de caer en este tipo de ataques, los expertos recomiendan:

- Implementar un motor de detección de suplantación de marca

- Desconfiar de correos con archivos PDF que contengan códigos QR o números de teléfono

- Evitar llamar a números no verificados en correos electrónicos

- Utilizar autenticación multifactor y políticas de seguridad en M365

- Monitorizar respuestas generadas por IA y verificar URLs sugeridas

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#20

Noticias Informáticas / CVE-2025-49596: Vulnerabilidad...

Último mensaje por Dragora - Julio 02, 2025, 11:38:42 AM

Investigadores de ciberseguridad han identificado una vulnerabilidad crítica en MCP Inspector, una herramienta de desarrollo del ecosistema de inteligencia artificial (IA) de Anthropic, que permite la ejecución remota de código (RCE) en sistemas de desarrollo local. Esta falla, rastreada como CVE-2025-49596, posee una puntuación CVSS de 9.4/10, lo que la posiciona como una amenaza severa para la seguridad de los desarrolladores, entornos de código abierto y usuarios empresariales que trabajan con el Model Context Protocol (MCP).

¿Qué es MCP Inspector y por qué es relevante?

El Model Context Protocol (MCP), lanzado por Anthropic en noviembre de 2024, es un protocolo abierto diseñado para estandarizar cómo los modelos de lenguaje grande (LLM) interactúan con fuentes de datos externas y herramientas auxiliares. MCP Inspector es una herramienta clave dentro de este ecosistema, utilizada para probar y depurar servidores MCP, conectando una interfaz web con servidores locales o remotos que exponen funcionalidades a través del protocolo.

La amenaza detrás de CVE-2025-49596

Según un informe publicado por Oligo Security, la vulnerabilidad reside en la configuración por defecto de MCP Inspector, que carece de autenticación y cifrado. Esto, sumado a la posibilidad de exposición a redes no confiables, habilita a atacantes a lanzar comandos arbitrarios desde navegadores, simplemente al hacer que un desarrollador visite un sitio web malicioso.

Citar"Este es uno de los primeros RCE críticos en el ecosistema MCP de Anthropic, y demuestra cómo las herramientas IA pueden ser utilizadas como vectores de ataque desde el navegador", explicó Avi Lumelsky, investigador de Oligo Security.

El ataque combina una vulnerabilidad CSRF en Inspector con una debilidad de larga data en navegadores modernos denominada 0.0.0.0 Day, la cual permite a sitios web maliciosos interactuar con servicios locales expuestos, como los que ejecuta MCP Inspector por defecto en 0.0.0.0:6277.

Prueba de concepto y mecanismos de explotación

La prueba de concepto (PoC) desarrollada por los investigadores demuestra cómo un sitio web malicioso puede usar Server-Sent Events (SSE) para enviar solicitudes al servidor proxy de MCP Inspector desde el navegador. Esto permite la ejecución de comandos en el equipo del desarrollador incluso si este solo está escuchando en localhost.

La dirección IP 0.0.0.0 indica al sistema operativo que escuche en todas las interfaces de red, lo cual incluye 127.0.0.1, abriendo la posibilidad de ataques remotos si la herramienta está mal configurada.

Además, los atacantes pueden aplicar técnicas como la revinculación de DNS, falsificando registros que apuntan a direcciones locales, lo que facilita aún más la obtención de privilegios de ejecución remota.

Solución y mitigación: versión 0.14.1

Tras la divulgación responsable en abril de 2025, los responsables del proyecto lanzaron la versión 0.14.1 de MCP Inspector el 13 de junio de 2025. Esta actualización incorpora:

- Autenticación por token de sesión en el servidor proxy.

- Validación de encabezados HTTP Origin y Host.

- Bloqueo por defecto de ataques CSRF y revinculación de DNS.

Citar"Los servicios localhost no siempre son seguros. Las capacidades de red de los navegadores y herramientas como MCP pueden exponer servicios a Internet sin que el desarrollador lo note", advirtió Lumelsky.

Más amenazas en el ecosistema MCP

El hallazgo de CVE-2025-49596 se suma a otros incidentes recientes. Trend Micro reportó una vulnerabilidad de inyección SQL no parcheada en el servidor SQLite MCP de Anthropic que podría usarse para insertar avisos maliciosos y tomar el control de los flujos de trabajo de agentes de IA.

También, Backslash Security descubrió que cientos de servidores MCP eran vulnerables debido a configuraciones inseguras como:

- Permitir ejecución de comandos arbitrarios sin verificación.

- Acceso a servicios a través de 0.0.0.0, facilitando el ataque conocido como NeighborJack.

Citar"En un entorno como una cafetería o espacio de coworking, un desarrollador puede estar ejecutando MCP en su máquina. Un atacante cercano podría acceder al servicio y ejecutar comandos sin restricciones", alertó Backslash Security.

Riesgo de envenenamiento del contexto en LLM

Debido a que MCP está diseñado para acceder a fuentes de datos externas, también puede ser explotado para el envenenamiento del contexto, alterando la salida de un modelo de lenguaje grande (LLM) a través de entradas maliciosas que contienen instrucciones ocultas.

El investigador Micah Gold señaló que mitigar esta amenaza requeriría que cada herramienta MCP implemente mecanismos propios de sanitización de datos, lo que resulta poco práctico. En cambio, propone configurar reglas de IA predefinidas que permitan a los agentes identificar comportamientos sospechosos o manipulaciones en tiempo real.

Recomendaciones para desarrolladores

Actualizar a MCP Inspector 0.14.1 inmediatamente.

- No ejecutar el servidor MCP en 0.0.0.0 sin control de acceso.

- Implementar autenticación en entornos locales, incluso si son de desarrollo.

- Monitorizar el tráfico hacia localhost desde el navegador.

- Definir reglas de comportamiento seguras para los agentes de IA.

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta