Mensajes recientes

#11

Debates, Reviews y Opiniones / Re:[Opinion] Carreras de Ciber...

Último mensaje por The Cid James - Julio 04, 2025, 10:58:40 PMNo tienes permitido ver enlaces. Registrate o Entra a tu cuentaCompletamente de acuerdo, yo estoy cursando Ciberdefensa en FADENA porque el título hoy en día se toma bastante en cuenta, pero con las materias que tenemos, pongo en duda cuánto de lo que aprenda podrá ser aplicado a la hora de trabajar en el áreaMira desconocía de eso, ahora voy a ver el temario, yo me puse a hacer un máster internacional en la UE acá no encontré nada interesante la verdad.

Además lo máximo que encontré fueron licenciaturas en ciberseguridad y teniendo en cuenta el título a nivel académico no me hacía ninguna gracia tener que cursar 2 o 3 años para hacer una licenciatura. Termine optando por especialidades o maestrías, en la Aeronáutica de Córdoba también estaba la especialidad pero lo mismo, tras comparar temarios, tiempo y contenido me puse a buscar fuera y terminé en la Unión Europea donde los precios, contenido y el enfoque en labs me termino por decidir pagar allá que seguir renegando acá.

De nuevo lo mismo que me paso cuando estudiaba acá, termino cursando materias que no tienen sentido y desanimado haha

#12

Noticias Informáticas / Hacker filtra datos de Telefón...

Último mensaje por AXCESS - Julio 04, 2025, 05:12:10 PM

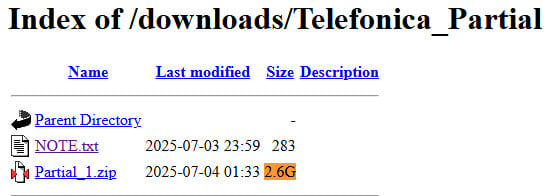

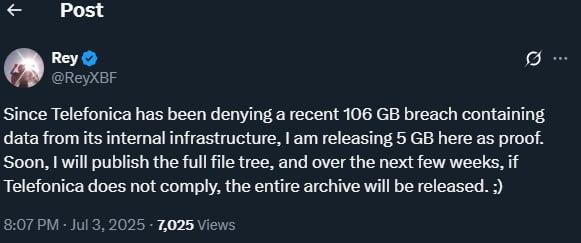

Un hacker amenaza con filtrar 106 GB de datos presuntamente robados de la compañía española de telecomunicaciones Telefónica en una brecha que la compañía no reconoció.

El actor de amenazas ha filtrado un archivo de 2,6 GB que se descomprime en cinco gigabytes de datos con poco más de 20 000 archivos para demostrar que se produjo la brecha.

Filtración parcial con datos presuntamente robados a Telefónica

La filtración supuestamente ocurrió el 30 de mayo y el hacker afirma haber tenido 12 horas de exfiltración de datos ininterrumpida antes de que los defensores revocaran el acceso.

El hacker que se atribuye la responsabilidad del ataque se conoce como "Rey" y es miembro del grupo Hellcat Ransomware, responsable de otra filtración en Telefónica en enero a través de un servidor interno de desarrollo y gestión de tickets de Jira.

Rey declaró a BleepingComputer que exfiltraron 385.311 archivos que totalizaban 106,3 GB de comunicaciones internas (por ejemplo, tickets, correos electrónicos), órdenes de compra, registros internos, registros de clientes y datos de empleados.

También indicaron que la filtración del 30 de mayo fue posible debido a una configuración incorrecta de Jira después de que la empresa solucionara el problema anterior.

BleepingComputer intentó en múltiples ocasiones desde el 3 de junio contactar con Telefónica por correo electrónico. También contactamos con varios empleados de la alta dirección, pero no recibimos confirmación de la filtración del 30 de mayo.

La única respuesta que recibimos vino de un empleado de Telefónica O2, quien desestimó el supuesto incidente como un intento de extorsión utilizando información obsoleta de un incidente previamente conocido.

Telefónica O2 es la marca de la compañía española para sus negocios de telecomunicaciones en el Reino Unido y Alemania.

Rey compartió una muestra y un árbol de archivos de los datos presuntamente robados de Telefónica el 30 de mayo. Algunos de los archivos incluían facturas a clientes comerciales en varios países, como Hungría, Alemania, España, Chile y Perú.

En los archivos que recibimos había direcciones de correo electrónico de empleados en España, Alemania, Perú, Argentina y Chile, y facturas de socios comerciales o clientes en países europeos.

El archivo más reciente que pudimos encontrar entre toda la información que Rey compartió data de 2021, lo que parece confirmar lo que nos dijo el representante de la compañía.

No obstante, el hacker insiste en que los datos provienen de una nueva brecha de seguridad del 30 de mayo. Para demostrarlo, comenzaron a filtrar parte de los archivos presuntamente robados.

Dado que Telefónica ha negado una reciente filtración de 106 GB que contenía datos de su infraestructura interna, publico aquí 5 GB como prueba. Pronto publicaré el árbol de archivos completo y, en las próximas semanas, si Telefónica no cumple, se publicará todo el archivo.

—dijo Rey.

—dijo Rey.

Los datos se distribuyeron inicialmente mediante los servicios de almacenamiento y transferencia de datos PixelDrain, pero fueron eliminados tras unas horas por motivos legales.

Posteriormente, el actor de amenazas distribuyó otro enlace de descarga desde Kotizada, un servicio que posteriormente recurrió a otro, Kotizada, que Google Chrome marca como sitio peligroso y recomienda encarecidamente a los usuarios que lo eviten.

Hasta que Telefónica emita un comunicado oficial, no está claro si se trata de una nueva filtración de datos antiguos. Sin embargo, según los hallazgos de BleepingComputer, algunas de las direcciones de correo electrónico de la filtración pertenecen a empleados en activo.

El grupo de hackers HellCat no es nuevo en el sector y suele centrarse en atacar servidores Jira. Son responsables de múltiples ataques a empresas de alto perfil.

Reivindicaron la vulneración de datos en el proveedor suizo de soluciones globales Ascom, Jaguar Land Rover, Affinitiv Schneider Electric y Orange Group.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#13

Noticias Informáticas / Falla crítica de “sudo” en Lin...

Último mensaje por AXCESS - Julio 04, 2025, 04:52:53 PM

Millones de sistemas Linux en todo el mundo, incluyendo aquellos que ejecutan servicios críticos, son potencialmente vulnerables a una nueva falla de sudo, fácil de explotar, que permite a usuarios no autorizados ejecutar comandos como root en servidores Ubuntu, Fedora y otros.

Sudo es una utilidad que permite a los usuarios ejecutar comandos como root o superusuario en equipos Linux. El equipo de la Unidad de Investigación Cibernética (CRU) de Stratascale descubrió dos fallas críticas que afectan a sudo.

Investigadores de seguridad advierten que cualquier usuario puede obtener acceso sin restricciones rápidamente. Los atacantes pueden explotar esto, ejecutar comandos arbitrarios como root y tomar el control total del sistema.

El error apareció por primera vez en la versión 1.9.14, publicada en junio de 2023, y se corrigió en la última versión de sudo, 1.9.17p1, publicada el 30 de junio de 2025. La vulnerabilidad se ha verificado en servidores Ubuntu y Fedora, pero podría afectar a muchos más sistemas.

"Estas vulnerabilidades pueden provocar la escalada de privilegios a root en el sistema afectado", señala el informe:

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Instan a los administradores a instalar los paquetes de sudo más recientes lo antes posible, ya que no existen otras soluciones alternativas.

"La configuración predeterminada de sudo es vulnerable", explica Rich Mirch, de la Unidad de Investigación Cibernética de Stratascale.

Los investigadores publicaron el código de prueba de concepto y otros equipos pudieron replicar los hallazgos.

Vulnerabilidad relacionada con la función chroot de sudo

Las fallas críticas residen en la opción chroot de sudo, poco utilizada. Esta opción modifica el directorio raíz de trabajo para un proceso específico y limita el acceso al resto del sistema de archivos.

Si bien su objetivo es bloquear a los usuarios en su directorio personal, las fallas les permiten evadir sus privilegios y elevarlos. Para explotarlas no es necesario definir reglas de sudo para el usuario.

"Como resultado, cualquier usuario local sin privilegios podría escalar privilegios a root si se instala una versión vulnerable", afirmó el investigador.

Para explotar esta falla, los atacantes tendrían que crear un archivo /etc/nsswitch.conf en el directorio raíz especificado por el usuario y engañar a sudo para que cargue la biblioteca compartida arbitraria. Este archivo define cómo el sistema resuelve las cuentas de usuario, los grupos, los nombres de host, los servicios, etc.

Los responsables de Sudo confirmaron el problema y descontinuaron la opción chroot en la versión 1.9.17p1. "Un atacante puede aprovechar la opción -R (--chroot) de sudo para ejecutar comandos arbitrarios como root, incluso si no están listados en el archivo sudoers", afirmaron en un aviso.

El script de Mirch demuestra cómo un atacante sin privilegios puede crear un directorio temporal, agregar un archivo con una función para otorgarse acceso root completo, compilar una biblioteca compartida maliciosa que la cargue y luego engañar a sudo con la opción chroot para que la ejecute con privilegios elevados. De esta forma, el atacante puede tomar el control total del sistema.

Debido a los riesgos de reducir la seguridad del entorno, se recomienda a los administradores evitar el uso de opciones chroot.

"Busque en su entorno cualquier uso de la opción chroot. Revise todas las reglas de Sudo definidas en /etc/sudoers y los archivos en /etc/sudoers.d. Si las reglas de Sudo están almacenadas en LDAP, utilice herramientas como ldapsearch para volcarlas", escribe Mirch.

Millones de sistemas podrían verse afectados por este error. La publicación alemana No tienes permitido ver enlaces. Registrate o Entra a tu cuenta incluso descubrió máquinas virtuales Ubuntu recién instaladas en un importante proveedor alemán de alojamiento en la nube que aún son vulnerables a la falla, a pesar de la existencia de un parche.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#14

Noticias Informáticas / Hacker expone IP´s de usuarios...

Último mensaje por AXCESS - Julio 04, 2025, 04:47:49 PM

Un hacker afirma haber manipulado uno de los foros de cibercrimen más oscuros de internet, y podría tener razón.

Cybernews recibió recientemente un correo electrónico de un atacante que se hacía pasar por "test55". En el correo, afirmaba haber explotado el conocido mercado de cibercrimen DarkForums[.]st.

El atacante afirmó haber explotado la plataforma mediante la falsificación de solicitudes del lado del servidor (SSRF), una falla de seguridad web que permite engañar a un servidor para que envíe solicitudes a destinos no deseados.

Esto podría implicar acceder a sistemas internos a los que no se debe acceder desde el exterior, o engañar al servidor para que se comunique con sitios externos que controla el atacante, lo que podría filtrar información confidencial o permitirle profundizar aún más en la red.

Como prueba del éxito de la explotación, el actor de amenazas reveló una captura de pantalla. "¡DarkForums no es seguro para nadie!", escribió el atacante en un correo electrónico.

Los investigadores de Cybernews han comprobado las afirmaciones y confirmado su posible legitimidad. DarkForums ha lanzado desde entonces un servicio Tor para proteger a sus usuarios de la filtración de sus direcciones IP, aunque los administradores no han comentado sobre la supuesta vulnerabilidad.

"El atacante demostró una vulnerabilidad que le permitía recopilar las direcciones IP de quienes ven sus publicaciones", declaró el equipo de investigación de Cybernews.

"No está claro si logró explorar la vulnerabilidad a fondo y causar algún daño a DarkForums", añadió el equipo. Estas vulnerabilidades ponen en riesgo a los usuarios de foros clandestinos. Cuando se filtra la IP, se pierde el anonimato, especialmente si la configuración de VPN o Tor no es hermética.

Las fuerzas del orden vigilan constantemente estos espacios clandestinos, y una sola IP expuesta puede ser suficiente para empezar a atacar. Además, hackers rivales, estafadores y trolls oportunistas pueden usar esos mismos datos para doxear y suplantar la identidad de los usuarios de los foros.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#15

Noticias Informáticas / El ransomware Hunters Internat...

Último mensaje por AXCESS - Julio 04, 2025, 04:46:08 PM

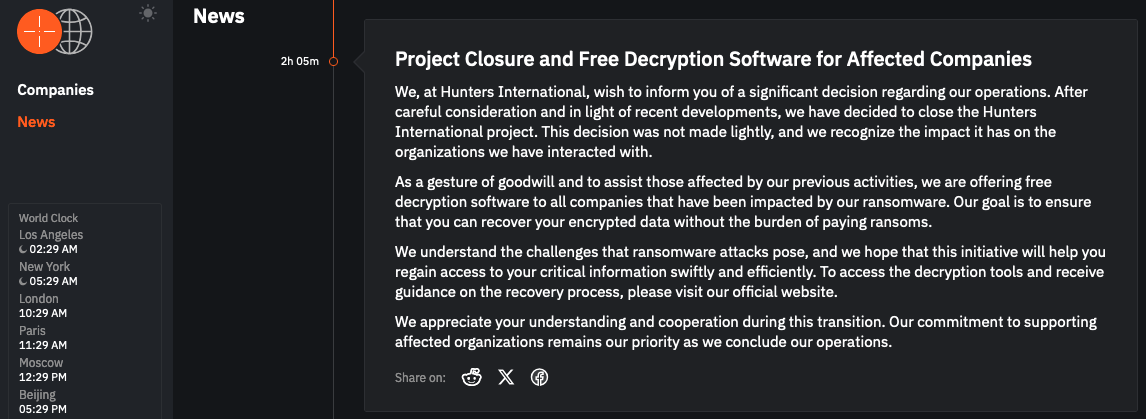

La operación de ransomware como servicio (RaaS) Hunters International anunció el cierre oficial de sus operaciones y ofrecerá descifradores gratuitos para ayudar a las víctimas a recuperar sus datos sin pagar un rescate.

"Tras una cuidadosa consideración y a la luz de los recientes acontecimientos, hemos decidido cerrar el proyecto Hunters International. Esta decisión no se tomó a la ligera y reconocemos el impacto que tiene en las organizaciones con las que hemos interactuado", afirma la banda de ciberdelincuentes en un comunicado publicado hoy sobre su filtración en la dark web.

"Como gesto de buena voluntad y para ayudar a las personas afectadas por nuestras actividades anteriores, ofrecemos software de descifrado gratuito a todas las empresas afectadas por nuestro ransomware. Nuestro objetivo es garantizar que puedan recuperar sus datos cifrados sin la carga de pagar rescates".

Los actores de amenazas también eliminaron todas las entradas del portal de extorsión y añadieron que las empresas cuyos sistemas fueron cifrados en los ataques de ransomware Hunters International pueden solicitar herramientas de descifrado y guías de recuperación en el sitio web oficial de la banda.

Aunque el grupo de ransomware no explica a qué "acontecimientos recientes" se refiere, el anuncio de hoy sigue a un comunicado del 17 de noviembre que afirmaba que Hunters International cerraría pronto debido al mayor escrutinio de las fuerzas del orden y la disminución de la rentabilidad.

La firma de inteligencia de amenazas Group-IB también reveló en abril que Hunters International estaba renovando su marca con planes para centrarse en el robo de datos y los ataques exclusivamente de extorsión, y que había lanzado una nueva operación exclusivamente de extorsión conocida como "World Leaks".

"A diferencia de Hunters International, que combinaba el cifrado con la extorsión, World Leaks opera como un grupo dedicado exclusivamente a la extorsión y utiliza una herramienta de exfiltración personalizada", declaró Group-IB en aquel momento, añadiendo que la nueva herramienta parece ser una versión mejorada de la herramienta de exfiltración de Storage Software utilizada por las filiales de ransomware de Hunters International.

Hunters International surgió a finales de 2023 y fue señalada por investigadores de seguridad y expertos en ransomware como una posible renovación de la marca Hive debido a las similitudes en su código. El malware del grupo de ransomware se dirige a una amplia gama de plataformas, como Windows, Linux, FreeBSD, SunOS y ESXi (servidores VMware), y también es compatible con arquitecturas x64, x86 y ARM.

En los últimos dos años, Hunters International ha atacado a empresas de todos los tamaños, con exigencias de rescate que van desde cientos de miles hasta millones de dólares, dependiendo del tamaño de la organización atacada.

La banda de ransomware se ha atribuido la responsabilidad de casi 300 ataques en todo el mundo, lo que la convierte en una de las operaciones de ransomware más activas de los últimos años.

Entre las víctimas más destacadas que Hunters International ha reclamado se encuentran el Servicio de Alguaciles de EE. UU., el gigante japonés de la óptica Hoya, Tata Technologies, el concesionario norteamericano de automóviles AutoCanada, el contratista de la Marina estadounidense Austal USA e Integris Health, la red de atención médica sin fines de lucro más grande de Oklahoma.

En diciembre de 2024, Hunters International también hackeó el Centro Oncológico Fred Hutch, amenazando con filtrar los datos robados de más de 800 000 pacientes con cáncer si no se les pagaba.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#16

Noticias Informáticas / Un hacker analiza datos "elimi...

Último mensaje por AXCESS - Julio 04, 2025, 04:44:14 PM

Las confirmaciones de GitHub nunca se eliminan por completo, y algunos desarrolladores lo están descubriendo por las malas. Un hacker de sombrero blanco Sharon Brizinov analizó las confirmaciones pendientes de GitHub "eliminadas" y encontró miles de secretos que otorgaban incluso acceso de administrador a todos los repositorios de los desarrolladores, obteniendo 25 000 $ en recompensas en el proceso.

Los desarrolladores suelen usar envíos forzados en GitHub para eliminar errores anteriores. Sin embargo, a menudo olvidan que el historial de Git lo conserva todo, incluso cuando se eliminan archivos.

eL investigador de seguridad asumió correctamente que las confirmaciones pendientes restantes, guardadas por GitHub "para siempre", podrían contener secretos muy sensibles.

"Analicé cada evento de envío forzado desde 2020 y descubrí secretos por un valor de 25 000 $ en recompensas por errores", detalla Brizinov en la entrada del blog de Truffle Security.

Aún más sorprendente es que el hacker de sombrero blanco utilizó una herramienta "codificada por vibración" (generada por IA) para escanear GitHub y descubrir miles de secretos activos.

Las filtraciones de secretos de MongoDB fueron las más frecuentes (1247), pero Brizinov también obtuvo cientos de secretos de TelegramBotTokens, Postgres, Infura, OpenWeather y AWS. Los desarrolladores expusieron inadvertidamente 162 tipos de secretos.

Más de la mitad de las credenciales filtradas se encontraron en archivos .env expuestos, dejando la otra mitad para el resto de los nombres de archivo, como index.js, No tienes permitido ver enlaces. Registrate o Entra a tu cuenta, app.js, server.js y otros.

"Los secretos filtrados más interesantes fueron los tokens PAT de GitHub y las credenciales de AWS. ¡Estos también generaron las recompensas más altas!", afirmó Brizinov.

Los secretos activos son extremadamente sensibles y podrían provocar importantes brechas de seguridad.

Uno de los hallazgos fue un token PAT de GitHub, que otorga acceso de administrador a todos los repositorios pertenecientes al desarrollador Istio. El proyecto Istio se utiliza ampliamente para la gestión y seguridad de microservicios. Cuenta con 36 000 estrellas y 8000 bifurcaciones. La posible vulneración de la cadena de suministro podría afectar a grandes corporaciones como Google, IBM, Red Hat y otras.

"Podría haber leído variables de entorno, modificado pipelines, enviado código, creado nuevas versiones o incluso eliminado todo el proyecto. La posibilidad de un ataque masivo a la cadena de suministro en este caso era alarmante", explica Brizinov.

Brizinov obtuvo previamente $64,000 adicionales gracias a archivos eliminados en GitHub. La investigación posterior se centró en el escaneo de eventos de envío forzado, que suelen ocurrir cuando los desarrolladores fuerzan un cambio en la referencia HEAD de la confirmación actual, sobrescribiendo así el historial de confirmaciones.

El investigador explica que los desarrolladores prefieren esta acción cuando confirman accidentalmente datos que contienen un error, como credenciales predefinidas. Sin embargo, no rotan las credenciales expuestas.

Herramienta codificada en Vibe ahora disponible para todos

Si se siente afortunado, ahora puede intentar escanear GitHub con el script que usó Brizinov. El investigador compartió el código en GitHub:

La herramienta utiliza la API de eventos de GitHub, que permite a los usuarios recuperar información sobre los eventos que ocurren dentro de GitHub, y GitHub Archive, un servicio que escucha el flujo de eventos de GitHub y lo archiva.

"Usé vercel v0 para codificar en Vibe una plataforma completa para clasificar estos secretos de 'Oops Commit'", dijo Brizinov.

Revisar los secretos descubiertos sigue siendo una tarea manual, pero el investigador espera automatizarla posteriormente.

"Estos datos podrían entonces pasarse a un agente basado en LLAMA que analiza e identifica secretos potencialmente valiosos".

Brizinov advierte a los desarrolladores que siempre consideren los secretos expuestos como comprometidos y los revoquen inmediatamente.

Los investigadores ya habían advertido que todo lo publicado en GitHub permanece allí indefinidamente. Solo en 2024, los desarrolladores comprometieron código con más de 23 millones de nuevos secretos codificados, según descubrió la firma de seguridad GitGuardian.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#17

Debates, Reviews y Opiniones / Re:[Opinion] Carreras de Ciber...

Último mensaje por pag2006 - Julio 04, 2025, 12:19:43 AMCompletamente de acuerdo, yo estoy cursando Ciberdefensa en FADENA porque el título hoy en día se toma bastante en cuenta, pero con las materias que tenemos, pongo en duda cuánto de lo que aprenda podrá ser aplicado a la hora de trabajar en el área

#18

Cursos, manuales y libros / Re:Curso de Jira: ADMINISTRADO...

Último mensaje por Zurdito - Julio 03, 2025, 11:38:53 PMdescargado !

muchas gracias ...

muchas gracias ...

#19

Dudas y pedidos generales / Re:Quieren hackear mi Facebook

Último mensaje por The Cid James - Julio 03, 2025, 10:48:45 PMIgual yo cambiaría la contraseña si llegan a enviar el código es porque la tienen. De todas formas si no les das el código del 2fa no van a entrar

#20

Dudas y pedidos generales / Re:Enlace al grupo de whatsapp...

Último mensaje por The Cid James - Julio 03, 2025, 10:45:35 PMCon respecto al grupo estoy al tanto pero ni idea que paso lo comentaron y también comentaron que se avisó al administrador pero como no uso no sé cómo siguió el tema. En cuanto los cursos en el foro tenés la sección correspondiente con material pero salvo que quieras los cursos de qArmy u otros beneficios que podés ver desde la app no deberías tener problema .

Edito

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Usa este link corrigieron el del foro pero no el del boton flotante.

Edito

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Usa este link corrigieron el del foro pero no el del boton flotante.