Hola

Para realizar "Doxxing" o identificar a alguien de interés sobre internet, más que herramientas se usan servicios, que en su mayoría son de pago.

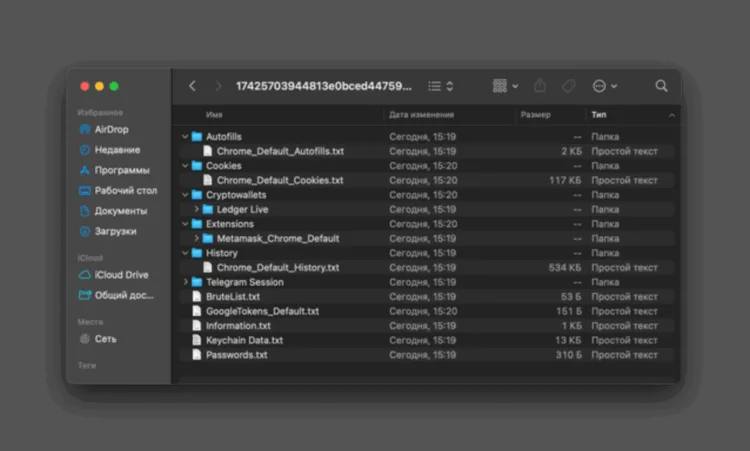

Lo principal es el punto de inicio, que es el rastreo de cierta información que ha dejado el individuo en una plataforma: ej un email. A partir de ese email, si es de una compañía que integra otros servicios como pudiera ser Google, se rastrea "las trazas" con otras plataformas, que pudieran ser de redes sociales, etc. Entre más info haya expuesto el individuo que vaya coincidiendo: como email, número de teléfono, info privada de identidad, fotos, intereses, nubes, servicios sobre internet, y un largo etc., así se rastreará y se identificará.

El por qué son servicios de pago en la actualidad: La cuestión es que hay que emplear Inteligencia Artificial (los gobiernos u agencias especializadas que se dedica a ello) que coteje y mapee toda una información, que pudiera ser como beber desde la manguera de un bombero a presión. Más de un hacker famoso ha caído recientemente por este método, ha sido identificado y arrestado.

Son varios los servicios de doxxing y especializados: para el email, para el número de teléfono, para geolocalizar las fotos, etc. Casi todo "que realmente funcione" y según mi experiencia, es de pago.

Por ejemplo, el email del individuo aparece en bases de datos filtradas de distintas plataformas o naciones (hay que pagar por su acceso en el caso de los privados); el número de teléfono aparece registrado en distintos servicios sobre internet (también es de pago si va por su cuenta), etc. Todo ello se va integrando.

Muy pocas trazas se engranan con simples búsquedas sobre internet: aunque con las fotos muchas veces hay suerte de geolocalizar al interesado con mucha precisión utilizando plataformas de IA para ello.

Ejemplos recientes de casos de la vida real:

Según declara el sujeto pagó por info (al menos para que le crean pues así funciona):

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Otro caso de doxxing a un pedófilo por una foto:

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Hay un caso de un célebre hacker brasileño que fue identificado y expuesto por una compañía en venganza y de la cual él había filtrado info. A ver si se lo encuentro en otro momento pues ya estoy muerto...

Para realizar "Doxxing" o identificar a alguien de interés sobre internet, más que herramientas se usan servicios, que en su mayoría son de pago.

Lo principal es el punto de inicio, que es el rastreo de cierta información que ha dejado el individuo en una plataforma: ej un email. A partir de ese email, si es de una compañía que integra otros servicios como pudiera ser Google, se rastrea "las trazas" con otras plataformas, que pudieran ser de redes sociales, etc. Entre más info haya expuesto el individuo que vaya coincidiendo: como email, número de teléfono, info privada de identidad, fotos, intereses, nubes, servicios sobre internet, y un largo etc., así se rastreará y se identificará.

El por qué son servicios de pago en la actualidad: La cuestión es que hay que emplear Inteligencia Artificial (los gobiernos u agencias especializadas que se dedica a ello) que coteje y mapee toda una información, que pudiera ser como beber desde la manguera de un bombero a presión. Más de un hacker famoso ha caído recientemente por este método, ha sido identificado y arrestado.

Son varios los servicios de doxxing y especializados: para el email, para el número de teléfono, para geolocalizar las fotos, etc. Casi todo "que realmente funcione" y según mi experiencia, es de pago.

Por ejemplo, el email del individuo aparece en bases de datos filtradas de distintas plataformas o naciones (hay que pagar por su acceso en el caso de los privados); el número de teléfono aparece registrado en distintos servicios sobre internet (también es de pago si va por su cuenta), etc. Todo ello se va integrando.

Muy pocas trazas se engranan con simples búsquedas sobre internet: aunque con las fotos muchas veces hay suerte de geolocalizar al interesado con mucha precisión utilizando plataformas de IA para ello.

Ejemplos recientes de casos de la vida real:

Según declara el sujeto pagó por info (al menos para que le crean pues así funciona):

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Otro caso de doxxing a un pedófilo por una foto:

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Hay un caso de un célebre hacker brasileño que fue identificado y expuesto por una compañía en venganza y de la cual él había filtrado info. A ver si se lo encuentro en otro momento pues ya estoy muerto...

", dijo el investigador.

", dijo el investigador.