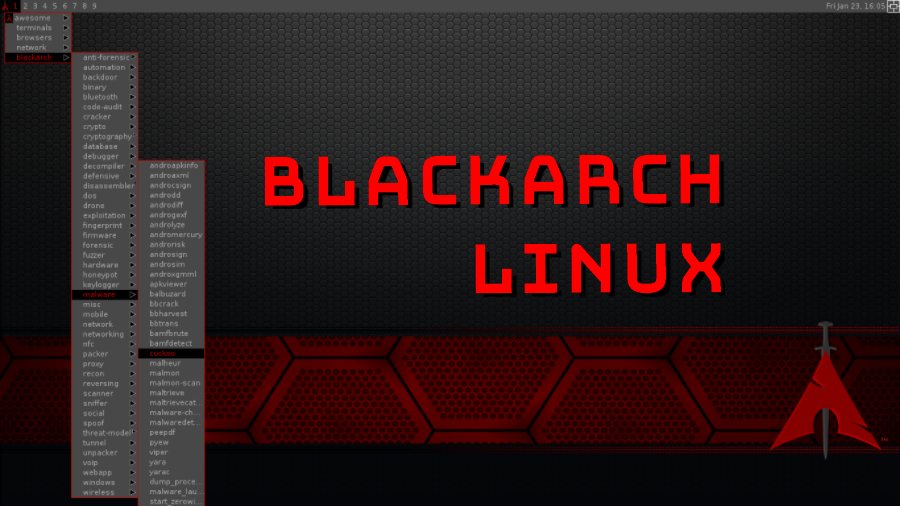

Hola Comunidad Underc0de. Como estan?. En este post les explicare como instalar BlackArch linux en sus androids }:)

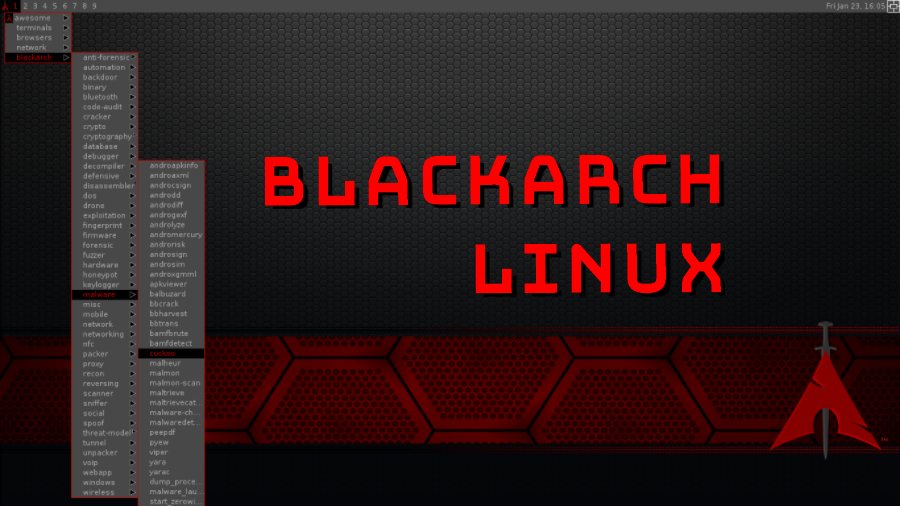

BlackArch Linux es una distribución de prueba de penetración basada en Arch Linux para Pentesters e investigadores de seguridad. El repositorio contiene 1946 herramientas. Puede instalar herramientas individualmente o en grupos. BlackArch Linux es compatible con las instalaciones de Arch existentes.

Instalarla en Android pasos:

1)- Descargar de este link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta o del playstore termux

2)- Una vez descargado y instalado termux ejecutar:

pkg install wget

3)- Ejecutar:

wget No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

bash No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

4)- Finalizada la instalación Luego edite su /etc/pacman.conf agregando:

[blackarch]

Server = No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Luego ejecute pacman -Syu para actualizar su listado de repositorio. Para instalar cualquiera de las distribuciones, ejecute uno de estos comandos:

pacman -S archstrike -necesita

pacman -S blackarch -necesita

:: Hay 663 miembros en archstrike grupal: ~ descarga 2G (~ 6G en dispositivo)

:: Hay 1602 miembros en el grupo blackarch: ~ 5G descarga (~ 16G en el dispositivo)

Eso es mucho pentesting. Si no deseas tanto pentesting, no instales todo.

Para buscar solo paquetes, use pacman -Ss {Termino}. Para instalar, use pacman -S {paquete}.

Disfruten😀.

Saludos y espero sus comentarios xD.

Rootkit.

BlackArch Linux es una distribución de prueba de penetración basada en Arch Linux para Pentesters e investigadores de seguridad. El repositorio contiene 1946 herramientas. Puede instalar herramientas individualmente o en grupos. BlackArch Linux es compatible con las instalaciones de Arch existentes.

Instalarla en Android pasos:

1)- Descargar de este link: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta o del playstore termux

2)- Una vez descargado y instalado termux ejecutar:

pkg install wget

3)- Ejecutar:

wget No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

bash No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

4)- Finalizada la instalación Luego edite su /etc/pacman.conf agregando:

[blackarch]

Server = No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Luego ejecute pacman -Syu para actualizar su listado de repositorio. Para instalar cualquiera de las distribuciones, ejecute uno de estos comandos:

pacman -S archstrike -necesita

pacman -S blackarch -necesita

:: Hay 663 miembros en archstrike grupal: ~ descarga 2G (~ 6G en dispositivo)

:: Hay 1602 miembros en el grupo blackarch: ~ 5G descarga (~ 16G en el dispositivo)

Eso es mucho pentesting. Si no deseas tanto pentesting, no instales todo.

Para buscar solo paquetes, use pacman -Ss {Termino}. Para instalar, use pacman -S {paquete}.

Disfruten😀.

Saludos y espero sus comentarios xD.

Rootkit.

.

.

- Alienvault

- Alienvault