No tienes permitido ver enlaces. Registrate o Entra a tu cuentaclaro que si bro

Hola compañeros, se puede probar en una maquina virtual??

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#21

Hacking / Re:Karma – Herramienta para buscar contraseñas de emails

Octubre 01, 2019, 03:00:33 PM #22

Hacking / Re:Karma – Herramienta para buscar contraseñas de emails

Junio 02, 2019, 04:02:37 PM

sigue funcionando al dia de hoy saludos legion

#23

Hacking / Re:Legion Una herramienta de prueba de penetración de red fácil de usar

Mayo 14, 2019, 04:36:12 AMNo tienes permitido ver enlaces. Registrate o Entra a tu cuentaNo tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Legion una herramienta de prueba de penetración de red fácil de usar, súper extensible y semiautomática que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información

Legion, una bifurcación de la Esparta de SECFORCE, es unmarco de prueba de penetración de red de código abierto, fácil de usar, súper extensible y semiautomático que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información. La legión es desarrollada y mantenida porGoVanguard . Puede encontrar más información sobre Legion, incluida la hoja de ruta del producto , en su página de productos en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta .

CARACTERISTICAS

Reconocimiento y escaneo automáticos con NMAP, whataweb, nikto, Vulners, Hydra, SMBenum, dirbuster, sslyzer, webslayer y más (con casi 100 scripts programados automáticamente)

Interfaz gráfica fácil de usar con menús y paneles de contexto enriquecidos que permiten a los pentesters encontrar y explotar rápidamente vectores de ataque en hosts

La funcionalidad modular permite a los usuarios personalizar fácilmente Legion y llamar automáticamente sus propios scripts / herramientas

Escaneo altamente personalizable para evasión de IPS tipo ninja

Detección automática de CPE (enumeración de plataforma común) y CVE (vulnerabilidades y exposiciones comunes)

Guardado automático de resultados y tareas del proyecto en tiempo real.

CAMBIOS NOTABLES DE SPARTA

Refactored de Python 2.7 a Python 3.6 y la eliminación de bibliotecas depreciadas y no mantenidas

Actualización a PyQT5, mayor capacidad de respuesta, menos buggy, GUI más intuitiva que incluye características como:

Estimaciones de finalización de tareas

1-Haga clic en las listas de exploración de ips, nombres de host y subredes CIDR

Capacidad para purgar resultados, volver a explorar hosts y eliminar hosts

Opciones de escaneo NMAP granual

Soporte para resolución de nombres de host y escaneo de hosts vhosts / sni

Revise las colas de proceso y las rutinas de ejecución para aumentar la confiabilidad y el rendimiento de la aplicación

Simplificación de la instalación con resolución de dependencias y rutinas de instalación.

Proyecto de guardado automático en tiempo real, por lo que en caso de que algo salga mal, ¡no perderá ningún progreso!

Opción de implementación de contenedor Docker

Apoyado por un equipo de desarrollo altamente activo.

DEMO GIF

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

MÉTODO TRADICIONAL DE INSTALACIÓN Se

supone que Ubuntu, Kali o Parrot Linux se está utilizando con Python 3.6 instalado. Otras dependencias deben ser instaladas automáticamente. Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./startLegion.sh

MÉTODO

DOCKER Se supone que Docker y Xauthority están instalados.Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion/docker

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./runIt.sh

ATRIBUCIÓN

La base de código de Python 3.6+ refactorizada, el conjunto de funciones agregadas y el desarrollo continuo de Legion se acreditan a GoVanguard

La base de código y el diseño de la aplicación de Sparta Python 2.7 se acreditan como SECFORCE.

Varias acciones adicionales de PortActions, PortTerminal y SchedulerSettings se acreditan a batmancrew.

El motor de análisis de salida XML nmap se basó en gran medida en el código de yunshu, modificado por ketchup y SECFORCE modificado.

El script ms08-067_check utilizado por No tienes permitido ver enlaces. Registrate o Entra a tu cuenta se acredita a Bernardo Damele AG

Legion se basa en gran medida en nmap, hydra, python, PyQt, SQLAlchemy y muchas otras herramientas y tecnologías, por lo que nos gustaría agradecer a todas las personas involucradas en la creación de estos.

Descarga No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Happy Hacking

Perdón la ignorancia, este me puede servir para ingresar a un modem technicolor, del cual perdi la contraseña, el cual se encuentra con puertos cerrados, el unico abierto es el 80, muchas gracias

no amigo solo escannea vulneravilidades no penetra en ellas

#24

Hacking / PAnalizer – Analizador de Pornografía y Búsqueda de Rostros

Mayo 14, 2019, 04:31:21 AM

PAnalizer es una herramienta forense , puede buscar imágenes pornográficas en un directorio específico, esto es útil en la detección de peatones. Además, puede buscar una persona específica en el conjunto de imágenes, es necesario dar a la aplicación algunas fotos de la persona de interés.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#25

Hacking / TheXFramework Recopilación, enumeración y exploración de información de aplicaci

Mayo 14, 2019, 04:26:02 AM

TheXFramework

Estructura de análisis de recopilación , enumeración y vulnerabilidad de información de red / web para ataques más comunes basados en la metodología OWASP y la guía de PT.

El XFramework es una luz en la oscuridad

Escáner de red

Escaneado en red para puertos abiertos / de filtro

X-Attacker Core

Recopilación de información

Identificador de CMS (más de 120 CMS)

Pruebas de WAF (enumeración, recomendación de bypass de cortafuegos limitado)

CMS-ENUMERATION para Drupal / WordPress / Joomla / Vb

Rastreador de URL con parámetros

LFI, RFI y RCE

Inyección SQL

Inyección de plantillas

Comprobación básica de XSS

Escaneo CSRF

Directorios y archivos de fuerza bruta en sitios web

¿Qué herramientas puedes usar en TheXFramework?

Nmap

Mapache

NSE Scripts

Golismero y Golismero Plugin Nikto

CMSmap / WPScan / WPsecu / Droopscan / Joomscan [Ataques de CMS]

Fotón

Motor de oruga

Sqlmap

Tplmap

Sqliv

XssPy

Xsstrick

Manojo de otros scripts / herramientas

Instalación

&sudo git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta TXF

& cd TXF && sudo chmod + x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

& ./install.sh

& ./xframework.py

Nota: este marco ha sido desarrollado por Beed en Kali Linux para Kali Linux, aunque también puede probarlo en cualquier distribución DEBIAN. tenga en cuenta que, si desea utilizarlo en Parrot OS / Ubuntu, asegúrese de que cada paquete se haya instalado correctamente.

Uso

usage: ./xframework.py -u <Target> [Options/Scans]

optional arguments:

-h, --help show this help message and exit

Required Options:

-u URL, --url URL root url

Scans:

--banner Grab Target Banner

--wafbanner Agressive Banner Grabbing with Limited WAF detection

--wafstress Web Application Firewall Stress(Optional : Fuzzfile)

--waf Web ApplicationFirewall and Server Service Detection

--cms CMS Identifier

--lfi Local File Inclution Attack (Optional : Fuzzfile)

--clickjack clickjack Vuln Scan

--tempi Template Injection Attack

--sqlimini Pre-Enumeration Simple Sqli Attacks

--sqliv Enumeration Simple Sqli Attacks

--sqlmap Identify Databases with Sqlmap

--sqlmapdump Identify Databases with Sqlmap

--xssmini Pre-Enumeration Simple Cross Siting Scripting

--xsspy Pre-Enumeration Simple Cross Siting Scripting

--drupal Droopal Full Enumeration

--wordpress WordPress Full Enumeration with wpscan

--wordpress2 WordPress Full Enumeration with wpseku

--joomla Joomla Full Enumeration with wpseku

--golismero Target Full Enumeration with golismero

--raccoon Raccoon Framework Full Scan

--shellshock Scan For shellshock

--xssstrick Scan a URL For XSS injection with XSS-Strick

Crawler Engine:

--crawler Run Crawler

--deep Run Crawler With Deep Depth

--photon Run Crawler With Minimized Photon Engine

--photonold Run Crawler With Photon Engine

Link GITHUB No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Estructura de análisis de recopilación , enumeración y vulnerabilidad de información de red / web para ataques más comunes basados en la metodología OWASP y la guía de PT.

El XFramework es una luz en la oscuridad

Escáner de red

Escaneado en red para puertos abiertos / de filtro

X-Attacker Core

Recopilación de información

Identificador de CMS (más de 120 CMS)

Pruebas de WAF (enumeración, recomendación de bypass de cortafuegos limitado)

CMS-ENUMERATION para Drupal / WordPress / Joomla / Vb

Rastreador de URL con parámetros

LFI, RFI y RCE

Inyección SQL

Inyección de plantillas

Comprobación básica de XSS

Escaneo CSRF

Directorios y archivos de fuerza bruta en sitios web

¿Qué herramientas puedes usar en TheXFramework?

Nmap

Mapache

NSE Scripts

Golismero y Golismero Plugin Nikto

CMSmap / WPScan / WPsecu / Droopscan / Joomscan [Ataques de CMS]

Fotón

Motor de oruga

Sqlmap

Tplmap

Sqliv

XssPy

Xsstrick

Manojo de otros scripts / herramientas

Instalación

&sudo git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta TXF

& cd TXF && sudo chmod + x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

& ./install.sh

& ./xframework.py

Nota: este marco ha sido desarrollado por Beed en Kali Linux para Kali Linux, aunque también puede probarlo en cualquier distribución DEBIAN. tenga en cuenta que, si desea utilizarlo en Parrot OS / Ubuntu, asegúrese de que cada paquete se haya instalado correctamente.

Uso

usage: ./xframework.py -u <Target> [Options/Scans]

optional arguments:

-h, --help show this help message and exit

Required Options:

-u URL, --url URL root url

Scans:

--banner Grab Target Banner

--wafbanner Agressive Banner Grabbing with Limited WAF detection

--wafstress Web Application Firewall Stress(Optional : Fuzzfile)

--waf Web ApplicationFirewall and Server Service Detection

--cms CMS Identifier

--lfi Local File Inclution Attack (Optional : Fuzzfile)

--clickjack clickjack Vuln Scan

--tempi Template Injection Attack

--sqlimini Pre-Enumeration Simple Sqli Attacks

--sqliv Enumeration Simple Sqli Attacks

--sqlmap Identify Databases with Sqlmap

--sqlmapdump Identify Databases with Sqlmap

--xssmini Pre-Enumeration Simple Cross Siting Scripting

--xsspy Pre-Enumeration Simple Cross Siting Scripting

--drupal Droopal Full Enumeration

--wordpress WordPress Full Enumeration with wpscan

--wordpress2 WordPress Full Enumeration with wpseku

--joomla Joomla Full Enumeration with wpseku

--golismero Target Full Enumeration with golismero

--raccoon Raccoon Framework Full Scan

--shellshock Scan For shellshock

--xssstrick Scan a URL For XSS injection with XSS-Strick

Crawler Engine:

--crawler Run Crawler

--deep Run Crawler With Deep Depth

--photon Run Crawler With Minimized Photon Engine

--photonold Run Crawler With Photon Engine

Link GITHUB No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#26

Hacking / Horn3t – Potente enumeración de subdominio visual con el clic de un mouse

Mayo 14, 2019, 04:24:14 AM

Horn3t es su herramienta Nr # 1 para explorar subdominios visualmente.

Basándose en el gran marco Sublist3r (o extensible con su favorito), busca subdominios y genera vistas previas de imágenes impresionantes. Obtenga una visión general rápida de su objetivo con los códigos de estado http, agregue subdominios encontrados y acceda directamente a las URL encontradas con un solo clic.

Recon sus objetivos a una velocidad increíble

Mejore su productividad centrándose en sitios de aspecto interesante

Enumerar los sitios críticos inmediatamente.

Picar su objetivo

Instalación

Instala Google Chrome

Instalar Requirements.txt con pip3

Instalar Requirements.txt de sublist3r con pip3

Coloque el directorio en el servidor web de su elección.

Asegúrate de tener los permisos correctos

Ejecutar No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

O alternativamente, use el archivo No tienes permitido ver enlaces. Registrate o Entra a tu cuenta con la ventana acoplable.

Posteriormente, puede acceder al portal web en http: // localhost: 1337

Todo

Mejor escalado en Firefox

Añadir Windows Dockerfile

Direkt Nmap Support por clic en un subdominio

Direkt Dirb Support por clic en un subdominio

Generar informes en PDF de subdominios encontrados

Ayudar con la toma de control de subdominio

Creditos

aboul3la – El creador de Sublist3r ; turbolist3r agrega algunas características pero, por lo demás, es un clon cercano de sublist3r.

TheRook – El módulo de fuerza bruta se basó en su subbruta de script .

bitquark – La lista de palabras de The Subbrute se basó en su dnspop de investigación .

Probado en Windows 10 y Debian con Google Chrome / Chromium 73

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#27

Hacking / Proyecto HackDroid – Aplicaciones de Pentesting para Android

Marzo 21, 2019, 10:28:43 PM

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta | No tienes permitido ver enlaces. Registrate o Entra a tu cuenta | No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

¿Qué es HackDroid?

HackDroid es una colección de más de 250 aplicaciones de prueba de penetración y piratería ética para Android ... en esto, las aplicaciones se dividen en diferentes categorías para que pueda descargar cualquier aplicación de cualquier categoría y usarla.

NOTA: No tengo ningún derecho de autor para ninguna aplicación. Los derechos de autor de todas las aplicaciones respaldan a sus propietarios.

& Por favor, no haga mal uso ..

Menú HackDroid:

Anonimato

Tienda de aplicaciones

Call & SmS

CryptoCurrency

Criptografía

DDoS

Forense

Ataque HID

Aprendizaje

MITM

Redes

Pentesting

Búsqueda de personas y archivos

Acceso remoto

Enrutador

Scripting

Seguridad

Olfateando

Cámara espía

Aplicaciones del sistema

Terminal

Web

Inalámbrico

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

#28

Hacking / Karma – Herramienta para buscar contraseñas de emails

Marzo 07, 2019, 08:33:46 AM

Karma – Herramienta para buscar contraseñas de emails

En este post quisiera mostrarles una herramienta que me encontré hace poco por Internet, se trata de Karma, esta escrita en python3 y fue desarrollada por @decoxviii. Y aun que hay algunas otras alternativas como: pwndb y pwndb_api esta es la que desde mi opinión esta mas completa.

Esta herramienta al parecer es una API del sitio: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta que como pueden observar esta alojado en la 'deep web', dicho sitio contiene un base de datos con 1.4 billones de emails y sus contraseñas. Son bastantes emails, por lo que es muy posible que puedan encontrar algún resultado jugoso!

Instalación

A continuación mostrare como instalar la herramienta en Linux.

Es necesario instalar algunos paquetes, clonar el repositorio y instalar las librerías para python3.

Código: sudo apt install tor python3 python3-pip

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta ; cd karma

sudo -H pip3 install -r requirements.txt

Si todo ha salido bien, no deberíamos tener ningún error al ejecutar

Código:python3 bin/karma.py --help

Uso

Una vez instalado todo lo necesario podemos comenzar a consultar algunos emails.

NOTA: Antes de utilizar la herramienta te aconsejaría verificar que el servicio de tor este corriendo ya que, de no ser así la herramienta dará error, para iniciar el servicio de tor ejecuta:Código: [Seleccionar]sudo service tor start

Para buscar la contraseña de un email especifico ejecutamos (la opción -o | –output, nos permite guardar los resultados en formato json):

Código: [Seleccionar]python3 bin/karma.py target xxxxx@No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.com -o resultado-x-email

Link: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Happy Hacking Amigos de 777

En este post quisiera mostrarles una herramienta que me encontré hace poco por Internet, se trata de Karma, esta escrita en python3 y fue desarrollada por @decoxviii. Y aun que hay algunas otras alternativas como: pwndb y pwndb_api esta es la que desde mi opinión esta mas completa.

Esta herramienta al parecer es una API del sitio: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta que como pueden observar esta alojado en la 'deep web', dicho sitio contiene un base de datos con 1.4 billones de emails y sus contraseñas. Son bastantes emails, por lo que es muy posible que puedan encontrar algún resultado jugoso!

Instalación

A continuación mostrare como instalar la herramienta en Linux.

Es necesario instalar algunos paquetes, clonar el repositorio y instalar las librerías para python3.

Código: sudo apt install tor python3 python3-pip

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta ; cd karma

sudo -H pip3 install -r requirements.txt

Si todo ha salido bien, no deberíamos tener ningún error al ejecutar

Código:python3 bin/karma.py --help

Uso

Una vez instalado todo lo necesario podemos comenzar a consultar algunos emails.

NOTA: Antes de utilizar la herramienta te aconsejaría verificar que el servicio de tor este corriendo ya que, de no ser así la herramienta dará error, para iniciar el servicio de tor ejecuta:Código: [Seleccionar]sudo service tor start

Para buscar la contraseña de un email especifico ejecutamos (la opción -o | –output, nos permite guardar los resultados en formato json):

Código: [Seleccionar]python3 bin/karma.py target xxxxx@No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.com -o resultado-x-email

Link: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Happy Hacking Amigos de 777

#29

Hacking / Legion Una herramienta de prueba de penetración de red fácil de usar

Marzo 07, 2019, 08:25:01 AM

Legion una herramienta de prueba de penetración de red fácil de usar, súper extensible y semiautomática que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información

Legion, una bifurcación de la Esparta de SECFORCE, es unmarco de prueba de penetración de red de código abierto, fácil de usar, súper extensible y semiautomático que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información. La legión es desarrollada y mantenida porGoVanguard . Puede encontrar más información sobre Legion, incluida la hoja de ruta del producto , en su página de productos en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta .

CARACTERISTICAS

Reconocimiento y escaneo automáticos con NMAP, whataweb, nikto, Vulners, Hydra, SMBenum, dirbuster, sslyzer, webslayer y más (con casi 100 scripts programados automáticamente)

Interfaz gráfica fácil de usar con menús y paneles de contexto enriquecidos que permiten a los pentesters encontrar y explotar rápidamente vectores de ataque en hosts

La funcionalidad modular permite a los usuarios personalizar fácilmente Legion y llamar automáticamente sus propios scripts / herramientas

Escaneo altamente personalizable para evasión de IPS tipo ninja

Detección automática de CPE (enumeración de plataforma común) y CVE (vulnerabilidades y exposiciones comunes)

Guardado automático de resultados y tareas del proyecto en tiempo real.

CAMBIOS NOTABLES DE SPARTA

Refactored de Python 2.7 a Python 3.6 y la eliminación de bibliotecas depreciadas y no mantenidas

Actualización a PyQT5, mayor capacidad de respuesta, menos buggy, GUI más intuitiva que incluye características como:

Estimaciones de finalización de tareas

1-Haga clic en las listas de exploración de ips, nombres de host y subredes CIDR

Capacidad para purgar resultados, volver a explorar hosts y eliminar hosts

Opciones de escaneo NMAP granual

Soporte para resolución de nombres de host y escaneo de hosts vhosts / sni

Revise las colas de proceso y las rutinas de ejecución para aumentar la confiabilidad y el rendimiento de la aplicación

Simplificación de la instalación con resolución de dependencias y rutinas de instalación.

Proyecto de guardado automático en tiempo real, por lo que en caso de que algo salga mal, ¡no perderá ningún progreso!

Opción de implementación de contenedor Docker

Apoyado por un equipo de desarrollo altamente activo.

DEMO GIF

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

MÉTODO TRADICIONAL DE INSTALACIÓN Se

supone que Ubuntu, Kali o Parrot Linux se está utilizando con Python 3.6 instalado. Otras dependencias deben ser instaladas automáticamente. Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./startLegion.sh

MÉTODO

DOCKER Se supone que Docker y Xauthority están instalados.Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion/docker

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./runIt.sh

ATRIBUCIÓN

La base de código de Python 3.6+ refactorizada, el conjunto de funciones agregadas y el desarrollo continuo de Legion se acreditan a GoVanguard

La base de código y el diseño de la aplicación de Sparta Python 2.7 se acreditan como SECFORCE.

Varias acciones adicionales de PortActions, PortTerminal y SchedulerSettings se acreditan a batmancrew.

El motor de análisis de salida XML nmap se basó en gran medida en el código de yunshu, modificado por ketchup y SECFORCE modificado.

El script ms08-067_check utilizado por No tienes permitido ver enlaces. Registrate o Entra a tu cuenta se acredita a Bernardo Damele AG

Legion se basa en gran medida en nmap, hydra, python, PyQt, SQLAlchemy y muchas otras herramientas y tecnologías, por lo que nos gustaría agradecer a todas las personas involucradas en la creación de estos.

Descarga No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Happy Hacking

Legion, una bifurcación de la Esparta de SECFORCE, es unmarco de prueba de penetración de red de código abierto, fácil de usar, súper extensible y semiautomático que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información. La legión es desarrollada y mantenida porGoVanguard . Puede encontrar más información sobre Legion, incluida la hoja de ruta del producto , en su página de productos en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta .

CARACTERISTICAS

Reconocimiento y escaneo automáticos con NMAP, whataweb, nikto, Vulners, Hydra, SMBenum, dirbuster, sslyzer, webslayer y más (con casi 100 scripts programados automáticamente)

Interfaz gráfica fácil de usar con menús y paneles de contexto enriquecidos que permiten a los pentesters encontrar y explotar rápidamente vectores de ataque en hosts

La funcionalidad modular permite a los usuarios personalizar fácilmente Legion y llamar automáticamente sus propios scripts / herramientas

Escaneo altamente personalizable para evasión de IPS tipo ninja

Detección automática de CPE (enumeración de plataforma común) y CVE (vulnerabilidades y exposiciones comunes)

Guardado automático de resultados y tareas del proyecto en tiempo real.

CAMBIOS NOTABLES DE SPARTA

Refactored de Python 2.7 a Python 3.6 y la eliminación de bibliotecas depreciadas y no mantenidas

Actualización a PyQT5, mayor capacidad de respuesta, menos buggy, GUI más intuitiva que incluye características como:

Estimaciones de finalización de tareas

1-Haga clic en las listas de exploración de ips, nombres de host y subredes CIDR

Capacidad para purgar resultados, volver a explorar hosts y eliminar hosts

Opciones de escaneo NMAP granual

Soporte para resolución de nombres de host y escaneo de hosts vhosts / sni

Revise las colas de proceso y las rutinas de ejecución para aumentar la confiabilidad y el rendimiento de la aplicación

Simplificación de la instalación con resolución de dependencias y rutinas de instalación.

Proyecto de guardado automático en tiempo real, por lo que en caso de que algo salga mal, ¡no perderá ningún progreso!

Opción de implementación de contenedor Docker

Apoyado por un equipo de desarrollo altamente activo.

DEMO GIF

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

MÉTODO TRADICIONAL DE INSTALACIÓN Se

supone que Ubuntu, Kali o Parrot Linux se está utilizando con Python 3.6 instalado. Otras dependencias deben ser instaladas automáticamente. Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./startLegion.sh

MÉTODO

DOCKER Se supone que Docker y Xauthority están instalados.Dentro de la Terminal:

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

cd legion/docker

sudo chmod +x No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

sudo ./runIt.sh

ATRIBUCIÓN

La base de código de Python 3.6+ refactorizada, el conjunto de funciones agregadas y el desarrollo continuo de Legion se acreditan a GoVanguard

La base de código y el diseño de la aplicación de Sparta Python 2.7 se acreditan como SECFORCE.

Varias acciones adicionales de PortActions, PortTerminal y SchedulerSettings se acreditan a batmancrew.

El motor de análisis de salida XML nmap se basó en gran medida en el código de yunshu, modificado por ketchup y SECFORCE modificado.

El script ms08-067_check utilizado por No tienes permitido ver enlaces. Registrate o Entra a tu cuenta se acredita a Bernardo Damele AG

Legion se basa en gran medida en nmap, hydra, python, PyQt, SQLAlchemy y muchas otras herramientas y tecnologías, por lo que nos gustaría agradecer a todas las personas involucradas en la creación de estos.

Descarga No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Happy Hacking

#30

Python / DoHC2: aprovechado para comando y control a través de DNS a través de HTTPS

Febrero 24, 2019, 05:39:27 PM

DoHC2

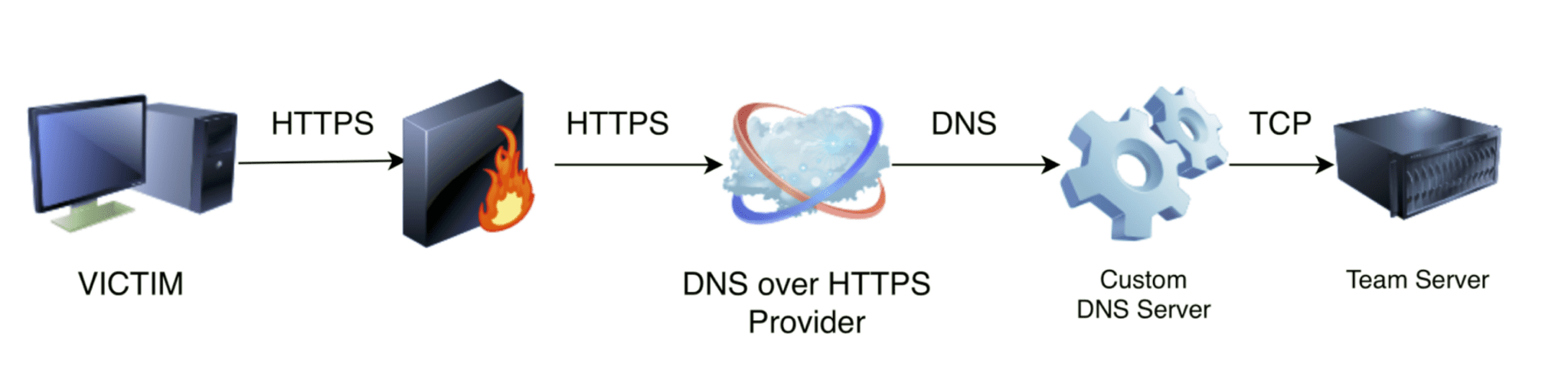

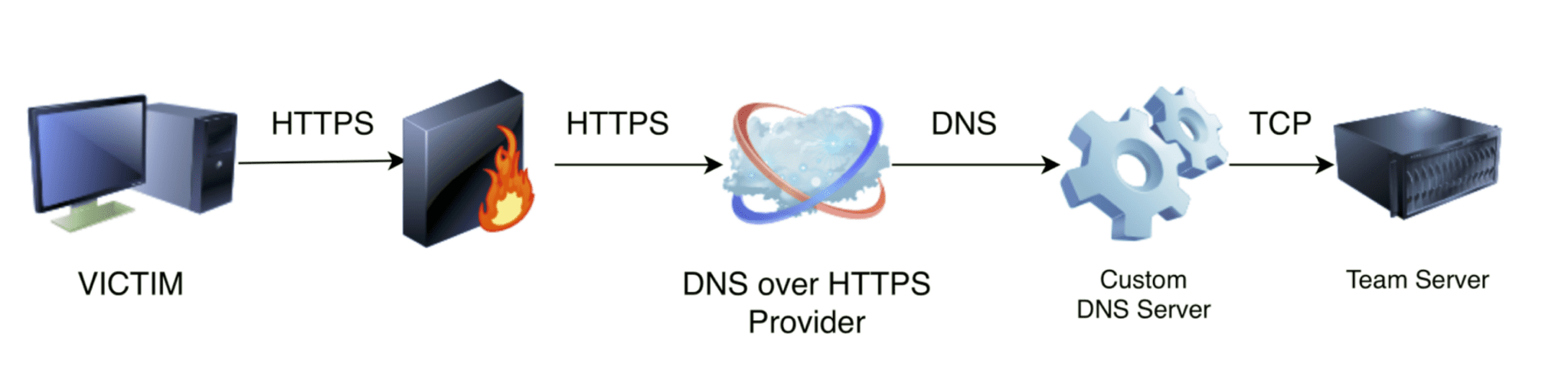

DoHC2 permite que la biblioteca de ExternalC2 de Ryan Hanson ( No tienes permitido ver enlaces. Registrate o Entra a tu cuenta ) se aproveche para comando y control (C2) a través de DNS sobre HTTPS (DoH). Está diseñado para el popular software de simulación de adversarios y de operaciones del equipo rojo Cobalt Strike.

Este proyecto fue lanzado el 23 de octubre de 2018 en Mitre ATT & CKcon .

Diapositivas: Jugando a Devil's Advocate to Security Initiatives con ATT & CK

Diagrama

Descargar

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Uso

Instalar y lanzar Cobaltstrike teamserver.

Inicie un detector de beacon_http / beacon_https – Gotcha. Esto se puede desactivar con un firewall, pero lo necesita para que funcione el C2 externo.

Cargue en el script 'external_c2.cna' para iniciar el puerto 2222 de ExternalC2 (Firewall desactivado).

Instalar dependencias para un servidor python3.

Permitir el puerto 53 / udp a Internet (o a los rangos de IP del proveedor de DoH).

Cree un registro A en su dominio para que apunte a la IP del servidor teamserver / DNS, es decir, [A] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> 000.000.000.000

Cree un registro NS para señalar el registro A para el canal de envío (INPUTDOMAIN), es decir, [NS] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cree un registro NS para que apunte al registro A para el canal de recepción (OUTPUTDOMAIN), es decir, [NS] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cambie INPUTDOMAIN y OUTPUTDOMAIN en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta. Cambiar clave de cifrado / IV: se utiliza para cifrar la ruta de Teamserver–> Sólo cliente (Encriptador de etapas).

Inicie el servidor DNS de python3.

Construir la biblioteca ExternalC2. Cambie la clave de cifrado / IV en DoHChannel.cs para que coincida con el servidor python3.

Configure e inicie DoHC2 () como se indica a continuación y asegúrese de configurar INPUTDOMAIN, OUTPUTDOMAIN y un proveedor de DoH .

Servidor

Servidor DNS Python basado en el servidor DNS ACME

Esto interconecta el DNS sin procesar al Cobalt Strike Teamserver en 127.0.0.1:2222 por defecto.

Cambie INPUTDOMAIN y OUTPUTDOMAIN para que sean hosts que sean NS de la IP externa del servidor:

pip3 install -r Requirements.txt

sudo python3 ./DoHC2.py

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

saludos y dedicacion para ANTRAX ya que aprendi mucho de el

DoHC2 permite que la biblioteca de ExternalC2 de Ryan Hanson ( No tienes permitido ver enlaces. Registrate o Entra a tu cuenta ) se aproveche para comando y control (C2) a través de DNS sobre HTTPS (DoH). Está diseñado para el popular software de simulación de adversarios y de operaciones del equipo rojo Cobalt Strike.

Este proyecto fue lanzado el 23 de octubre de 2018 en Mitre ATT & CKcon .

Diapositivas: Jugando a Devil's Advocate to Security Initiatives con ATT & CK

Diagrama

Descargar

git clone No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Uso

Instalar y lanzar Cobaltstrike teamserver.

Inicie un detector de beacon_http / beacon_https – Gotcha. Esto se puede desactivar con un firewall, pero lo necesita para que funcione el C2 externo.

Cargue en el script 'external_c2.cna' para iniciar el puerto 2222 de ExternalC2 (Firewall desactivado).

Instalar dependencias para un servidor python3.

Permitir el puerto 53 / udp a Internet (o a los rangos de IP del proveedor de DoH).

Cree un registro A en su dominio para que apunte a la IP del servidor teamserver / DNS, es decir, [A] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> 000.000.000.000

Cree un registro NS para señalar el registro A para el canal de envío (INPUTDOMAIN), es decir, [NS] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cree un registro NS para que apunte al registro A para el canal de recepción (OUTPUTDOMAIN), es decir, [NS] No tienes permitido ver enlaces. Registrate o Entra a tu cuenta -> No tienes permitido ver enlaces. Registrate o Entra a tu cuenta.

Cambie INPUTDOMAIN y OUTPUTDOMAIN en No tienes permitido ver enlaces. Registrate o Entra a tu cuenta. Cambiar clave de cifrado / IV: se utiliza para cifrar la ruta de Teamserver–> Sólo cliente (Encriptador de etapas).

Inicie el servidor DNS de python3.

Construir la biblioteca ExternalC2. Cambie la clave de cifrado / IV en DoHChannel.cs para que coincida con el servidor python3.

Configure e inicie DoHC2 () como se indica a continuación y asegúrese de configurar INPUTDOMAIN, OUTPUTDOMAIN y un proveedor de DoH .

Servidor

Servidor DNS Python basado en el servidor DNS ACME

Esto interconecta el DNS sin procesar al Cobalt Strike Teamserver en 127.0.0.1:2222 por defecto.

Cambie INPUTDOMAIN y OUTPUTDOMAIN para que sean hosts que sean NS de la IP externa del servidor:

pip3 install -r Requirements.txt

sudo python3 ./DoHC2.py

Fuente: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

saludos y dedicacion para ANTRAX ya que aprendi mucho de el