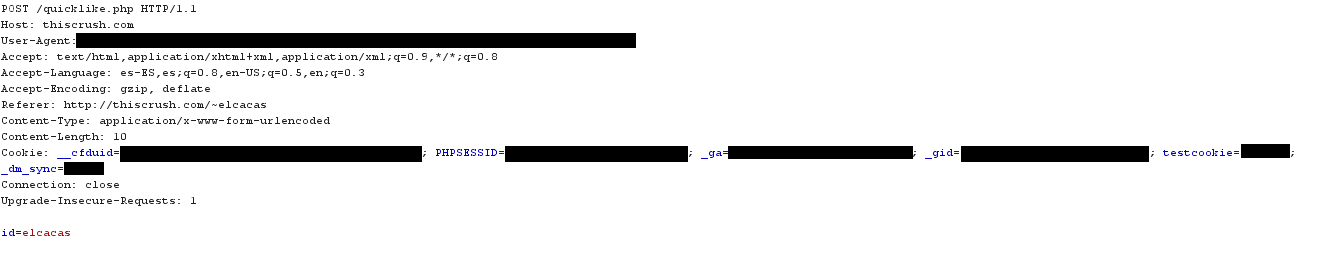

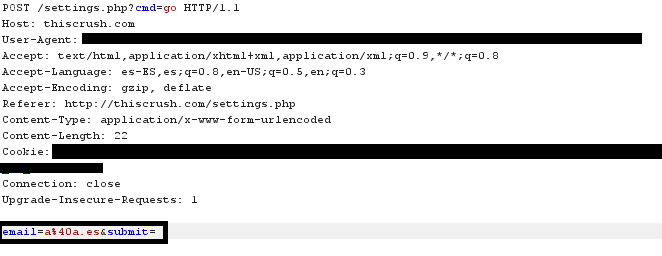

No tienes permitido ver enlaces. Registrate o Entra a tu cuentaEstá usando esta función:

Hola underc0ders, Estoy practicando los XSS y logré hacer el otro reto (el de la pagina vieja) y logre completarlo

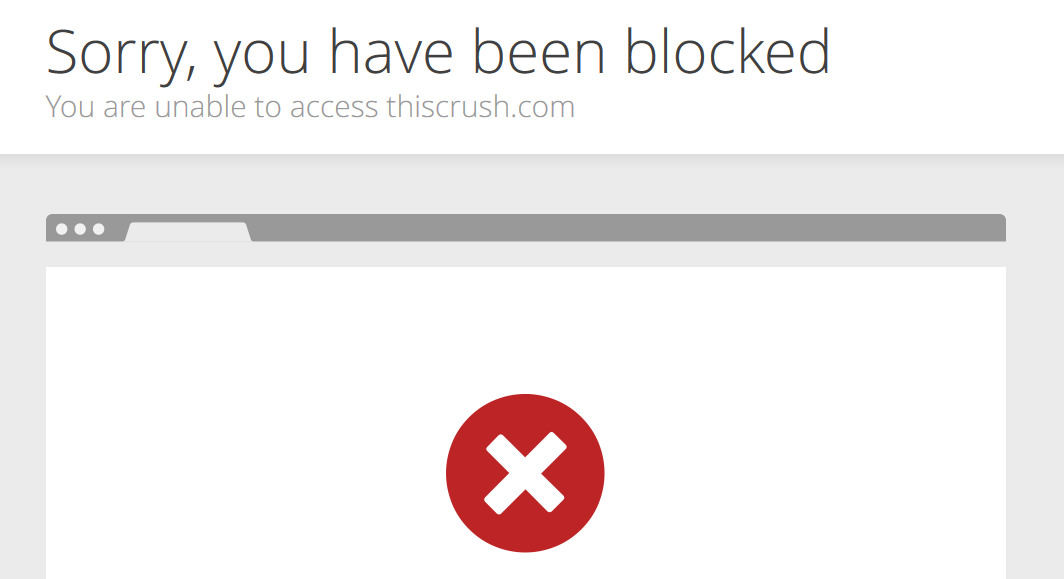

Pero en este caso no puedo conseguir inyectar debido a supongo una defensa 'antixss' que tiene el sitio

Podrian darme una mano ?

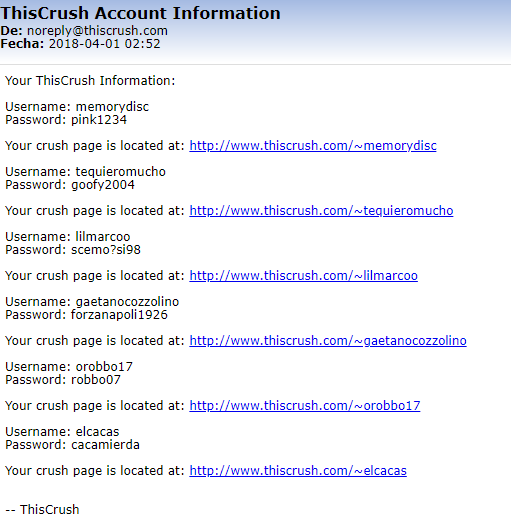

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

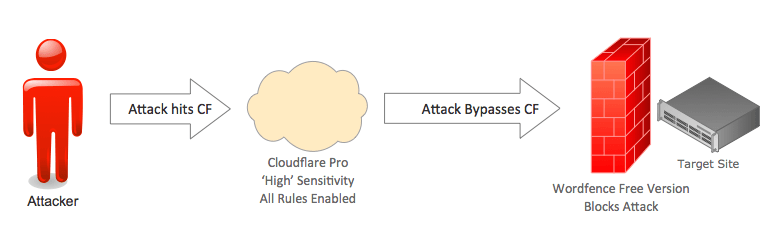

Que tiene una diferencia sustancial con esta otra:

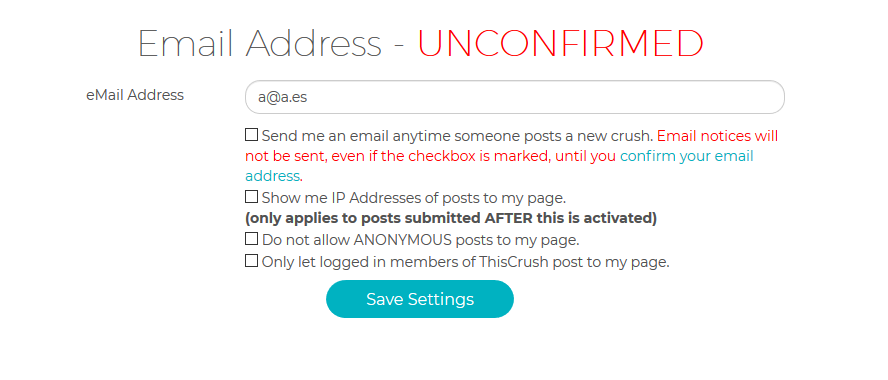

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

A ver si te sirve

Saludos.