Buenas System, hay varios programas "juanker" como dicen por ahí , con los que podrás hacerles fuerza bruta o ataque por diccionario, que creo que es lo que buscas.

Saludos

Saludos

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú

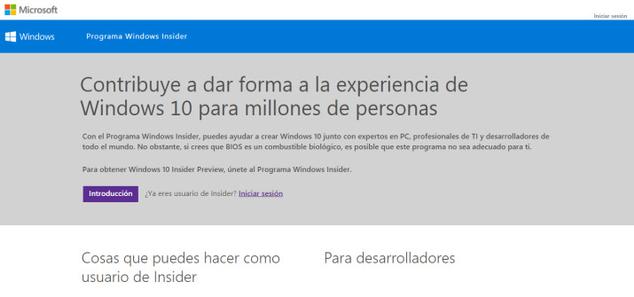

CitarAviso: Sólo podrán actualizar a Windows 10 versión final vía OTA los suscritos a Windows Insider con una MSA -Microsoft Account-, y no necesitarán introducirla de nuevo cuando llegue la actualización el 29 de julio.

Citar"Soy el autor del ransomware Locker, y siento mucho lo que ha ocurrido. Nunca fue mi intención lanzar esto".