Del querer al poder... hay diferencias.

Continue con su vida.

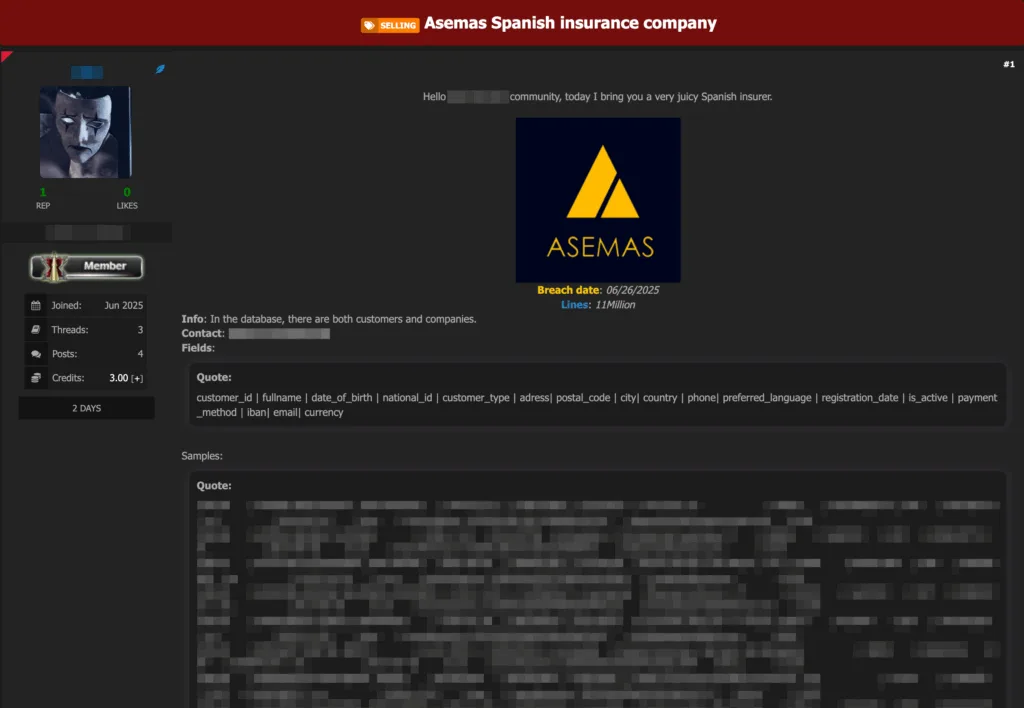

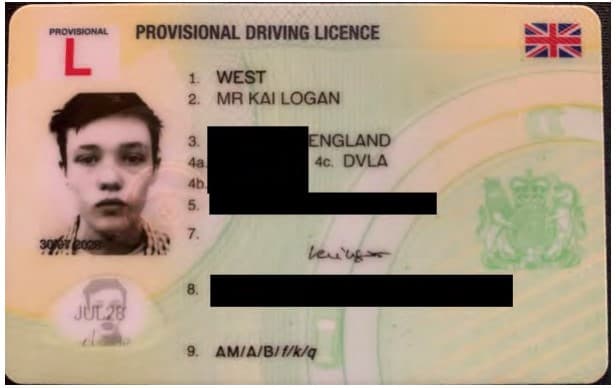

Precisamente el objetivo es que realice cambios, porque, simplemente no han podido entrar o lograr lo que fuese que desean hacer.

Continue con su vida.

Precisamente el objetivo es que realice cambios, porque, simplemente no han podido entrar o lograr lo que fuese que desean hacer.