No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Cuatro vulnerabilidades denominadas PerfektBlue, que afectan a la pila Bluetooth BlueSDK de OpenSynergy, pueden explotarse para ejecutar código de forma remota y, potencialmente, permitir el acceso a elementos críticos de vehículos de múltiples fabricantes, como Mercedes-Benz AG, Volkswagen y Skoda.

OpenSynergy confirmó las fallas en junio del año pasado y lanzó parches a sus clientes en septiembre de 2024, pero muchos fabricantes de automóviles aún no han implementado las actualizaciones de firmware correctivas. Al menos un importante fabricante de equipos originales (OEM) se enteró recientemente de los riesgos de seguridad.

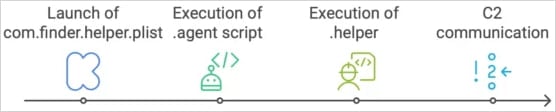

Los problemas de seguridad pueden combinarse en un exploit que los investigadores denominan ataque PerfektBlue y que un atacante puede ejecutar de forma inalámbrica, requiriendo un solo clic del usuario.

Aunque BlueSDK de OpenSynergy se utiliza ampliamente en la industria automotriz, también lo utilizan fabricantes de otros sectores.

Ataques de PerfektBlue

El equipo de pentesters de PCA Cyber Security, empresa especializada en seguridad automotriz, descubrió las vulnerabilidades de PerfektBlue y las reportó a OpenSynergy en mayo de 2024. Participan regularmente en las competiciones Pwn2Own Automotive y han descubierto más de 50 vulnerabilidades en sistemas de automóviles desde el año pasado.

Según ellos, el ataque de PerfektBlue afecta a millones de dispositivos en la industria automotriz y otras industrias.

Encontrar las fallas en BlueSDK fue posible mediante el análisis de un binario compilado del producto de software, ya que no tenían acceso al código fuente.

Las fallas que se enumeran a continuación varían en gravedad, de leves a graves, y pueden afectar al interior del vehículo a través del sistema de infoentretenimiento.

CVE-2024-45434 (gravedad alta): uso posterior a la salida en el servicio AVRCP para el perfil Bluetooth que permite el control remoto de dispositivos multimedia.

CVE-2024-45431 (gravedad baja): validación incorrecta del identificador de canal remoto (CID) de un canal L2CAP (Protocolo de Control y Adaptación de Enlace Lógico).

CVE-2024-45433 (gravedad media): terminación incorrecta de una función en el protocolo de Comunicación por Radiofrecuencia (RFCOMM).

CVE-2024-45432 (gravedad media): llamada a una función con un parámetro incorrecto en el protocolo RFCOMM.

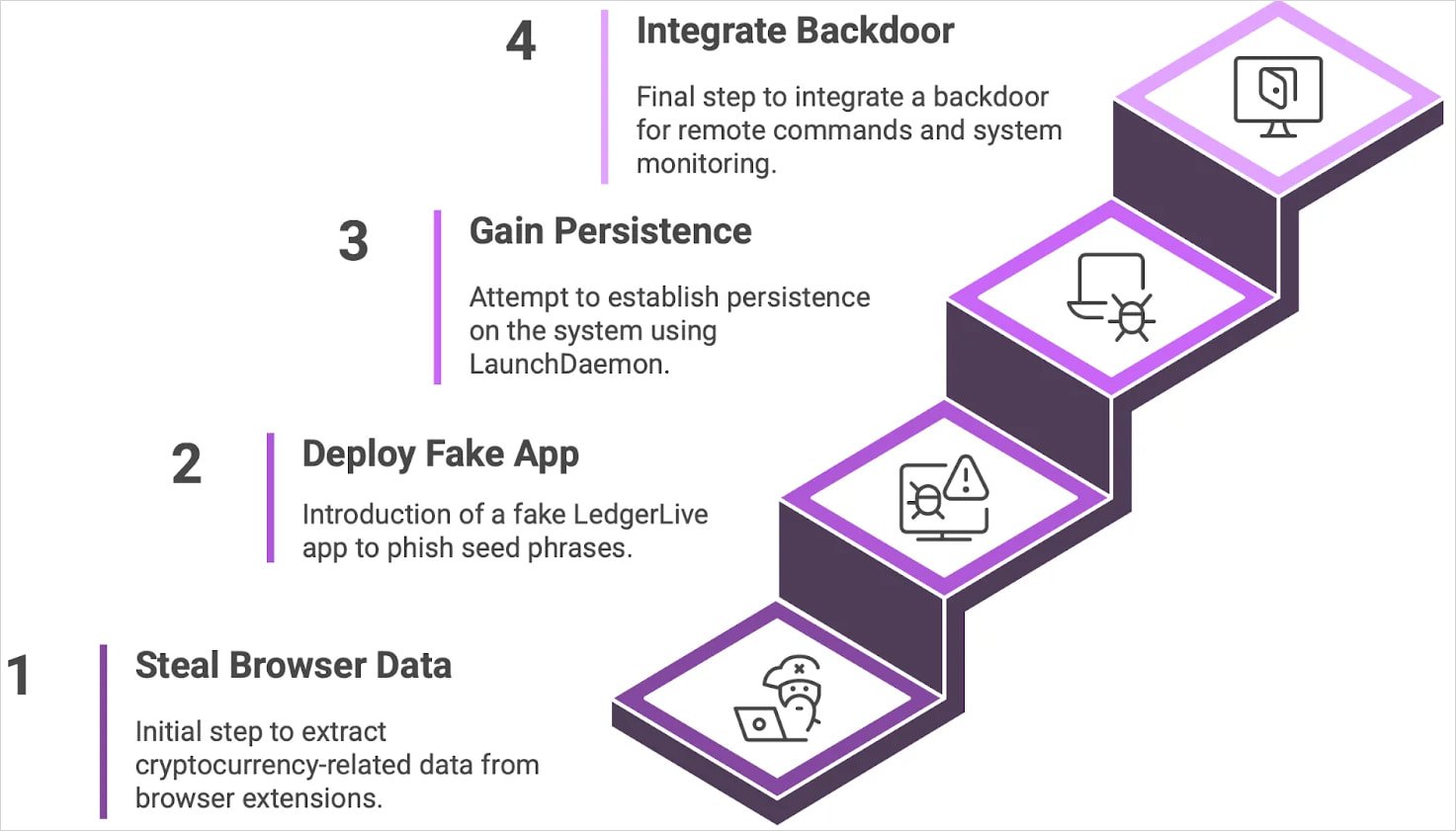

Los investigadores no compartieron detalles técnicos completos sobre la explotación de las vulnerabilidades de PerfektBlue, pero afirmaron que un atacante vinculado al dispositivo afectado podría explotarlas para manipular el sistema, escalar privilegios y realizar un desplazamiento lateral a otros componentes del producto objetivo.

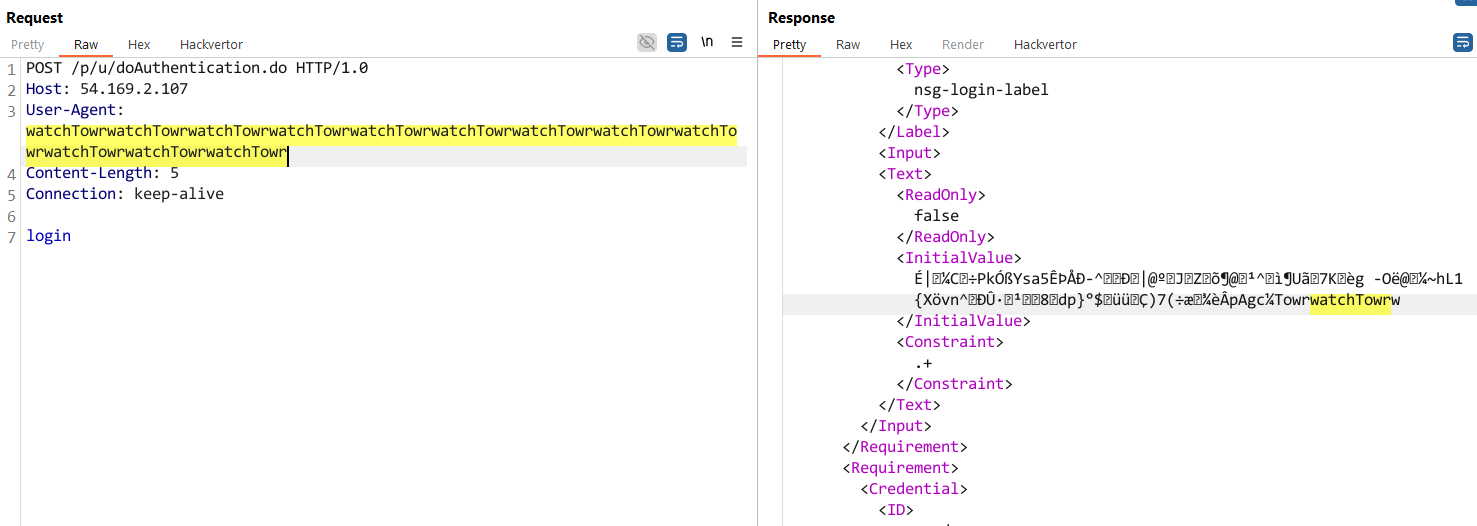

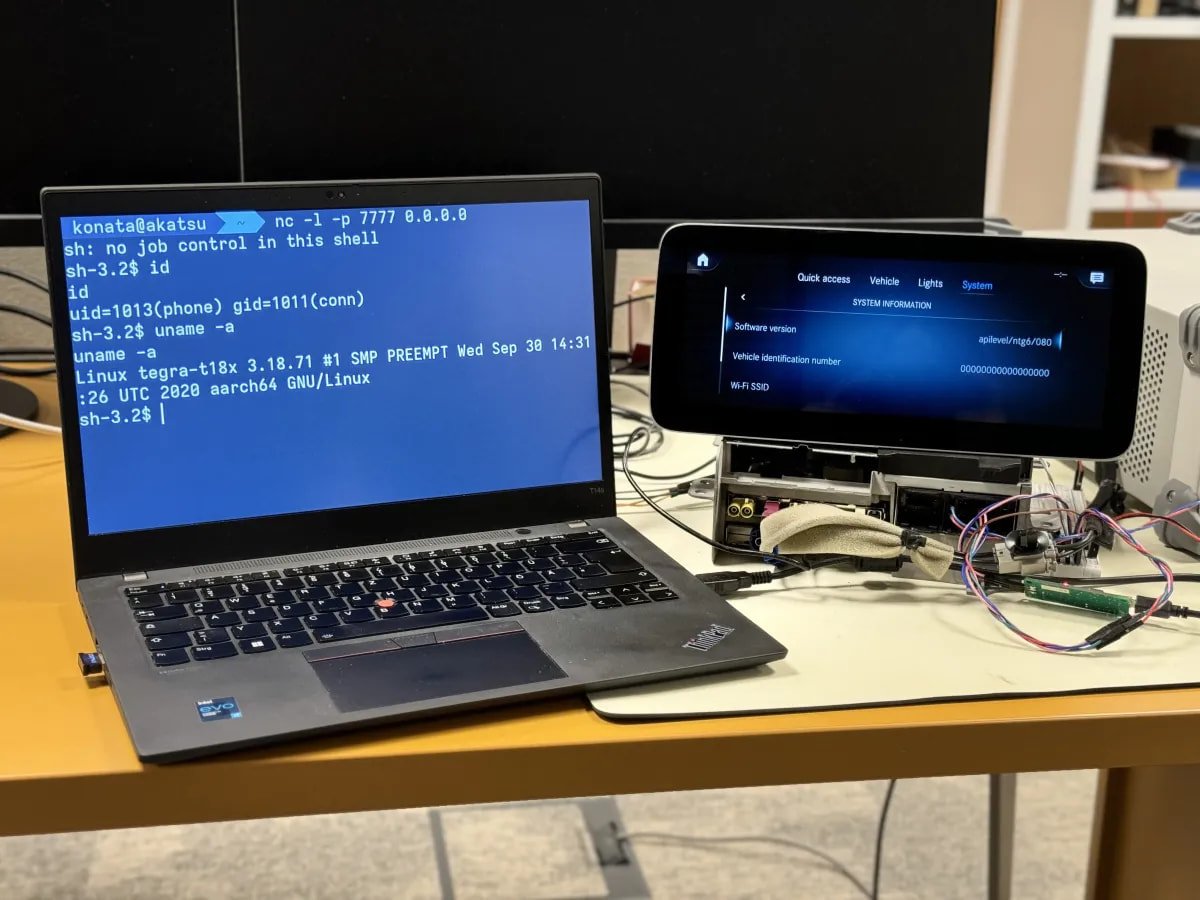

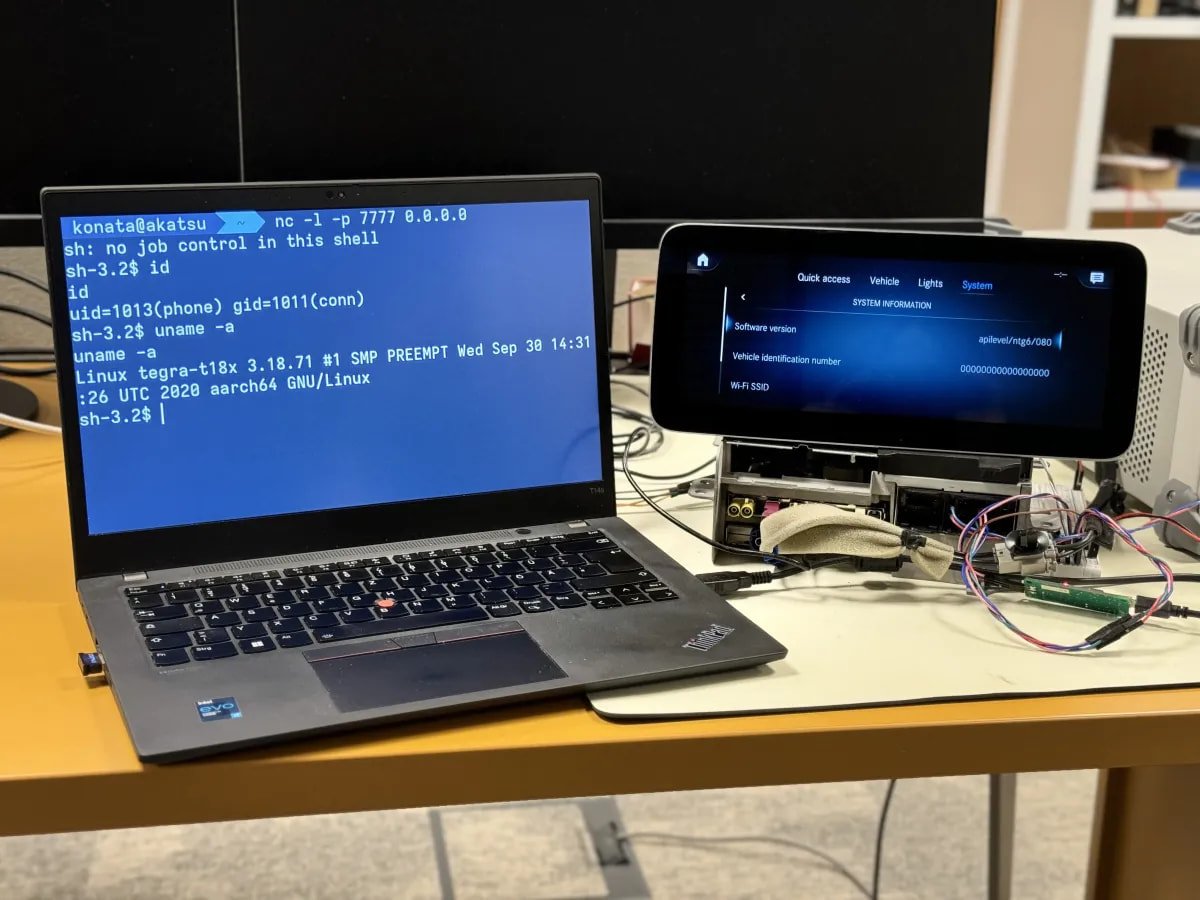

PCA Cyber Security demostró ataques PerfektBlue a las unidades principales de infoentretenimiento de Volkswagen ID.4 (sistema ICAS3), Mercedes-Benz (NTG6) y Skoda Superb (MIB3), y obtuvo una capa inversa sobre el protocolo TCP/IP que permite la comunicación entre dispositivos en una red, como los componentes de un coche.

Los investigadores afirman que, con la ejecución remota de código en el infoentretenimiento del vehículo (IVI), un hacker podría rastrear coordenadas GPS, espiar conversaciones en el coche, acceder a los contactos telefónicos y, potencialmente, acceder lateralmente a subsistemas más críticos del vehículo.

Obtención de una carcasa inversa en un sistema Mercedes-Benz NTG6

Riesgo y exposición

BlueSDK de OpenSynergy se usa ampliamente en la industria automotriz, pero es difícil determinar qué proveedores confían en él debido a los procesos de personalización y reempaquetado, así como a la falta de transparencia con respecto a los componentes de software integrados en un vehículo.

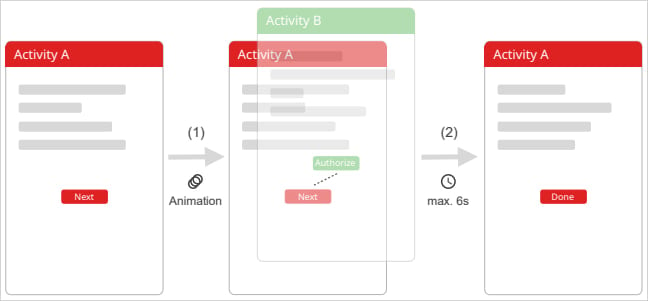

PerfektBlue es principalmente un RCE de un solo clic, ya que la mayoría de las veces requiere engañar al usuario para permitir el emparejamiento con un dispositivo atacante. Sin embargo, algunos fabricantes de automóviles configuran los sistemas de infoentretenimiento para que se emparejen sin confirmación.

PCA Cyber Security informó a BleepingComputer que informaron a Volkswagen, Mercedes-Benz y Skoda sobre las vulnerabilidades y les dieron tiempo suficiente para aplicar los parches, pero los investigadores no recibieron respuesta de los proveedores sobre la solución de los problemas.

BleepingComputer se ha puesto en contacto con los tres fabricantes de automóviles para preguntarles si implementaron las correcciones de OpenSynergy. No hubo una declaración de Mercedes disponible de inmediato, y Volkswagen afirmó que comenzaron a investigar el impacto y las formas de abordar los riesgos inmediatamente después de conocer los problemas.

"Las investigaciones revelaron que, bajo ciertas condiciones, es posible conectarse al sistema de infoentretenimiento del vehículo a través de Bluetooth sin autorización", nos informó un portavoz de Volkswagen.

El fabricante alemán afirmó que aprovechar las vulnerabilidades solo es posible si se cumplen varias condiciones simultáneamente:

El atacante se encuentra a una distancia máxima de 5 a 7 metros del vehículo.

El encendido del vehículo debe estar activado.

El sistema de infoentretenimiento debe estar en modo de emparejamiento; es decir, el usuario del vehículo debe estar emparejando activamente un dispositivo Bluetooth.

El usuario del vehículo debe aprobar activamente el acceso Bluetooth externo del atacante en la pantalla.

Incluso si se dan estas condiciones y un atacante se conecta a la interfaz Bluetooth, "debe permanecer a una distancia máxima de 5 a 7 metros del vehículo" para mantener el acceso, según explicó el representante de Volkswagen.

El proveedor subrayó que, en caso de un exploit exitoso, un hacker no podría interferir con funciones críticas del vehículo como la dirección, la asistencia al conductor, el motor o los frenos, ya que se encuentran "en una unidad de control diferente, protegida contra interferencias externas por sus propias funciones de seguridad".

PCA Cyber Security informó a BleepingComputer que el mes pasado confirmaron la presencia de PerfektBlue en un cuarto fabricante de equipos originales (OEM) de la industria automotriz, quien afirmó que OpenSynergy no les había informado de los problemas.

"Decidimos no revelar este OEM porque no tuvimos tiempo suficiente para reaccionar", nos informaron los investigadores.

"Planeamos revelar los detalles sobre este OEM afectado, así como los detalles técnicos completos de PerfektBlue, en noviembre de 2025, en una conferencia".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Cuatro vulnerabilidades denominadas PerfektBlue, que afectan a la pila Bluetooth BlueSDK de OpenSynergy, pueden explotarse para ejecutar código de forma remota y, potencialmente, permitir el acceso a elementos críticos de vehículos de múltiples fabricantes, como Mercedes-Benz AG, Volkswagen y Skoda.

OpenSynergy confirmó las fallas en junio del año pasado y lanzó parches a sus clientes en septiembre de 2024, pero muchos fabricantes de automóviles aún no han implementado las actualizaciones de firmware correctivas. Al menos un importante fabricante de equipos originales (OEM) se enteró recientemente de los riesgos de seguridad.

Los problemas de seguridad pueden combinarse en un exploit que los investigadores denominan ataque PerfektBlue y que un atacante puede ejecutar de forma inalámbrica, requiriendo un solo clic del usuario.

Aunque BlueSDK de OpenSynergy se utiliza ampliamente en la industria automotriz, también lo utilizan fabricantes de otros sectores.

Ataques de PerfektBlue

El equipo de pentesters de PCA Cyber Security, empresa especializada en seguridad automotriz, descubrió las vulnerabilidades de PerfektBlue y las reportó a OpenSynergy en mayo de 2024. Participan regularmente en las competiciones Pwn2Own Automotive y han descubierto más de 50 vulnerabilidades en sistemas de automóviles desde el año pasado.

Según ellos, el ataque de PerfektBlue afecta a millones de dispositivos en la industria automotriz y otras industrias.

Encontrar las fallas en BlueSDK fue posible mediante el análisis de un binario compilado del producto de software, ya que no tenían acceso al código fuente.

Las fallas que se enumeran a continuación varían en gravedad, de leves a graves, y pueden afectar al interior del vehículo a través del sistema de infoentretenimiento.

CVE-2024-45434 (gravedad alta): uso posterior a la salida en el servicio AVRCP para el perfil Bluetooth que permite el control remoto de dispositivos multimedia.

CVE-2024-45431 (gravedad baja): validación incorrecta del identificador de canal remoto (CID) de un canal L2CAP (Protocolo de Control y Adaptación de Enlace Lógico).

CVE-2024-45433 (gravedad media): terminación incorrecta de una función en el protocolo de Comunicación por Radiofrecuencia (RFCOMM).

CVE-2024-45432 (gravedad media): llamada a una función con un parámetro incorrecto en el protocolo RFCOMM.

Los investigadores no compartieron detalles técnicos completos sobre la explotación de las vulnerabilidades de PerfektBlue, pero afirmaron que un atacante vinculado al dispositivo afectado podría explotarlas para manipular el sistema, escalar privilegios y realizar un desplazamiento lateral a otros componentes del producto objetivo.

PCA Cyber Security demostró ataques PerfektBlue a las unidades principales de infoentretenimiento de Volkswagen ID.4 (sistema ICAS3), Mercedes-Benz (NTG6) y Skoda Superb (MIB3), y obtuvo una capa inversa sobre el protocolo TCP/IP que permite la comunicación entre dispositivos en una red, como los componentes de un coche.

Los investigadores afirman que, con la ejecución remota de código en el infoentretenimiento del vehículo (IVI), un hacker podría rastrear coordenadas GPS, espiar conversaciones en el coche, acceder a los contactos telefónicos y, potencialmente, acceder lateralmente a subsistemas más críticos del vehículo.

Obtención de una carcasa inversa en un sistema Mercedes-Benz NTG6

Riesgo y exposición

BlueSDK de OpenSynergy se usa ampliamente en la industria automotriz, pero es difícil determinar qué proveedores confían en él debido a los procesos de personalización y reempaquetado, así como a la falta de transparencia con respecto a los componentes de software integrados en un vehículo.

PerfektBlue es principalmente un RCE de un solo clic, ya que la mayoría de las veces requiere engañar al usuario para permitir el emparejamiento con un dispositivo atacante. Sin embargo, algunos fabricantes de automóviles configuran los sistemas de infoentretenimiento para que se emparejen sin confirmación.

PCA Cyber Security informó a BleepingComputer que informaron a Volkswagen, Mercedes-Benz y Skoda sobre las vulnerabilidades y les dieron tiempo suficiente para aplicar los parches, pero los investigadores no recibieron respuesta de los proveedores sobre la solución de los problemas.

BleepingComputer se ha puesto en contacto con los tres fabricantes de automóviles para preguntarles si implementaron las correcciones de OpenSynergy. No hubo una declaración de Mercedes disponible de inmediato, y Volkswagen afirmó que comenzaron a investigar el impacto y las formas de abordar los riesgos inmediatamente después de conocer los problemas.

"Las investigaciones revelaron que, bajo ciertas condiciones, es posible conectarse al sistema de infoentretenimiento del vehículo a través de Bluetooth sin autorización", nos informó un portavoz de Volkswagen.

El fabricante alemán afirmó que aprovechar las vulnerabilidades solo es posible si se cumplen varias condiciones simultáneamente:

El atacante se encuentra a una distancia máxima de 5 a 7 metros del vehículo.

El encendido del vehículo debe estar activado.

El sistema de infoentretenimiento debe estar en modo de emparejamiento; es decir, el usuario del vehículo debe estar emparejando activamente un dispositivo Bluetooth.

El usuario del vehículo debe aprobar activamente el acceso Bluetooth externo del atacante en la pantalla.

Incluso si se dan estas condiciones y un atacante se conecta a la interfaz Bluetooth, "debe permanecer a una distancia máxima de 5 a 7 metros del vehículo" para mantener el acceso, según explicó el representante de Volkswagen.

El proveedor subrayó que, en caso de un exploit exitoso, un hacker no podría interferir con funciones críticas del vehículo como la dirección, la asistencia al conductor, el motor o los frenos, ya que se encuentran "en una unidad de control diferente, protegida contra interferencias externas por sus propias funciones de seguridad".

PCA Cyber Security informó a BleepingComputer que el mes pasado confirmaron la presencia de PerfektBlue en un cuarto fabricante de equipos originales (OEM) de la industria automotriz, quien afirmó que OpenSynergy no les había informado de los problemas.

"Decidimos no revelar este OEM porque no tuvimos tiempo suficiente para reaccionar", nos informaron los investigadores.

"Planeamos revelar los detalles sobre este OEM afectado, así como los detalles técnicos completos de PerfektBlue, en noviembre de 2025, en una conferencia".

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta