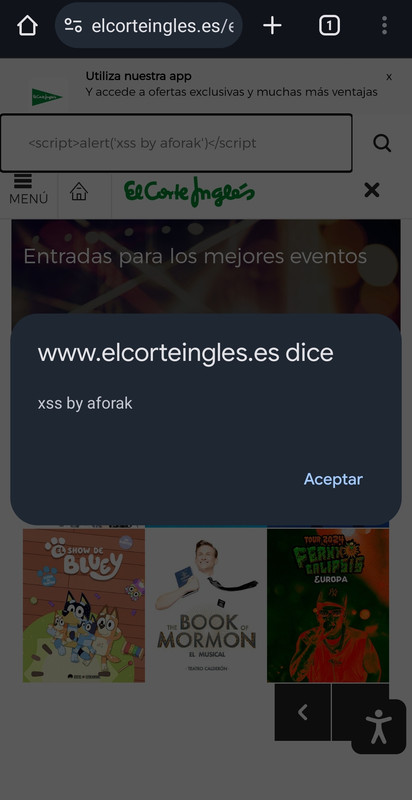

Inyección en el buscador web. Para la consulta he inyectado primero el html y luego el javascript, si lo haceis al reves no os leerá el script

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta