No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

Todo el mundo confía en los PDF, y es precisamente por eso que los ciberdelincuentes están tan obsesionados con ellos.

El formato de documento portátil, más conocido como PDF, se distribuye millones de veces al día. Todo, desde documentos fiscales y currículums hasta facturas, folletos digitales o cualquier otra información, se envía por correo electrónico con un PDF adjunto.

Los PDF son sencillos, multiplataforma y universalmente confiables. Pueden contener imágenes, enlaces interactivos y logotipos de aspecto oficial. Esto los hace perfectos para los atacantes que buscan pasar desapercibidos, razón por la cual los hackers están obsesionados con ellos actualmente.

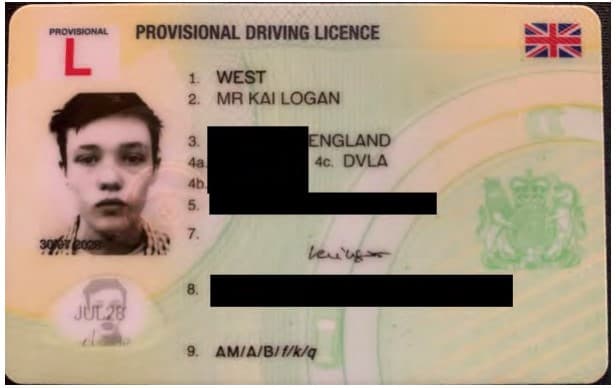

Las principales marcas suplantadas en correos electrónicos con archivos PDF adjuntos. Fuente: Cisco Talos

En los últimos meses, los analistas de ciberseguridad han observado un fuerte aumento en los ataques de phishing enviados a través de archivos PDF. Estos PDF están diseñados para imitar comunicaciones legítimas de gigantes tecnológicos y proveedores de servicios para engañar a las víctimas y que revelen sus credenciales o descarguen malware.

Según información de Cisco Talos, entre el 5 de mayo y el 5 de junio de 2025, la suplantación de identidad de marca mediante archivos PDF adjuntos se disparó. Las marcas más suplantadas son Microsoft y DocuSign. NortonLifeLock, PayPal y Geek Squad se encontraban entre las marcas más suplantadas en correos electrónicos TOAD (abreviatura en inglés de entrega de ataques telefónicos) con archivos PDF adjuntos.

Las campañas de phishing son globales, y muchas se originan desde direcciones IP ubicadas en EE. UU. y Europa.

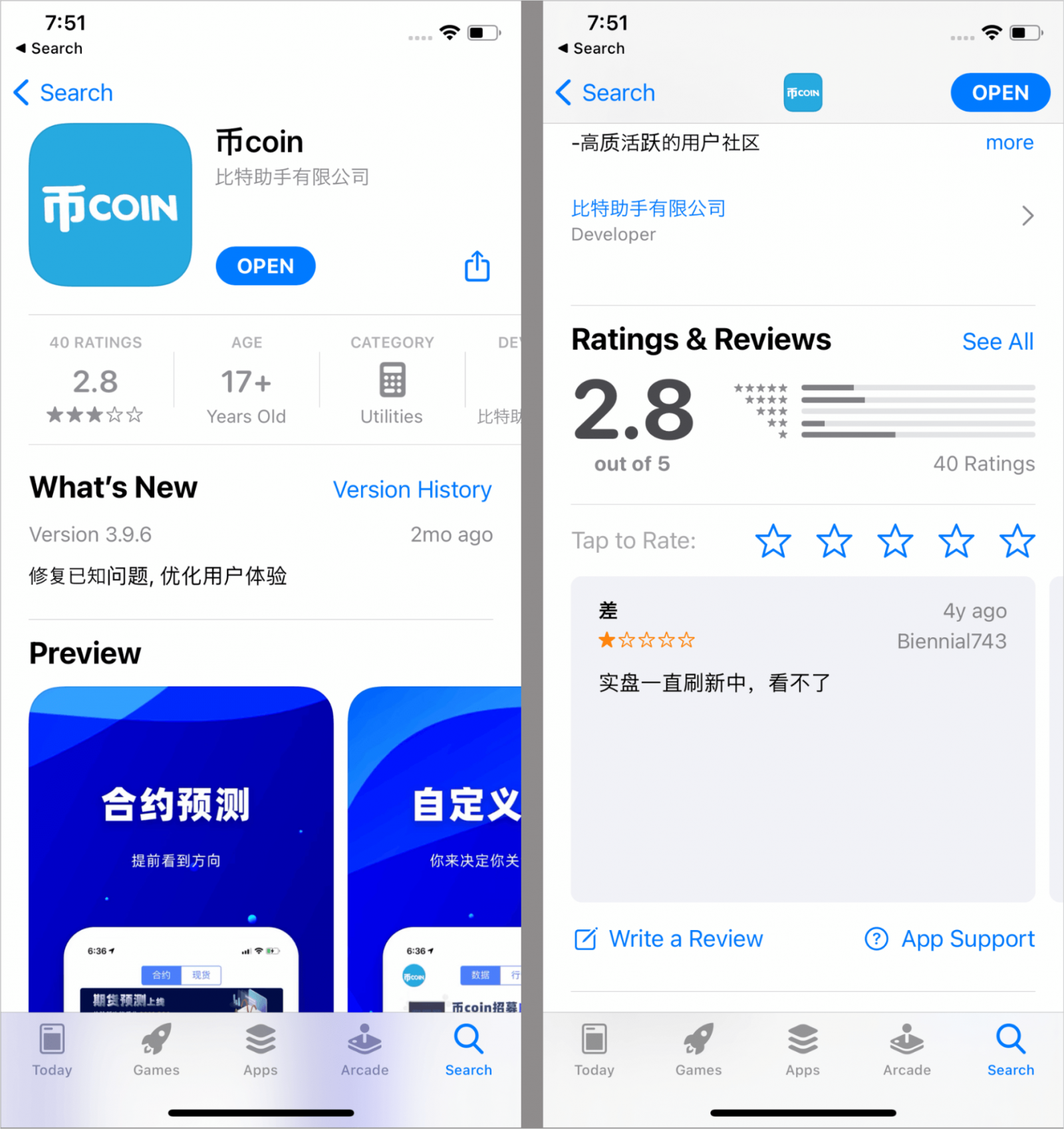

Las direcciones IP de origen de los intentos de suplantación de marca mediante archivos PDF adjuntos

¿Cómo explotan los atacantes los archivos PDF?

Un ataque reciente suplantó a Microsoft con un asunto engañoso como "Incremento de sueldo", programado estratégicamente durante periodos de probables ascensos o cambios por méritos en diversas organizaciones.

El PDF parecía un documento estándar de RR. HH., lo suficientemente creíble como para que la víctima escaneara el código QR que la redirigía a un sitio web de robo de credenciales. Dropbox también se utiliza a menudo como plataforma para distribuir PDF maliciosos.

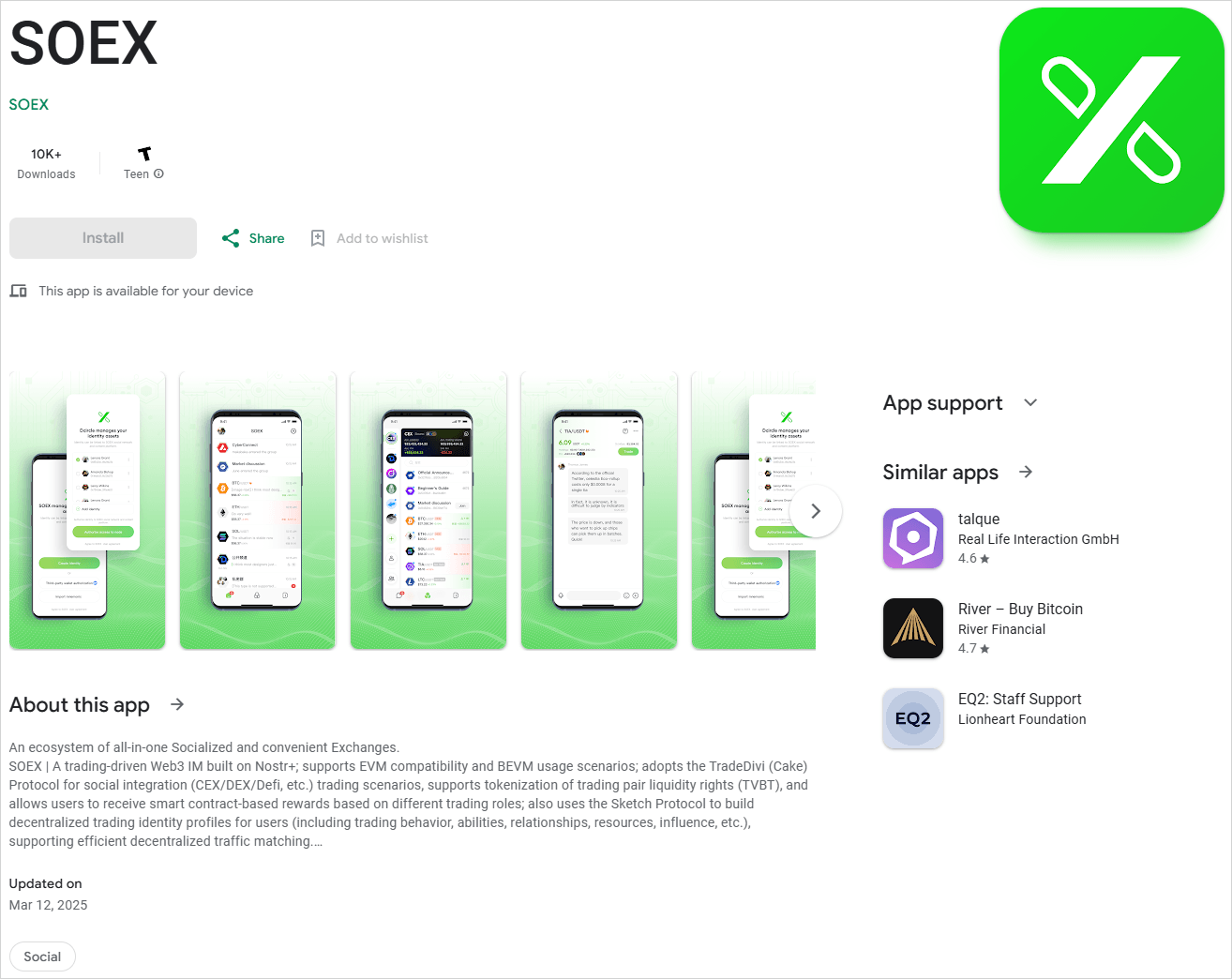

Un correo electrónico de phishing con código QR que suplanta la marca Microsoft

También existen los ataques TOAD. Estos PDF de phishing no buscan que la víctima simplemente haga clic en un enlace, sino que los estafan mediante una llamada telefónica. Los estafadores suelen enviar mensajes sobre errores de facturación, actividad sospechosa o renovaciones de suscripción, incluyendo un número de atención al cliente.

La mayoría de los números de teléfono utilizados en estas estafas por correo electrónico son números de Voz sobre Protocolo de Internet (VoIP), que son mucho más difíciles de rastrear hasta una persona real o una ubicación física que las líneas telefónicas estándar.

Los estafadores también están abusando de plataformas legítimas como el servicio de firma electrónica de Adobe. Entre abril y mayo de 2025, Talos detectó PDF enviados a través del sistema de Adobe, haciéndose pasar por marcas como PayPal.

Un correo electrónico de phishing con código QR que suplanta las marcas Microsoft y Adobe

Los PDF también son un excelente medio para el phishing con códigos QR, que actualmente está en pleno auge. Estos códigos suelen suplantar la identidad de empresas como Microsoft o Adobe.

Además, existe otra táctica peligrosa: el abuso de las anotaciones en archivos PDF. Los PDF pueden ocultar enlaces en lugares como comentarios, notas adhesivas o campos de formulario. Muchos escáneres ignoran todas estas áreas.

Los atacantes también inundan los archivos con texto irrelevante para confundir a los motores de detección. En algunos casos, incrustan dos URL: una aparentemente limpia (para generar confianza) y otra oculta que lleva a la página de phishing real.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Todo el mundo confía en los PDF, y es precisamente por eso que los ciberdelincuentes están tan obsesionados con ellos.

El formato de documento portátil, más conocido como PDF, se distribuye millones de veces al día. Todo, desde documentos fiscales y currículums hasta facturas, folletos digitales o cualquier otra información, se envía por correo electrónico con un PDF adjunto.

Los PDF son sencillos, multiplataforma y universalmente confiables. Pueden contener imágenes, enlaces interactivos y logotipos de aspecto oficial. Esto los hace perfectos para los atacantes que buscan pasar desapercibidos, razón por la cual los hackers están obsesionados con ellos actualmente.

Las principales marcas suplantadas en correos electrónicos con archivos PDF adjuntos. Fuente: Cisco Talos

En los últimos meses, los analistas de ciberseguridad han observado un fuerte aumento en los ataques de phishing enviados a través de archivos PDF. Estos PDF están diseñados para imitar comunicaciones legítimas de gigantes tecnológicos y proveedores de servicios para engañar a las víctimas y que revelen sus credenciales o descarguen malware.

Según información de Cisco Talos, entre el 5 de mayo y el 5 de junio de 2025, la suplantación de identidad de marca mediante archivos PDF adjuntos se disparó. Las marcas más suplantadas son Microsoft y DocuSign. NortonLifeLock, PayPal y Geek Squad se encontraban entre las marcas más suplantadas en correos electrónicos TOAD (abreviatura en inglés de entrega de ataques telefónicos) con archivos PDF adjuntos.

Las campañas de phishing son globales, y muchas se originan desde direcciones IP ubicadas en EE. UU. y Europa.

Las direcciones IP de origen de los intentos de suplantación de marca mediante archivos PDF adjuntos

¿Cómo explotan los atacantes los archivos PDF?

Un ataque reciente suplantó a Microsoft con un asunto engañoso como "Incremento de sueldo", programado estratégicamente durante periodos de probables ascensos o cambios por méritos en diversas organizaciones.

El PDF parecía un documento estándar de RR. HH., lo suficientemente creíble como para que la víctima escaneara el código QR que la redirigía a un sitio web de robo de credenciales. Dropbox también se utiliza a menudo como plataforma para distribuir PDF maliciosos.

Un correo electrónico de phishing con código QR que suplanta la marca Microsoft

También existen los ataques TOAD. Estos PDF de phishing no buscan que la víctima simplemente haga clic en un enlace, sino que los estafan mediante una llamada telefónica. Los estafadores suelen enviar mensajes sobre errores de facturación, actividad sospechosa o renovaciones de suscripción, incluyendo un número de atención al cliente.

La mayoría de los números de teléfono utilizados en estas estafas por correo electrónico son números de Voz sobre Protocolo de Internet (VoIP), que son mucho más difíciles de rastrear hasta una persona real o una ubicación física que las líneas telefónicas estándar.

Los estafadores también están abusando de plataformas legítimas como el servicio de firma electrónica de Adobe. Entre abril y mayo de 2025, Talos detectó PDF enviados a través del sistema de Adobe, haciéndose pasar por marcas como PayPal.

Un correo electrónico de phishing con código QR que suplanta las marcas Microsoft y Adobe

Los PDF también son un excelente medio para el phishing con códigos QR, que actualmente está en pleno auge. Estos códigos suelen suplantar la identidad de empresas como Microsoft o Adobe.

Además, existe otra táctica peligrosa: el abuso de las anotaciones en archivos PDF. Los PDF pueden ocultar enlaces en lugares como comentarios, notas adhesivas o campos de formulario. Muchos escáneres ignoran todas estas áreas.

Los atacantes también inundan los archivos con texto irrelevante para confundir a los motores de detección. En algunos casos, incrustan dos URL: una aparentemente limpia (para generar confianza) y otra oculta que lleva a la página de phishing real.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

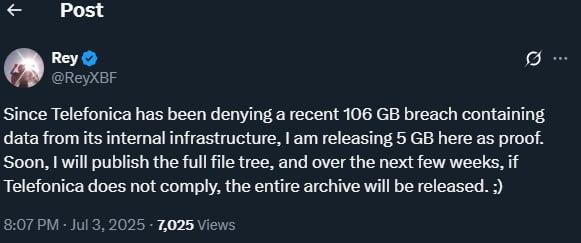

—dijo Rey.

—dijo Rey.