Parrot Security ha anunciado el lanzamiento de Parrot 6.4, la nueva versión de esta distribución especializada en seguridad, hacking ético y pruebas de penetración, basada en Debian 12.

Aunque se trata, como viene siendo habitual, de una actualización incremental, Parrot 6.4 destaca por varios motivos, comenzando por el hecho de que será probablemente la última versión de la rama 6 antes de dar el salto a Debian 13 'Trixie'. No en vano, el equipo de desarrollo ya trabaja en Parrot 7.0 y este lanzamiento sirve, en parte, como base para lo que está por venir.

En lo que respecta a las novedades concretas de Parrot 6.4, lo principal es la renovación de paquetes, incluyendo componentes básicos del sistema como el mismo kernel, que se actualiza a Linux 6.12, systemd, glibc, curl, GCC, GPG...; pero también del conjunto de herramientas incluidas con este, como Metasploit 6.4, Powershell Empire 6.1, Caido 0.48, Airgeddon 11.50, Beef XSS 0.5, Starkiller 3.0, Netexec 1.4, Ruby CMS Scanner 0.15, Enum4linux-ng 1.3 y otros tantos.

También se ha actualizado Firefox ESR, con los parches de privacidad propios de Parrot y un nuevo sistema de recuperación automática de la configuración personalizada, para evitar que se pierda tras las actualizaciones del navegador. En total, se han actualizado decenas de paquetes en todos los frentes, incluyendo LibreOffice, Chromium, PipeWire, Postgresql, QEMU, Java, etc.

A destacar también la mejora del soporte para Raspberry Pi, con kernel actualizado a la versión 6.12, así como los avances en el sitio web del proyecto, que ha adoptado versiones más modernas de NextJS y React.

Otra incorporación llamativa es la de Rocket, una herramienta para lanzar contenedores Docker con herramientas de seguridad del repositorio de Parrot que ya se introdujo en versiones anteriores y ahora se puede instalar directamente desde los repositorios del sistema.

En resumen, Parrot 6.4 no introduce grandes novedades conceptuales, pero consolida lo anterior con una batería de actualizaciones, mejoras de calidad de vida y la preparación para un futuro próximo que pasará por Parrot 7 y Debian 13, cuyo lanzamiento tiene que estar al caer.

Más información y descarga, en la web oficial del proyecto:

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Fuente:

MuyLinux

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

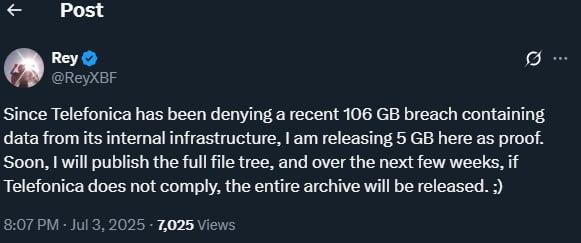

—dijo Rey.

—dijo Rey.