WiFiBroot

Una herramienta WiFi-Pentest-Cracking para WPA / WPA2 (Handshake, PMKID, Offline Cracking, EAPOLS, Deauthentication Attack).

WiFiBroot está diseñado para proporcionar a los clientes instalaciones todo en uno para interceptar redes WiFi (WPA / WPA2). Depende en gran medida de scapy , una biblioteca de manipulación de paquetes bien caracterizada en Python. Casi todos los procesos internos dependen de alguna manera de las capas de scapy y otras funciones, excepto para operar la interfaz inalámbrica en un canal diferente. Eso se hará a través del comando nativo de Linux iwconfig para el que quizás necesite privilegios de sudo . Actualmente proporciona cuatro Modos de trabajo independientes para tratar con las redes objetivo. Dos de ellos son métodos de craqueo en línea mientras que el otro se ejecuta en modo fuera de línea. El modo sin conexión se proporciona para romper hashes guardados de los dos primeros modos. Uno es para el ataque de autenticación en la red inalámbrica y también se puede utilizar como un manejador de interferencias. Puede ejecutarse en una variedad de plataformas Linux y al menos requiere WN727N de tp-link para funcionar correctamente.

Instalación:

Código: text

Utilizar:

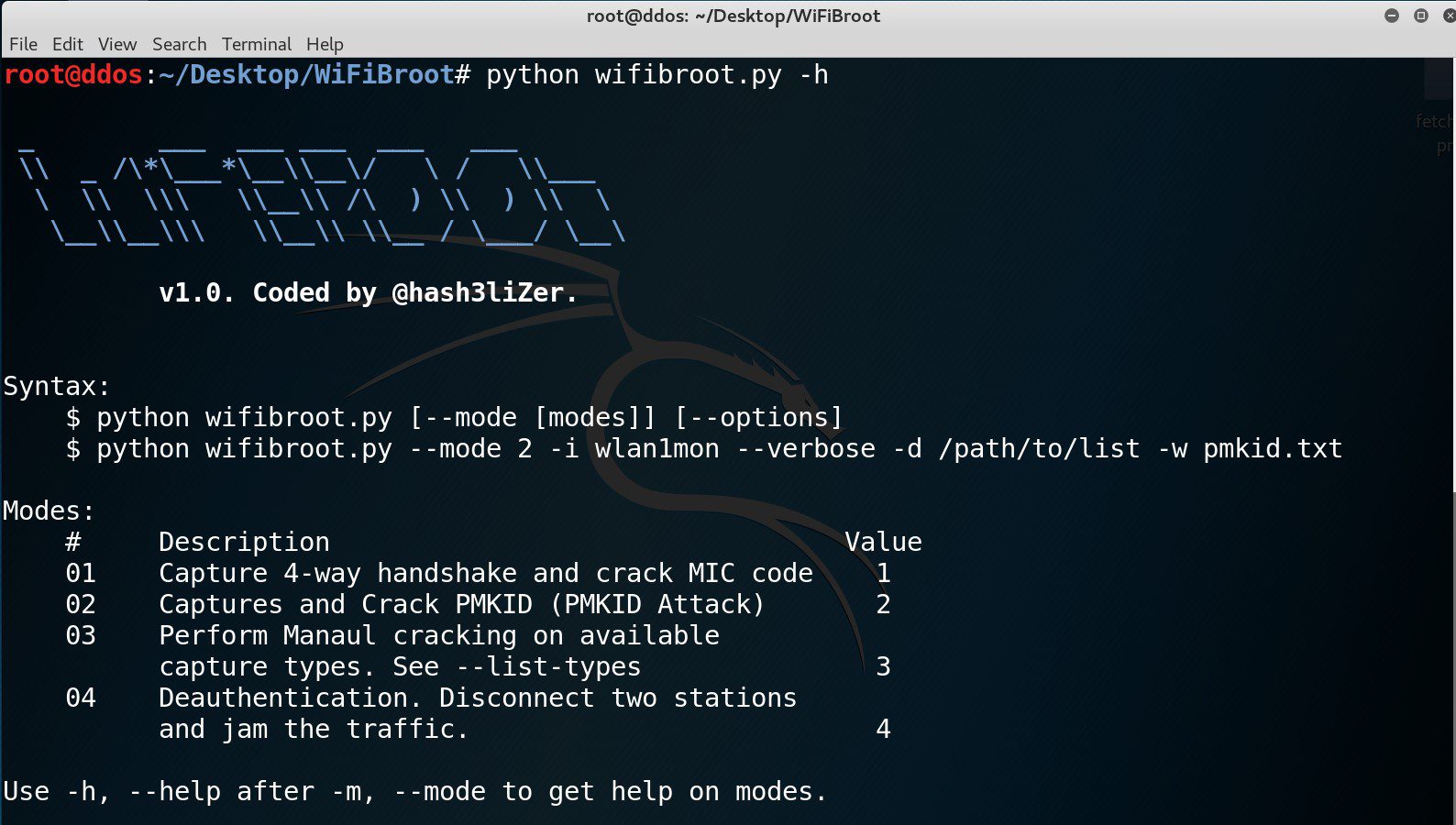

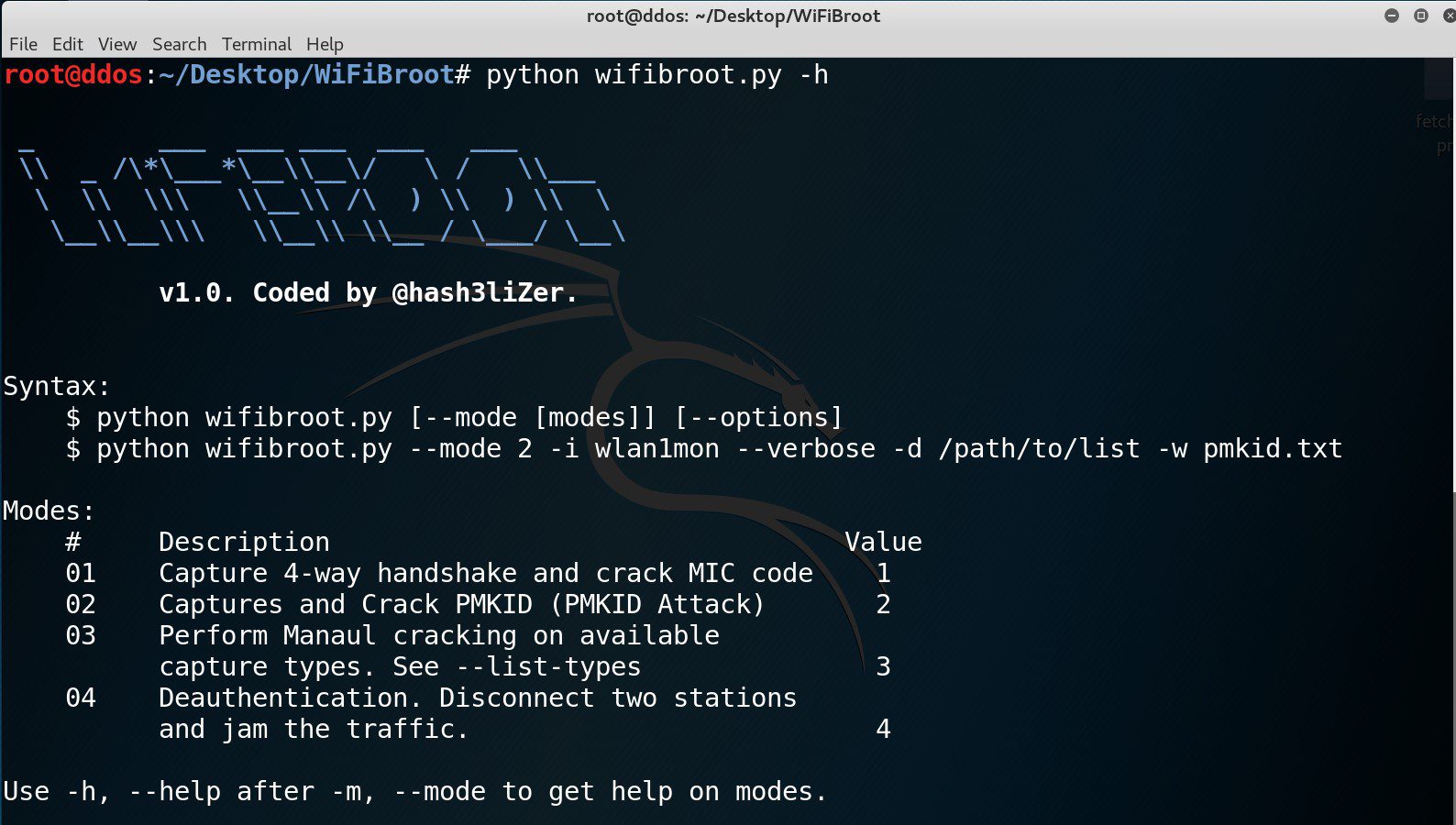

WiFiBroot usa modos para identificar qué ataque quieres realizar en tu objetivo. Actualmente, hay tres modos disponibles. El uso de cada modo se puede ver proporcionando la opción –help / -h justo después de la opción -m / –mode . Aquí hay una lista de los modos disponibles y lo que hacen:

Modos:

Código: text

Cada modo tiene un propósito específico y tiene sus propias opciones:

APRETÓN DE MANOS:

Código: text

Ataque de PMKID

Código: text

Cracking fuera de línea

Código: text

DEAUTHENTICATION ATTACK (Pruebas de estrés)

Código: text

Referencia: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Una herramienta WiFi-Pentest-Cracking para WPA / WPA2 (Handshake, PMKID, Offline Cracking, EAPOLS, Deauthentication Attack).

WiFiBroot está diseñado para proporcionar a los clientes instalaciones todo en uno para interceptar redes WiFi (WPA / WPA2). Depende en gran medida de scapy , una biblioteca de manipulación de paquetes bien caracterizada en Python. Casi todos los procesos internos dependen de alguna manera de las capas de scapy y otras funciones, excepto para operar la interfaz inalámbrica en un canal diferente. Eso se hará a través del comando nativo de Linux iwconfig para el que quizás necesite privilegios de sudo . Actualmente proporciona cuatro Modos de trabajo independientes para tratar con las redes objetivo. Dos de ellos son métodos de craqueo en línea mientras que el otro se ejecuta en modo fuera de línea. El modo sin conexión se proporciona para romper hashes guardados de los dos primeros modos. Uno es para el ataque de autenticación en la red inalámbrica y también se puede utilizar como un manejador de interferencias. Puede ejecutarse en una variedad de plataformas Linux y al menos requiere WN727N de tp-link para funcionar correctamente.

Instalación:

git clone https://github.com/hash3liZer/WiFiBroot.git

sudo pip install scapyUtilizar:

WiFiBroot usa modos para identificar qué ataque quieres realizar en tu objetivo. Actualmente, hay tres modos disponibles. El uso de cada modo se puede ver proporcionando la opción –help / -h justo después de la opción -m / –mode . Aquí hay una lista de los modos disponibles y lo que hacen:

Modos:

Syntax:

$ python wifibroot.py [--mode [modes]] [--options]

$ python wifibroot.py --mode 2 -i wlan1mon --verbose -d /path/to/list -w pmkid.txt

Modes:

# Description Value

01 Capture 4-way handshake and crack MIC code 1

02 Captures and Crack PMKID (PMKID Attack) 2

03 Perform Manaul cracking on available

capture types. See --list-types 3

04 Deauthentication. Disconnect two stations

and jam the traffic. 4

Use -h, --help after -m, --mode to get help on modes.Cada modo tiene un propósito específico y tiene sus propias opciones:

APRETÓN DE MANOS:

Mode:

01 Capture 4-way handshake and crack MIC code 1

Options:

Args Description Required

-h, --help Show this help manual NO

-i, --interface Monitor Interface to use YES

-v, --verbose Verbose Mode. Detail help NO

-t, --timeout Time Delay between two deauth

requests. NO

-d, --dictionary Dictionary for Cracking YES

-w, --write Write Captured handshake to

a seperate file NO

--deauth Number of Deauthentication

frames to send NO

Filters:

-e, --essid ESSID of listening network

-b, --bssid BSSID of target network.

-c, --channel Channel interface should be listening

on. Default: ALL

Ataque de PMKID

Mode:

02 Captures and Crack PMKID (PMKID Attack) 1

Options:

Args Description Required

-h, --help Show this help manual NO

-i, --interface Monitor Interface to use YES

-v, --verbose Verbose Mode. Detail help NO

-d, --dictionary Dictionary for Cracking YES

-w, --write Write Captured handshake to

a seperate file NO

Filters:

-e, --essid ESSID of listening network

-b, --bssid BSSID of target network.

-c, --channel Channel interface should be listening

on. Default: ALLCracking fuera de línea

Mode:

03 Perform Manaul cracking on available capture

types. See --list-types 3

Options:

Args Description Required

-h, --help Show this help manual NO

--list-types List available cracking types NO

--type Type of capture to crack YES

-v, --verbose Verbose Mode. Detail help NO

-d, --dictionary Dictionary for Cracking YES

-e, --essid ESSID of target network.

Only for HANDSHAKE Type YES

-r, --read Captured file to crack YES

DEAUTHENTICATION ATTACK (Pruebas de estrés)

Mode:

04 Deauthentication. Disconnect two stations

and jam the traffic. 4

Options:

Args Description Required

-h, --help Show this help manual NO

-i, --interface Monitor Mode Interface to use YES

-0, --count Number of Deauthentication

frames to send. '0' specifies

unlimited frames YES

--ap Access Point MAC Address NO

--client STA (Station) MAC Address NO

Referencia: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/10152259/Google-cloud-next-2019-40.jpg)

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/10151525/Google-cloud-next-2019-6.jpg)