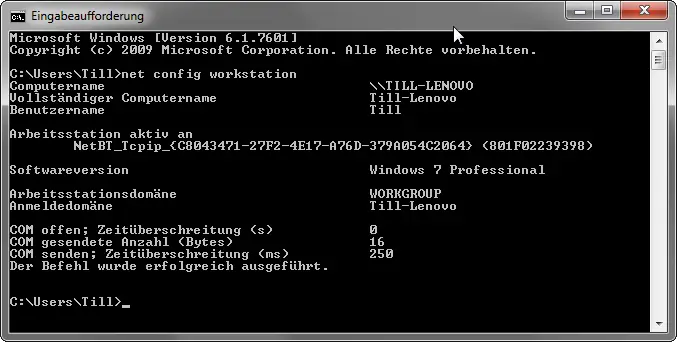

Buenas noches, mi duda surge porque veo que la dirección " ether " de la tarjeta de red no cambia al conectarme a una red wpa2.

Es decir, al seguir estos pasos mi duda es la siguiente:

1) Ejecuto macchanger antes de conectarme a una red

2) La MAC efectivamente cambia

3) Me conecto a una red wpa2 > ifconfig > vuelve a la MAC original...

4) macchanger nuevamente y la mac cambió otra vez, pero quedó el rastro de la mac original.

¿Cómo elimino el rastro del tercer paso? Porque al conectarme via GUI (network-manager) vuelve a su mac original. Intenté conectarme via terminal a la red para ver si algo mágico pasaba pero no me salió jeje

Mi script super kiddie para llamar a macchanger

Código: php

Es decir, al seguir estos pasos mi duda es la siguiente:

1) Ejecuto macchanger antes de conectarme a una red

2) La MAC efectivamente cambia

3) Me conecto a una red wpa2 > ifconfig > vuelve a la MAC original...

4) macchanger nuevamente y la mac cambió otra vez, pero quedó el rastro de la mac original.

¿Cómo elimino el rastro del tercer paso? Porque al conectarme via GUI (network-manager) vuelve a su mac original. Intenté conectarme via terminal a la red para ver si algo mágico pasaba pero no me salió jeje

Mi script super kiddie para llamar a macchanger

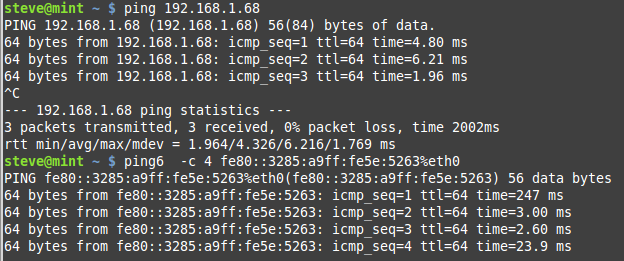

#!/usr/bin/env python

import subprocess

interface = raw_input("Interface ? -> ")

subprocess.call("ifconfig " + interface + " down", shell=True)

subprocess.call("sudo macchanger -r " + interface, shell=True)

subprocess.call("ifconfig " + interface + " up", shell=True)

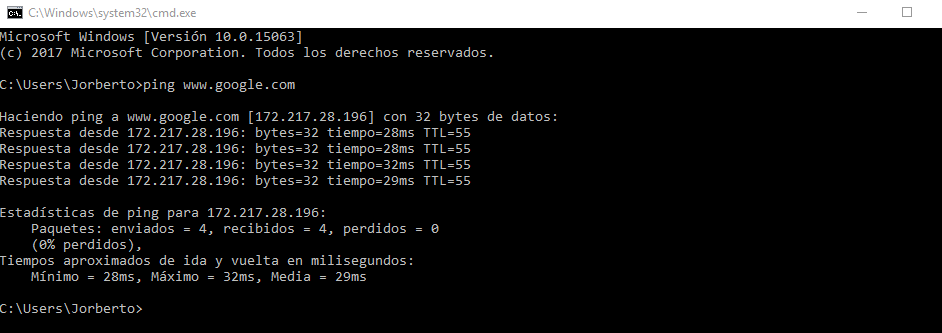

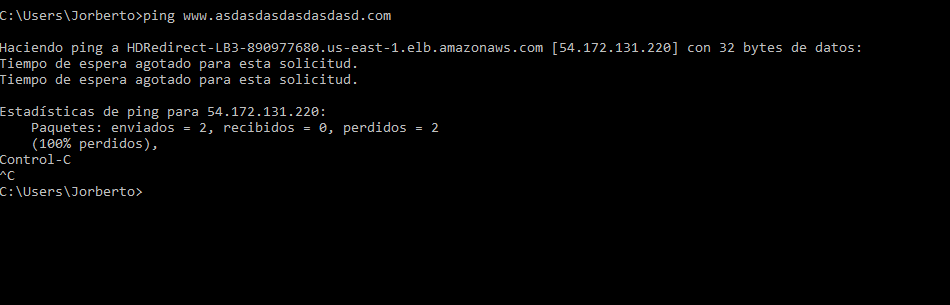

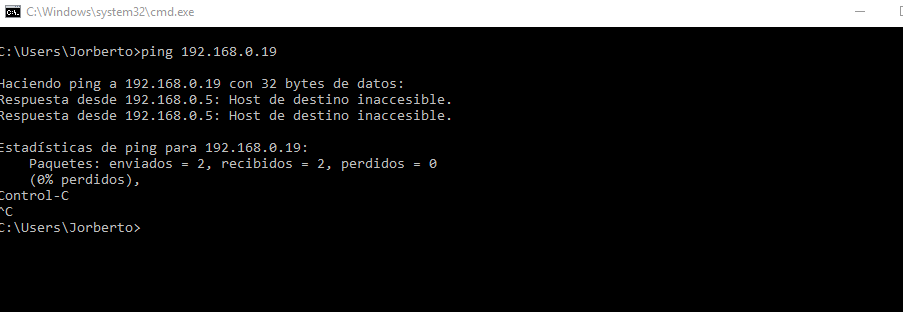

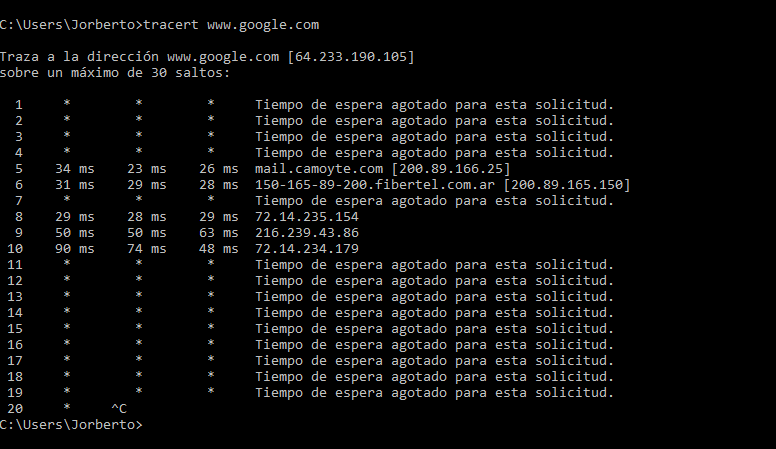

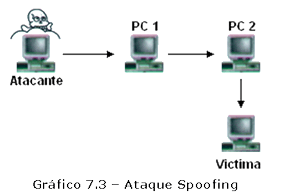

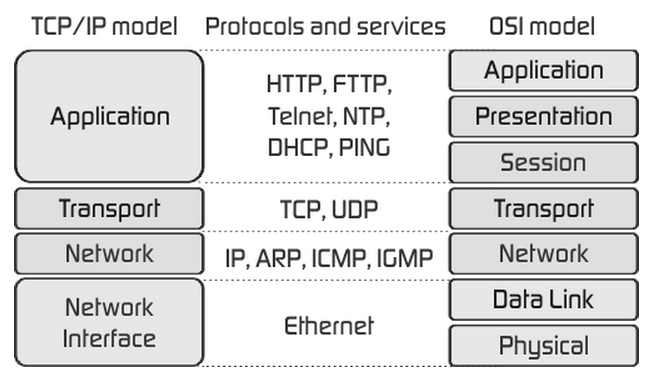

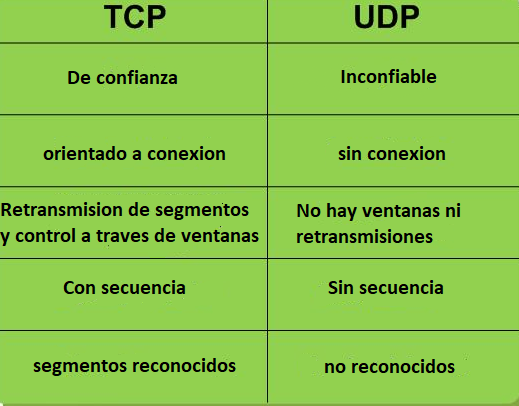

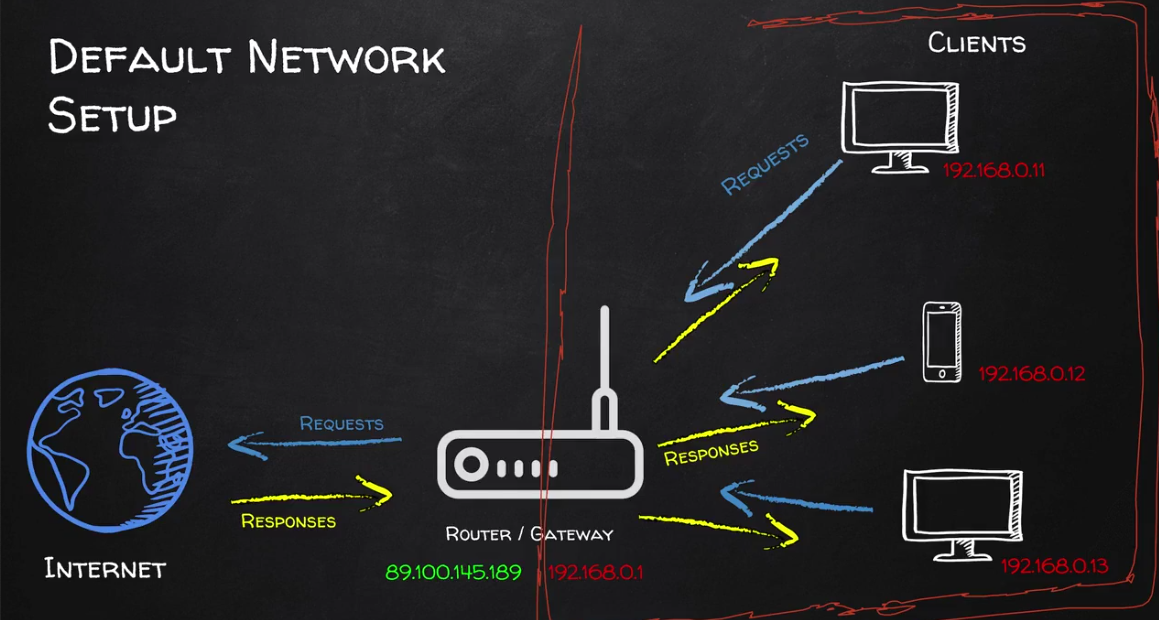

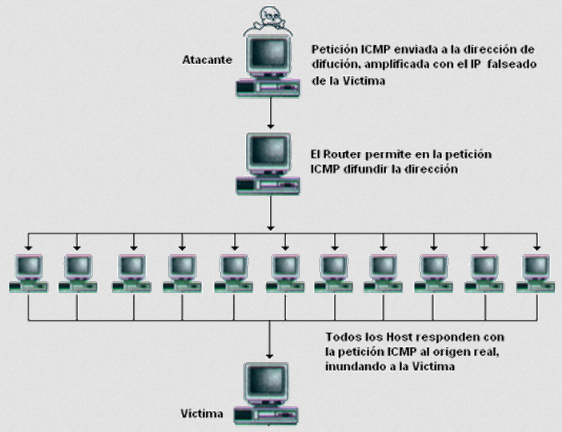

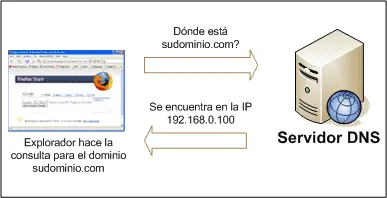

- por centrarme solamente en estas infraestructuras, se que muchos estan acostumbrados a aprender hacking con la practica -yo tambien soy asi- pero escribo esto con la intención de que en un futuro muy cercano no nos compliquemos con el uso de "Nmap" y sepamos usar muy bien estas herramientas sin ver ningun tipo de tutorial más que el tipico "-h help" por entender el funcionamiento de estos protocolos.

- por centrarme solamente en estas infraestructuras, se que muchos estan acostumbrados a aprender hacking con la practica -yo tambien soy asi- pero escribo esto con la intención de que en un futuro muy cercano no nos compliquemos con el uso de "Nmap" y sepamos usar muy bien estas herramientas sin ver ningun tipo de tutorial más que el tipico "-h help" por entender el funcionamiento de estos protocolos.

/about/2017-06-163-59444d855f9b58d58a43b200.png)