Definición:

Spade es un pequeño pero útil script que permite infectar fácilmente APKs con payloads de Android de Metasploit.

__________________________________________________________________________________________________________________________________________

Requisitos:

Metasploit

Python

Un APK

__________________________________________________________________________________________________________________________________________

Tutorial:

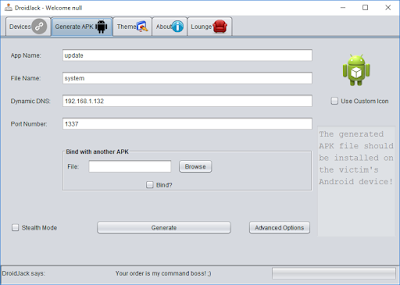

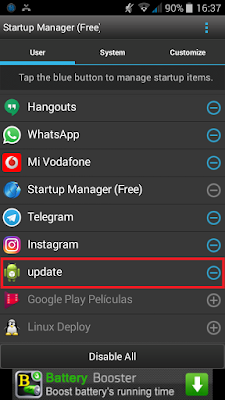

Primero descargaremos una apk la cual queramos bindear con nuestro payload. En este caso se ha escogido CCLEANER.

Segundo descargaremos spade y bindearemos nuestra apk:

git clone No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

cd spade/

./spade.py [Ruta APK]

Nos preguntará que payload queremos usar. En este tutorial se ha escogido el 2 (reverse_https).

También nos preguntará la IP LOCAL y el puerto.

Y por último nos preguntará si queremos iniciar un listener con metasploit, le daremos a que si para ahorrarnos tiempo.

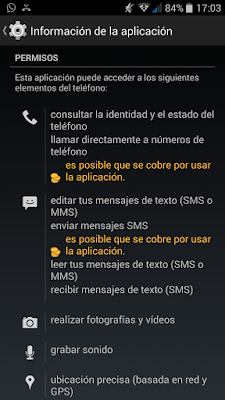

Pasaremos la apk a alguien y cuando la inicie nos abrirá una sesión con meterpreter.

__________________________________________________________________________________________________________________________________________

Vídeo:

Spade es un pequeño pero útil script que permite infectar fácilmente APKs con payloads de Android de Metasploit.

__________________________________________________________________________________________________________________________________________

Requisitos:

Metasploit

Python

Un APK

__________________________________________________________________________________________________________________________________________

Tutorial:

Primero descargaremos una apk la cual queramos bindear con nuestro payload. En este caso se ha escogido CCLEANER.

Segundo descargaremos spade y bindearemos nuestra apk:

git clone No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

cd spade/

./spade.py [Ruta APK]

Nos preguntará que payload queremos usar. En este tutorial se ha escogido el 2 (reverse_https).

También nos preguntará la IP LOCAL y el puerto.

Y por último nos preguntará si queremos iniciar un listener con metasploit, le daremos a que si para ahorrarnos tiempo.

Pasaremos la apk a alguien y cuando la inicie nos abrirá una sesión con meterpreter.

__________________________________________________________________________________________________________________________________________

Vídeo: