WPAmagickey. WPA Keygen Audit Free. Version 1.2

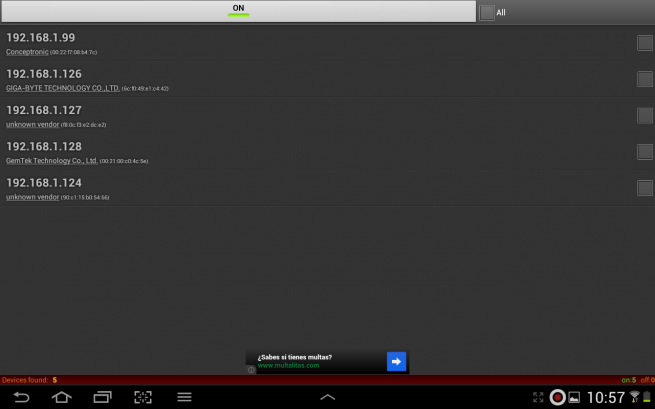

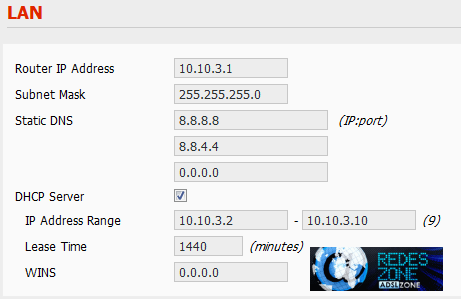

Generador de clave WPA-PSK por defecto para redes 'WLAN_XXXX' y 'JAZZTEL_XXXX' para los routers Comtrend con BSSID inicial '64:68:0C:', '00:1D:20:','00:1A:2B:' y '38:72:C0:', los routers Zyxel con BSSID inicial '00:1F:A4:' y 'F4:3E:61:', los routers Tecom con BSSID inicial '00:19:15:', o con el ESSID modificado.

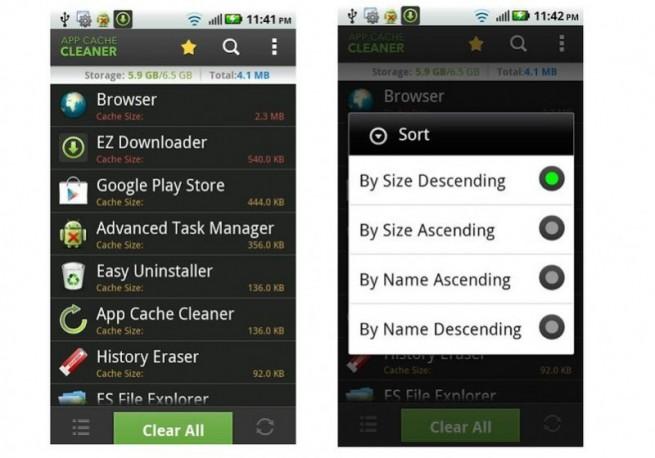

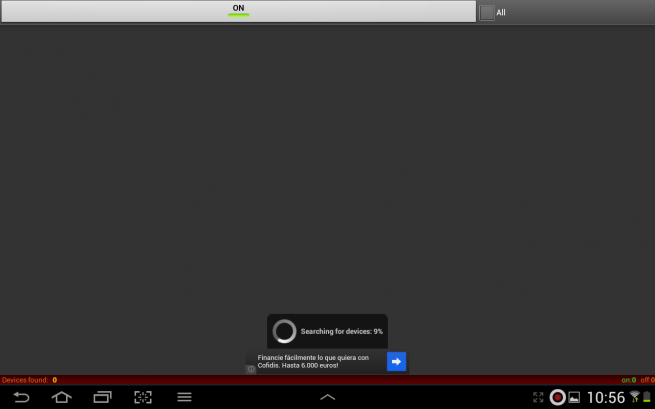

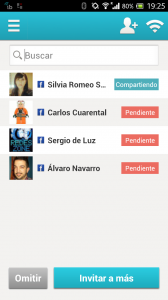

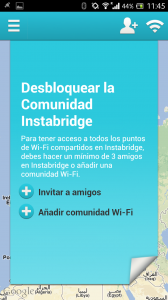

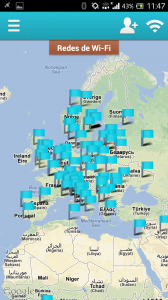

Las funcionalidades principales son el scanner de redes wifis, generador de diccionario con la clave WPA y conexión a las redes abiertas, 'WLAN_XXXX' y 'JAZZTEL_XXXX'.

La versión de donación incluye mas funcionalidades, entre estas nuevas funcionalidades se incluye a los router Zyxel y Tecom, el generador de diccionario de claves WPA para redes con ESSID modificado, calculando las claves WPA a partir del BSSID. Inyeccion automatica de claves por defecto, por rangos y patron para Comtrend 'WLAN_XXXX' con BSSID inicial '00:1A:2B:'. Además del botón de activación o desactivación del modo turbo para acelerar el scanner de redes wireless. También guarda la lista de redes obtenidas y auditadas.

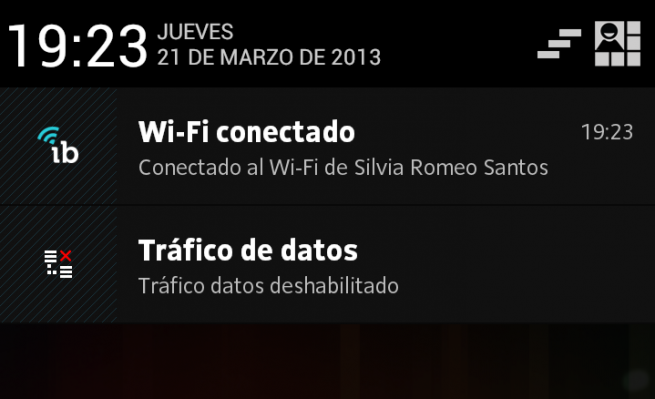

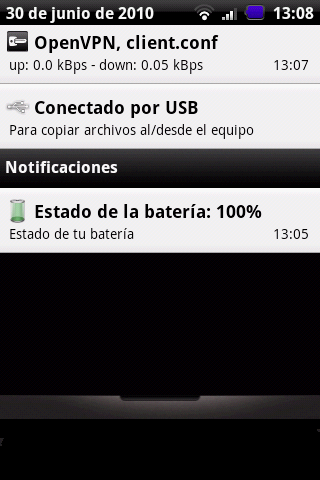

Sobre las funciones básicas del scanner, contiene autoscan rápido y lento, scan normal a petición, tipos de redes a buscar, tipos de encriptaciones a buscar, sonido para avisar sobre redes abiertas, 'WLAN_XXXX' y 'JAZZTEL_XXXX', un status de conexión a red y otro de descripción de redes.

Siempre aparecen visibles las redes abiertas y se realiza la conexión a las redes abiertas pulsando sobre la red abierta.

Una vez seleccionado y generado el diccionario para una red se abre un desplegable con las claves para su elección. Si la clave elegida en el desplegable coincide con la clave de la red, ya tenemos hecha la 'auditoria' a la red WPA-PSK. También es posible que ninguna de las claves generadas sea la buena o que no pueda asociarse a la red.

Añadido Comtrend 'WLAN_XXXX' con BSSID inicial '38:72:C0:', Zyxel 'WLAN_XXXX' con BSSID inicial 'F4:3E:61:', Tecom 'WLAN_XXXX' con BSSID inicial'00:19:15:', Comtrend 'JAZZTEL_XXXX' con BSSID inicial '00:1A:2B:' o ambos con el ESSID modificado. Añadido diccionario de 512 claves, o por rangos y patron para Comtrend 'WLAN_XXXX' con BSSID inicial '00:1A:2B:', e inyeccion automatica de claves por defecto por rangos y patron.

Enlaces al SAM de SlideMe.

Enlace SlideMe WPAmagickey Free No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Descargar apk para Android No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Codigo QR

Enlaces al No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

Enlace GetJar WPAmagickey Free No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

m.getjar.com Quick Download: 237635 No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Autor: buckynet

Fuente: android wireless

besos

Generador de clave WPA-PSK por defecto para redes 'WLAN_XXXX' y 'JAZZTEL_XXXX' para los routers Comtrend con BSSID inicial '64:68:0C:', '00:1D:20:','00:1A:2B:' y '38:72:C0:', los routers Zyxel con BSSID inicial '00:1F:A4:' y 'F4:3E:61:', los routers Tecom con BSSID inicial '00:19:15:', o con el ESSID modificado.

Las funcionalidades principales son el scanner de redes wifis, generador de diccionario con la clave WPA y conexión a las redes abiertas, 'WLAN_XXXX' y 'JAZZTEL_XXXX'.

La versión de donación incluye mas funcionalidades, entre estas nuevas funcionalidades se incluye a los router Zyxel y Tecom, el generador de diccionario de claves WPA para redes con ESSID modificado, calculando las claves WPA a partir del BSSID. Inyeccion automatica de claves por defecto, por rangos y patron para Comtrend 'WLAN_XXXX' con BSSID inicial '00:1A:2B:'. Además del botón de activación o desactivación del modo turbo para acelerar el scanner de redes wireless. También guarda la lista de redes obtenidas y auditadas.

Sobre las funciones básicas del scanner, contiene autoscan rápido y lento, scan normal a petición, tipos de redes a buscar, tipos de encriptaciones a buscar, sonido para avisar sobre redes abiertas, 'WLAN_XXXX' y 'JAZZTEL_XXXX', un status de conexión a red y otro de descripción de redes.

Siempre aparecen visibles las redes abiertas y se realiza la conexión a las redes abiertas pulsando sobre la red abierta.

Una vez seleccionado y generado el diccionario para una red se abre un desplegable con las claves para su elección. Si la clave elegida en el desplegable coincide con la clave de la red, ya tenemos hecha la 'auditoria' a la red WPA-PSK. También es posible que ninguna de las claves generadas sea la buena o que no pueda asociarse a la red.

Añadido Comtrend 'WLAN_XXXX' con BSSID inicial '38:72:C0:', Zyxel 'WLAN_XXXX' con BSSID inicial 'F4:3E:61:', Tecom 'WLAN_XXXX' con BSSID inicial'00:19:15:', Comtrend 'JAZZTEL_XXXX' con BSSID inicial '00:1A:2B:' o ambos con el ESSID modificado. Añadido diccionario de 512 claves, o por rangos y patron para Comtrend 'WLAN_XXXX' con BSSID inicial '00:1A:2B:', e inyeccion automatica de claves por defecto por rangos y patron.

Enlaces al SAM de SlideMe.

Enlace SlideMe WPAmagickey Free No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Descargar apk para Android No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Codigo QR

Enlaces al No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

Enlace GetJar WPAmagickey Free No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

m.getjar.com Quick Download: 237635 No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Autor: buckynet

Fuente: android wireless

besos

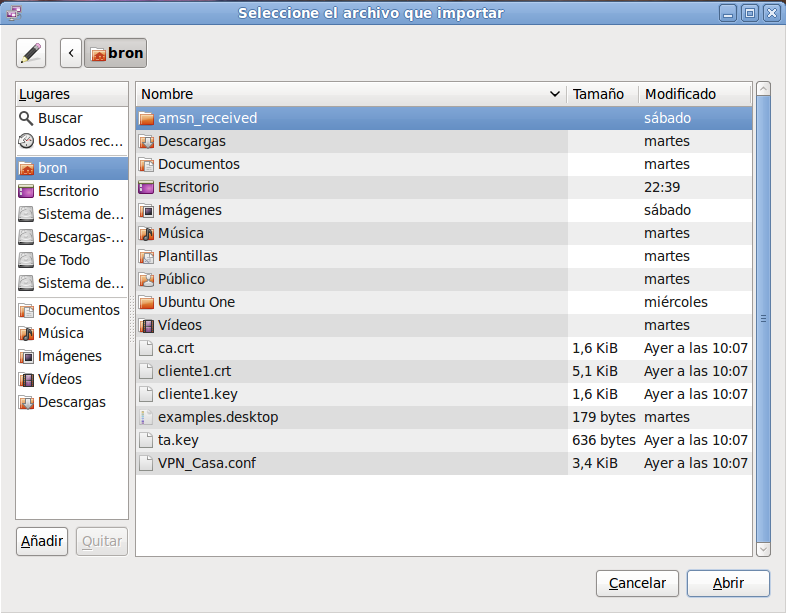

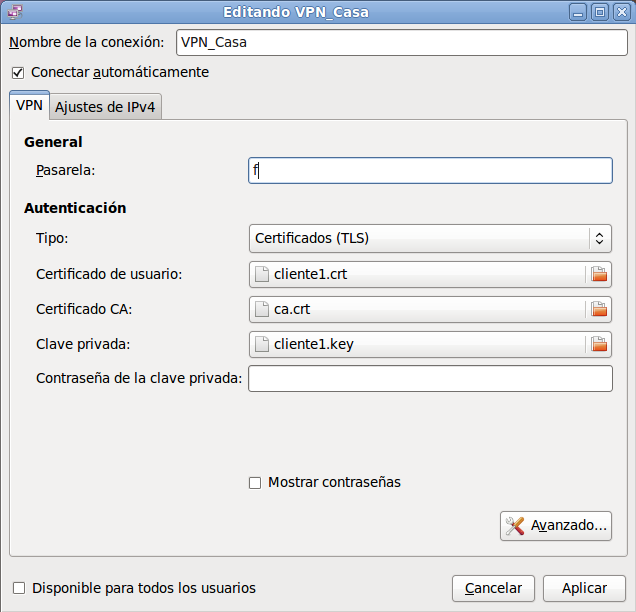

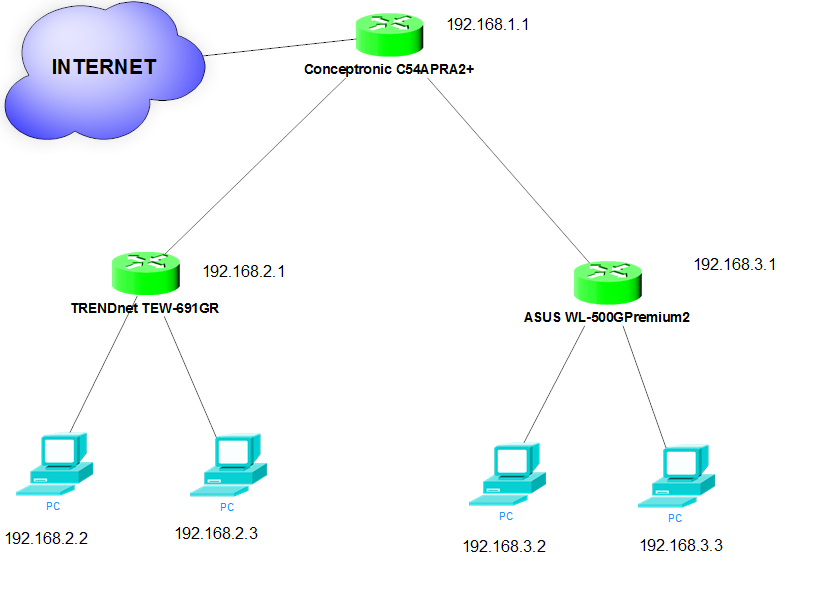

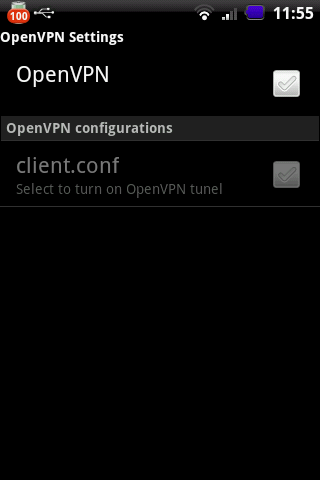

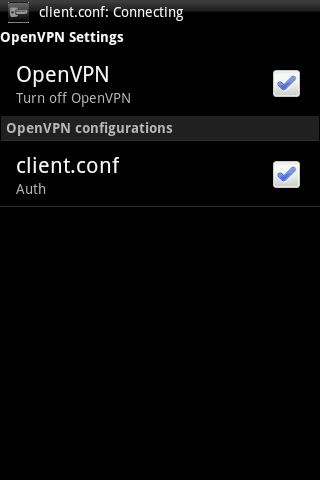

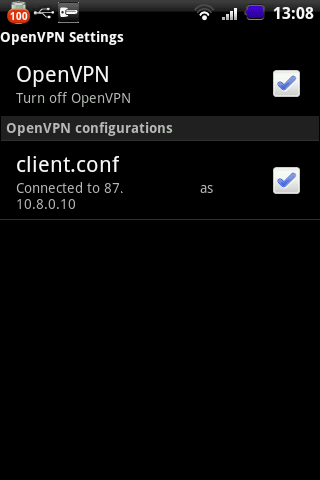

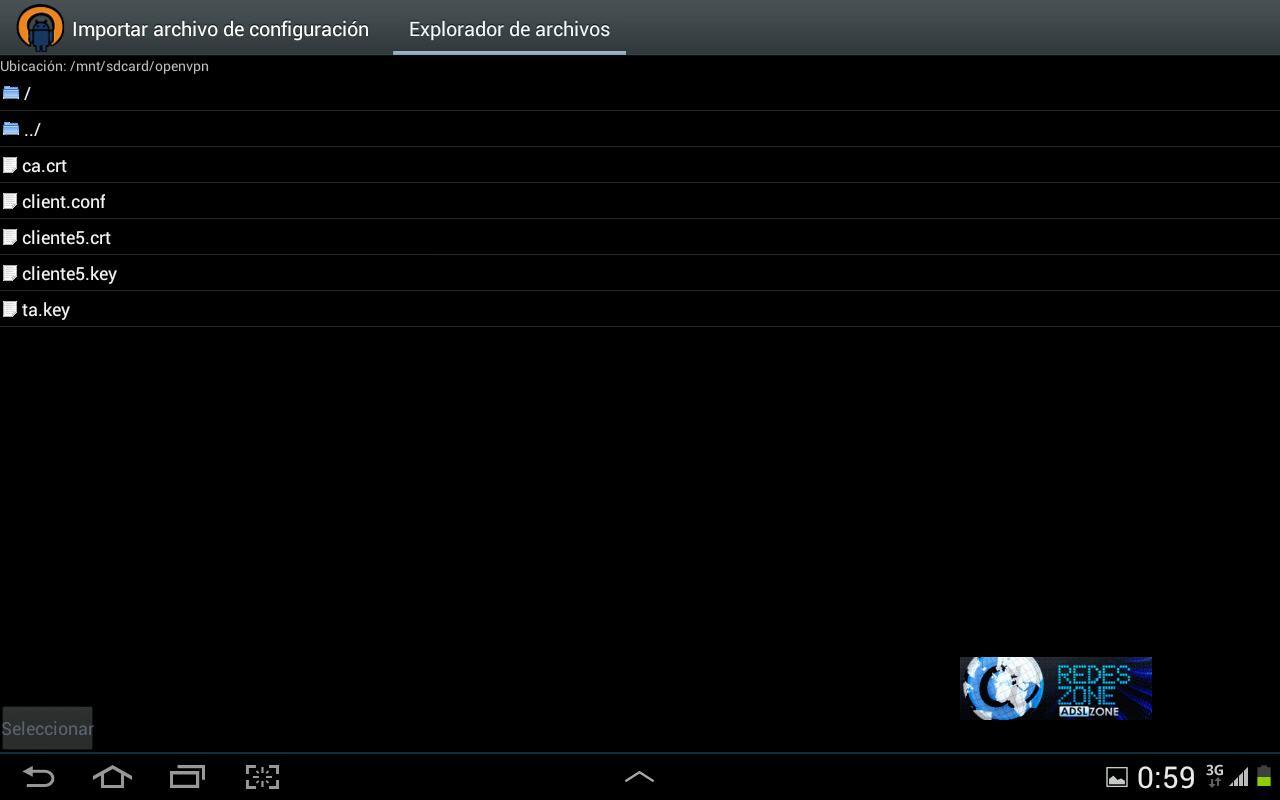

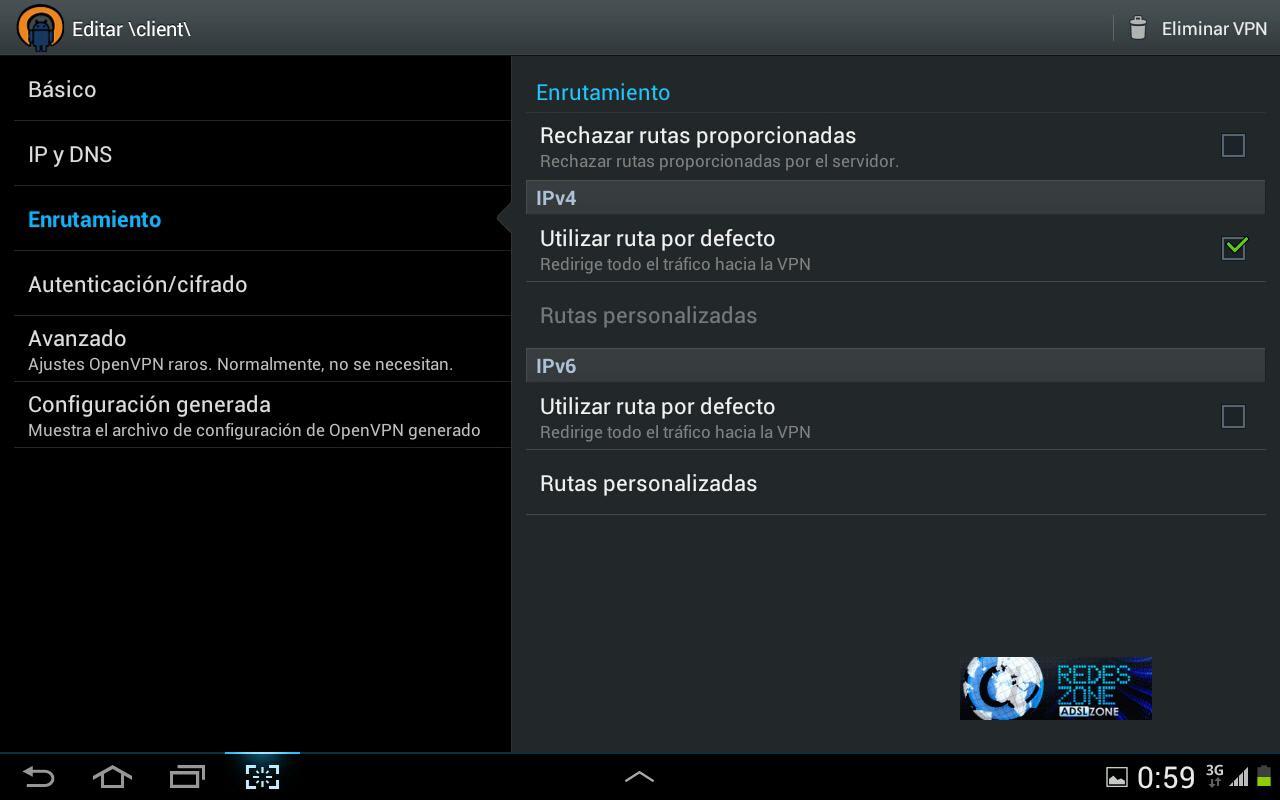

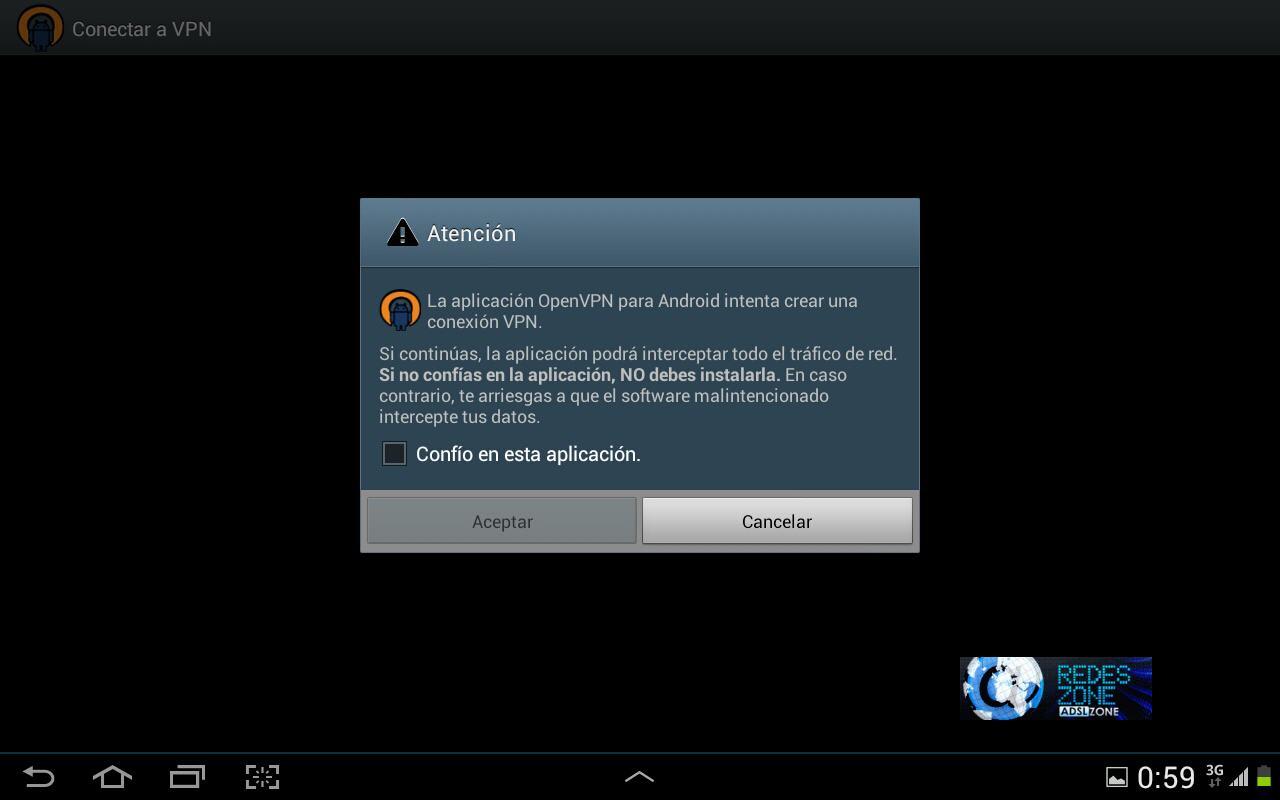

y lo activaremos, el ta.key también ponemos la ruta completa de la ta.key.

y lo activaremos, el ta.key también ponemos la ruta completa de la ta.key.