Instalando Quake III Arena en Kali Linux

Porque un café cada vez que esperamos a que un script termine acabará matándonos

Jugaba con mis amigos una partida en red local al Quake 2 (¿Mapa? q2dm1 - The Edge; ¿Mod? Weapons of Destruction) cuando vimos en un reportaje de una revista que se lanzaba el Quake 3 Arena. Llegó el momento del lanzamiento y teníamos un HUB de 16 puertos totalmente lleno, ceniceros por doquier, regletas en el suelo conectadas unas a otras y superficie para todos los teclados. Quake siempre fue el gran shooter de la vieja escuela y siempre se le trató con la reverencia que se merece. Tal es el culto que ya están organizando la QuakeCon 2016 en Dallas, Tx.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta y eso dio pie a un montón de herramientas para poder seguir disfrutando de éste juego otros 16 años más. Además siempre fue un juego muy ligado a la comunidad (Moddeable hasta el absurdo), para Quake2 existían miles de foros en los que descargar gratuitamente cientos de mods y contenido para el juego (Como el model de tu personaje: Podías ser Vegeta, Kenny, o incluso una caja de vida (Sí, LOL)).

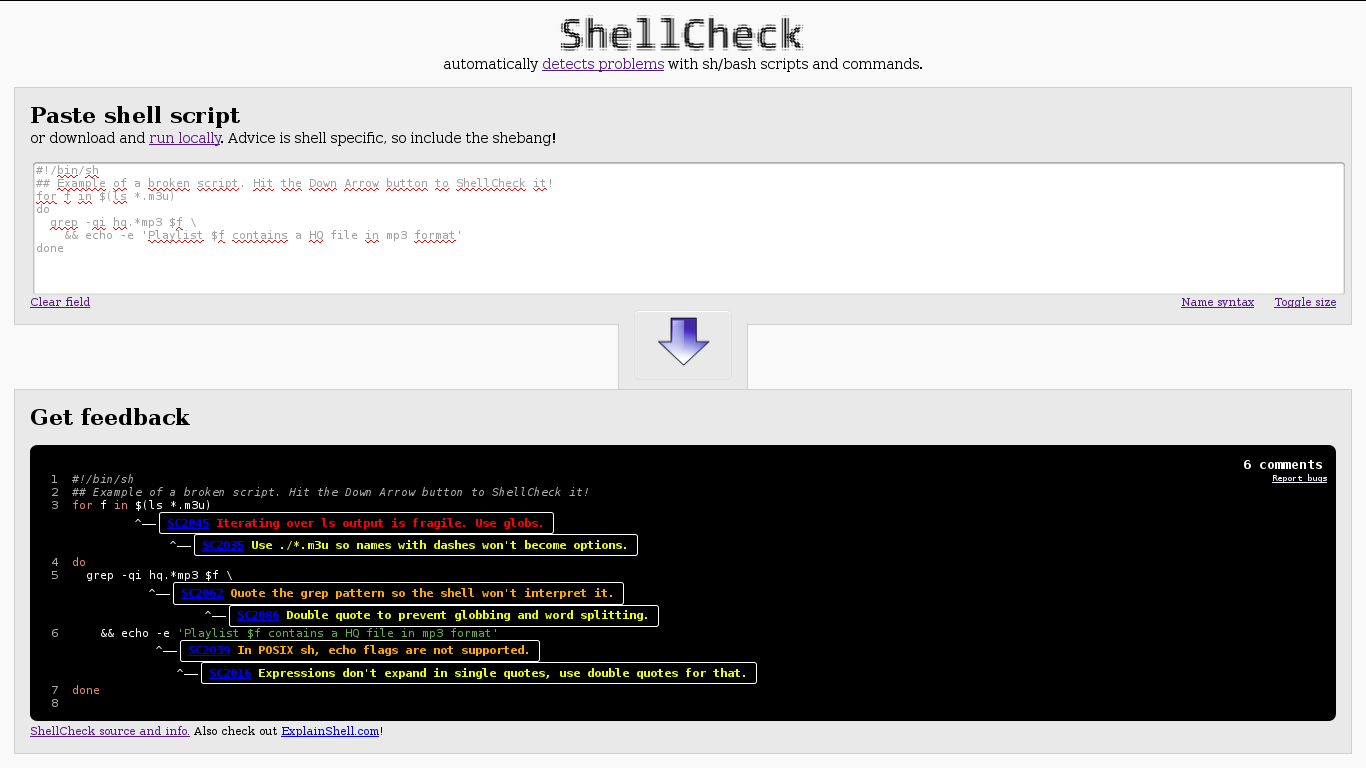

Para instalarlo en nuestro Kali primero usaremos apt-get install quake3, que nos dará el punto de partida para construir nuestro Quake III Arena para Linux.

Una vez instalados los paquetes necesarios con apt-get podemos intentar ejecutar el juego para obtener un error. El juego no está instalado, y el error nos da la solución al problema.

El archivo baseq3/pak0.pk3 está en la carpeta de instalación de un Quake III Arena o en el CD de instalación. Yo lo he comprado vía Steam por 10€ (Considero que se lo ganaron, 16 años de juego valen más, pero no soy rico) y el archivo está en C:\Steam\steamapps\common\Quake 3 Arena\baseq3\pak0.pk3. Lo transfiero desde ahí a una carpeta en mi Linux. Aprovecho también para copiarme el CD-KEY de C:\Steam\steamapps\common\Quake 3 Arena\baseq3\q3key. Me hará falta.

El otro archivo, como nos indica, lo podemos descargar del servidor FTP de id Software. El servidor admite acceso anónimo, así que usaremos "anonymous" de usuario y "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta" de contraseña. Entramos en /idstuff/quake3/linux y descargamos el archivo No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Una vez que tenemos los archivos ya sólo nos queda usar game-data-packager para crear el archivo .deb para instalar en nuestro sistema. Antes deberíamos asegurarnos de que los archivos son correctos haciendo una suma de verificación.

Y una vez que estamos seguros lanzamos game-data-packager para construir el juego.

rand0m@underk4li:~/quakeIII$ game-data-packager

usage:

game-data-packager [game-data-packager-args] game [game-args]

game-data-packager arguments:

-i install the generated package

-n do not install the generated package (requires -d, default)

-d OUTDIR write the generated .deb(s) to OUTDIR

-z | --compress compress generated .deb (default unless -i is used)

--no-compress do not compress generated .deb (default with -i)Así que para generar el archivo usaremos el parámetro -n, ya que el archivo lo voy a generar sin permisos de superusuario para su posterior instalación. Si ejecutamos game-data-packager quake3 obtenemos, además, los parámetros específicos para el juego:

run game-data-packager [game] to see game-specific arguments.

quake3 game arguments:

mountpoint - Quake III Arena CD mount-point or baseq3/pak0.pk3 filename

point release - linuxq3apoint-1.32b-3.x86.runComo ya lo tenemos todo ya sólo nos queda ejecutar game-data-packager -n quake3 pak0.pk3 No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Creamos la imagen y, cuando esté lista, la instalamos con sudo dpkg -i quake3-data_37_all.deb.

Y ya sólo nos queda arrancarlo, introducir un CD-KEY válido, configurar los ajustes de teclado, velocidad de ratón, nombre de jugador, model, etc...

rand0m@underk4li:~/quakeIII$ quake3

ioq3 1.36+u20140802+gca9eebb-2+b1/Debian linux-x86 Oct 14 2014

Have SSE support

----- FS_Startup -----

Current search path:

/home/rand0m/.q3a/baseq3

/usr/share/games/quake3/baseq3

/usr/share/games/quake3/baseq3/pak8.pk3 (9 files)

/usr/share/games/quake3/baseq3/pak7.pk3 (4 files)

/usr/share/games/quake3/baseq3/pak6.pk3 (64 files)

/usr/share/games/quake3/baseq3/pak5.pk3 (7 files)

/usr/share/games/quake3/baseq3/pak4.pk3 (272 files)

/usr/share/games/quake3/baseq3/pak3.pk3 (4 files)

/usr/share/games/quake3/baseq3/pak2.pk3 (148 files)

/usr/share/games/quake3/baseq3/pak1.pk3 (26 files)

/usr/share/games/quake3/baseq3/pak0.pk3 (3539 files)

----------------------

4073 files in pk3 files

execing default.cfg

execing q3config.cfg

couldn't exec autoexec.cfg

Hunk_Clear: reset the hunk ok

----- Client Initialization -----

----- Initializing Renderer ----

Trying to load "renderer_opengl1_x86.so" from "/usr/lib/ioquake3"...

-------------------------------

QKEY found.

----- Client Initialization Complete -----

----- R_Init -----

etc...

etc...

etc...¡Y a jugar!

**

by rand0m para Underc0de - Distribuido bajo No tienes permitido ver los links. Registrarse o Entrar a mi cuenta (Click para ver los detalles).