Buenas tardes compañeros

Llevo mucho tiempo desaparecido, les deseo una buena entrada de año! Hoy les vengo a contar un problema para ver si alguien me puede dar algo de esperanza... Resulta que estaba usando mi PC y de repente mi partición de Datos desapareció, reinicie el PC y seguía sin aparecer mi partición, desconecté el cable de alimentación y el de datos (SATA) y el disco empezó a pitar varias veces hasta que se apaga a los 10 segundos. Como técnico sé que esto es disco duro muerto pero quizás alguno me de algo de esperanzas...

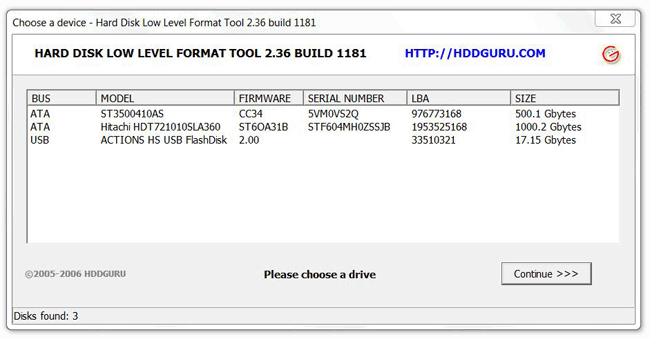

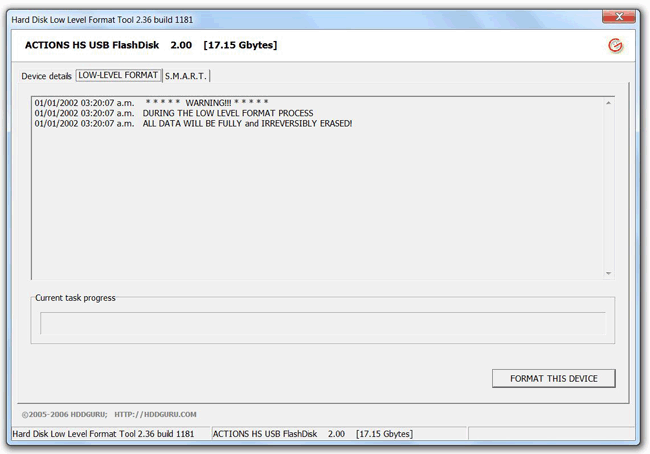

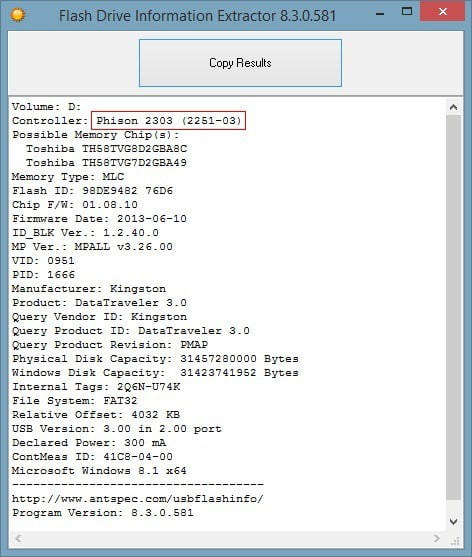

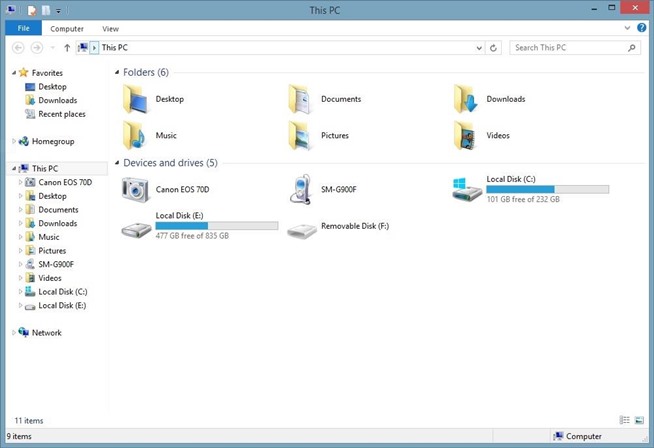

He conectado mi disco de forma externa por USB (pita y se apaga a los seg) y esto es lo que detecta mi equipo después:

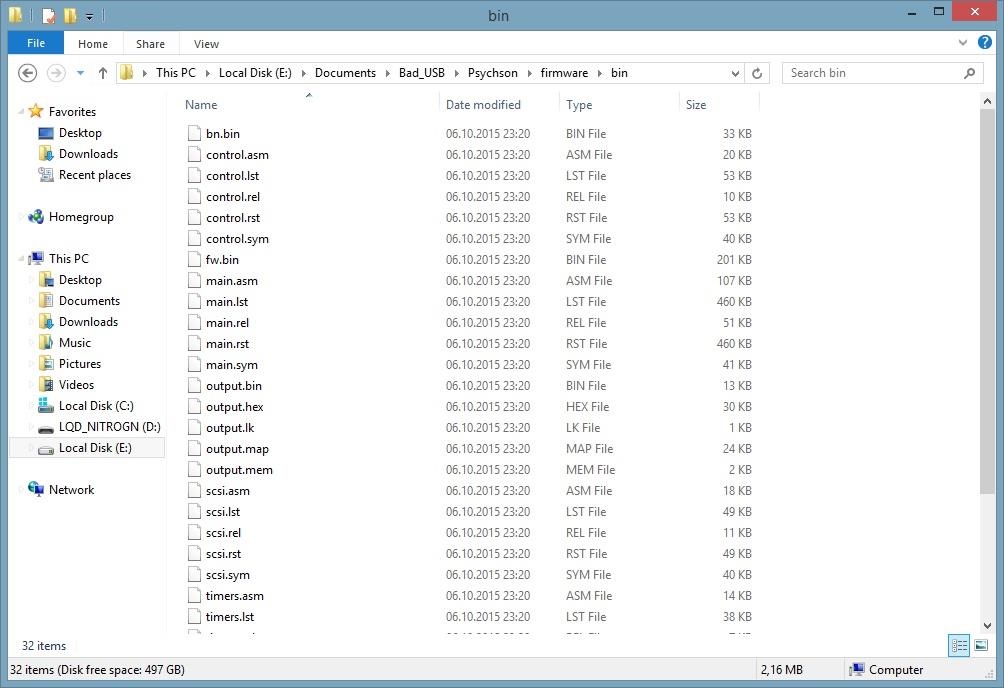

En los programas de gestión de particiones me detecta el disco duro, sin particiones, no me las deja crear y son un máximo de espacio de 3GB cuando el disco es de 1TB. Estoy analizando con HDD Regenerator para ver si puede solucionar algo, aunque me extraña mucho que se pueda hacer algo si el disco está apagado, no escucho los platos girar

El truco de congelador el disco duro lo he probado durante 1 hora y no ha funcionado. Si veo que HDD Regenerator no funciona entonces probaré a congelar el disco duro más de 4 horas.

Si alguien quiere aportar ideas serán bien agradecidas.

Un saludo!

Llevo mucho tiempo desaparecido, les deseo una buena entrada de año! Hoy les vengo a contar un problema para ver si alguien me puede dar algo de esperanza... Resulta que estaba usando mi PC y de repente mi partición de Datos desapareció, reinicie el PC y seguía sin aparecer mi partición, desconecté el cable de alimentación y el de datos (SATA) y el disco empezó a pitar varias veces hasta que se apaga a los 10 segundos. Como técnico sé que esto es disco duro muerto pero quizás alguno me de algo de esperanzas...

He conectado mi disco de forma externa por USB (pita y se apaga a los seg) y esto es lo que detecta mi equipo después:

No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

En los programas de gestión de particiones me detecta el disco duro, sin particiones, no me las deja crear y son un máximo de espacio de 3GB cuando el disco es de 1TB. Estoy analizando con HDD Regenerator para ver si puede solucionar algo, aunque me extraña mucho que se pueda hacer algo si el disco está apagado, no escucho los platos girar

No tienes permitido ver enlaces.

Registrate o Entra a tu cuenta

El truco de congelador el disco duro lo he probado durante 1 hora y no ha funcionado. Si veo que HDD Regenerator no funciona entonces probaré a congelar el disco duro más de 4 horas.

Si alguien quiere aportar ideas serán bien agradecidas.

Un saludo!

: devmgmt.msc y presiona la tecla Enter.

: devmgmt.msc y presiona la tecla Enter.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.

<img src=No tienes permitido ver enlaces.