Compañeros como hace tiempo no posteo nada hoy vengo a compartirles la tool mas reciente que he desarrollado en Java, espero les guste.

Bueno luego de un tiempo sin estar en redes sociales perdiendo el tiempo en algunas ocasiones, decidí tomarme el tiempo para estudiar y adquirir nuevos conocimientos entre los cuales siempre he querido saber cómo funciona la informática forense ya que no es mi fuerte, pues nada inicié por investigar sobre Windows y sus registros y bueno de ahí nació este post y con el una tool a la cual he llamado "Skype Forensic" (si si lo sé, de ideas para buenos nombres no tengo la mas mínima idea xD).

Pero bueno nada luego de hablar con @arthusuxd le dije que quería desarrollar una tool que se pueda usar en el medio de la informática forense a lo cual llegamos a una gran idea que inicié el mismo día que hablé con él, logré definir lo más importante de la otra tool y todo, cuando inicié a programar se me encendió el chispero y fue cuando pensé ¿ como funciona skype? – ¿si es una aplicación que se instala en mi equipo, tendría que dejar registros de que es lo que hace no? – pues bueno nada me puse a buscar logs dentro de mi pc y llegué a la ruta "C:\Users\user\AppData\Roaming\Skype\mr-pack" viendo sus archivos me topo con varias DBs lo que me causó curiosidad fue ver que contenían dentro de ellas, a lo cual como no tenía un gestor de DBs y me daba flojera bajar uno pesado llegué a este script No tienes permitido ver los links. Registrarse o Entrar a mi cuenta totalmente gratis, luego de ello importé las dbs y bueno me topé con una que me llamó mucho la atención y fue "main.db" en la cual se encuentra alojada la información de contactos, conversaciones, archivos etc.. a lo cual dije pues nada a desarrollar una tool que aproveche ese registro que nos regala skype y bueno de ahí nació Skype Forensic.

Una Herramienta desarrollada en JAVA (como algunos saben me voy mas por java), por el momento SÓLO FUNCIONA EN WINDOWS , no pesa mas de 3.12 MB.

Requisitos :

Tener JAVA instalado

Skype (previamente instalado y que haya sido usado)

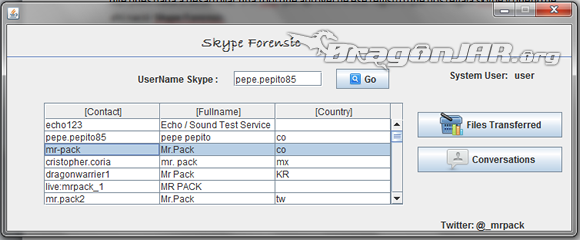

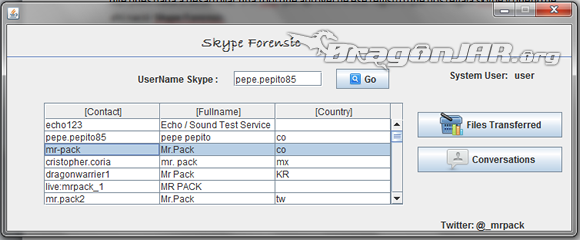

Esta es su interfaz principal creo que es muy fácil de entender, en donde dice UserName Skype va el usuario con el que han ingresado a Skype desde el computador en el que se está ejecutando la tool, al darle click en Go la tool nos retorna los contactos que tiene agregados en la cuenta. Ahora solo basta con seleccionar en la columna de Contact el usuario de un contacto y luego dar click en Files Transferred el cual nos mostrará los archivos compartidos con el usuario seleccionado.

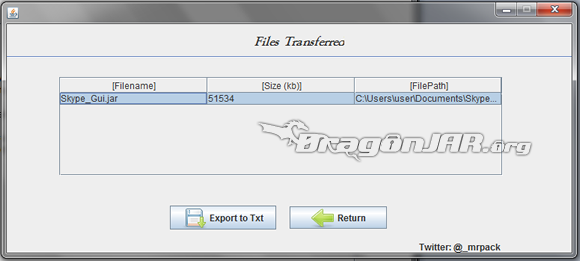

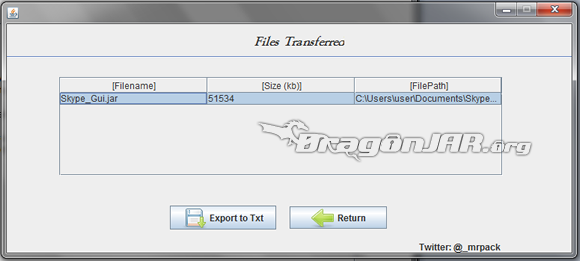

Nos muestra el nombre del archivo transferido, el tamaño del archivo en KB y la ruta del archivo en el que está alojado o donde fue almacenado.

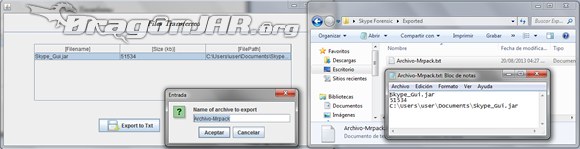

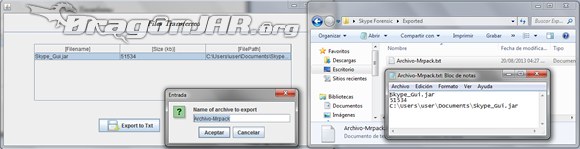

Entre sus funciones nos permite exportar la lista de archivos transferidos como lo podemos observar a continuación.

Exportará el archivo con el nombre que le demos al archivo dentro de la carpeta Exported

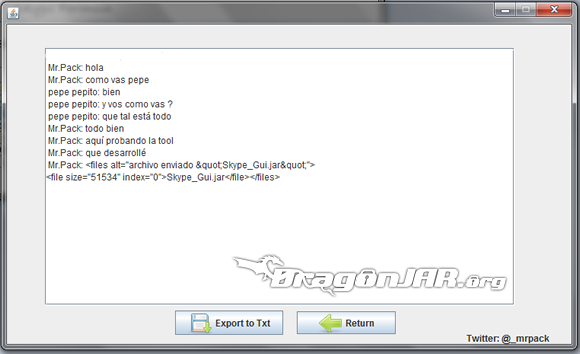

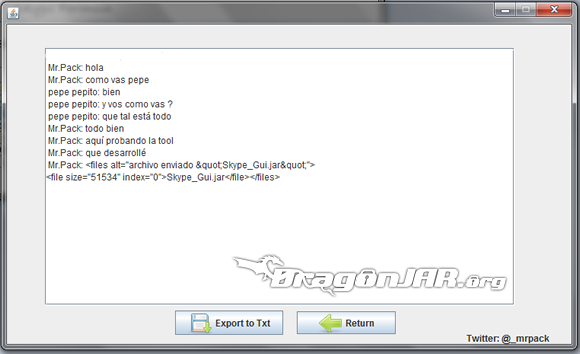

También tenemos la posibilidad de saber que conversaciones ha tenido con sus contactos en el equipo en el que nos encontramos.

Funciona de la misma manera solo basta con seleccionar un usuario y dar click en el botón de Conversations.

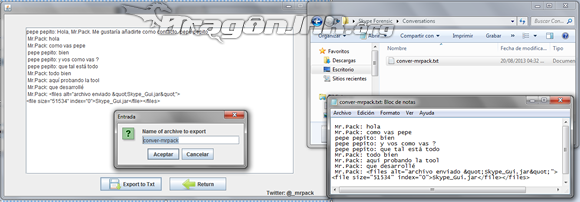

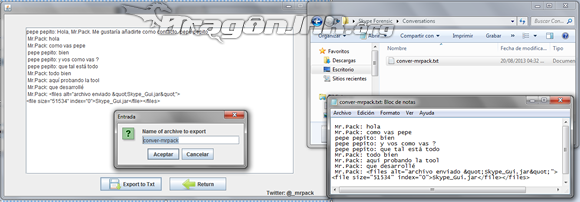

De igual modo tenemos la posibilidad de exportar la conversación en formato txt.

Las conversaciones exportadas quedaran alojadas en la carpeta Conversations.

Y bueno esto es todo en esta versión de la tool, espero que les guste para poder hacerla correr en otros O.S y añadirle mas opciones – si alguno desarrolla un modulo que se le pueda añadir a esta tool para irla terminando y que quede mucho mejor bienvenido sea.

Descargar Skype Forensic

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Por ultimo agradecer a las personas que me sirvieron como testers en especial a @d4nb4r por tomarse el tiempo de probarla y darme sus recomendaciones, y si tienen dudas, quejas, sugerencias, criticas o lo que sea pueden hacérmelo directamente en mi twitter: @_mrpack o en nuestra fanpage de Facebook No tienes permitido ver los links. Registrarse o Entrar a mi cuenta no olviden visitar nuestro blog icon biggrin Análisis Forense a Skype No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Fuente: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

pdt: sorry si este post no va aquí.

Bueno luego de un tiempo sin estar en redes sociales perdiendo el tiempo en algunas ocasiones, decidí tomarme el tiempo para estudiar y adquirir nuevos conocimientos entre los cuales siempre he querido saber cómo funciona la informática forense ya que no es mi fuerte, pues nada inicié por investigar sobre Windows y sus registros y bueno de ahí nació este post y con el una tool a la cual he llamado "Skype Forensic" (si si lo sé, de ideas para buenos nombres no tengo la mas mínima idea xD).

Pero bueno nada luego de hablar con @arthusuxd le dije que quería desarrollar una tool que se pueda usar en el medio de la informática forense a lo cual llegamos a una gran idea que inicié el mismo día que hablé con él, logré definir lo más importante de la otra tool y todo, cuando inicié a programar se me encendió el chispero y fue cuando pensé ¿ como funciona skype? – ¿si es una aplicación que se instala en mi equipo, tendría que dejar registros de que es lo que hace no? – pues bueno nada me puse a buscar logs dentro de mi pc y llegué a la ruta "C:\Users\user\AppData\Roaming\Skype\mr-pack" viendo sus archivos me topo con varias DBs lo que me causó curiosidad fue ver que contenían dentro de ellas, a lo cual como no tenía un gestor de DBs y me daba flojera bajar uno pesado llegué a este script No tienes permitido ver los links. Registrarse o Entrar a mi cuenta totalmente gratis, luego de ello importé las dbs y bueno me topé con una que me llamó mucho la atención y fue "main.db" en la cual se encuentra alojada la información de contactos, conversaciones, archivos etc.. a lo cual dije pues nada a desarrollar una tool que aproveche ese registro que nos regala skype y bueno de ahí nació Skype Forensic.

Una Herramienta desarrollada en JAVA (como algunos saben me voy mas por java), por el momento SÓLO FUNCIONA EN WINDOWS , no pesa mas de 3.12 MB.

Requisitos :

Tener JAVA instalado

Skype (previamente instalado y que haya sido usado)

Esta es su interfaz principal creo que es muy fácil de entender, en donde dice UserName Skype va el usuario con el que han ingresado a Skype desde el computador en el que se está ejecutando la tool, al darle click en Go la tool nos retorna los contactos que tiene agregados en la cuenta. Ahora solo basta con seleccionar en la columna de Contact el usuario de un contacto y luego dar click en Files Transferred el cual nos mostrará los archivos compartidos con el usuario seleccionado.

Nos muestra el nombre del archivo transferido, el tamaño del archivo en KB y la ruta del archivo en el que está alojado o donde fue almacenado.

Entre sus funciones nos permite exportar la lista de archivos transferidos como lo podemos observar a continuación.

Exportará el archivo con el nombre que le demos al archivo dentro de la carpeta Exported

También tenemos la posibilidad de saber que conversaciones ha tenido con sus contactos en el equipo en el que nos encontramos.

Funciona de la misma manera solo basta con seleccionar un usuario y dar click en el botón de Conversations.

De igual modo tenemos la posibilidad de exportar la conversación en formato txt.

Las conversaciones exportadas quedaran alojadas en la carpeta Conversations.

Y bueno esto es todo en esta versión de la tool, espero que les guste para poder hacerla correr en otros O.S y añadirle mas opciones – si alguno desarrolla un modulo que se le pueda añadir a esta tool para irla terminando y que quede mucho mejor bienvenido sea.

Descargar Skype Forensic

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Por ultimo agradecer a las personas que me sirvieron como testers en especial a @d4nb4r por tomarse el tiempo de probarla y darme sus recomendaciones, y si tienen dudas, quejas, sugerencias, criticas o lo que sea pueden hacérmelo directamente en mi twitter: @_mrpack o en nuestra fanpage de Facebook No tienes permitido ver los links. Registrarse o Entrar a mi cuenta no olviden visitar nuestro blog icon biggrin Análisis Forense a Skype No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Fuente: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

pdt: sorry si este post no va aquí.