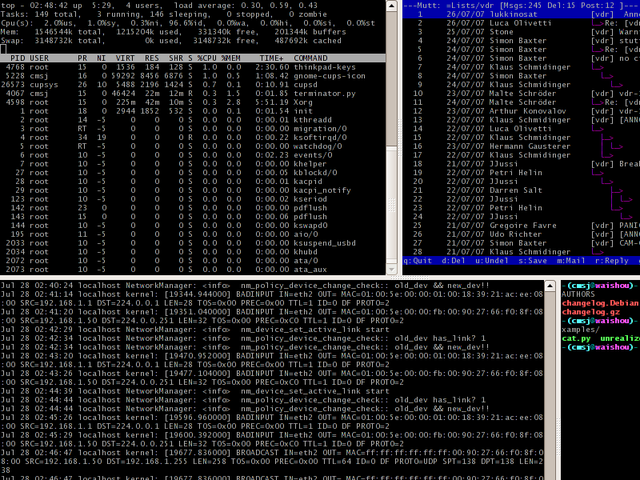

Buenos días a todos por acá, paso a dejar un pequeño Wallpaper para mi tripulación

Trataré de estar mas activo de nuevo con ustedes, un saludo a mi No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

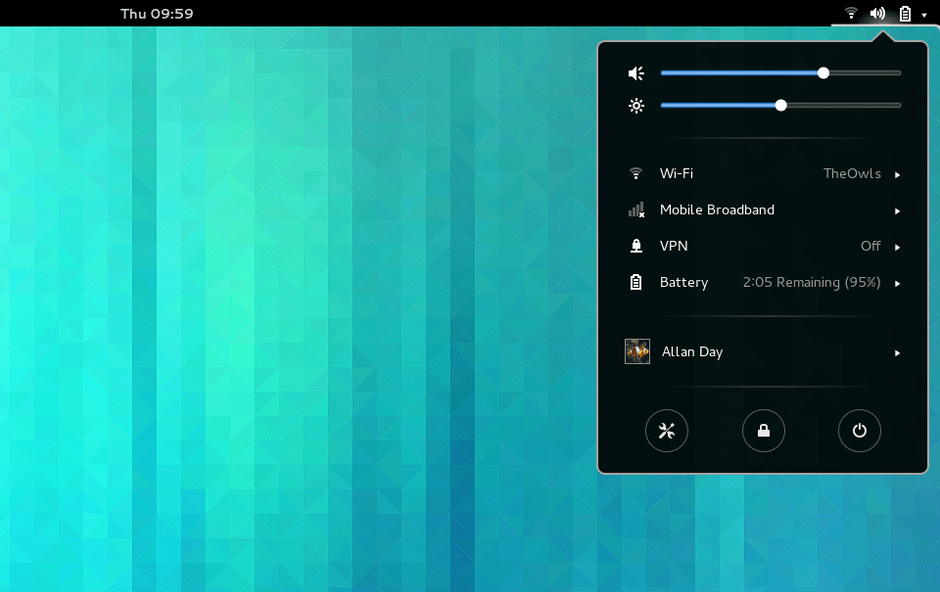

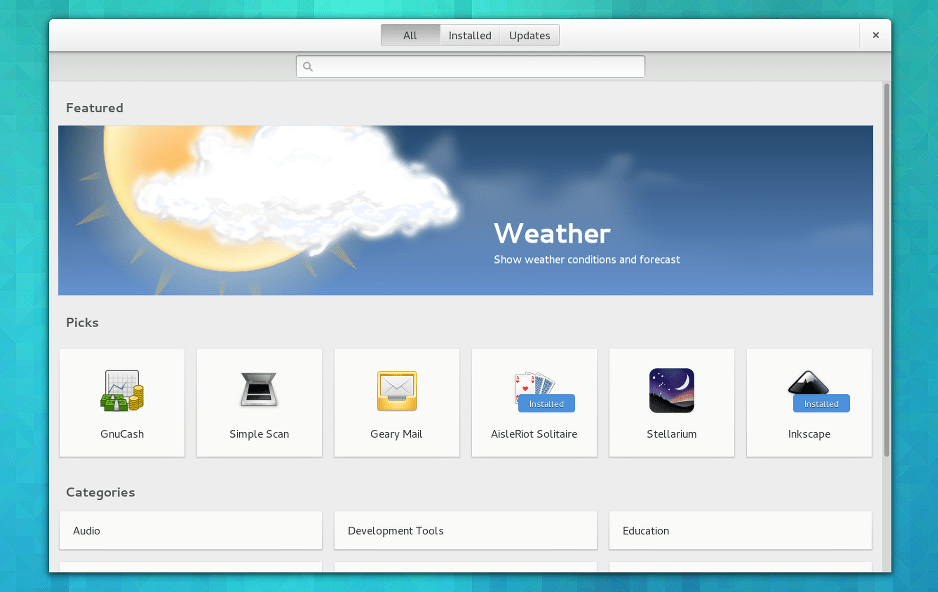

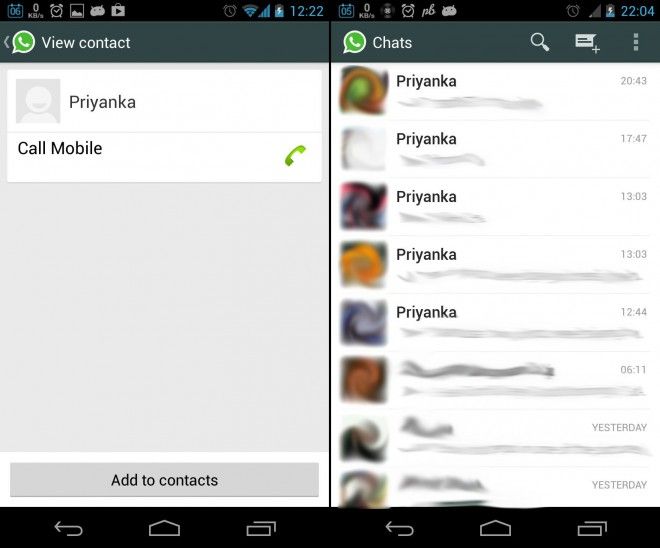

La resolución original de la imagen es 1360x768px

Click a la imagen para descargar en tamaño original

~ Kode

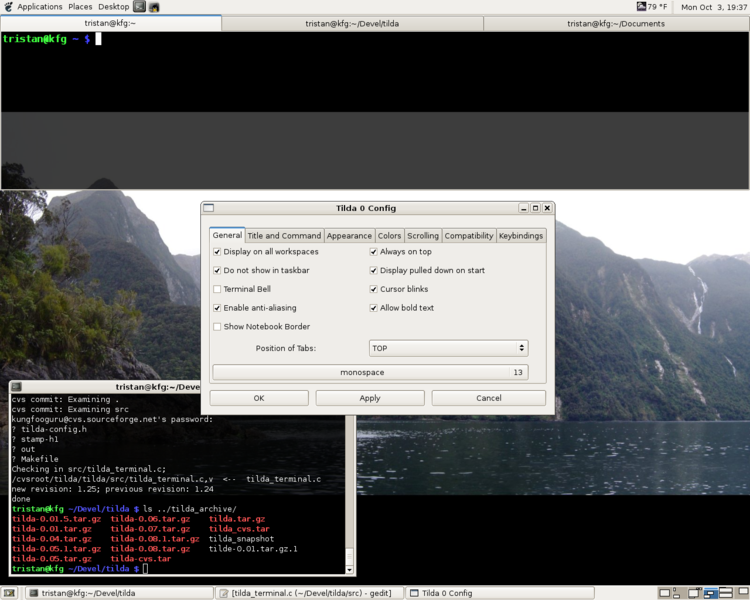

Trataré de estar mas activo de nuevo con ustedes, un saludo a mi No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

La resolución original de la imagen es 1360x768px

Click a la imagen para descargar en tamaño original

~ Kode

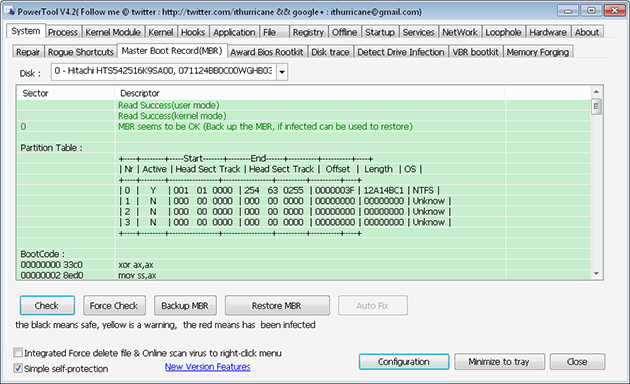

de nuevo vuelvo a pensar, habré tecleado mal la partición de boot?

de nuevo vuelvo a pensar, habré tecleado mal la partición de boot?