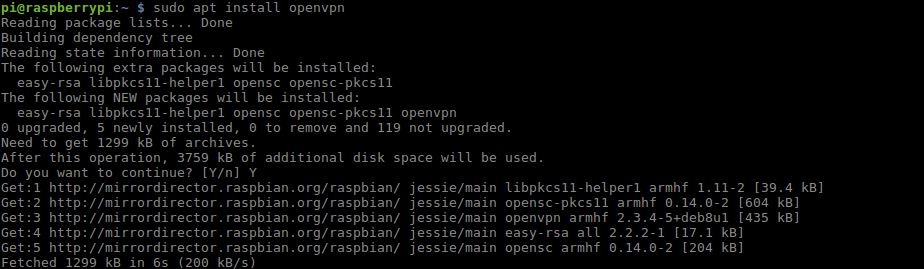

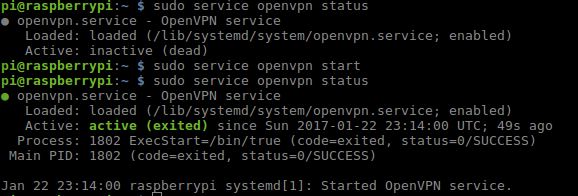

Hola! algua buena VPN que estén usando ahora? (paga o free) No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta me está decepcionando los últimos meses, su red está muy lenta y hay páginas que no tengo acceso. Alguna referencia de No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta tambien?

Gracias por leer,

DUDA

Gracias por leer,

DUDA

habian unos rangos? Que opinas de introducirlo acá a manera de medir las intervenciones de la comunidad, está claro que un rango no representa saber más o menos. Recuerdo que la gente intervenia más en las preguntas y así se generaba mejor feedback para el foro. Me cuentas que tal!

habian unos rangos? Que opinas de introducirlo acá a manera de medir las intervenciones de la comunidad, está claro que un rango no representa saber más o menos. Recuerdo que la gente intervenia más en las preguntas y así se generaba mejor feedback para el foro. Me cuentas que tal!