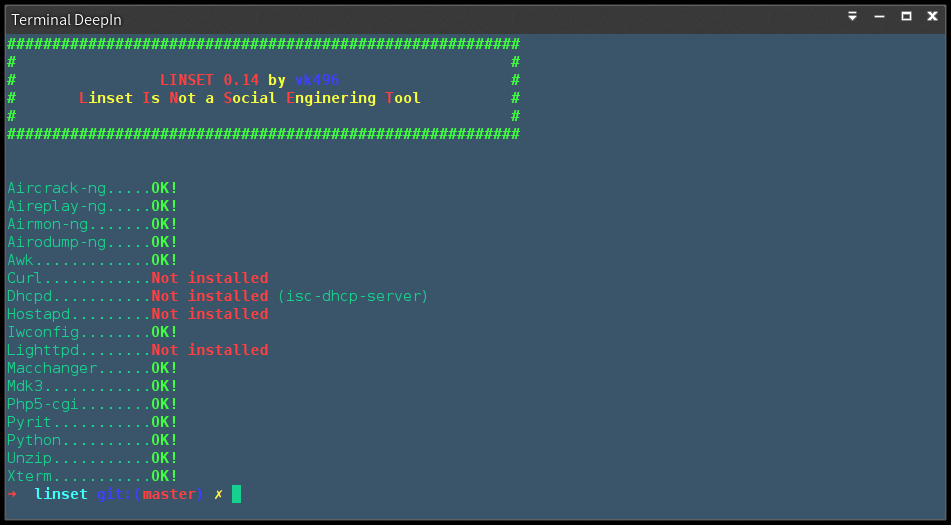

Saludos comunidad que siempre quiero, siempre ando buscando formas de compartir conocimiento y hace un tiempo pase del material escrito (sip en underc0de hay muchas cositas mias) a exponerme en video y mostrar de una forma más practica como hacerlo así que en esta ocasión les quiero compartir contenido relaciona a Local File Inclusion o #LFI que es una #vulnerabilidad que permite saltar de un directorio a otro y ver los ficheros que se encuentran en él, este ataque es mejor conocido como #PathTraversal o #DirectoryTraversal.

Un atacante podría mediante esta #vulnerabilidad encontrar información valiosa que pudiese serle util para conseguir acceso a un sistema o servidor, y dada su sencillez y su gran impacto es uno de los vectores más utilizados (o al menos de los que más se intentan) al iniciar cualquier prueba de penetración. El origen de esta vulnerabilidad viene dada a una mala programación de la aplicación, es decir vulnerabilidad en el código al aceptar una entrada del navegador como una ruta valida sin depurarla previamente con algún tipo de condición que evite ciertos strings en particulares. Esta vulnerabilidad se conoce comúnmente como #LFI y el ataque como #PathTraversal.

Un atacante podría mediante esta #vulnerabilidad encontrar información valiosa que pudiese serle util para conseguir acceso a un sistema o servidor, y dada su sencillez y su gran impacto es uno de los vectores más utilizados (o al menos de los que más se intentan) al iniciar cualquier prueba de penetración. El origen de esta vulnerabilidad viene dada a una mala programación de la aplicación, es decir vulnerabilidad en el código al aceptar una entrada del navegador como una ruta valida sin depurarla previamente con algún tipo de condición que evite ciertos strings en particulares. Esta vulnerabilidad se conoce comúnmente como #LFI y el ataque como #PathTraversal.

). Cada enlace (caminos) tiene un costo asignado y la meta de OSPF es elegir el camino que tenga el costo mas barato. En la siguiente animación se muestra como OSPF decide cual es el mejor camino para llegar de A hasta B

). Cada enlace (caminos) tiene un costo asignado y la meta de OSPF es elegir el camino que tenga el costo mas barato. En la siguiente animación se muestra como OSPF decide cual es el mejor camino para llegar de A hasta B