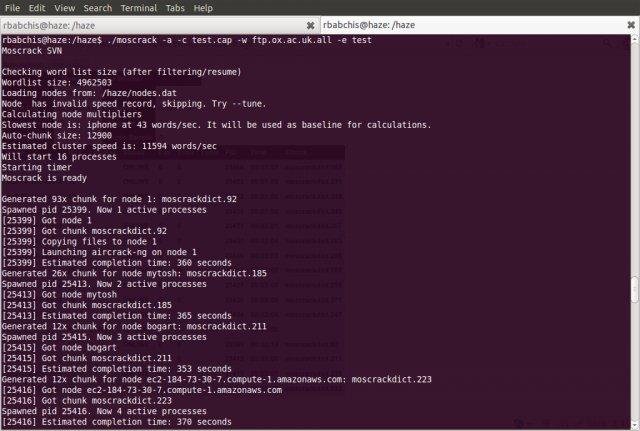

Instashell es un script de Shell para realizar ataques de fuerza bruta de subprocesos múltiples contra Instagram, este script puede omitir la limitación de inicio de sesión y puede probar un número infinito de contraseñas con una velocidad de +400 contraseñas / min usando 20 hilos.

Caracteristicas:

- Multi-thread (400 pass/min, 20 threads)

- Save/Resume sessions

- Anonymous attack through TOR

- Check valid usernames

- Default password list (best +39k 8 letters)

- Check and Install all dependencies

Instalación:

git clone https://github.com/thelinuxchoice/instashell

cd instashell

chmod +x instashell.sh

service tor start

sudo ./instashell.sh