Buenos días a todos, les comparto un pequeño script básico y sencillo para programar un reinicio de cualquier equipo Mikrotik.

Esto sirve para que los equipos no se colapsen o puedan tener problemas, es recomendable reiniciar los equipos y mantenerlos actualizados.

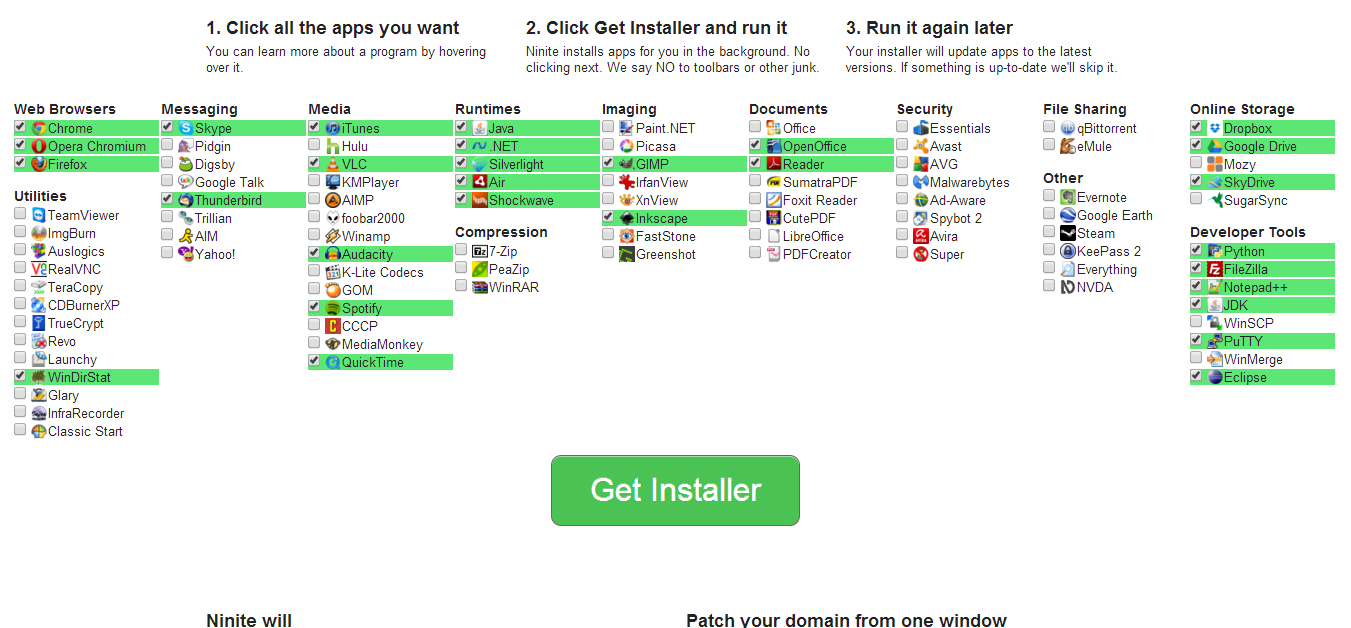

1 - Iniciamos Winbox, dirigirse a "System->Scheduler".

2 - Click en el simbolo "+".

En la ventana Scheduler, colocar un nombre a modo de ejmplo puse "Reinicio".

Start Date, es cuando va a comenzar a ejecutarse el script.

Start Time, se coloca el horario que se va a ejecutar, en este caso a las 3AM.

Interval, es el tiempo de intervalo de ejecución, en este caso, el equipo se reinicia todos los días.

Owned, es el usuario que generó el script, en este caso va a tomar el usuario con el que logeas al momento de crear el script.

Policy, deben dejar todos los tildes marcados por defecto.

On Event, el escript es "/system reboot", sin comillas.

Nogalroot.

Hacktivismo Latinoamerica.

Esto sirve para que los equipos no se colapsen o puedan tener problemas, es recomendable reiniciar los equipos y mantenerlos actualizados.

1 - Iniciamos Winbox, dirigirse a "System->Scheduler".

2 - Click en el simbolo "+".

En la ventana Scheduler, colocar un nombre a modo de ejmplo puse "Reinicio".

Start Date, es cuando va a comenzar a ejecutarse el script.

Start Time, se coloca el horario que se va a ejecutar, en este caso a las 3AM.

Interval, es el tiempo de intervalo de ejecución, en este caso, el equipo se reinicia todos los días.

Owned, es el usuario que generó el script, en este caso va a tomar el usuario con el que logeas al momento de crear el script.

Policy, deben dejar todos los tildes marcados por defecto.

On Event, el escript es "/system reboot", sin comillas.

Nogalroot.

Hacktivismo Latinoamerica.