Investigadores han publicado pruebas de concepto (PoC) para una vulnerabilidad crítica de Citrix NetScaler, identificada como CVE-2025-5777 y denominada CitrixBleed2. Advierten que la falla es fácilmente explotable y permite robar tokens de sesión de usuario.

La vulnerabilidad CitrixBleed 2, que afecta a los dispositivos ADC y Gateway de Citrix NetScaler, permite a los atacantes recuperar el contenido de la memoria simplemente enviando solicitudes POST malformadas durante los intentos de inicio de sesión.

Esta falla crítica se denomina CitrixBleed2 porque se asemeja mucho al error original CitrixBleed (CVE-2023-4966) de 2023, que fue explotado por grupos de ransomware y en ataques a gobiernos para secuestrar sesiones de usuario y vulnerar las redes.

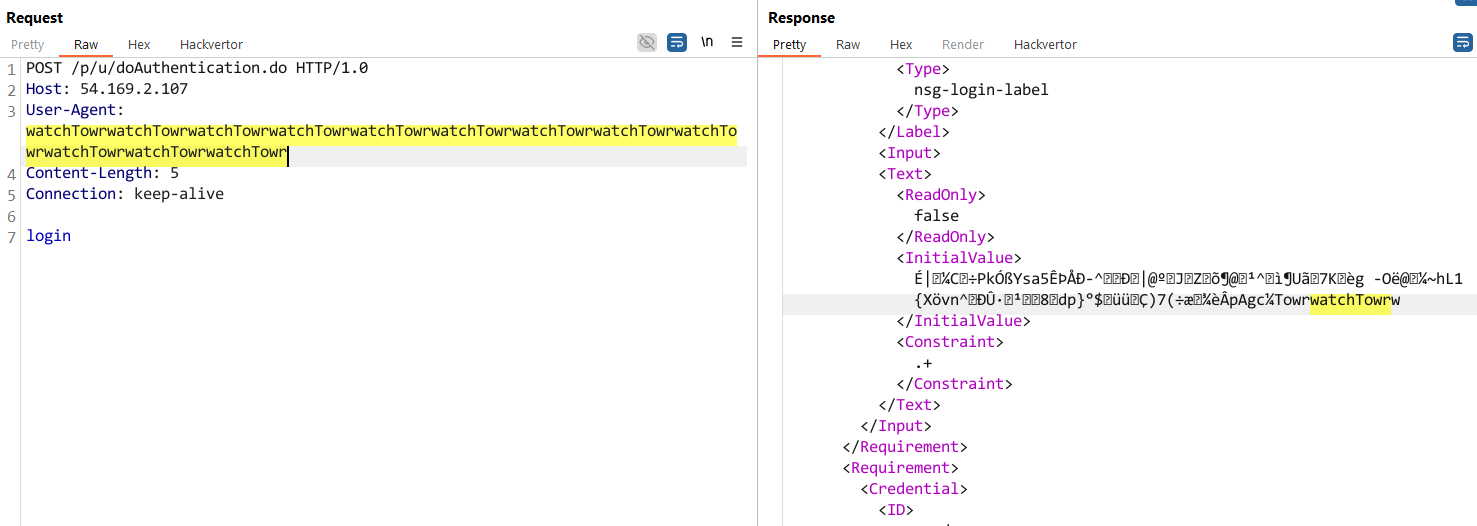

En análisis técnicos publicados primero por watchTowr y luego por Horizon3, los investigadores confirmaron que la vulnerabilidad puede explotarse enviando una solicitud de inicio de sesión incorrecta, donde el parámetro login= se modifica para que se envíe sin signo igual ni valor.

Esto hace que el dispositivo NetScaler muestre el contenido de la memoria hasta el primer carácter nulo en la sección <InitialValue></InitialValue> de la respuesta, como se muestra a continuación.

La falla se debe al uso de la función snprintf junto con una cadena de formato que contiene la cadena de formato %.*s.

"El formato %.*s indica a snprintf: "Imprime hasta N caracteres o detente en el primer byte nulo (\\0)- lo que ocurra primero". Ese byte nulo aparece eventualmente en algún lugar de la memoria, por lo que, aunque la fuga no se extiende indefinidamente, se obtienen algunos bytes con cada invocación", explica el informe de watchTowr.

"Por lo tanto, cada vez que se llega a ese punto final sin el =, se extraen más datos de pila sin inicializar en la respuesta".

Según Horizon3, cada solicitud filtra aproximadamente 127 bytes de datos, lo que permite a los atacantes realizar repetidas solicitudes HTTP para extraer contenido adicional de la memoria hasta encontrar los datos confidenciales que buscan.

Si bien los intentos de WatchTowr no tuvieron éxito, Horizon3 demuestra en el video a continuación que podrían explotar esta falla para robar tokens de sesión de usuario.

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Además de los endpoints de NetScaler, Horizon3 afirma que la falla también puede explotarse contra las utilidades de configuración utilizadas por los administradores.

¿Explotada o no?

Citrix continúa afirmando que la falla no se está explotando activamente, y cuando BleepingComputer preguntó previamente sobre su estado, la compañía nos remitió a una entrada de blog sobre la vulnerabilidad.

"Actualmente, no hay evidencia que sugiera la explotación de CVE-2025-5777", dice la entrada del blog.

Sin embargo, un informe de junio de la empresa de ciberseguridad ReliaQuest indica que existe evidencia de que CVE-2025-5777 podría haber sido explotada en ataques, y la compañía ha observado un aumento en los secuestros de sesiones de usuario.

Además, el investigador de seguridad Kevin Beaumont rebate la declaración de Citrix, afirmando que la vulnerabilidad se ha explotado activamente desde mediados de junio, y que los atacantes la han aprovechado para volcar memoria y secuestrar sesiones.

Destacó los siguientes indicadores de vulnerabilidad:

En los registros de Netscaler, repetidas solicitudes POST a *doAuthentication*; cada una ocupa 126 bytes de RAM.

En los registros de Netscaler, solicitudes a No tienes permitido ver enlaces. Registrate o Entra a tu cuenta con "Content-Length: 5".

En los registros de usuario de Netscaler, líneas con *LOGOFF* y user = "*#*" (es decir, el símbolo # en el nombre de usuario). La RAM se utiliza en el campo incorrecto.

"Cabe destacar que solo pude encontrar actividad de explotación gracias a los informes de WatchTowr y Horizon3", advirtió Beaumont.

"El soporte de Citrix no reveló ningún IOC y afirmó erróneamente (de nuevo, como ocurrió con CitrixBleed) que no había ninguna explotación activa. Citrix tiene que mejorar en esto; está perjudicando a los clientes".

Citrix ha publicado parches para abordar CVE-2025-5777, y se insta encarecidamente a todas las organizaciones a aplicarlos de inmediato ahora que los exploits públicos están disponibles.

Si bien Citrix recomienda cerrar todas las sesiones activas de ICA y PCoIP, los administradores deben revisar primero las sesiones existentes para detectar cualquier actividad sospechosa antes de hacerlo.

Fuente:

BleepingComputer

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

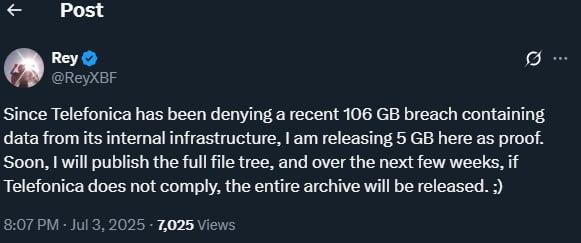

—dijo Rey.

—dijo Rey.