ShinyHunters e IntelBroker han sido desmantelados, pero BreachForums podría estar resurgiendo de todos modos.

Cybernews ha recibido un correo electrónico que afirma que el conocido mercado de hackers, BreachForums, volverá a estar disponible a partir del 1 de julio.

BreachForums desapareció repentinamente a mediados de abril, lo que desató una oleada de especulaciones en foros de la dark web y canales de Telegram. Algunos sospecharon de acciones de las fuerzas del orden. Otros señalaron a hackers rivales. Un grupo hacktivista llamado Dark Storm incluso se atribuyó la responsabilidad, sin ninguna prueba.

El 28 de abril, ShinyHunters reapareció brevemente para publicar una declaración firmada con PGP en la interfaz del sitio, culpando a una vulnerabilidad de día cero de MyBB y alegando que agencias gubernamentales habían intentado acceder a la base de datos del sitio.

BreachedForums reapareció brevemente a principios de junio con un nuevo dominio, "No tienes permitido ver enlaces. Registrate o Entra a tu cuenta", y ShinyHunters supuestamente afirmó que el foro estaba creciendo y ganando mucha popularidad.

"Quiero aclarar que ningún miembro de nuestro equipo ha sido arrestado", escribió ShinyHunters en ese momento. Al momento de la publicación, el sitio web bajo este dominio era inaccesible.

A pesar de las afirmaciones, informes de las autoridades francesas han confirmado las especulaciones sobre el arresto. Según informes, arrestaron a cinco presuntos operadores de BreachForum en una redada coordinada. Entre los arrestados se encontraban cuatro conocidos hackers que utilizan los alias en línea "ShinyHunters", "Hollow", "Noct" y "Depressed".

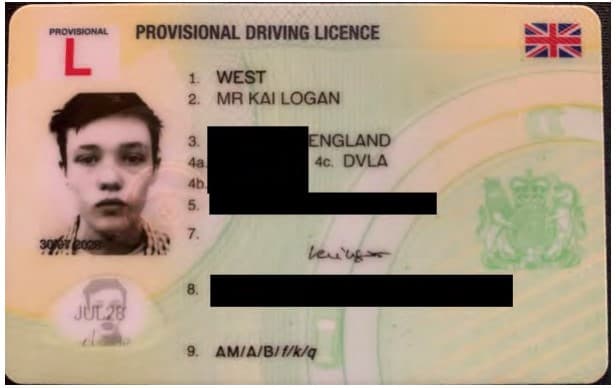

La fiscalía estadounidense ha acusado a Kai West, ciudadano británico, de robo de datos y delitos cibernéticos relacionados, y busca extraditarlo desde Francia, según informó el Departamento de Justicia de Estados Unidos.

Se cree que ha operado BreachForums bajo la identidad digital ShinyHunters desde el arresto en 2023 de su anterior administrador, Pompompurin. ShinyHunters ha incluido previamente datos robados de Santander, AT&T y Ticketmaster.

Durante meses, circularon rumores de que otro conocido actor de amenazas, "IntelBroker", también había sido arrestado en febrero por las autoridades francesas.

Conocido por múltiples infracciones y filtraciones de datos de alto perfil, en 2024 IntelBroker se atribuyó ataques a Tesla, Apple, AMD y, anteriormente, a HomeDepot, General Electric, PandaBuy, el Servicio de Ciudadanía e Inmigración de Estados Unidos (USCIS) y Facebook Marketplace.

"ShinyHunters e IntelBroker han sido arrestados. Con ellos, los servidores y la base de datos fueron confiscados, y ahora están en manos de las autoridades estadounidenses y francesas", se lee en el correo electrónico que recibió Cybernews.

El correo electrónico también afirmaba que el rumor sobre la vulnerabilidad de día cero de MyBB era "desinformación".

"ShinyHunters lo publicó para ganar tiempo, con la esperanza de que IntelBroker volviera y restaurara el foro", escribe un actor de amenazas que se hace pasar por Jaw.

El actor de amenazas instó a los usuarios del foro a no reutilizar nombres de usuario o identidades antiguas por razones de seguridad.

Fuente:

CyberNews

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta