Hola gente alguien sabe donde puedo conseguir la version gratis en pdf de esa novela Hacker épico, de Alejandro Ramos y Rodrigo Yepes (2012) no la pude conseguirr !!

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Páginas1

#2

Otros lenguajes / Re:(Descarga) Full Curso programacion.

Febrero 17, 2015, 05:30:21 AM

muy buen aporte, descargando !!!

#3

Hacking / Re:Suplantar la direccion de correo

Febrero 14, 2015, 11:57:52 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Llega a spam, ademas esa pagina esta quemadisima, si miras el codigo fuente se ve todo el pastel, aunque la mayoria ni lo mira XD

Si esta quemadisima y hay gente que sigue cayendo es increible xD

#5

Hacking / Re:Suplantar la direccion de correo

Febrero 11, 2015, 01:38:28 AMNo tienes permitido ver los links. Registrarse o Entrar a mi cuentaNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Ya lo conocía desde hace más de año y medio, está bien el aporte pero no llegan al inbox, ese es el único problema que le veo, por otro lado pienso que quien regala bien vende y el cliente lo comprende.

Quiero decir que hacen una buena recolección de e-mail para hacer spamming....!

No llegan al inbox porque eso depende del receptor, creo que compara la ip de donde se manda a la del hotmail/gmail o el lugar de donde se deberia haber mandado. Además tengo mas que comprado que esta deteccion desde el gmail sin la configuracion modificada es mas que pesima, ya que se pueden suplantar correos de empresas bastante importantes.

Depende, hay muchas veces que llega en el correo, solo que te aparece que es peligroso, hace años que existe yo pense que no seguia vivo jajaja

Sirve bastante yo lo utilizaba para suplantar los correos de compras, pagos y demas

#6

Cursos, manuales y libros / Re:Curso hacking

Febrero 11, 2015, 12:31:51 AM

Muy buenooo, no conocia udemy, ya hice un par de clases del curso !!

#7

Hacking / Suplantar la direccion de correo

Febrero 10, 2015, 03:47:52 AM

La suplantación de identidad está a la orden del día, esto lo saben bien los encargados de mantener a raya el SPAM en las organizaciones.

En ésta entrada vimos un ejemplo, pero hoy veremos la manera de enviar un correo suplantando la identidad de cualquier dirección de correo.

Desde No tienes permitido ver los links. Registrarse o Entrar a mi cuenta es tan sencillo como rellenar los campos y enviar el correo. Esta web proporciona también métodos avanzados de envío, ya que permite emular el cliente de correo, establecer la prioridad, añadir una cabecera personalizada... e incluso enviar adjuntos y texto en formato HTML.

Obviamente esto es SPAM y dependerá de los métodos de detección del destinatario el que sea detectado como tal o no, aunque hay mucho usuario que no toma precauciones y puede caer en el engaño.

Observad cómo se ve en la bandeja de entrada:

En este caso Hotmail detecta "algo raro" y lo advierte:

Si analizamos el código fuente del mensaje, veremos de dónde viene:

Saludos !

pd: nose si esta es la seccion adecuada

fuente: ztux

En ésta entrada vimos un ejemplo, pero hoy veremos la manera de enviar un correo suplantando la identidad de cualquier dirección de correo.

Desde No tienes permitido ver los links. Registrarse o Entrar a mi cuenta es tan sencillo como rellenar los campos y enviar el correo. Esta web proporciona también métodos avanzados de envío, ya que permite emular el cliente de correo, establecer la prioridad, añadir una cabecera personalizada... e incluso enviar adjuntos y texto en formato HTML.

Obviamente esto es SPAM y dependerá de los métodos de detección del destinatario el que sea detectado como tal o no, aunque hay mucho usuario que no toma precauciones y puede caer en el engaño.

Observad cómo se ve en la bandeja de entrada:

En este caso Hotmail detecta "algo raro" y lo advierte:

Si analizamos el código fuente del mensaje, veremos de dónde viene:

Saludos !

pd: nose si esta es la seccion adecuada

fuente: ztux

#8

Noticias Informáticas / Re:CoolerMaster demuestra que se puede utilizar Nutella como pasta térmica

Febrero 10, 2015, 03:37:25 AM

jajaja hoy la lei como 500 veces la noticia esa, aca en argentina igual vale mas caro el nutella que la pasta termica mas o menos xD

#9

Redes y antenas / PortFast = Inmediatamente a Forwarding

Febrero 09, 2015, 03:34:58 AM

Spanning Tree esta habilitado por default en los Switches Cisco. A los host no les importa saber sobre como esta la topologia de red. Asi que cuando un host esta conectado a la red no es realmente necesario que tenga que esperar a que transiten los estados del spanning tree. Los estados de los puertos en el protocolo Spanning tree son lo siguientes.

Blocking

Listening

Learning

Forwarding

Disable

Por default al conectar un host en un Switch pasa por estos estados.

Estado Listening.

Estado Learning:

Finalmente el Estado de Forwarding.

Para llegar al estado de Forwarding se requiere mas o menos como 50 segundos mientras el STP converge la red.

Listening - Leargnin - Forwarding del STP

El comando spanning-tree portfast indica que el puerto no tiene que esperar a que pasen todos estos estadados para empezar a trasmitir los datos en la LAN. PortFast no debe ser configurado en los Switches y bridges ya que puede generar loops de capa 2, incluso cuando se activa portFast en la interface nos envia la siguiente advertencia.

Switch(config-if)#spanning-tree portfast

%Warning: portfast should only be enabled on ports connected to a single host.

Connecting hubs, concentrators, switches, bridges, No tienes permitido ver los links. Registrarse o Entrar a mi cuenta this interface

when portfast is enabled, can cause temporary spanning tree loops.

Use with CAUTION

%Portfast has been configured on FastEthernet1/1 but will only

have effect when the interface is in a non-trunking mode.

Advertencia de Portfast

Portfast sólo debe ser configurado en los puertos donde se conectan las PCs, Servidores con una sola targeta de red, teléfonos IP o routers. No se debe de configurar un puerto que este conectado un Switch, un bridge o un Hub.

Portfast está desactivado por defecto en los puertos del switch. Para habilitarlo debemos estar en la configuracion de puerto y realizarlo de la siguiente manera.

Switch(config-if)# spanning-tree portfast

Al habilitar portfast, automaticamente el puerto se pone en un estado de forwarding.

Tambien podemos habilitarlo desde la configuracion global para todos los puertos.

Switch(config)# spanning-tree portfast default

Para desabilitar Portfast en el puerto se realiza de la siguiente manera.

Switch(config-if)# no spanning-tree portfast

fuente: Delfirosales

Blocking

Listening

Learning

Forwarding

Disable

Por default al conectar un host en un Switch pasa por estos estados.

Estado Listening.

CitarName Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/1 128.42 128 19 LIS 0 32768 c200.0598.0000 128.42

FastEthernet1/2 128.43 128 19 FWD 0 32768 c200.0598.0000 128.43

Estado Learning:

Citar

Name Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/1 128.42 128 19 LRN 0 32768 c200.0598.0000 128.42

FastEthernet1/2 128.43 128 19 FWD 0 32768 c200.0598.0000 128.43

Finalmente el Estado de Forwarding.

CitarName Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/1 128.42 128 19 FWD 0 32768 c200.0598.0000 128.42

FastEthernet1/2 128.43 128 19 FWD 0 32768 c200.0598.0000 128.43

Para llegar al estado de Forwarding se requiere mas o menos como 50 segundos mientras el STP converge la red.

Listening - Leargnin - Forwarding del STP

El comando spanning-tree portfast indica que el puerto no tiene que esperar a que pasen todos estos estadados para empezar a trasmitir los datos en la LAN. PortFast no debe ser configurado en los Switches y bridges ya que puede generar loops de capa 2, incluso cuando se activa portFast en la interface nos envia la siguiente advertencia.

Switch(config-if)#spanning-tree portfast

%Warning: portfast should only be enabled on ports connected to a single host.

Connecting hubs, concentrators, switches, bridges, No tienes permitido ver los links. Registrarse o Entrar a mi cuenta this interface

when portfast is enabled, can cause temporary spanning tree loops.

Use with CAUTION

%Portfast has been configured on FastEthernet1/1 but will only

have effect when the interface is in a non-trunking mode.

Advertencia de Portfast

Portfast sólo debe ser configurado en los puertos donde se conectan las PCs, Servidores con una sola targeta de red, teléfonos IP o routers. No se debe de configurar un puerto que este conectado un Switch, un bridge o un Hub.

Portfast está desactivado por defecto en los puertos del switch. Para habilitarlo debemos estar en la configuracion de puerto y realizarlo de la siguiente manera.

Switch(config-if)# spanning-tree portfast

Al habilitar portfast, automaticamente el puerto se pone en un estado de forwarding.

CitarName Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/1 128.42 128 19 FWD 0 32768 c200.0598.0000 128.42

FastEthernet1/2 128.43 128 19 FWD 0 32768 c200.0598.0000 128.43

Tambien podemos habilitarlo desde la configuracion global para todos los puertos.

Switch(config)# spanning-tree portfast default

Para desabilitar Portfast en el puerto se realiza de la siguiente manera.

Switch(config-if)# no spanning-tree portfast

fuente: Delfirosales

#10

Bugs y Exploits / Re:¿Quién te choco? Hackenado Patentes

Febrero 06, 2015, 05:22:24 AM

Interesante aporte, buscaba algo asi y no lo pude encontrar !!

#11

Hacking / Re:Footprints - Recopilar información - Reconocimiento.

Febrero 05, 2015, 01:20:15 PM

Buena info !!! Un muy buen programa para hacer footprinting es Anubis, lo recomiendo !!

#12

Cursos, manuales y libros / Re:El gran libro de Android Avanzado [Jesus Tomas]

Febrero 05, 2015, 01:06:19 PM

Buennn aporte, justo lo que andaba buscando gracias !!

#13

Presentaciones y cumpleaños / Me presento

Febrero 05, 2015, 04:08:30 AM

Hola estoy registrado hace tiempo desde el 2011 pero creo que nunca me presente y estube offline bastante tiempo en el tema del hacking y demas, pero volvi para poder seguir aprendiendo y disfrutando de este hermoso mundo, hace algo de 7 años que estoy en esto, pero deje mas o menos 2 años me arrepiento con la vida ya que se me hace muy dificil volver a tocar todos los temas, cambian muchos las cosas, espero retomar de a poco, seguir aprendiendo y demas, espero encontrar gente copada que se pueda charlar sobre diversos temas ya que es algo con lo que se aprende muchisimo! Soy de argentina y nada saludos a todos!!!!

#14

Seguridad Wireless / Hacking en redes de datos IPv6: Neighbor Spoofing

Febrero 04, 2015, 04:49:15 AM

El primer ataque en redes de datos IPv6 por su sencillez e impacto que debe tenerse en consideración es el de Neighbor Spoofing. Su funcionamiento es prácticamente análogo a ARP Spoofing, y de igual manera permite realizar ataques man in the middle.

Neighbor Spoofing

Para descubrir a los vecinos de una red se utiliza el protocolo NDP (Neighbor Discovery Protocol). Este subconjunto de mensajes ICMPv6 cuenta con dos que convierten la dirección IPv6 a una dirección de enlace local (Local-Link) que en las redes de datos de area local será la dirección MAC.

El funcionamiento habitual es que un equipo envíe un mensaje de Neightbor Solicitation NS a una dirección multicast cuando vaya a comunicarse con un equipo y que el que tenga esa dirección IPv6 responda al mensaje multicast con un mensaje unicast de Neighbor Advertisement NA con su dirección física MAC. El receptor del mensaje NA almacenará en la la tabla de vecinos la dirección IPv6 y la dirección MAC asociada.

Sin embargo, al igual que con el protocolo ARP en IPv4, un atacante puede enviar un mensaje NA sin haber recibido el mensaje previo de NS y hacer hacer que en la caché de la tabla de vecinos se almacene el registro. Un ataque de Neighbor Spoofing para hacer man in the middle se basará por tanto en enviar un mensaje NA a los dos equipos a los que se quiere hacer el ataque, poniendo en ambos la dirección IPv6 del otro, y la dirección MAC del atacante.

Paquete NA enviado spoofeando la IPv6 fe80::f47c:d2ae:b534:40b2

Paquete NA enviado spoofeando la IPv6 fe80::f47c:d2ae:b534:40b2

Paquete NA enviado spoofeando la IPv6 fe80::f95c:b7c5:ea34:d3ff

Paquete NA enviado spoofeando la IPv6 fe80::f95c:b7c5:ea34:d3ff

El ataque se realiza spoofeando la dirección IPv6 de origen del paquete, para simular ser un mensaje que viene del otro equipo víctima, pero en ambos casos se pone la dirección MAC del atacante, para conseguir que el switch de comunicaciones haga llegar todos los mensajes a la máquina del hombre en medio.

Parasite6 (The Hacking Choice)

Una de las herramientas que implementa estos ataques es parasite6, de The Hacker Choice (THC). Esta herramienta está incluida en BackTrack. Por defecto la herramienta realiza man in the middle entre todos los equipos IPv6 que descubre por la red, por lo que ponerla activa en una red de datos en la que hay IPv6 es meter un auténtico parásito. Los pasos para que funcione con la configuración por defecto son:

1) Poner primero una dirección IPv6 en el interfaz de red de BackTrack que esté en la red en que se va a hacer el ataque.

Código: php

2) Arrancar parasite6

Código: php

Activando parasite6 en Bactrack

Activando parasite6 en Bactrack

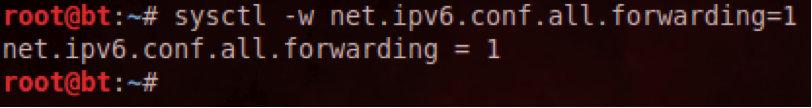

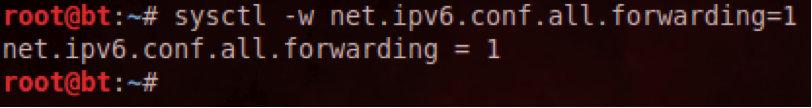

3) Configurar el enrutamiento

Código: php

Activación del enrutamiento en IPv6

Activación del enrutamiento en IPv6

4) Activar un sniffer (Wireshark) y analizar los paquetes.

A partir de ese momento, se empezarán a enviar mensajes NA para hacer man in the middle en las direcciones IPv6 que se detecten y se envenenarán las tablas de vecinos de todos ellos.

Direcciones IPv6 apuntando todas a la dirección MAC del equipo con parasite6

Direcciones IPv6 apuntando todas a la dirección MAC del equipo con parasite6

Por desgracia, el número de herramientas que analizan los flujos sobre IPv6 no son muchos, y no contamos con muchos filtros que recompongan ficheros transmitidos o analicen sesiones, por lo que el trabajo hay que hacerlo a día de hoy un poco manualmente.

Scapy Project

Otra herramienta que se puede utilizar para crear los paquetes es Scapy, escrita en Python y que permite configurar cualquier tipo de paquete de red, incluidos los de IPv6. Esta utilidad es perfecta para automatizar ataques con scripts, e implementar todos los ataques que se conocen hoy en día.

Scapy en Linux

Scapy en Linux

Puedes descargar la herramienta desde la web de No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Evil FOCA

En Evil FOCA hemos implementado el ataque de Neighbor Spoofing y basta con seleccionar los equipos a los que se quiere hacer man in the middle para que la herramienta envíe los paquetes NA adecuados.

Man in the middle con Neighbor Spoofing usando Evil FOCA

Man in the middle con Neighbor Spoofing usando Evil FOCA

Utilizando Evil FOCA es posible capturar los ficheros transmitidos una red de area local en la que se esté utilizando IPv6

fuente: elladodelmal

Saludoss

Neighbor Spoofing

Para descubrir a los vecinos de una red se utiliza el protocolo NDP (Neighbor Discovery Protocol). Este subconjunto de mensajes ICMPv6 cuenta con dos que convierten la dirección IPv6 a una dirección de enlace local (Local-Link) que en las redes de datos de area local será la dirección MAC.

El funcionamiento habitual es que un equipo envíe un mensaje de Neightbor Solicitation NS a una dirección multicast cuando vaya a comunicarse con un equipo y que el que tenga esa dirección IPv6 responda al mensaje multicast con un mensaje unicast de Neighbor Advertisement NA con su dirección física MAC. El receptor del mensaje NA almacenará en la la tabla de vecinos la dirección IPv6 y la dirección MAC asociada.

Sin embargo, al igual que con el protocolo ARP en IPv4, un atacante puede enviar un mensaje NA sin haber recibido el mensaje previo de NS y hacer hacer que en la caché de la tabla de vecinos se almacene el registro. Un ataque de Neighbor Spoofing para hacer man in the middle se basará por tanto en enviar un mensaje NA a los dos equipos a los que se quiere hacer el ataque, poniendo en ambos la dirección IPv6 del otro, y la dirección MAC del atacante.

Paquete NA enviado spoofeando la IPv6 fe80::f47c:d2ae:b534:40b2

Paquete NA enviado spoofeando la IPv6 fe80::f47c:d2ae:b534:40b2 Paquete NA enviado spoofeando la IPv6 fe80::f95c:b7c5:ea34:d3ff

Paquete NA enviado spoofeando la IPv6 fe80::f95c:b7c5:ea34:d3ffEl ataque se realiza spoofeando la dirección IPv6 de origen del paquete, para simular ser un mensaje que viene del otro equipo víctima, pero en ambos casos se pone la dirección MAC del atacante, para conseguir que el switch de comunicaciones haga llegar todos los mensajes a la máquina del hombre en medio.

Parasite6 (The Hacking Choice)

Una de las herramientas que implementa estos ataques es parasite6, de The Hacker Choice (THC). Esta herramienta está incluida en BackTrack. Por defecto la herramienta realiza man in the middle entre todos los equipos IPv6 que descubre por la red, por lo que ponerla activa en una red de datos en la que hay IPv6 es meter un auténtico parásito. Los pasos para que funcione con la configuración por defecto son:

1) Poner primero una dirección IPv6 en el interfaz de red de BackTrack que esté en la red en que se va a hacer el ataque.

- ifconfig eth0 inet6 add [ipv6]

2) Arrancar parasite6

- parasite6 eth0 Activando parasite6 en Bactrack

Activando parasite6 en Bactrack3) Configurar el enrutamiento

- sysctl -w net.ipv6.conf.all.forwarding=1 Activación del enrutamiento en IPv6

Activación del enrutamiento en IPv64) Activar un sniffer (Wireshark) y analizar los paquetes.

A partir de ese momento, se empezarán a enviar mensajes NA para hacer man in the middle en las direcciones IPv6 que se detecten y se envenenarán las tablas de vecinos de todos ellos.

Direcciones IPv6 apuntando todas a la dirección MAC del equipo con parasite6

Direcciones IPv6 apuntando todas a la dirección MAC del equipo con parasite6Por desgracia, el número de herramientas que analizan los flujos sobre IPv6 no son muchos, y no contamos con muchos filtros que recompongan ficheros transmitidos o analicen sesiones, por lo que el trabajo hay que hacerlo a día de hoy un poco manualmente.

Scapy Project

Otra herramienta que se puede utilizar para crear los paquetes es Scapy, escrita en Python y que permite configurar cualquier tipo de paquete de red, incluidos los de IPv6. Esta utilidad es perfecta para automatizar ataques con scripts, e implementar todos los ataques que se conocen hoy en día.

Scapy en Linux

Scapy en LinuxPuedes descargar la herramienta desde la web de No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Evil FOCA

En Evil FOCA hemos implementado el ataque de Neighbor Spoofing y basta con seleccionar los equipos a los que se quiere hacer man in the middle para que la herramienta envíe los paquetes NA adecuados.

Man in the middle con Neighbor Spoofing usando Evil FOCA

Man in the middle con Neighbor Spoofing usando Evil FOCAUtilizando Evil FOCA es posible capturar los ficheros transmitidos una red de area local en la que se esté utilizando IPv6

fuente: elladodelmal

Saludoss

#15

Hardware y Reparaciones / Re:Desbloqueo de las Netbook del gobierno (2013-2014)

Febrero 04, 2015, 04:36:00 AM

Algun metodo aparte de terminar la escuela debe haber, siempre lo hay !!

#16

GNU/Linux / Como usar la tecla de Windows para abrir el menu de Gnome

Noviembre 09, 2011, 03:32:12 PM

Lo encontré bastante interesante. Consiste en darle un uso útil a la tecla de Windows en un sistema GNU/Linux, cumpliendo casi el mismo rol que en Win OS.

Para hacer esto solo debemos poner en una consola (como tu usuario normal), lo siguiente:

Código: php

Con eso bastara, ahora si deseas revertir el cambio debemos poner lo siguiente:

Código: php

fuente: rinconinformatico y blackploit

Saludos !

Para hacer esto solo debemos poner en una consola (como tu usuario normal), lo siguiente:

gconftool-2 –set /apps/metacity/global_keybindings/panel_main_menu –type string "Super_L"Con eso bastara, ahora si deseas revertir el cambio debemos poner lo siguiente:

gconftool-2 –unset /apps/metacity/global_keybindings/panel_main_menu "Super_L"fuente: rinconinformatico y blackploit

Saludos !

#17

Hacking / Re:Suplantar Dirección IP y MAC (Spoofing en Windows)

Noviembre 09, 2011, 02:41:57 PM

Si haces todos los pasos al pie de la letra deberia funcionar, La idea es suplantar la MAC de la otra persona, asi que hay que saberla !

#18

Windows / Ocultar Archivos en Windows (Fake Folder)

Noviembre 09, 2011, 01:21:45 PM

Estaba viendo algunos códigos para transformar carpetas a accesos directos de directorios de herramientas y utilidades de Windows o "God Modes" que no tengo idea porque se llama así... En eso me doy cuenta de una forma muy práctica de ocultar archivos en Windows que es difícil de detectar para el común de las personas.

El método no sé si exista, pero escribo de él como yo lo llevé a cabo

1.- Lo primero será crearnos una "Nueva Carpeta" donde sea:

2.- Ponemos en la carpeta lo que se nos ocurra...

3.- Ahora cambiamos el nombre de la carpeta a cualquiera de estos códigos, que como dije antes, transformará la carpeta a un acceso directo a utilidades de sistema:

Código: php

Yo elegí Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153} y mágicamente la carpeta quedará con un icono diferente y al entrar a ella aparecerán herramientas administrativas.

Para entrar se entra desde la consola de Windows (Inicio > ejecutar > cmd.exe):

Código: php

Bueno... el manejo de comando de Windows para la manipulación de archivos debería ser algo asumido como sabido, pero igual explicaré lo que hice.

cd C:\Users\Admin\Desktop\Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153} ---> Voy a la carpeta (camuflada) que tiene todo los archivos.

tree /f o dir ---> Para ver ver y enumerar los archivos que hay en el directorio.

start archivo_oculto.ext ---> Abro el archivo elegido.

Es una muy buena idea también para ocultar Malaware, eso sumado a un simple:

Código: php

Esto dejaría el archivo con atributos de archivos del sistema y oculto.

Fuente: Blackploit

Saludoss

El método no sé si exista, pero escribo de él como yo lo llevé a cabo

1.- Lo primero será crearnos una "Nueva Carpeta" donde sea:

2.- Ponemos en la carpeta lo que se nos ocurra...

3.- Ahora cambiamos el nombre de la carpeta a cualquiera de estos códigos, que como dije antes, transformará la carpeta a un acceso directo a utilidades de sistema:

Action Center.{BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6} (Windows 7 y posteriores)

Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153}

AutoPlay.{9C60DE1E-E5FC-40f4-A487-460851A8D915}

Backup and Restore.{B98A2BEA-7D42-4558-8BD1-832F41BAC6FD} (Windows 7 y posteriores)

Biometric Devices.{0142e4d0-fb7a-11dc-ba4a-000ffe7ab428} (Windows 7 y posteriores)

BitLocker Drive Encryption.{D9EF8727-CAC2-4e60-809E-86F80A666C91}

Color Management.{B2C761C6-29BC-4f19-9251-E6195265BAF1}

Credential Manager.{1206F5F1-0569-412C-8FEC-3204630DFB70} (Windows 7 y posteriores)

Date and Time.{E2E7934B-DCE5-43C4-9576-7FE4F75E7480}

Default Location.{00C6D95F-329C-409a-81D7-C46C66EA7F33} (Windows 7 y posteriores)

Default Programs.{17cd9488-1228-4b2f-88ce-4298e93e0966}

Desktop Gadgets.{37efd44d-ef8d-41b1-940d-96973a50e9e0} (Windows 7 y posteriores)

Device Manager.{74246bfc-4c96-11d0-abef-0020af6b0b7a}

Devices and Printers.{A8A91A66-3A7D-4424-8D24-04E180695C7A} (Windows 7 y posteriores)

Display.{C555438B-3C23-4769-A71F-B6D3D9B6053A} (Windows 7 y posteriores)

Ease of Access Center.{D555645E-D4F8-4c29-A827-D93C859C4F2A}

Folder Options.{6DFD7C5C-2451-11d3-A299-00C04F8EF6AF}

Fonts.{93412589-74D4-4E4E-AD0E-E0CB621440FD}

Game Controllers.{259EF4B1-E6C9-4176-B574-481532C9BCE8}

Get Programs.{15eae92e-f17a-4431-9f28-805e482dafd4}

Getting Started.{CB1B7F8C-C50A-4176-B604-9E24DEE8D4D1} (Windows 7 y posteriores)

HomeGroup.{67CA7650-96E6-4FDD-BB43-A8E774F73A57} (Windows 7 y posteriores)

Indexing Options.{87D66A43-7B11-4A28-9811-C86EE395ACF7}

Infrared.{A0275511-0E86-4ECA-97C2-ECD8F1221D08} (Windows 7 y posteriores)

Internet Options.{A3DD4F92-658A-410F-84FD-6FBBBEF2FFFE}

iSCSI Initiator.{A304259D-52B8-4526-8B1A-A1D6CECC8243}

Keyboard.{725BE8F7-668E-4C7B-8F90-46BDB0936430}

Location and Other Sensors.{E9950154-C418-419e-A90A-20C5287AE24B} (Windows 7 y posteriores)

Mouse.{6C8EEC18-8D75-41B2-A177-8831D59D2D50}

Network and Sharing Center.{8E908FC9-BECC-40f6-915B-F4CA0E70D03D}

Notification Area Icons.{05d7b0f4-2121-4eff-bf6b-ed3f69b894d9} (Windows 7 y posteriores)

Offline Files.{D24F75AA-4F2B-4D07-A3C4-469B3D9030C4}

Parental Controls.{96AE8D84-A250-4520-95A5-A47A7E3C548B}

Pen and Touch.{F82DF8F7-8B9F-442E-A48C-818EA735FF9B} (Windows 7 y posteriores)

People Near Me.{5224F545-A443-4859-BA23-7B5A95BDC8EF}

Performance Information and Tools.{78F3955E-3B90-4184-BD14-5397C15F1EFC}

Personalization.{ED834ED6-4B5A-4bfe-8F11-A626DCB6A921}

Phone and Modem.{40419485-C444-4567-851A-2DD7BFA1684D} (Windows 7 y posteriores)

Power Options.{025A5937-A6BE-4686-A844-36FE4BEC8B6D}

Programs and Features.{7b81be6a-ce2b-4676-a29e-eb907a5126c5}

Recovery.{9FE63AFD-59CF-4419-9775-ABCC3849F861} (Windows 7 y posteriores)

Region and Language.{62D8ED13-C9D0-4CE8-A914-47DD628FB1B0} (Windows 7 y posteriores)

RemoteApp and Desktop Connections.{241D7C96-F8BF-4F85-B01F-E2B043341A4B} (Windows 7 y posteriores)

Scanners and Cameras.{00f2886f-cd64-4fc9-8ec5-30ef6cdbe8c3}

Sound.{F2DDFC82-8F12-4CDD-B7DC-D4FE1425AA4D} (Windows 7 y posteriores)

Speech Recognition.{58E3C745-D971-4081-9034-86E34B30836A} (Windows 7 y posteriores)

Sync Center.{9C73F5E5-7AE7-4E32-A8E8-8D23B85255BF}

System.{BB06C0E4-D293-4f75-8A90-CB05B6477EEE}

Tablet PC Settings.{80F3F1D5-FECA-45F3-BC32-752C152E456E}

Taskbar and Start Menu.{0DF44EAA-FF21-4412-828E-260A8728E7F1}

Text to Speech.{D17D1D6D-CC3F-4815-8FE3-607E7D5D10B3}

Troubleshooting.{C58C4893-3BE0-4B45-ABB5-A63E4B8C8651} (Windows 7 y posteriores)

User Accounts.{60632754-c523-4b62-b45c-4172da012619}

Windows Anytime Upgrade.{BE122A0E-4503-11DA-8BDE-F66BAD1E3F3A}

Windows CardSpace.{78CB147A-98EA-4AA6-B0DF-C8681F69341C}

Windows Defender.{D8559EB9-20C0-410E-BEDA-7ED416AECC2A}

Windows Firewall.{4026492F-2F69-46B8-B9BF-5654FC07E423}

Windows Mobility Center.{5ea4f148-308c-46d7-98a9-49041b1dd468}

Windows SideShow.{E95A4861-D57A-4be1-AD0F-35267E261739}

Windows Update.{36eef7db-88ad-4e81-ad49-0e313f0c35f8}Yo elegí Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153} y mágicamente la carpeta quedará con un icono diferente y al entrar a ella aparecerán herramientas administrativas.

Para entrar se entra desde la consola de Windows (Inicio > ejecutar > cmd.exe):

cd C:\Users\Admin\Desktop

cd "Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153}"

tree /f

dir

start archivo_oculto.extBueno... el manejo de comando de Windows para la manipulación de archivos debería ser algo asumido como sabido, pero igual explicaré lo que hice.

cd C:\Users\Admin\Desktop\Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153} ---> Voy a la carpeta (camuflada) que tiene todo los archivos.

tree /f o dir ---> Para ver ver y enumerar los archivos que hay en el directorio.

start archivo_oculto.ext ---> Abro el archivo elegido.

Es una muy buena idea también para ocultar Malaware, eso sumado a un simple:

atrrib +S +H archivo_mas_oculto_todavia.extEsto dejaría el archivo con atributos de archivos del sistema y oculto.

Fuente: Blackploit

Saludoss

#19

Hacking / Suplantar Dirección IP y MAC (Spoofing en Windows)

Noviembre 09, 2011, 01:18:06 PM

Objetivo: Suplantar Dirección IP y MAC

Preparación:

Una maquina con Windows

Conexión a Red

Tener una máquina para spoofearla.

Herramientas:

Símbolo del Sistema

Etherchange.exe

Guía:

1) Abrimos un símbolo del Sistema y escribimos el siguiente comando Ipconfig /all > nombreArchivo.txt o si solo queremos ver la configuración y no guardarla en un archivo .txt solo damos Ipconfig /all

Ipconfig /all= Esta nos muestra la configuración completa de las tarjetas de red, nos muestra puerta de enlace, servidor DNS primario y secundario, configuración Proxy, etc.

2) Vamos al directorio en mi caso C:\Documents and Settings\avanzado, y miramos que nuestro archivo red.txt este en el directorio, esta seria la configuración de nuestra maquina.

3) Ahora descargamos la herramienta Etherchange.exe desde No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

4) Después de haber descargado Etherchange.exe lo copian al directorio en mi caso C:\Documents and Settings\avanzado para ejecutarlo desde el símbolo de sistema. Y damos la opción número 1

5) En la siguiente opción también le damos la numero 1, para poner la MAC de la otra maquina y así suplantarla o spoofearla. La dirección MAC de la otra maquina ustedes ya la tienen que tener, la ponemos sin separaciones ni nada.

Ejemplo: 00218574D5CD

6) Después de ponerla nos arroja un mensaje de que esa es nuestra nueva dirección Ethernet.

7) Si tenemos habilitado el DHCP debería también tomarnos la IP de la maquina a spoofear, si la tenemos estática la tendremos que cambiar a DHCP.

Ahora desactivamos y activamos el adaptador de red que estemos utilizando.

Ahora desactivamos y activamos el adaptador de red que estemos utilizando.

9) Como podrán observar desde un principio mi MAC y mi IP eran estas. Pero,gracias al Etherchange las cambie.

10) Ahora ejecutamos ipconfig /all para verificar que ya estamos navegando con la MAC y la IP de la maquina spoofeada.

Y listoo

Fuente: blackploit y portalhacker

Saludoos !

Preparación:

Una maquina con Windows

Conexión a Red

Tener una máquina para spoofearla.

Herramientas:

Símbolo del Sistema

Etherchange.exe

Guía:

1) Abrimos un símbolo del Sistema y escribimos el siguiente comando Ipconfig /all > nombreArchivo.txt o si solo queremos ver la configuración y no guardarla en un archivo .txt solo damos Ipconfig /all

Ipconfig /all= Esta nos muestra la configuración completa de las tarjetas de red, nos muestra puerta de enlace, servidor DNS primario y secundario, configuración Proxy, etc.

2) Vamos al directorio en mi caso C:\Documents and Settings\avanzado, y miramos que nuestro archivo red.txt este en el directorio, esta seria la configuración de nuestra maquina.

3) Ahora descargamos la herramienta Etherchange.exe desde No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

4) Después de haber descargado Etherchange.exe lo copian al directorio en mi caso C:\Documents and Settings\avanzado para ejecutarlo desde el símbolo de sistema. Y damos la opción número 1

5) En la siguiente opción también le damos la numero 1, para poner la MAC de la otra maquina y así suplantarla o spoofearla. La dirección MAC de la otra maquina ustedes ya la tienen que tener, la ponemos sin separaciones ni nada.

Ejemplo: 00218574D5CD

6) Después de ponerla nos arroja un mensaje de que esa es nuestra nueva dirección Ethernet.

7) Si tenemos habilitado el DHCP debería también tomarnos la IP de la maquina a spoofear, si la tenemos estática la tendremos que cambiar a DHCP.

Ahora desactivamos y activamos el adaptador de red que estemos utilizando.

Ahora desactivamos y activamos el adaptador de red que estemos utilizando.

9) Como podrán observar desde un principio mi MAC y mi IP eran estas. Pero,gracias al Etherchange las cambie.

10) Ahora ejecutamos ipconfig /all para verificar que ya estamos navegando con la MAC y la IP de la maquina spoofeada.

Y listoo

Fuente: blackploit y portalhacker

Saludoos !

Páginas1